零信任网络ZTNA及SDP概念理解 身份认证 安当加密

本文是对云安全联盟发布的《NIST零信任架构》及《SDP标准规范》的学习记录,用一句话总结:零信任是一种安全理念,SDP是一种落地方案。

一、什么是零信任网络

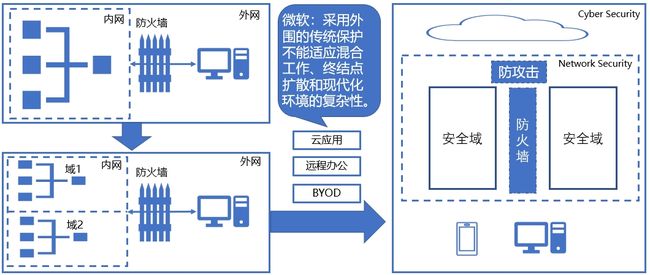

传统模型假设:组织网络内的所有事物都应受到信任。威胁者或者组织内恶意人员可能横向移动甚至泄露权限外数据。

零信任网络访问(Zero-Trust Network Access)认为:不能信任出入网络的任何内容,应当创建一种以数据为中心的全新边界,通过强身份认证技术保护数据。

二、网络视角和企业视角的零信任的基本假设

三、零信任架构设计和部署的基本原则

四、零信任网络的逻辑架构

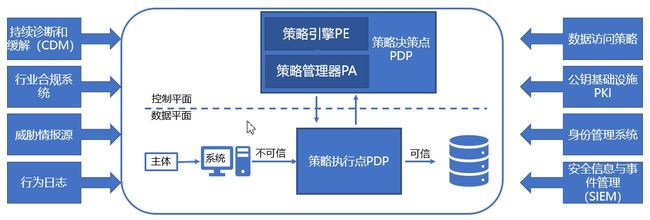

策略引擎PE,Policy Engine:负责最终决定是否授权指定访问主体对资源(访问客体)的访问权限。

策略管理器PA,Policy Administrator:负责建立或切断主体与资源之间的通信路径。生成客户端用于访问资源的任何身份验证令牌或凭证。

策略执行点PEP,Policy Enforcement Point:负责启用、监视并最终终止访问主体和企业资源之间的连接。PEP可能分为两个不同的组件客户端(Agent)和资源端(访问控制网关)

五、零信任架构的常见方案

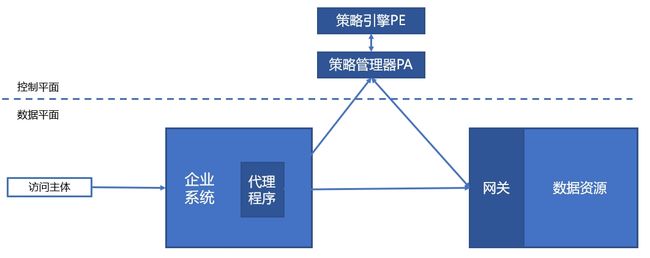

六、基于设备代理、网关的部署

适用于拥有强大设备管理程序的企业,或者是分散的资源都可以与网关通信。

对于大量利用云服务的企业,这是CSA-SDP的实现。

也适用于不想制定严格的BYOD政策的企业。

七、基于飞地的部署

代理/网关模型的变种。网关组件可能不驻留在资产上或某个资源前面,而是驻留在资源飞地。

通常这些资源仅用于实现单个业务功能或者它们可能无法与网关直接通讯。

也可以应用于基于云上微服务的业务流程(用户通知、数据库查询、工资支出)。

该模型中,整个私有云位于网关后面。缺点是网关只能保护一组资源而并非每个独立的资源,访问主体可能会看到一些他们不该看到的内容。

八、基于资源门户的部署

PEP充当用户请求网关的唯一组件。网关门户可以用于单个资源,也可以用于资源飞地。通过网关门户连接到运行老旧程序的私有云或数据中心。

该模型无需在所有客户端设备上安装软件组件。只能在资产和设备连接到PEP时进行一次性扫描和分析,无法持续进行恶意软件和正确配置的监控。

九、SDP架构及工作流

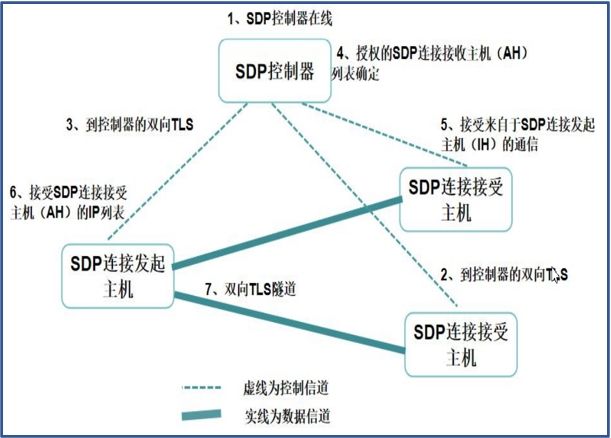

SDP控制器:控制哪些SDP主机可以互相通信,可以将信息中继到外部认证服务(地理位置或身份服务器)

SDP连接发起主机Initiating Host,IH。

SDP连接接受主机Accepting Host,AH。

1、一个或多个SDP控制器上线,并连接至适当的可选认证和授权服务。(如:PKI颁发证书认证服务、设备验证、地理位置、SAML、OpenID、Oauth、LDAP、kerberos、MFA)

2、一个或多个AH上线,连接到控制器并由其进行身份验证。AH不会应答来自任何其他主机的通信,也不会响应非预分配的请求。

3、每个上线的IH连接SDP控制器并进行身份验证。

4、验证IH之后,SDP控制器确定可授权给IH与之通信的AH列表。

5、通知AH接受来自IH的通信以及加密通信所需的所有安全策略。

6、SDP控制器向IH发送可接受连接的AH列表以及可选安全策略。

7、IH向每个AH发起单包授权,并创建双向TLS连接。

十、SDP的部署模式

不同的应用场景决定了网关和控制器的位置。

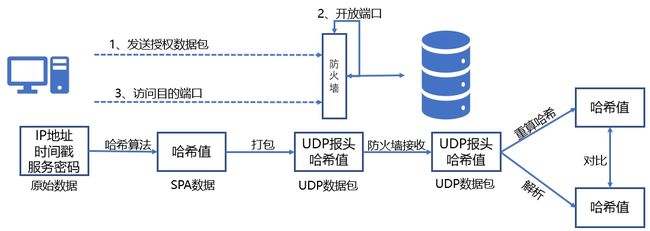

十一、SDP关键技术之SPA(Single Packet Authorization)

SPA的实现原则:(开源参考Fwknop(FireWall KNock Operator))

1、数据包必须被加密和认证。

2、数据包必须自行包含所有必要的信息;单独的数据包头不被信任。

3、生成和发送数据包必须不依赖于管理员或底层访问权限;不允许篡改原始数据包。

4、服务器必须尽可能无声地接收和处理数据包;不发送回应或确认。

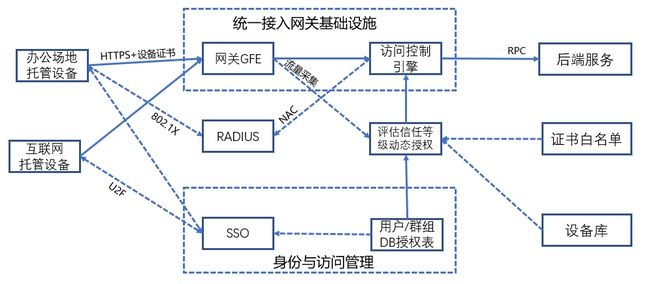

十二、Google的零信任网络架构

零信任架构以身份为中心,员工能否访问相应的业务,不取决于接入的网络,而取决于其身份是否有对应业务的权限。

GFE:Goolge Front-End,取代边界防火墙的统一接入网关。

Google工程师访问内部业务的流程:

十三、Microsoft的零信任架构

零信任模型假定泄露(而不是假定公司防火墙背后的所有内容均安全)并将每个请求都视为源自开放网络。零信任教导我们,无论请求源自何处或不管访问何种资源,都应坚守“永不信任,始终验证”的原则。每个访问请求在授予访问之前都应进行完全身份验证、授权和加密。应用微分段和最少特权访问原则以最大限度地减少横向迁移。利用丰富的智能和分析进行检测并及时响应异常情况。

零信任安全的简化图,其核心是安全策略执行引擎,可提供实时策略评估。该引擎通过分析信号、应用组织策略和威胁情报来提供保护。在授权访问数据、应用、基础结构和网络之前,它能够确保标识得到验证和认证并且设备安全无虞。此外,它还会持续并且全面地应用可见性、分析以及自动化。