SpringSecurity

文章目录

- SpringSecurity 认证and权限

- 一、入门项目

-

- pom

- 测试

- 二、认证

-

- 1、web登陆流程

- 2、原理

-

- (1) springsecurity 登陆流程

- (2) 认证流程 再细化 UsernamePasswordAuthenticationFilter

- (3) 自定义登录

- 3、JWT

-

- 概念

- 依赖

- JWT功能测试

- 4、JWT功能实现准备

-

- ①添加依赖

- ② 添加Redis相关配置

- ③ 响应类

- ④工具类

- ⑤实体类

- 5、JWT功能实现

-

- ①数据库校验用户

-

- 实现UserDetails 重要

- ②密码加密存储

-

- SecurityConfig

- ③自定义登陆接口

- ④认证过滤器

- ⑤退出登陆

- 三、权限

-

- 1、授权基本流程

- 2、授权实现

-

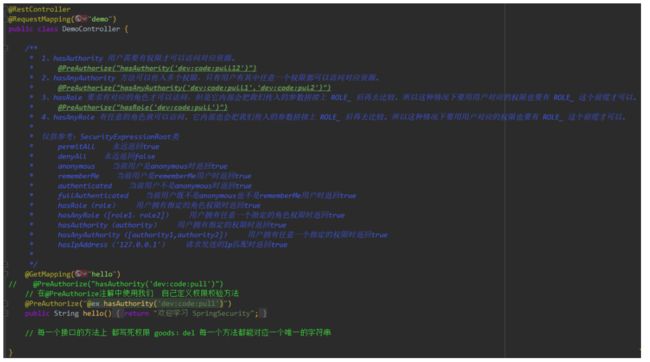

- ① 限制访问资源所需权限

- ② 封装权限信息

- ③ 从数据库查询权限信息

-

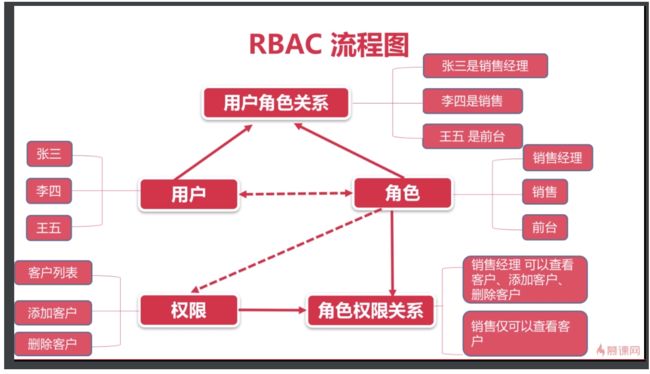

- RBAC权限模型

- 准备工作

- 代码实现

- 四、自定义失败处理

-

- 1、自定义实现类

- 2、配置给SpringSecurity

- 五、跨域

-

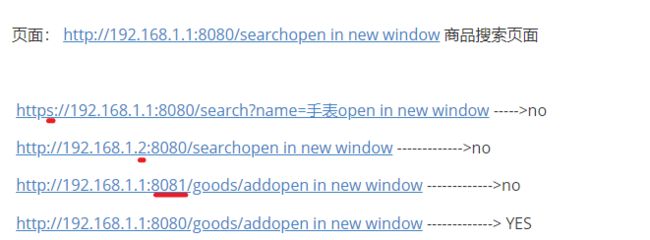

- 1、跨域

-

- 面试:

- 2、CORS简介

-

- 1、先对SpringBoot配置,运行跨域请求

- 2、开启SpringSecurity的跨域访问

- 六、拓展

-

- 1、所有自带权限校验方法

- 2、自定义权限校验方法

- 3、基于配置的权限控制

- 4、CSRF

- 5、认证成功处理器

- 6、认证失败处理器

- 7、登出成功处理器

作者: gh-xiaohe

gh-xiaohe的博客

觉得博主文章写的不错的话,希望大家三连(✌关注,✌点赞,✌评论),多多支持一下!!!

SpringSecurity 认证and权限

一、入门项目

pom

<dependencies>

<dependency>

<groupId>org.springframework.bootgroupId>

<artifactId>spring-boot-starter-webartifactId>

dependency>

<dependency>

<groupId>org.projectlombokgroupId>

<artifactId>lombokartifactId>

<version>1.18.22version>

dependency>

<dependency>

<groupId>org.springframework.bootgroupId>

<artifactId>spring-boot-starter-testartifactId>

<scope>testscope>

dependency>

<dependency>

<groupId>org.springframework.bootgroupId>

<artifactId>spring-boot-starter-securityartifactId>

dependency>

dependencies>

测试

Security 自带的登陆页面、自带退出http://localhost:8080/logout

二、认证

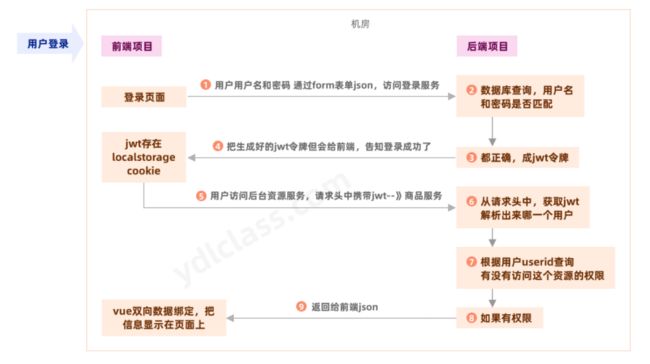

1、web登陆流程

缺点可以改进

- 1、现在使用的是security自带的登陆页面,比较丑。 想换成自己项目的,优化的登录页。

- 2、用户使用的是security给的用户名和密码。 想真实地去数据库里,tb_user获取真实的用户名和密码

- 3、security自带的cookie\session模式。 想自己生成jwt,无状态登陆。

- 4、前端页面怎么携带jwt。 想请求头里带上。

- 4、鉴权操作完全没有。 想鉴权做完善。

总而言之,自己的一些特定需求,都没有实现。

2、原理

springsecurity 就是通过一些过滤器、拦截器,实现登陆鉴权的流程的。

(1) springsecurity 登陆流程

springsecurity就是一个过滤器链,内置了关于springsecurity的16的过滤器。

注意:我只写出了几个核心过滤器,其他的如下图。

- UsernamePasswordAuthenticationFilter 处理我们登陆页面输入的用户名和密码是否正确的过滤器。

- ExceptionTranslationFilter 处理前面的几个过滤器中,有了问题,抛出错误,不让用户登录。

- FilterSecurityInterceptor 经行一个权限校验的拦截器。

我们可以找到当前boot项目中的,所有有关security的过滤器链。

(2) 认证流程 再细化 UsernamePasswordAuthenticationFilter

debug UsernamePasswordAuthenticationFilter 运行机制

(3) 自定义登录

3、JWT

概念

JSON Web Token(JWT)是一个非常轻巧的规范。这个规范允许我们使用JWT在用户和服务器之间传递安全可靠的信息。无状态。

好处 不需要服务器端 存session。

特点 可以被看到,但是不能篡改,因为第三部分用了秘钥。

一个JWT实际上就是一个字符串,它由三部分组成,头部、载荷与签名。asdf.asdf.asdf

头部(Header):头部用于描述关于该JWT的最基本的信息,例如其类型以及签名所用的算法等。这也可以被表示成一个JSON对象。

{"typ":"JWT","alg":"HS256"}

在头部指明了签名算法是HS256算法。 我们进行BASE64编码

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9

载荷(playload):载荷就是存放有效信息的地方。

{"sub":"1234567890","name":"itlils","admin":true,"age":18}

然后将其进行base64加密,得到Jwt的第二部分。

eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6Iml0bGlscyIsImFkbWluIjp0cnVlLCJhZ2UiOjE4fQ==

签证(signature):jwt的第三部分是一个签证信息,这个签证信息由三部分组成:

header (base64后的)

payload (base64后的)

secret

这个部分需要base64加密后的header和base64加密后的payload使用.连接组成的字符串,然后通过header中声明的加密方式进行加盐secret组合加密,然后就构成了jwt的第三部分。

hs256("eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6Iml0bGlscyIsImFkbWluIjp0cnVlLCJhZ2UiOjE4fQ==",secret)

将这三部分用.连接成一个完整的字符串,构成了最终的jwt:

JTdCJTIydHlwJTIyJTNBJTIySldUJTIyJTJDJTIyYWxnJTIyJTNBJTIySFMyNTYlMjIlN0Q=.JTdCJTIyc3ViJTIyJTNBJTIyMTIzNDU2Nzg5MCUyMiUyQyUyMm5hbWUlMjIlM0ElMjJqYWNrJTIyJTJDJTIyYWRtaW4lMjIlM0F0cnVlJTdE.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ

依赖

JJWT是一个提供端到端的JWT创建和验证的Java库。永远免费和开源(Apache License,版本2.0),JJWT很容易使用和理解。它被设计成一个以建筑为中心的流畅界面,隐藏了它的大部分复杂性。

<dependency>

<groupId>io.jsonwebtokengroupId>

<artifactId>jjwtartifactId>

<version>0.9.0version>

dependency>

<dependency>

JWT功能测试

- 1、创建token

- 2、解析token

- 3、设置过期时间

- 4、自定义claims

/**

* 加密 and 解密

*/

@Test

public void test1(){

JwtBuilder jwtBuilder = Jwts.builder()

.setId("666")//设置id

.setSubject("testJwt")//主题

.setIssuedAt(new Date())//签发日期

.signWith(SignatureAlgorithm.HS256, "1234565"); // 秘钥

String jwt = jwtBuilder.compact();

System.out.println("加密后" + jwt);

System.out.println();

// 解密

String compactJwt= "eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiI2NjYiLCJzdWIiOiJ0ZXN0Snd0IiwiaWF0IjoxNjc4MTE1MDY1fQ.yWdBCJmgUGqYJlK0v4GRoLDENBpqJk2VVUOkI10KG8k";

Claims claims = Jwts.parser().setSigningKey("1234565").parseClaimsJws(compactJwt).getBody();

System.out.println("解密后" +claims);

System.out.println();

}

/**

* 设置过期时间 超过时间不可以使用

*/

@Test

public void test2(){

// 当前时间

long l = System.currentTimeMillis();

System.out.println(l);

Date date=new Date(l+10000);

// 加密

JwtBuilder jwtBuilder = Jwts.builder()

.setId("666")//设置id

.setSubject("testJwt")//主题

.setIssuedAt(new Date())//签发日期

.setExpiration(date)//过期时间

.signWith(SignatureAlgorithm.HS256, "itlils");

String jwt = jwtBuilder.compact();

System.out.println(jwt);

try {

Thread.sleep(15000);

} catch (InterruptedException e) {

throw new RuntimeException(e);

}

// 解密

Claims itlils = Jwts.parser().setSigningKey("itlils").parseClaimsJws(jwt).getBody();

System.out.println(itlils);

}

/**

* 自定义 claims

* 刚才的例子只是存储了id和subject两个信息,如果你想存储更多的信息(例如角色)可以定义自定义claims。

*/

@Test

public void test3(){

// 加密

JwtBuilder jwtBuilder = Jwts.builder()

.setId("666")//设置id

.setSubject("testJwt")//主题

.setIssuedAt(new Date())//签发日期

.claim("userId","123")

.claim("name", "zhangsan")

.signWith(SignatureAlgorithm.HS256, "itlils");

String jwt = jwtBuilder.compact();

System.out.println(jwt);

// 解密

Claims itlils = Jwts.parser().setSigningKey("itlils").parseClaimsJws(jwt).getBody();

System.out.println(itlils);

}

@Autowired

PasswordEncoder passwordEncoder;

/**

* 加盐密码操作练习 BCryptPasswordEncoder

*/

@Test

public void test4(){

// 加密

String encode1 = passwordEncoder.encode("123456");

String encode2 = passwordEncoder.encode("123456");

System.out.println("encode1 = " + encode1);

System.out.println("encode2 = " + encode2);

System.out.println(encode1 == encode2); // false 说明:输入两次相同的密码但是加密出来的密码是不一样的

boolean matches1 = passwordEncoder.matches( "123456",encode1);

System.out.println("matches1 = " + matches1);

boolean matches2 = passwordEncoder.matches( "123456",encode2);

System.out.println("matches2 = " + matches2);

// 解密

}

4、JWT功能实现准备

①添加依赖

<dependency>

<groupId>org.springframework.bootgroupId>

<artifactId>spring-boot-starter-data-redisartifactId>

dependency>

<dependency>

<groupId>com.alibabagroupId>

<artifactId>fastjsonartifactId>

<version>1.2.33version>

dependency>

<dependency>

<groupId>io.jsonwebtokengroupId>

<artifactId>jjwtartifactId>

<version>0.9.0version>

dependency>

② 添加Redis相关配置

import com.alibaba.fastjson.JSON;

import com.alibaba.fastjson.serializer.SerializerFeature;

import com.fasterxml.jackson.databind.JavaType;

import com.fasterxml.jackson.databind.ObjectMapper;

import com.fasterxml.jackson.databind.type.TypeFactory;

import org.springframework.data.redis.serializer.RedisSerializer;

import org.springframework.data.redis.serializer.SerializationException;

import com.alibaba.fastjson.parser.ParserConfig;

import org.springframework.util.Assert;

import java.nio.charset.Charset;

/**

* Redis使用FastJson序列化

*

* @author itlils

*/

public class FastJsonRedisSerializer<T> implements RedisSerializer<T>

{

public static final Charset DEFAULT_CHARSET = Charset.forName("UTF-8");

private Class<T> clazz;

static

{

ParserConfig.getGlobalInstance().setAutoTypeSupport(true);

}

public FastJsonRedisSerializer(Class<T> clazz)

{

super();

this.clazz = clazz;

}

@Override

public byte[] serialize(T t) throws SerializationException

{

if (t == null)

{

return new byte[0];

}

return JSON.toJSONString(t, SerializerFeature.WriteClassName).getBytes(DEFAULT_CHARSET);

}

@Override

public T deserialize(byte[] bytes) throws SerializationException

{

if (bytes == null || bytes.length <= 0)

{

return null;

}

String str = new String(bytes, DEFAULT_CHARSET);

return JSON.parseObject(str, clazz);

}

protected JavaType getJavaType(Class<?> clazz)

{

return TypeFactory.defaultInstance().constructType(clazz);

}

}

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.data.redis.connection.RedisConnectionFactory;

import org.springframework.data.redis.core.RedisTemplate;

import org.springframework.data.redis.serializer.StringRedisSerializer;

@Configuration

public class RedisConfig {

@Bean

@SuppressWarnings(value = { "unchecked", "rawtypes" })

public RedisTemplate<Object, Object> redisTemplate(RedisConnectionFactory connectionFactory)

{

RedisTemplate<Object, Object> template = new RedisTemplate<>();

template.setConnectionFactory(connectionFactory);

FastJsonRedisSerializer serializer = new FastJsonRedisSerializer(Object.class);

// 使用StringRedisSerializer来序列化和反序列化redis的key值

template.setKeySerializer(new StringRedisSerializer());

template.setValueSerializer(serializer);

// Hash的key也采用StringRedisSerializer的序列化方式

template.setHashKeySerializer(new StringRedisSerializer());

template.setHashValueSerializer(serializer);

template.afterPropertiesSet();

return template;

}

}

③ 响应类

import com.fasterxml.jackson.annotation.JsonInclude;

// 标签去除json数据中的空值

@JsonInclude(JsonInclude.Include.NON_NULL)

public class ResponseResult<T> {

/**

* 状态码

*/

private Integer code;

/**

* 提示信息,如果有错误时,前端可以获取该字段进行提示

*/

private String msg;

/**

* 查询到的结果数据,

*/

private T data;

public ResponseResult(Integer code, String msg) {

this.code = code;

this.msg = msg;

}

public ResponseResult(Integer code, T data) {

this.code = code;

this.data = data;

}

public Integer getCode() {

return code;

}

public void setCode(Integer code) {

this.code = code;

}

public String getMsg() {

return msg;

}

public void setMsg(String msg) {

this.msg = msg;

}

public T getData() {

return data;

}

public void setData(T data) {

this.data = data;

}

public ResponseResult(Integer code, String msg, T data) {

this.code = code;

this.msg = msg;

this.data = data;

}

}

④工具类

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.JwtBuilder;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

import java.util.Base64;

import java.util.Date;

import java.util.UUID;

/**

* JWT工具类

*/

public class JwtUtil {

//有效期为

public static final Long JWT_TTL = 60 * 60 *1000L;// 60 * 60 *1000 一个小时

//设置秘钥明文

public static final String JWT_KEY = "itlils";

public static String getUUID(){

String token = UUID.randomUUID().toString().replaceAll("-", "");

return token;

}

/**

* 生成jtw

* @param subject token中要存放的数据(json格式)

* @return

*/

public static String createJWT(String subject) {

JwtBuilder builder = getJwtBuilder(subject, null, getUUID());// 设置过期时间

return builder.compact();

}

/**

* 生成jtw

* @param subject token中要存放的数据(json格式)

* @param ttlMillis token超时时间

* @return

*/

public static String createJWT(String subject, Long ttlMillis) {

JwtBuilder builder = getJwtBuilder(subject, ttlMillis, getUUID());// 设置过期时间

return builder.compact();

}

private static JwtBuilder getJwtBuilder(String subject, Long ttlMillis, String uuid) {

SignatureAlgorithm signatureAlgorithm = SignatureAlgorithm.HS256;

SecretKey secretKey = generalKey();

long nowMillis = System.currentTimeMillis();

Date now = new Date(nowMillis);

if(ttlMillis==null){

ttlMillis=JwtUtil.JWT_TTL;

}

long expMillis = nowMillis + ttlMillis;

Date expDate = new Date(expMillis);

return Jwts.builder()

.setId(uuid) //唯一的ID

.setSubject(subject) // 主题 可以是JSON数据

.setIssuer("ydlclass") // 签发者

.setIssuedAt(now) // 签发时间

.signWith(signatureAlgorithm, secretKey) //使用HS256对称加密算法签名, 第二个参数为秘钥

.setExpiration(expDate);

}

/**

* 创建token

* @param id

* @param subject

* @param ttlMillis

* @return

*/

public static String createJWT(String id, String subject, Long ttlMillis) {

JwtBuilder builder = getJwtBuilder(subject, ttlMillis, id);// 设置过期时间

return builder.compact();

}

/**

* 生成加密后的秘钥 secretKey

* @return

*/

public static SecretKey generalKey() {

byte[] encodedKey = Base64.getDecoder().decode(JwtUtil.JWT_KEY);

SecretKey key = new SecretKeySpec(encodedKey, 0, encodedKey.length, "AES");

return key;

}

/**

* 解析

*

* @param jwt

* @return

* @throws Exception

*/

public static Claims parseJWT(String jwt) throws Exception {

SecretKey secretKey = generalKey();

return Jwts.parser()

.setSigningKey(secretKey)

.parseClaimsJws(jwt)

.getBody();

}

}

package com.ydlclass.authdemo.utils;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.data.redis.core.BoundSetOperations;

import org.springframework.data.redis.core.HashOperations;

import org.springframework.data.redis.core.RedisTemplate;

import org.springframework.data.redis.core.ValueOperations;

import org.springframework.stereotype.Component;

import java.util.*;

import java.util.concurrent.TimeUnit;

@SuppressWarnings(value = { "unchecked", "rawtypes" })

@Component

public class RedisCache

{

@Autowired

public RedisTemplate redisTemplate;

/**

* 缓存基本的对象,Integer、String、实体类等

*

* @param key 缓存的键值

* @param value 缓存的值

*/

public <T> void setCacheObject(final String key, final T value)

{

redisTemplate.opsForValue().set(key, value);

}

/**

* 缓存基本的对象,Integer、String、实体类等

*

* @param key 缓存的键值

* @param value 缓存的值

* @param timeout 时间

* @param timeUnit 时间颗粒度

*/

public <T> void setCacheObject(final String key, final T value, final Integer timeout, final TimeUnit timeUnit)

{

redisTemplate.opsForValue().set(key, value, timeout, timeUnit);

}

/**

* 设置有效时间

*

* @param key Redis键

* @param timeout 超时时间

* @return true=设置成功;false=设置失败

*/

public boolean expire(final String key, final long timeout)

{

return expire(key, timeout, TimeUnit.SECONDS);

}

/**

* 设置有效时间

*

* @param key Redis键

* @param timeout 超时时间

* @param unit 时间单位

* @return true=设置成功;false=设置失败

*/

public boolean expire(final String key, final long timeout, final TimeUnit unit)

{

return redisTemplate.expire(key, timeout, unit);

}

/**

* 获得缓存的基本对象。

*

* @param key 缓存键值

* @return 缓存键值对应的数据

*/

public <T> T getCacheObject(final String key)

{

ValueOperations<String, T> operation = redisTemplate.opsForValue();

return operation.get(key);

}

/**

* 删除单个对象

*

* @param key

*/

public boolean deleteObject(final String key)

{

return redisTemplate.delete(key);

}

/**

* 删除集合对象

*

* @param collection 多个对象

* @return

*/

public long deleteObject(final Collection collection)

{

return redisTemplate.delete(collection);

}

/**

* 缓存List数据

*

* @param key 缓存的键值

* @param dataList 待缓存的List数据

* @return 缓存的对象

*/

public <T> long setCacheList(final String key, final List<T> dataList)

{

Long count = redisTemplate.opsForList().rightPushAll(key, dataList);

return count == null ? 0 : count;

}

/**

* 获得缓存的list对象

*

* @param key 缓存的键值

* @return 缓存键值对应的数据

*/

public <T> List<T> getCacheList(final String key)

{

return redisTemplate.opsForList().range(key, 0, -1);

}

/**

* 缓存Set

*

* @param key 缓存键值

* @param dataSet 缓存的数据

* @return 缓存数据的对象

*/

public <T> BoundSetOperations<String, T> setCacheSet(final String key, final Set<T> dataSet)

{

BoundSetOperations<String, T> setOperation = redisTemplate.boundSetOps(key);

Iterator<T> it = dataSet.iterator();

while (it.hasNext())

{

setOperation.add(it.next());

}

return setOperation;

}

/**

* 获得缓存的set

*

* @param key

* @return

*/

public <T> Set<T> getCacheSet(final String key)

{

return redisTemplate.opsForSet().members(key);

}

/**

* 缓存Map

*

* @param key

* @param dataMap

*/

public <T> void setCacheMap(final String key, final Map<String, T> dataMap)

{

if (dataMap != null) {

redisTemplate.opsForHash().putAll(key, dataMap);

}

}

/**

* 获得缓存的Map

*

* @param key

* @return

*/

public <T> Map<String, T> getCacheMap(final String key)

{

return redisTemplate.opsForHash().entries(key);

}

/**

* 往Hash中存入数据

*

* @param key Redis键

* @param hKey Hash键

* @param value 值

*/

public <T> void setCacheMapValue(final String key, final String hKey, final T value)

{

redisTemplate.opsForHash().put(key, hKey, value);

}

/**

* 获取Hash中的数据

*

* @param key Redis键

* @param hKey Hash键

* @return Hash中的对象

*/

public <T> T getCacheMapValue(final String key, final String hKey)

{

HashOperations<String, String, T> opsForHash = redisTemplate.opsForHash();

return opsForHash.get(key, hKey);

}

/**

* 删除Hash中的数据

*

* @param key

* @param hkey

*/

public void delCacheMapValue(final String key, final String hkey)

{

HashOperations hashOperations = redisTemplate.opsForHash();

hashOperations.delete(key, hkey);

}

/**

* 获取多个Hash中的数据

*

* @param key Redis键

* @param hKeys Hash键集合

* @return Hash对象集合

*/

public <T> List<T> getMultiCacheMapValue(final String key, final Collection<Object> hKeys)

{

return redisTemplate.opsForHash().multiGet(key, hKeys);

}

/**

* 获得缓存的基本对象列表

*

* @param pattern 字符串前缀

* @return 对象列表

*/

public Collection<String> keys(final String pattern)

{

return redisTemplate.keys(pattern);

}

}

package com.ydlclass.authdemo.utils;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

public class WebUtils {

/**

* 将字符串渲染到客户端

*

* @param response 渲染对象

* @param string 待渲染的字符串

* @return null

*/

public static String renderString(HttpServletResponse response, String string) {

try {

response.setStatus(200);

response.setContentType("application/json");

response.setCharacterEncoding("utf-8");

response.getWriter().print(string);

} catch (IOException e) {

e.printStackTrace();

}

return null;

}

}

⑤实体类

import java.io.Serializable;

import java.util.Date;

@Data

@AllArgsConstructor

@NoArgsConstructor

public class User implements Serializable {

private static final long serialVersionUID = 1L;

/**

* 主键

*/

private Long id;

/**

* 用户名

*/

private String userName;

/**

* 昵称

*/

private String nickName;

/**

* 密码

*/

private String password;

/**

* 账号状态(0正常 1停用)

*/

private String status;

/**

* 邮箱

*/

private String email;

/**

* 手机号

*/

private String phonenumber;

/**

* 用户性别(0男,1女,2未知)

*/

private String sex;

/**

* 头像

*/

private String avatar;

/**

* 用户类型(0管理员,1普通用户)

*/

private String userType;

/**

* 创建人的用户id

*/

private Long createBy;

/**

* 创建时间

*/

private Date createTime;

/**

* 更新人

*/

private Long updateBy;

/**

* 更新时间

*/

private Date updateTime;

/**

* 删除标志(0代表未删除,1代表已删除)

*/

private Integer delFlag;

}

5、JWT功能实现

①数据库校验用户

准备工作:创建数据库、引入MybatisPuls和mysql驱动的依赖、配置数据库信息、定义Mapper接口等基础操作

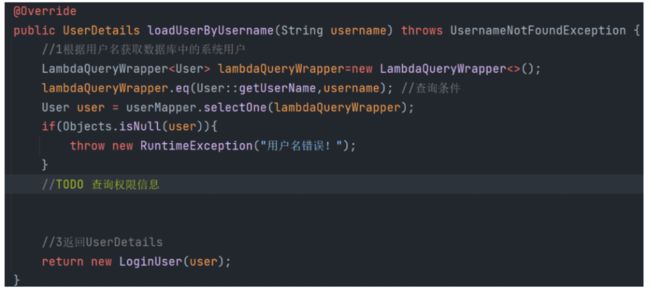

创建UserDetailsService实现类,重写其中的方法。用户名从数据库中查询用户信息。

**重要!**实现真实从数据库获取系统用户信息

创建UserDetailsService实现类,重写其中的方法。用户名从数据库中查询用户信息。

@Service

public class UserDetailsServiceImpl implements UserDetailsService {

@Autowired

private UserMapper userMapper;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

//根据用户名查询用户信息

LambdaQueryWrapper<User> wrapper = new LambdaQueryWrapper<>();

wrapper.eq(User::getUserName,username);

User user = userMapper.selectOne(wrapper);

//如果查询不到数据就通过抛出异常来给出提示

if(Objects.isNull(user)){

throw new RuntimeException("用户名错误");

}

//TODO 根据用户查询权限信息 添加到LoginUser中

//封装成UserDetails对象返回

return new LoginUser(user);

}

}

实现UserDetails 重要

因为UserDetailsService方法的返回值是UserDetails类型,所以需要定义一个类,实现该接口,把用户信息封装在其中。

@Data

@NoArgsConstructor

@AllArgsConstructor

public class LoginUser implements UserDetails {

private User user;

/**

* 获取权限

*/

@Override

public Collection<? extends GrantedAuthority> getAuthorities() {

return authorities;

}

/**

* 获取密码

*/

@Override

public String getPassword() {

return user.getPassword();

}

/**

* 获取用户名

*/

@Override

public String getUsername() {

return user.getUserName();

}

/**

* 账户是否过期

*/

@Override

public boolean isAccountNonExpired() {

return true;

}

/**

* 账户是否被锁着

*/

@Override

public boolean isAccountNonLocked() {

return true;

}

/**

* 凭证是否过期

*/

@Override

public boolean isCredentialsNonExpired() {

return true;

}

/**

* 是否启用

*/

@Override

public boolean isEnabled() {

return true;

}

}

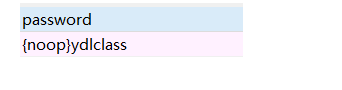

注意:如果要测试,需要往用户表中写入用户数据,并且如果你想让用户的密码是明文存储,需要在密码前加{noop}。例如

②密码加密存储

1、实际项目中我们不会把密码明文存储在数据库中

2、默认使用的PasswordEncoder要求数据库中的密码格式为:{id}password 。它会根据id去判断密码的加密方式。但是我们一般不会采用这种方式。所以就需要替换PasswordEncoder。

- 我们一般使用SpringSecurity为我们提供的BCryptPasswordEncoder。

- 我们只需要使用把BCryptPasswordEncoder对象注入Spring容器中,SpringSecurity就会使用该PasswordEncoder来进行密码校验。

- 我们可以定义一个SpringSecurity的配置类,SpringSecurity要求这个配置类要继承WebSecurityConfigurerAdapter。

/**

* 自动加盐的加密方式 BCryptPasswordEncoder

*/

@Configuration

@EnableGlobalMethodSecurity(prePostEnabled = true)

public class SecurityConfig {

/**

* 默认使用:PasswordEncoder 加密方式,一般我们不采用

* 使用:BCryptPasswordEncoder

*/

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

}

密码加密:

1 12345 md5 --> asdfasdfasdfasdfa 默认密码12345

2 12345 md5(12345|itlils)---->uiowertupouert 加盐

3 BCryptPasswordEncoder 自动加盐

过时问题:

首先,过时也能用,如果看着不爽,可以使用如下方法。

以前我们自定义类继承自 WebSecurityConfigurerAdapter 来配置我们的 Spring Security,我们主要是配置两个东西:

- configure(HttpSecurity)

- configure(WebSecurity)

前者主要是配置 Spring Security 中的过滤器链,后者则主要是配置一些路径放行规则。

现在在 WebSecurityConfigurerAdapter 的注释中,人家已经把意思说的很明白了:

- 以后如果想要配置过滤器链,可以通过自定义 SecurityFilterChainBean来实现。

- 以后如果想要配置 WebSecurity,可以通过 WebSecurityCustomizerBean来实现。

SecurityConfig

import com.gh.filter.JwtAuthenticationTokenFilter;

import com.gh.handler.AccessDeniedHandlerImpl;

import com.gh.handler.AuthenticationEntryPointImpl;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.config.annotation.authentication.configuration.AuthenticationConfiguration;

import org.springframework.security.config.annotation.method.configuration.EnableGlobalMethodSecurity;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.http.SessionCreationPolicy;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

import org.springframework.security.web.SecurityFilterChain;

import org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter;

/**

* 自动加盐的加密方式 BCryptPasswordEncoder

*/

@Configuration

@EnableGlobalMethodSecurity(prePostEnabled = true)

public class SecurityConfig {

/**

* 默认使用:PasswordEncoder 加密方式,一般我们不采用

* 使用:BCryptPasswordEncoder

*/

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Autowired

JwtAuthenticationTokenFilter jwtAuthenticationTokenFilter;

@Autowired

AuthenticationEntryPointImpl authenticationEntryPoint;

@Autowired

AccessDeniedHandlerImpl accessDeniedHandler;

/**

* 配置 Spring Security 中的过滤器链

*/

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http

// 前后端分离 关闭csrf

.csrf().disable()

// 不通过Session获取SecurityContext

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS)

.and()

// 需要认证的请求

.authorizeRequests()

// 对于登录接口 允许匿名访问 anonymous 匿名

.antMatchers("/user/login").anonymous() // 只有未登录的人访问

.antMatchers("/demo/hello").permitAll() // 不管登录没登录,都能访问

.antMatchers("/user/loginOut").permitAll() // 不管登录没登录,都能访问

// 除上面外的所有请求全部需要鉴权认证

.anyRequest().authenticated(); // 其余的请求都需要登录了

/**

* denyAll : Specify that URLs are not allowed by anyone.

* 指定任何人都不允许使用 URL。

* anonymous : Specify that URLs are allowed by anonymous users.

* 指定匿名用户允许 URL。

* authenticated : Specify that URLs are allowed by any authenticated user.

* 身份验证的用户都允许使用 URL

* fullyAuthenticated : Specify that URLs are allowed by users who have authenticated and were not

* 指定已通过身份验证但未通过身份验证的用户允许 URL

* rememberMe : Specify that URLs are allowed by users that have been remembered.

* 指定已记住的用户允许 URL。

* 。。。。。。。等等

*/

// 将顾虑器,融入到SpringSecurity的过滤器链中,并且此过滤器要放在其他过滤器之前

// 把jwt 过滤器 放在user过滤器之前

http.addFilterBefore(jwtAuthenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

// 没有权限 时的处理方式 您权限不足! 登陆认证失败了,请重新登陆! 告诉security如何处理异常

http.exceptionHandling().authenticationEntryPoint(authenticationEntryPoint)

.accessDeniedHandler(accessDeniedHandler);

//允许跨域

http.cors();

return http.build();

}

/**

* 注册使用:框架中的AuthenticationManager 进行校验

*/

@Autowired

private AuthenticationConfiguration authenticationConfiguration;

@Bean

public AuthenticationManager authenticationManager() throws Exception {

// 从认证的对象AuthenticationConfiguration 中 getAuthenticationManager

AuthenticationManager authenticationManager = authenticationConfiguration.getAuthenticationManager();

return authenticationManager;

}

// /**

// * 配置 Spring Security 中的过滤器链

// */

// @Override

// protected void configure(HttpSecurity http) throws Exception {

// super.configure(http);

// }

//

// /**

// * 配置一些路径放行规则

// */

// @Override

// public void configure(WebSecurity web) throws Exception {

// super.configure(web);

// }

/*

// 方式一: 继承WebSecurityConfigurerAdapter 进行配置

// 方式二: 不在继承WebSecurityConfigurerAdapter

// 直接进行配置 HttpSecurity --> SecurityFilterChain

// WebSecurity --> WebSecurityCustomizer

@Bean

public WebSecurityCustomizer webSecurityCustomizer() {

return (web) -> web.ignoring().antMatchers("/images/**", "/js/**", "/webjars/**");

}

@Bean

public SecurityFilterChain securityFilterChain() {

List filters = new ArrayList ();

return new DefaultSecurityFilterChain(new AntPathRequestMatcher("/**"), filters);

}

//如果想好看

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http.authorizeRequests().antMatchers("/login").permitAll()

.antMatchers("/users/**", "/settings/**").hasAuthority("Admin")

.hasAnyAuthority("Admin", "Editor", "Salesperson")

.hasAnyAuthority("Admin", "Editor", "Salesperson", "Shipper")

.anyRequest().authenticated()

.and().formLogin()

.loginPage("/login")

.usernameParameter("email")

.permitAll()

.and()

.rememberMe().key("AbcdEfghIjklmNopQrsTuvXyz_0123456789")

.and()

.logout().permitAll();

http.headers().frameOptions().sameOrigin();

return http.build();

}

*/

}

③自定义登陆接口

分析需求:

1 自定义一个controller登陆接口

2 放行自定义登陆接口

3使用ProviderManager auth方法进行验证

4自己生成jwt给前端

5系统用户相关所有信息放入redis

@RestController

public class LoginController {

@Autowired

LoginService loginService;

@PostMapping("/user/login")

public ResponseResult login(@RequestBody User user){

return loginService.login(user);

}

}

package com.ydlclass.authdemo.config;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.config.annotation.authentication.configuration.AuthenticationConfiguration;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.config.http.SessionCreationPolicy;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

import org.springframework.security.web.SecurityFilterChain;

@Configuration

public class SecurityConfig {

@Bean

public PasswordEncoder passwordEncoder(){

return new BCryptPasswordEncoder();

}

/**

* 配置 Spring Security 中的过滤器链

*/

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http

// 前后端分离 关闭csrf

.csrf().disable()

// 不通过Session获取SecurityContext

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS)

.and()

// 需要认证的请求

.authorizeRequests()

// 对于登录接口 允许匿名访问 anonymous 匿名

.antMatchers("/user/login").anonymous() // 只有未登录的人访问

.antMatchers("/demo/hello").permitAll() // 不管登录没登录,都能访问

.antMatchers("/user/loginOut").permitAll() // 不管登录没登录,都能访问

// 除上面外的所有请求全部需要鉴权认证

.anyRequest().authenticated(); // 其余的请求都需要登录了

/**

* denyAll : Specify that URLs are not allowed by anyone.

* 指定任何人都不允许使用 URL。

* anonymous : Specify that URLs are allowed by anonymous users.

* 指定匿名用户允许 URL。

* authenticated : Specify that URLs are allowed by any authenticated user.

* 身份验证的用户都允许使用 URL

* fullyAuthenticated : Specify that URLs are allowed by users who have authenticated and were not

* 指定已通过身份验证但未通过身份验证的用户允许 URL

* rememberMe : Specify that URLs are allowed by users that have been remembered.

* 指定已记住的用户允许 URL。

* 。。。。。。。等等

*/

// 将顾虑器,融入到SpringSecurity的过滤器链中,并且此过滤器要放在其他过滤器之前

// 把jwt 过滤器 放在user过滤器之前

// http.addFilterBefore(jwtAuthenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

return http.build();

}

/**

* 注册使用:框架中的AuthenticationManager 进行校验

*/

@Autowired

private AuthenticationConfiguration authenticationConfiguration;

@Bean

public AuthenticationManager authenticationManager() throws Exception {

// 从认证的对象AuthenticationConfiguration 中 getAuthenticationManager

AuthenticationManager authenticationManager = authenticationConfiguration.getAuthenticationManager();

return authenticationManager;

}

}

@Service

public class LoginServiceImpl implements LoginService {

/**

* 使用框架中的内容: 在SecurityConfig 中进行注册

*/

@Autowired

AuthenticationManager authenticationManager;

@Autowired

RedisCache redisCache;

@Override

public ResponseResult login(User user) {

//3使用ProviderManager auth方法进行验证

UsernamePasswordAuthenticationToken usernamePasswordAuthenticationToken = new UsernamePasswordAuthenticationToken(user.getUserName(),user.getPassword());

Authentication authenticate = authenticationManager.authenticate(usernamePasswordAuthenticationToken);

//校验失败了

if(Objects.isNull(authenticate)){

throw new RuntimeException("用户名或密码错误!");

}

//4自己生成jwt给前端

LoginUser loginUser= (LoginUser)(authenticate.getPrincipal());

String userId = loginUser.getUser().getId().toString();

String jwt = JwtUtil.createJWT(userId);

Map<String,String> map=new HashMap();

map.put("token",jwt);

//5系统用户相关所有信息放入redis

redisCache.setCacheObject("login:"+userId,loginUser);

return new ResponseResult(200,"登陆成功",map);

}

}

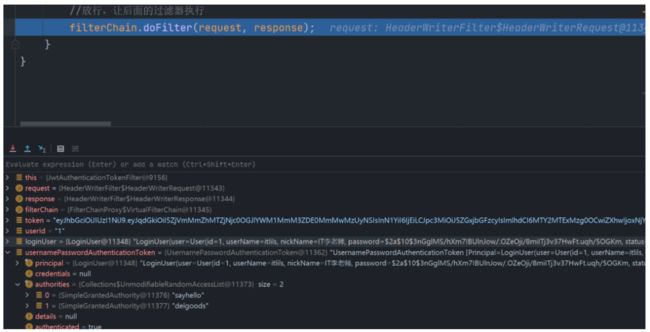

④认证过滤器

1.获取token

2.解析token

3.获取userid

4.封装Authentication

5.存入SecurityContextHolder

import com.gh.entry.LoginUser;

import com.gh.utils.JwtUtil;

import com.gh.utils.RedisCache;

import io.jsonwebtoken.Claims;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.authentication.UsernamePasswordAuthenticationToken;

import org.springframework.security.core.Authentication;

import org.springframework.security.core.context.SecurityContextHolder;

import org.springframework.stereotype.Component;

import org.springframework.util.StringUtils;

import org.springframework.web.filter.OncePerRequestFilter;

import javax.servlet.FilterChain;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

import java.util.Objects;

/**

* SpringMVC 中 implements Filter

* 问题:web项目Servlet项目的版本有高有低,

* 1、不同的版本会有不同的错误

* 2、有几率重复的走此过滤器

*

* 认证过滤器

* OncePerRequestFilter : 只有一次,在请求前

*/

@Component

public class JwtAuthenticationTokenFilter extends OncePerRequestFilter {

@Autowired

RedisCache redisCache;

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain) throws ServletException, IOException {

// 1、获取token 可能会在header or cookie 中

String token = request.getHeader("token");

if (!StringUtils.hasText(token)) {

// 放行,让后面的过滤器执行

filterChain.doFilter(request, response);

return;

}

// 2、解析token

String userId;

try {

Claims claims = JwtUtil.parseJWT(token);

// JwtUtil --> createJWT(String subject)

userId = claims.getSubject();

} catch (Exception e) {

throw new RuntimeException("token不合法");

}

// 3、获取userId, redis获取用户信息

LoginUser loginUser = redisCache.getCacheObject("login:" + userId);// 和存放在redis 中 key 是一样的

if (Objects.isNull(loginUser)){

throw new RuntimeException("当前用户未登录!");

}

// 4、封装Authentication

/**

* 使用 三个参数的构造方法

* 两参数:setAuthenticated(false); 还未登录

* 三参数:supper.setAuthenticated(true); 已经登录

*/

// Authentication authentication = new UsernamePasswordAuthenticationToken(loginUser, null,null);

// 存放权限

Authentication authentication

= new UsernamePasswordAuthenticationToken(loginUser, null,loginUser.getAuthorities());

// 5、存入SecurityContextHolder

SecurityContextHolder.getContext().setAuthentication(authentication);

// 放行,让后面的过滤器执行

filterChain.doFilter(request, response);

// 暂时不能使用,我们此时只是放在了Spring容器中,此时还没有融入到SpringSecurity的过滤器链中,并且此过滤器要放在其他过滤器之前

}

}

@Configuration

public class SecurityConfig {

@Bean

public PasswordEncoder passwordEncoder(){

return new BCryptPasswordEncoder();

}

@Autowired

JwtAuthenticationTokenFilter jwtAuthenticationTokenFilter;

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http

//关闭csrf

.csrf().disable()

//不通过Session获取SecurityContext

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS)

.and()

.authorizeRequests()

// 对于登录接口 允许匿名访问

.antMatchers("/user/login").anonymous()

// 除上面外的所有请求全部需要鉴权认证

.anyRequest().authenticated();

// 将顾虑器,融入到SpringSecurity的过滤器链中,并且此过滤器要放在其他过滤器之前

// 把jwt 过滤器 放在user过滤器之前

http.addFilterBefore(jwtAuthenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

return http.build();

}

@Autowired

private AuthenticationConfiguration authenticationConfiguration;

@Bean

public AuthenticationManager authenticationManager() throws Exception{

AuthenticationManager authenticationManager = authenticationConfiguration.getAuthenticationManager();

return authenticationManager;

}

}

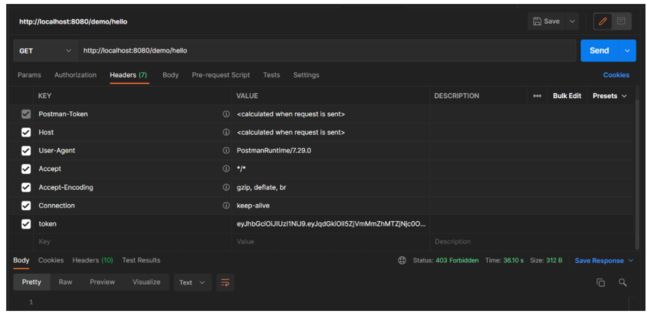

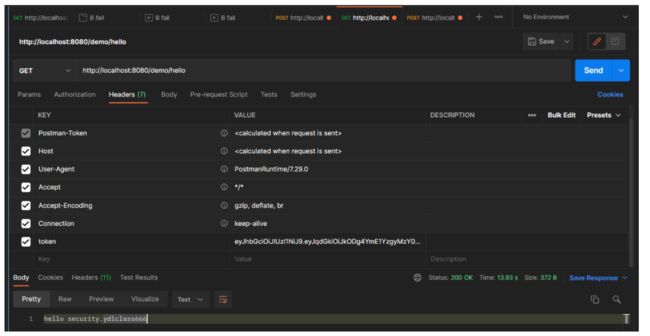

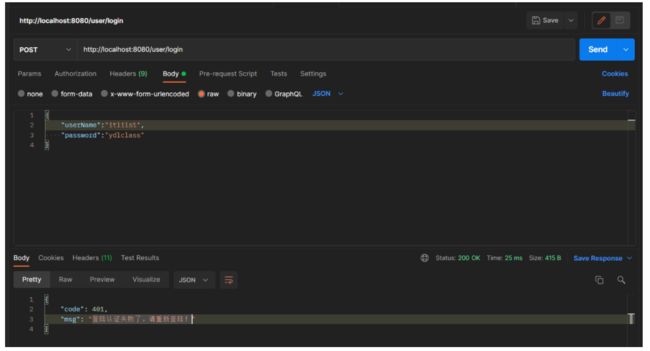

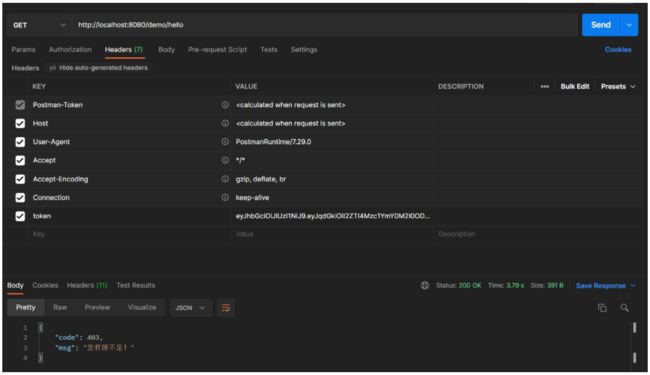

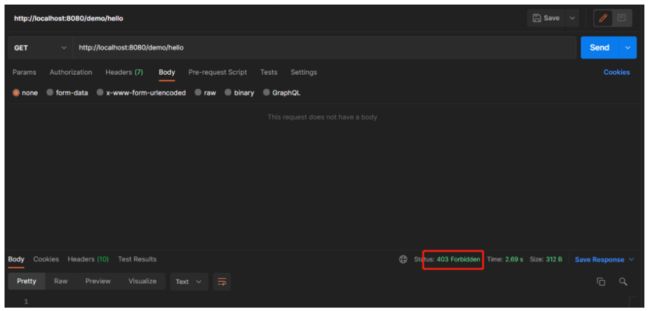

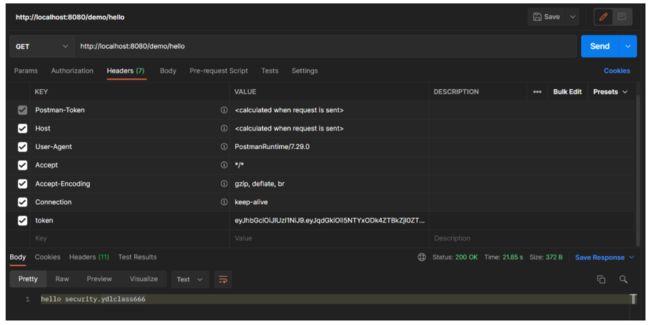

测试:

登陆

未登陆访问资源的话

携带token访问

⑤退出登陆

写一个退出接口,删除reids里的key

/**

* 登录

*/

@RestController

public class LoginController {

@Autowired

LoginService loginService;

@PostMapping("/user/login")

public ResponseResult login(@RequestBody User user){

// 1、自定义一个controller登陆接口

// 2、放行自定义登陆接口

return loginService.login(user);

}

@PostMapping("/user/loginOut")

public ResponseResult loginOut(){

return loginService.loginOut();

}

}

@Service

public class LoginServiceImpl implements LoginService {

@Autowired

AuthenticationManager authenticationManager;

@Autowired

RedisCache redisCache;

@Override

public ResponseResult logout() {

Authentication authentication = SecurityContextHolder.getContext().getAuthentication();

LoginUser loginUser = (LoginUser) authentication.getPrincipal();

Long userId = loginUser.getUser().getId();

redisCache.deleteObject("login:"+userId);

return new ResponseResult(200,"退出成功!");

}

}

三、权限

1、授权基本流程

泛在SpringSecurity中,会使用默认的FilterSecurityInterceptor来进行权限校验。

在FilterSecurityInterceptor中会从SecurityContextHolder获取其中的Authentication,然后获取其中的权限信息。当前用户是否拥有访问当前资源所需的权限。

所以我们需要做两步

2、授权实现

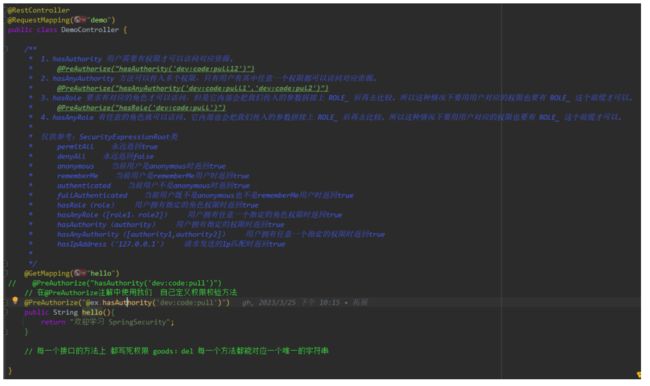

① 限制访问资源所需权限

SpringSecurity为我们提供了基于注解的权限控制方案,这也是我们项目中主要采用的方式。

我们可以使用注解去指定访问对应的资源所需的权限。但是要使用它我们需要先开启相关配置。配置类中。

@EnableGlobalMethodSecurity(prePostEnabled = true)

然后就可以使用对应的注解。@PreAuthorize

@RestController

@RequestMapping("demo")

public class DemoController {

/**

* 1、hasAuthority 用户需要有权限才可以访问对应资源。

* @PreAuthorize("hasAuthority('dev:code:pull12')")

* 2、hasAnyAuthority 方法可以传入多个权限,只有用户有其中任意一个权限都可以访问对应资源。

* @PreAuthorize("hasAnyAuthority('dev:code:pull1','dev:code:pul2')")

* 3、hasRole 要求有对应的角色才可以访问,但是它内部会把我们传入的参数拼接上 ROLE_ 后再去比较。所以这种情况下要用用户对应的权限也要有 ROLE_ 这个前缀才可以。

* @PreAuthorize("hasRole('dev:code:pull')")

* 4、hasAnyRole 有任意的角色就可以访问。它内部也会把我们传入的参数拼接上 ROLE_ 后再去比较。所以这种情况下要用用户对应的权限也要有 ROLE_ 这个前缀才可以。

*

* 仅供参考:SecurityExpressionRoot类

* permitAll 永远返回true

* denyAll 永远返回false

* anonymous 当前用户是anonymous时返回true

* rememberMe 当前用户是rememberMe用户时返回true

* authenticated 当前用户不是anonymous时返回true

* fullAuthenticated 当前用户既不是anonymous也不是rememberMe用户时返回true

* hasRole(role) 用户拥有指定的角色权限时返回true

* hasAnyRole([role1,role2]) 用户拥有任意一个指定的角色权限时返回true

* hasAuthority(authority) 用户拥有指定的权限时返回true

* hasAnyAuthority([authority1,authority2]) 用户拥有任意一个指定的权限时返回true

* hasIpAddress('127.0.0.1') 请求发送的Ip匹配时返回true

*

*/

@GetMapping("hello")

// @PreAuthorize("hasAuthority('dev:code:pull')")

// 在@PreAuthorize注解中使用我们 自己定义权限校验方法

@PreAuthorize("@ex.hasAuthority('dev:code:pull')")

public String hello(){

return "欢迎学习 SpringSecurity";

}

}

② 封装权限信息

我们前面在写UserDetailsServiceImpl的时候说过,在查询出用户后还要获取对应的权限信息,封装到UserDetails中返回。

我们先直接把权限信息写死封装到UserDetails中进行测试。

我们之前定义了UserDetails的实现类LoginUser,想要让其能封装权限信息就要对其进行修改。

import com.alibaba.fastjson.annotation.JSONField;

import lombok.AllArgsConstructor;

import lombok.Data;

import lombok.NoArgsConstructor;

import org.springframework.security.core.GrantedAuthority;

import org.springframework.security.core.authority.SimpleGrantedAuthority;

import org.springframework.security.core.userdetails.UserDetails;

import java.util.Collection;

import java.util.List;

import java.util.stream.Collectors;

@Data

@NoArgsConstructor

@AllArgsConstructor

public class LoginUser implements UserDetails {

private User user;

// 权限信息

List<String> permissions;

// 优化2:不进行序列化

@JSONField(serialize = false)

List<SimpleGrantedAuthority> authorities;

public LoginUser(User user, List<String> permissions) {

this.user = user;

this.permissions = permissions;

}

/**

* 获取权限

*/

@Override

public Collection<? extends GrantedAuthority> getAuthorities() {

// 方式一:

// List list = new ArrayList<>();

// for (String permission : permissions) {

// // 每有一个权限就new SimpleGrantedAuthority --> GrantedAuthority 的实现类

// SimpleGrantedAuthority simpleGrantedAuthority = new SimpleGrantedAuthority(permission);

// list.add(simpleGrantedAuthority);

// }

// 方式二:lambda

// stream流式运算 --> 每有一个String类型的字符串 new xx权限 收集 成 list

if (authorities!=null) {

return authorities;

}

// 优化1:中间经历很多过滤器,效率太低 添加判断,此时是第一次拿取

authorities = permissions.stream().map(SimpleGrantedAuthority::new).collect(Collectors.toList());

return authorities;

}

/**

* 获取密码

*/

@Override

public String getPassword() {

return user.getPassword();

}

/**

* 获取用户名

*/

@Override

public String getUsername() {

return user.getUserName();

}

/**

* 账户是否过期

*/

@Override

public boolean isAccountNonExpired() {

return true;

}

/**

* 账户是否被锁着

*/

@Override

public boolean isAccountNonLocked() {

return true;

}

/**

* 凭证是否过期

*/

@Override

public boolean isCredentialsNonExpired() {

return true;

}

/**

* 是否启用

*/

@Override

public boolean isEnabled() {

return true;

}

}

LoginUser修改完后我们就可以在UserDetailsServiceImpl中去把权限信息封装到LoginUser中了。我们写死权限进行测试,后面我们再从数据库中查询权限信息。

import com.baomidou.mybatisplus.core.conditions.query.LambdaQueryWrapper;

import com.gh.entry.LoginUser;

import com.gh.entry.User;

import com.gh.mapper.MenuMapper;

import com.gh.mapper.UserMapper;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.core.userdetails.UsernameNotFoundException;

import org.springframework.stereotype.Service;

import java.util.List;

import java.util.Objects;

/**

* 根据 InMemoryUserDetailsManager 内存用户详细信息管理器 进行编写

*/

@Service

public class UserDetailsServiceImpl implements UserDetailsService {

@Autowired

private UserMapper userMapper;

@Autowired

private MenuMapper menuMapper;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

// 1、根据用户名查询用户信息

LambdaQueryWrapper<User> wrapper = new LambdaQueryWrapper<>();

wrapper.eq(User::getUserName, username);

User user = userMapper.selectOne(wrapper);

// 2、如果查询不到数据就通过抛出异常来给出提示

if (Objects.isNull(user)) {

throw new RuntimeException("用户名错误");

}

//TODO 根据用户查询权限信息 添加到LoginUser中

// 例:假的权限信息,真实的应该在数据库中去查找

// 此时,在list创建时,就传递值

// List permissions = new ArrayList<>(Arrays.asList("sayhello","delgoods"));

// 在数据库中查询数据

List<String> permissions = menuMapper.selectPermsByUserId(1L);

System.out.println(permissions);

//3、封装成UserDetails对象返回

return new LoginUser(user, permissions);

}

}

测试:

即使登陆成功,也不能访问

③ 从数据库查询权限信息

RBAC权限模型

RBAC权限模型(Role-Based Access Control)即:基于角色的权限控制。这是目前最常被开发者使用也是相对易用、通用权限模型。

准备工作

SqL语句

SELECT DISTINCT perms from sys_menu where id in (

SELECT menu_id from sys_role_menu where role_id in (

SELECT role_id from sys_user_role where user_id=1

)

) and status='0'

代码实现

我们只需要根据用户id去查询到其所对应的权限信息即可。

所以我们可以先定义个mapper,其中提供一个方法可以根据userid查询权限信息。

public interface MenuMapper extends BaseMapper<Menu> {

List<String> selectPermsByUserId(Long userId);

}

尤其是自定义方法,所以需要创建对应的mapper文件,定义对应的sql语句

DOCTYPE mapper PUBLIC "-//mybatis.org//DTD Mapper 3.0//EN" "http://mybatis.org/dtd/mybatis-3-mapper.dtd" >

<mapper namespace="com.ydlclass.authdemo.dao.MenuMapper">

<select id="selectPermsByUserId" parameterType="long" resultType="string">

SELECT DISTINCT perms from sys_menu where id in (

SELECT menu_id from sys_role_menu where role_id in (

SELECT role_id from sys_user_role where user_id=#{userId}

)

) and status='0'

select>

mapper>

在application.yml中配置mapperXML文件的位置

spring:

datasource:

url: jdbc:mysql://localhost:3306/ydl_security?characterEncoding=utf-8&serverTimezone=UTC

username: root

password: ydlclass666

driver-class-name: com.mysql.cj.jdbc.Driver

mybatis-plus:

mapper-locations: classpath*:/mapper/**/*.xml

然后我们可以在UserDetailsServiceImpl中去调用该mapper的方法查询权限信息封装到LoginUser对象中即可。

/**

* 根据 InMemoryUserDetailsManager 内存用户详细信息管理器 进行编写

*/

@Service

public class UserDetailsServiceImpl implements UserDetailsService {

@Autowired

private UserMapper userMapper;

@Autowired

private MenuMapper menuMapper;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

// 1、根据用户名查询用户信息

LambdaQueryWrapper<User> wrapper = new LambdaQueryWrapper<>();

wrapper.eq(User::getUserName, username);

User user = userMapper.selectOne(wrapper);

// 2、如果查询不到数据就通过抛出异常来给出提示

if (Objects.isNull(user)) {

throw new RuntimeException("用户名错误");

}

//TODO 根据用户查询权限信息 添加到LoginUser中

// 例:假的权限信息,真实的应该在数据库中去查找

// 此时,在list创建时,就传递值

// List permissions = new ArrayList<>(Arrays.asList("sayhello","delgoods"));

// 在数据库中查询数据

List<String> permissions = menuMapper.selectPermsByUserId(1L);

System.out.println(permissions);

//3、封装成UserDetails对象返回

return new LoginUser(user, permissions);

}

}

测试:

重新登陆,访问接口

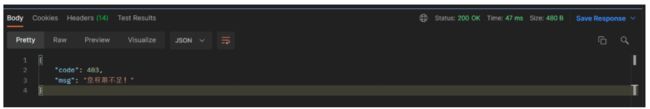

四、自定义失败处理

SpringSecurity的异常处理机制。

ExceptionTranslationFilter捕获,它会判断是认证失败和授权失败。

- 认证失败:它会封装AuthenticationException,然后调用AuthenticationEntryPoint的commence方法处理

- 授权失败它会封装AccessDeniedException,然后调用AccessDeniedHandler的handle方法处理

自定义这两个类的异常处理机制的实现类,配置到SpringSecurity。

1、自定义实现类

import com.alibaba.fastjson.JSON;

import com.gh.R.ResponseResult;

import com.gh.utils.WebUtils;

import org.springframework.http.HttpStatus;

import org.springframework.security.core.AuthenticationException;

import org.springframework.security.web.AuthenticationEntryPoint;

import org.springframework.stereotype.Component;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

@Component

public class AuthenticationEntryPointImpl implements AuthenticationEntryPoint {

@Override

public void commence(HttpServletRequest request, HttpServletResponse response, AuthenticationException authException) throws IOException, ServletException {

//给前端ResponseResult 的json

// HttpStatus.UNAUTHORIZED.value() 枚举表示401

ResponseResult responseResult = new ResponseResult(HttpStatus.UNAUTHORIZED.value(), "登陆认证失败了,请重新登陆!");

String json = JSON.toJSONString(responseResult);

// 将字符串渲染到客户端 工具类

WebUtils.renderString(response,json);

}

}

import com.alibaba.fastjson.JSON;

import com.gh.R.ResponseResult;

import com.gh.utils.WebUtils;

import org.springframework.http.HttpStatus;

import org.springframework.security.access.AccessDeniedException;

import org.springframework.security.web.access.AccessDeniedHandler;

import org.springframework.stereotype.Component;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

@Component

public class AccessDeniedHandlerImpl implements AccessDeniedHandler {

@Override

public void handle(HttpServletRequest request, HttpServletResponse response, AccessDeniedException accessDeniedException) throws IOException, ServletException {

//给前端ResponseResult 的json

// HttpStatus.UNAUTHORIZED.value() 枚举表示403

ResponseResult responseResult = new ResponseResult(HttpStatus.FORBIDDEN.value(), "您权限不足!");

String json = JSON.toJSONString(responseResult);

// 将字符串渲染到客户端 工具类

WebUtils.renderString(response,json);

}

}

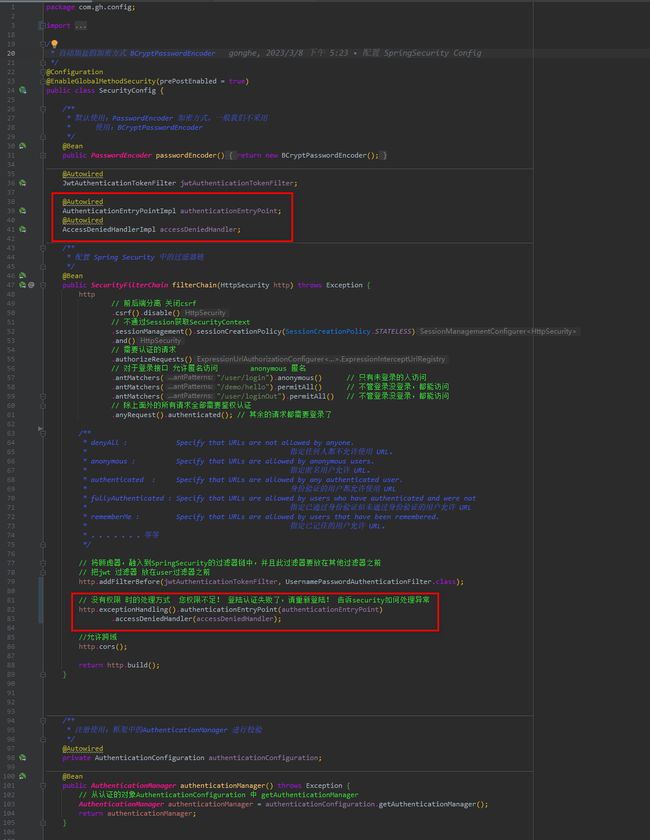

2、配置给SpringSecurity

先注入对应的处理器

@Autowired

AuthenticationEntryPointImpl authenticationEntryPoint;

@Autowired

AccessDeniedHandlerImpl accessDeniedHandler;

然后我们可以使用HttpSecurity对象的方法去配置。

//告诉security如何处理异常

http.exceptionHandling().authenticationEntryPoint(authenticationEntryPoint)

.accessDeniedHandler(accessDeniedHandler);

测试:

五、跨域

1、跨域

面试:

1、什么是跨域问题 浏览器的同源策略,导致不能向其他域名发送异步请求。

2、同源策略 具有相同的协议(protocol),主机(host)和端口号(port)

出于浏览器的同源策略限制。同源策略(Sameoriginpolicy)是一种约定,它是浏览器最核心也最基本的安全功能,如果缺少了同源策略,则浏览器的正常功能可能都会受到影响。可以说Web是构建在同源策略基础之上的,浏览器只是针对同源策略的一种实现。同源策略会阻止一个域的javascript脚本和另外一个域的内容进行交互。所谓同源(即指在同一个域)就是两个页面具有相同的协议(protocol),主机(host)和端口号(port)

跨域问题:浏览器的同源策略限制。会报错。

如果跨域调用,会出现如下错误:

No ‘Access-Control-Allow-Origin’ header is present on the requested resource. Origin ‘http://localhost:9100open in new window’ is therefore not allowed access. The response had HTTP status code 400.

由于我们采用的是前后端分离的编程方式,前端和后端必定存在跨域问题。解决跨域问题可以采用CORS

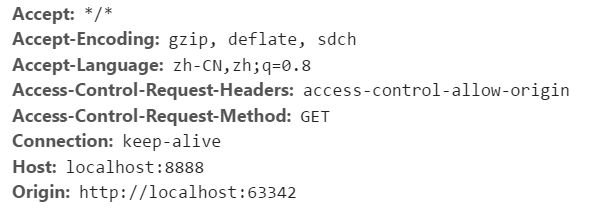

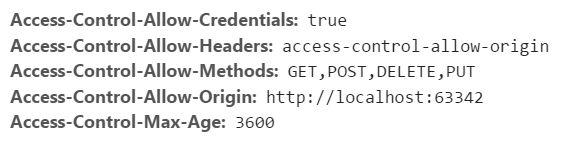

2、CORS简介

CORS:跨域资源共享

条件:IE10以上

本质:请求头增加一个参数,开启跨域请求。

CORS 是一个 W3C 标准,全称是"跨域资源共享"(Cross-origin resource sharing)。CORS需要浏览器和服务器同时支持。目前,所有浏览器都支持该功能,IE 浏览器不能低于 IE10。它允许浏览器向跨源服务器,发出 XMLHttpRequest 请求,从而克服了 AJAX 只能同源使用的限制。整个 CORS 通信过程,都是浏览器自动完成,不需要用户参与。对于开发者来说,CORS 通信与同源的 AJAX 通信没有差别,代码完全一样。浏览器一旦发现 AJAX 请求跨源,就会自动添加一些附加的头信息,有时还会多出一次附加的请求,但用户不会有感觉。因此,实现 CORS 通信的关键是服务器。只要服务器实现了 CORS 接口,就可以跨源通信。

请求过程如下图:

Preflight Request:

然后服务器端给我们返回一个PreflightResponse

@CrossOrigin

1、先对SpringBoot配置,运行跨域请求

import org.springframework.context.annotation.Configuration;

import org.springframework.web.servlet.config.annotation.CorsRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;

/**

* 跨域的配置

*/

@Configuration

public class CorsConfig implements WebMvcConfigurer {

@Override

public void addCorsMappings(CorsRegistry registry) {

// 设置允许跨域的路径

registry.addMapping("/**")

// 设置允许跨域请求的域名

.allowedOriginPatterns("*")

// 是否允许cookie

.allowCredentials(true)

// 设置允许的请求方式

.allowedMethods("GET", "POST", "DELETE", "PUT")

// 设置允许的header属性

.allowedHeaders("*")

// 跨域允许时间

.maxAge(3600);

}

}

2、开启SpringSecurity的跨域访问

由于我们的资源都会收到SpringSecurity的保护,所以想要跨域访问还要让SpringSecurity运行跨域访问。

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http

//关闭csrf

.csrf().disable()

//不通过Session获取SecurityContext

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS)

.and()

.authorizeRequests()

// 对于登录接口 允许匿名访问

.antMatchers("/user/login").anonymous()

// 除上面外的所有请求全部需要鉴权认证

.anyRequest().authenticated();

//把jwt 过滤器 放在user过滤器之前

http.addFilterBefore(jwtAuthenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

//告诉security如何处理异常

http.exceptionHandling().authenticationEntryPoint(authenticationEntryPoint)

.accessDeniedHandler(accessDeniedHandler);

//允许跨域

http.cors();

return http.build();

}

六、拓展

1、所有自带权限校验方法

2、自定义权限校验方法

我们也可以定义自己的权限校验方法,在@PreAuthorize注解中使用我们的方法。

/**

* 自定义权限校验方法

* 定义自己的权限校验方法,在@PreAuthorize注解中使用我们的方法。

*/

@Component("ex")

public class SGExpressionRoot {

public boolean hasAuthority(String authority){

// 1、获取当前用户的权限

// 我们此时把完全体的authority 放在 SecurityContextHolder 中 取出完全体

Authentication authentication = SecurityContextHolder.getContext().getAuthentication();

// 获取loginUser

LoginUser loginUser = (LoginUser) authentication.getPrincipal();

// 获取权限

List<String> permissions = loginUser.getPermissions();

// 2、判断用户权限集合中是否存在authority

// 判断有没有接口上的权限字符串

return permissions.contains(authority);

}

/*

照猫画虎:SecurityExpressionRoot.java

@Override

public final boolean hasAuthority(String authority) {

return hasAnyAuthority(authority);

}

@Override

public final boolean hasAnyRole(String... roles) {

return hasAnyAuthorityName(this.defaultRolePrefix, roles);

}

private boolean hasAnyAuthorityName(String prefix, String... roles) {

// 拿出当前登录人权限

Set roleSet = getAuthoritySet();

// 进行对比

for (String role : roles) {

String defaultedRole = getRoleWithDefaultPrefix(prefix, role);

if (roleSet.contains(defaultedRole)) {

return true;

}

}

return false;

}

*/

}

在SPEL表达式中使用 @ex相当于获取容器中bean的名字未ex的对象。然后再调用这个对象的hasAuthority方法

@RequestMapping("/hello")

@PreAuthorize("@ex.hasAuthority('dev:code:pull')")

public String hello(){

return "hello";

}

3、基于配置的权限控制

我们也可以在配置类中使用使用配置的方式对资源进行权限控制。

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http

//关闭csrf

.csrf().disable()

//不通过Session获取SecurityContext

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS)

.and()

.authorizeRequests()

// 对于登录接口 允许匿名访问

.antMatchers("/user/login").anonymous()

.antMatchers("/demo/hello").hasAuthority("admin")

// 除上面外的所有请求全部需要鉴权认证

.anyRequest().authenticated();

//把jwt 过滤器 放在user过滤器之前

http.addFilterBefore(jwtAuthenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

//告诉security如何处理异常

http.exceptionHandling().authenticationEntryPoint(authenticationEntryPoint)

.accessDeniedHandler(accessDeniedHandler);

//允许跨域

http.cors();

return http.build();

}

4、CSRF

CSRF是指跨站请求伪造(Cross-site request forgery),是web常见的攻击之一。

SpringSecurity去防止CSRF攻击的方式就是通过csrf_token。后端会生成一个csrf_token,前端发起请求的时候需要携带这个csrf_token,后端会有过滤器进行校验,如果没有携带或者是伪造的就不允许访问。

我们可以发现CSRF攻击依靠的是cookie中所携带的认证信息。但是在前后端分离的项目中我们的认证信息其实是token,而token并不是存储中cookie中,并且需要前端代码去把token设置到请求头中才可以,所以CSRF攻击也就不用担心了。

5、认证成功处理器

实际上在UsernamePasswordAuthenticationFilter进行登录认证的时候,如果登录成功了是会调用AuthenticationSuccessHandler的方法进行认证成功后的处理的。AuthenticationSuccessHandler就是登录成功处理器。

我们也可以自己去自定义成功处理器进行成功后的相应处理。

@Component

public class LLSSuccessHandler implements AuthenticationSuccessHandler {

@Override

public void onAuthenticationSuccess(HttpServletRequest request, HttpServletResponse response, Authentication authentication) throws IOException, ServletException {

System.out.println("认证成功了");

}

}

@Configuration

public class SecurityConfig {

@Autowired

private AuthenticationSuccessHandler successHandler;

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http.formLogin().successHandler(successHandler);

http.authorizeRequests().anyRequest().authenticated();

return http.build();

}

}

6、认证失败处理器

实际上在UsernamePasswordAuthenticationFilter进行登录认证的时候,如果认证失败了是会调用AuthenticationFailureHandler的方法进行认证失败后的处理的。AuthenticationFailureHandler就是登录失败处理器。

我们也可以自己去自定义失败处理器进行失败后的相应处理。

@Component

public class LLSFailureHandler implements AuthenticationFailureHandler {

@Override

public void onAuthenticationFailure(HttpServletRequest request, HttpServletResponse response, AuthenticationException exception) throws IOException, ServletException {

System.out.println("认证失败了");

}

}

@Configuration

public class SecurityConfig {

@Autowired

private AuthenticationSuccessHandler successHandler;

@Autowired

private AuthenticationFailureHandler failureHandler;

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http.formLogin()

// 配置认证成功处理器

.successHandler(successHandler)

// 配置认证失败处理器

.failureHandler(failureHandler);

http.authorizeRequests().anyRequest().authenticated();

return http.build();

}

}

7、登出成功处理器

@Component

public class LLSLogoutSuccessHandler implements LogoutSuccessHandler {

@Override

public void onLogoutSuccess(HttpServletRequest request, HttpServletResponse response, Authentication authentication) throws IOException, ServletException {

System.out.println("注销成功");

}

}

@Configuration

public class SecurityConfig {

@Autowired

private AuthenticationSuccessHandler successHandler;

@Autowired

private AuthenticationFailureHandler failureHandler;

@Autowired

private LogoutSuccessHandler logoutSuccessHandler;

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http.formLogin()

// 配置认证成功处理器

.successHandler(successHandler)

// 配置认证失败处理器

.failureHandler(failureHandler);

http.logout()

//配置注销成功处理器

.logoutSuccessHandler(logoutSuccessHandler);

http.authorizeRequests().anyRequest().authenticated();

}

}

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-2fMbR19I-1680182175390)(SpringSecurity.assets/image-20230329211138779.png)]](http://img.e-com-net.com/image/info8/94d671c39b0544babf095a1fd8b512a4.jpg)