漏洞挖掘与工具

一、漏洞挖掘

1. 安全的木桶理论

找到最薄弱的那个点;

- 有一个漏洞的站点,很可能还会有更多的漏洞

开发人员的安全意识问题;

- 存在于一个站点的漏洞,还可能存在于其他站点

业务的代码复用;

通用型漏洞(wordpress插件漏洞,Discuz 更新不及时);

- 修复了的漏洞不一定就全部修复完整了

指哪修哪;

绕过修复;

- 学会找扫描器扫不到/其他白帽子难发现的漏洞

需要深度交互/认证;

存储XSS/CSRF/越权/逻辑漏洞;

- 挖掘漏洞的过程

通常需要先找到危险函数,然后回溯函数的调用过程,最终看在整个调用的过程中用户是否有可能控制输入;

- 绕waf的一般思路

1). 预处理利用:即设法绕过 WAF的输入验证,比如 HTTP头( X-Originating-IP 、XForwarded-For 、X-Remote-IP 、 X-Remote-Addr)的处理,就曾多次被用于绕过公司WAF 的SQL 注入防护,或者 HTTP方法头 GET/POST 的篡改、换行符的处理等等方式;

2). 致阻断失配:利用前后端数据处理的差异,使得无法匹配到黑名单里的规则,通常结合一些参数污染、字符编码、注释符等多种方式绕过;

3). 规则集绕过:通过暴力枚举出 WAF的拦截规则,或者逆向 WAF程序获取规则,然后再设法绕过。

- 权限与绕过思路

二、常用的浏览器插件

- Firebug

强大的网站调试工具,同时可以用来简单抓包

- Tamper data

抓包修改功能

- Hackbar

手工测试SQL注入/XSS的利器,有编码功能

- LiveHttpHeader

抓包工具,使用方便,常用于测试CSRF

三,常用的WEB安全工具

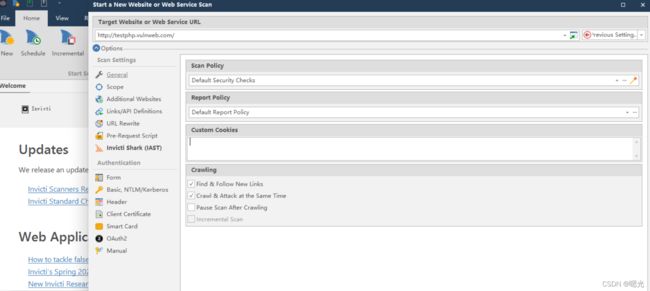

1.AWVS

全能的Web安全漏洞扫描器,并附带有很多实用的工具

如果电脑本身需要通过代理访问外网,那么也需要设置下 application settings–application updates 设置 proxy server

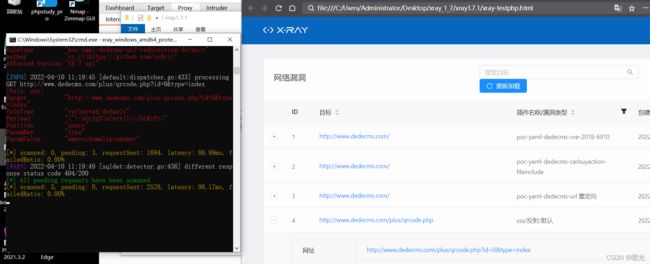

2.xray

- 1. xray 手册

xray 是一款功能强大的安全评估工具,由多名经验丰富的一线安全从业者呕心打造而成,主要特性有:

检测速度快。发包速度快; 漏洞检测算法高效。

支持范围广。大至 OWASP Top 10 通用漏洞检测,小至各种 CMS 框架 POC,均可以支持。

代码质量高。编写代码的人员素质高, 通过 Code Review、单元测试、集成测试等多层验证来提高代码可靠性。

高级可定制。通过配置文件暴露了引擎的各种参数,通过修改配置文件可以极大的客制化功能。

安全无威胁。xray 定位为一款安全辅助评估工具,而不是攻击工具,内置的所有 payload 和 poc 均为无害化检查。

与 Burp 联动

payload: webscan --listen 127.0.0.1:7777 --html-output xray-testphp.html

awvs 配合 xary

awvs 扫描目录

xray 与 awvs 爬虫联动

webscan --listen 0.0.0.0:1111 --html-output awvs.html

3. NetSparker

对SQL注入,XSS,LFI等漏洞扫描效果不错的漏洞扫描器

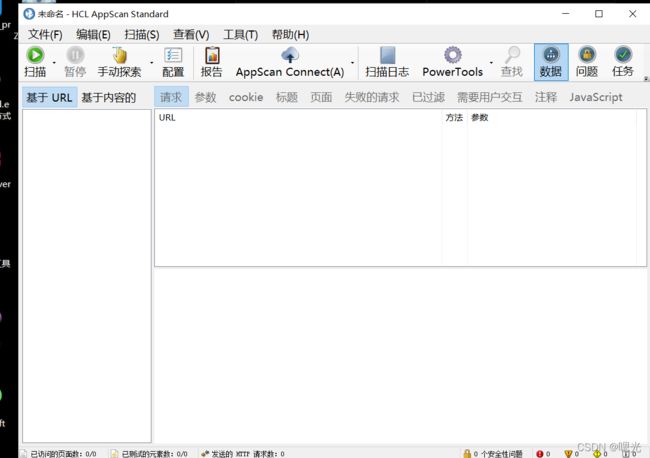

4.AppScan

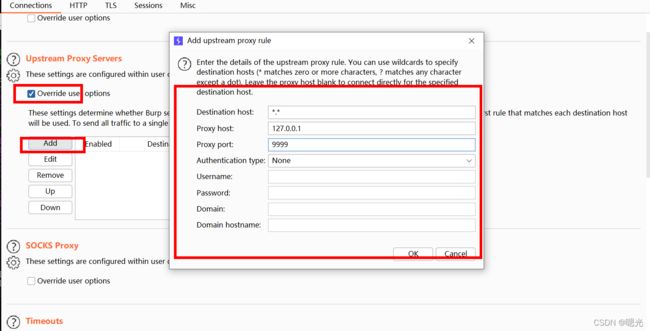

5. BurpSuite

功能全面,个人常用于暴破,抓包,CSRF测试等等

需要设置浏览器代理为8080,才能捕获数据包,抓取https 包需要浏览器访问 http://burp 下载证书并导入。

有时电脑本身需要设置代理才能访问外网,则需要设置 Burp options–connections–upstream proxy servers

手机端 设置 WIFI 的代理为电脑burp 监听的IP和端口,手机端访问 http://burp 点击CA Certificate下载证书到手机上cacert.der

将后缀改成.cer才可以安装,华为手机需要安装为VPN 应用支持才能解析https

- Layer

子域名/IP段收集,同时可过滤过出存活主机

- Fiddler

常用的抓包工具,有XSS自动化扫描插件

打开fiddle,默认会设置浏览器的代理为fiddle 监听的8888端口,而fiddle 自己则从系统代理出口(也可以自己设置一个代理如 http=10.2.2.1:80)出去;需要设置一下才会拦截数据包,否则只是快照一下。

注意:pc 端软件发出的http/https请求也会被捕获,但私有协议(即应用层自定义包体)是抓不到的,可以用wireshark 抓到此类的包。

客户端软件发出的http/https请求有两种情况。一种类似内嵌了一个浏览器来解析html、执行js事件等,比如一个功能点,进来的原始页面(抓包)中可以搜到此功能点的一些关键字,往往就是以内嵌浏览器的方式执行js 来完成此功能,直接把入口页面复制到浏览器访问,然后console 搜索keyword。

另一种是客户端直接请求的服务端cgi,这在进来的原始页面(甚至没有入口)是找不到功能点的关键字的。

6.Sqlmap.py

数据库注入神器

- owasp 漏洞扫描全集

Vulnerability_Scanning_Tools