防火墙介绍及配置

目录

1.防火墙概述

2.各类防火墙介绍

3.下一代防火墙(目前使用)

4.防火墙接口介绍(配置)

4.1接口对(虚拟网线)不需要查找mac表,比交换机速度更快

5.防火墙综合介绍

1.防火墙概述

防火墙可以监控进出网络的通信量,从而完成看似不可能的任务,仅让安全、核准了的信息进入,同时又抵制对企业构成威胁的数据。

防火墙功能:

1.过滤进出网络的数据

2.管理进出访问网络的行为

3.封堵某些禁止业务

4.记录通过防火墙信息内容和活动

5.对网络攻击检测和告警

2.各类防火墙介绍

包过滤防火墙 ---- 访问控制列表技术 --- 三层技术

简单、速度快

检查的颗粒度粗

代理防火墙 ---- 中间人技术 --- 应用层

降低包过滤颗粒度的一种做法,区域之间通信使用固定设备。

代理技术只能针对特定的应用来实现,应用间不能通用。

技术复杂,速度慢

能防御应用层威胁,内容威胁

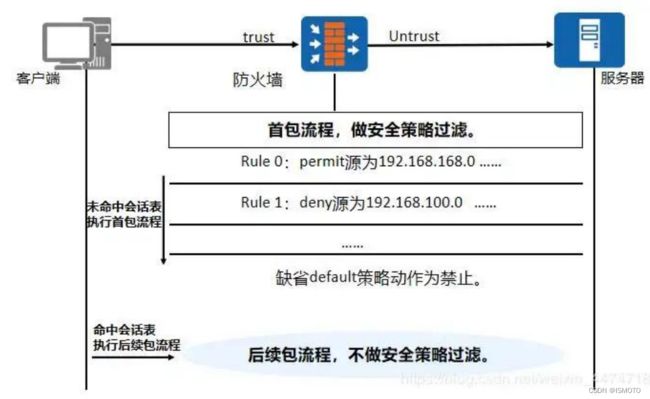

状态防火墙 --- 会话追踪技术 --- 三层、四层

在包过滤( ACL 表)的基础上增加一个会话表,数据包需要查看会话表来实现匹配。

会话表可以用 hash 来处理形成定长值,使用 CAM 芯片处理,达到交换机的处理速度。

首包机制

细颗粒度

速度快

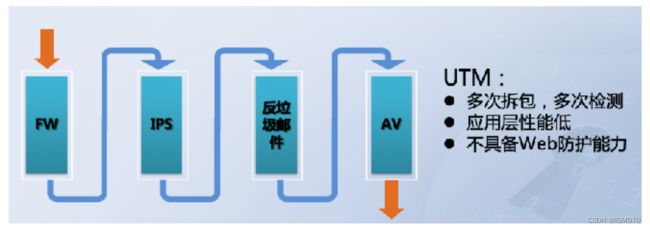

UTM--- 深度包检查技术 ---- 应用层

把应用网关和 IPS 等设备在状态防火墙的基础上进行整合和统一。

把原来分散的设备进行统一管理,有利于节约资金和学习成本

统一有利于各设备之间协作。

设备负荷较大并且检查也是逐个功能模块来进行的,貌合神离,速度慢。

3.下一代防火墙(目前使用)

2008 年 Palo Alto Networks 公司发布了下一代防火墙( Next-Generation Firewall ),解决了多个功能

同时运行时性能下降的问题。同时,下一代防火墙还可以基于用户、应用和内容来进行管控。 2009 年

Gartner (一家 IT 咨询公司) 对下一代防火墙进行了定义,明确下一代防火墙应具备的功能特性。

Gartner 把 NGFW 看做不同信任级别的网络之间的一个线速( wire-speed )实时防护设备,能够对流量

执行深度检测,并阻断攻击。 Gartner 认为, NGFW 必须具备以下能力:

1. 传统防火墙的功能

NGFW 是新环境下传统防火墙的替代产品,必须前向兼容传统防火墙的基本功能,包括包过滤、协议状

态检测、 NAT 、 VPN 等。

2. IPS 与防火墙的深度集成 NGFW 要支持 IPS 功能,且实现与防火墙功能的深度融合,实现 1+1>2 的效果。 Gartner 特别强调 IPS 与防

火墙的 “ 集成 ” 而不仅仅是 “ 联动 ” 。例如,防火墙应根据 IPS 检测到的恶意流量自动更新下发安全策略,而

不需要管理员的介入。换言之,集成 IPS 的防火墙将更加智能。 Gartner 发现, NGFW 产品和独立 IPS 产品

的市场正在融合,尤其是在企业边界的部署场景下, NGFW 正在吸收独立 IPS 产品的市场。

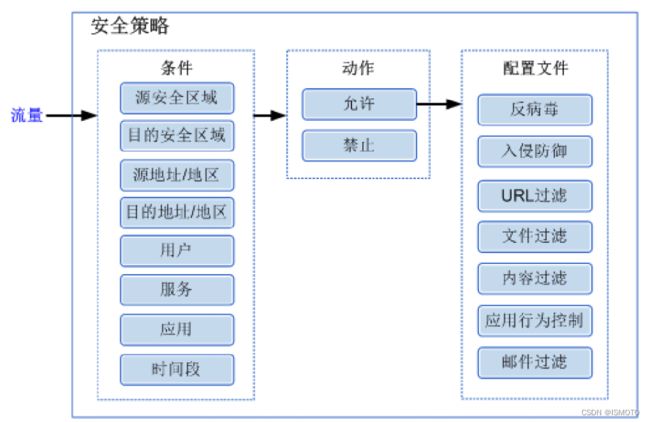

3. 应用感知与全栈可视化

具备应用感知能力,并能够基于应用实施精细化的安全管控策略和层次化的带宽管理手段,是 NGFW 引

进的最重要的能力。传统的状态检测防火墙工作在二到四层,不会对报文的载荷进行检查。 NGFW 能对

七层检测,可以清楚地呈现网络中的具体业务,并实行管控。

4. 利用防火墙以外的信息,增强管控能力

防火墙能够利用其他 IT 系统提供的用户信息、位置信息、漏洞和网络资源信息等,帮助改进和优化安全

策略。例如,通过集成用户认证系统,实现基于用户的安全策略,以应对移动办公场景下, IP 地址变化

带来的管控难题。

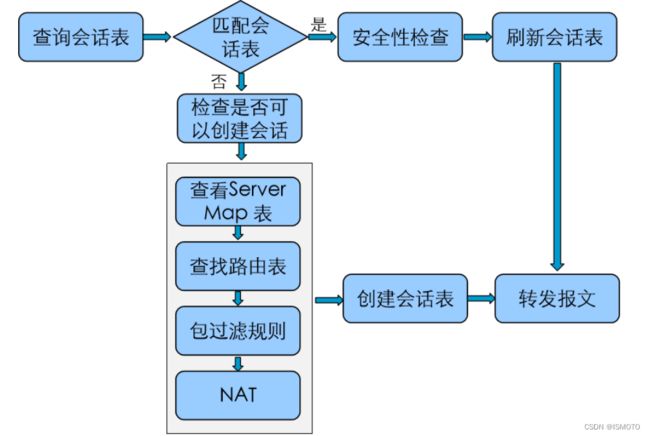

安全策略工作流程

查询和创建会话

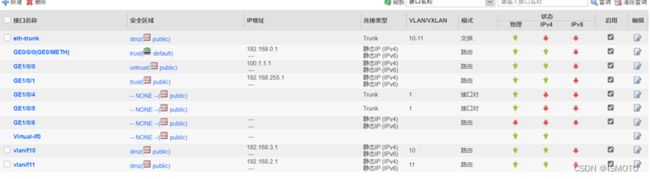

4.防火墙接口介绍(配置)

实现trust可以访问untrust,反之不能访问(三层)

FW1:

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit //允许所有并保证在g0/0/0端口下的ip与Cloud上的ip在同一网段,以便后面可以通过浏览器访问防火墙的可视化界面

浏览器登录(华为设备g0/0/0端口默认ip:192.168.0.1):

策略:

配置服务器和pc端ip,网关,子网掩码

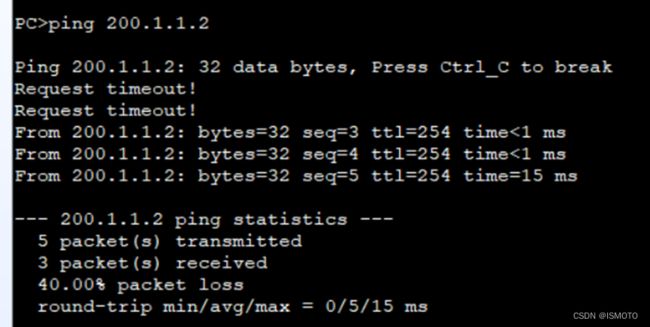

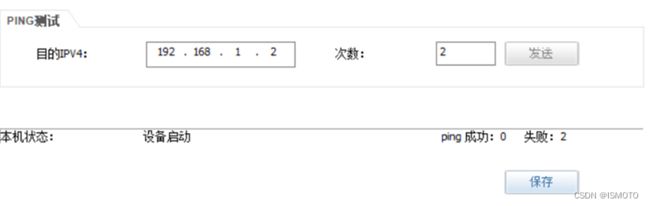

结果:

Trust-untrust可访问

Untrust-trust不可访问

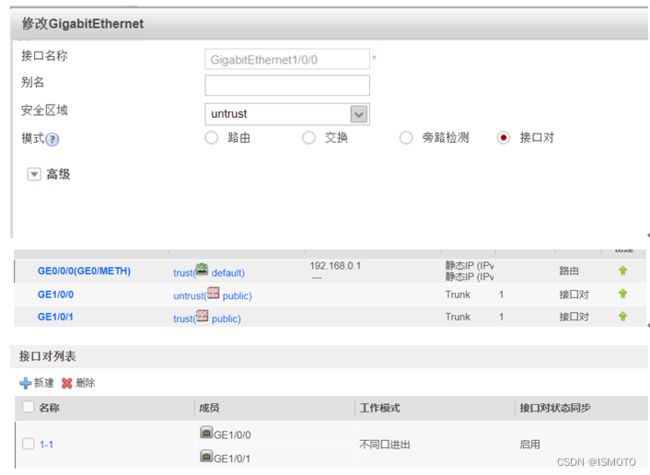

实现trust可以访问untrust,反之不能访问(二层,不要忘了ip要在同一网段)

注:TrunkVlanID不要忘记写(进入交换机的流量没有标签默认会打上vlan1,如果不写放行的vlanID,则不通)

4.1接口对(虚拟网线)不需要查找mac表,比交换机速度更快

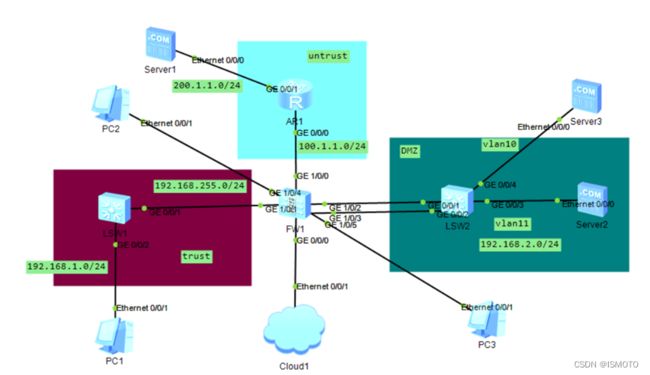

5.防火墙综合介绍

注:路由器和交换机的配置不在过多赘述(注意回程路由),DMZ网关在防火墙上,二层线路记得聚合

FW1: