腾讯蓝军安全通告|XStream远程代码执行漏洞(CVE-2021-29505)

前言

上周五XStream官方发布安全更新,由于官方把需要公告的CVE-2021-29505(任意代码执行漏洞)链接贴错成了CVE-2020-26258(SSRF漏洞)链接,导致很多人没有重视这次安全更新。

这次修复的CVE-2021-29505(任意代码执行漏洞),漏洞利用复杂度低,风险高,建议尽快修复,详情如下。

1. 漏洞概述

5月14日,XStream官方发布安全更新,修复了一个由TSRC(与白帽子沟通后)上报的严重漏洞CVE-2021-29505,并向TSRC白帽子公开致谢。

通过该漏洞,攻击者构造特定的XML,绕过XStream的黑名单,最终触发反序列化造成任意代码执行。

2. 时间线

2021/04/13

TSRC白帽子V3geB1rd在研究XStream的时候,发现存在绕过,随后立即报告给TSRC

2021/04/14

TSRC与白帽子沟通后报告给XStream官方

2021/05/08

XStream官方确认报告

2021/05/14

官方发布安全更新

2021/05/17

TSRC发布安全通告

3. 影响情况

影响版本:version <= 1.4.16

安全版本:1.4.17

4. 自查方法

XStream是一种用来处理XML文件序列化库,可以看下项目的jar文件或者依赖配置文件中XStream的版本,如果小于1.4.17则说明受影响。

漏洞利用:

规避方案:

1、升级到最新版本-1.4.17

https://x-stream.github.io/news.html

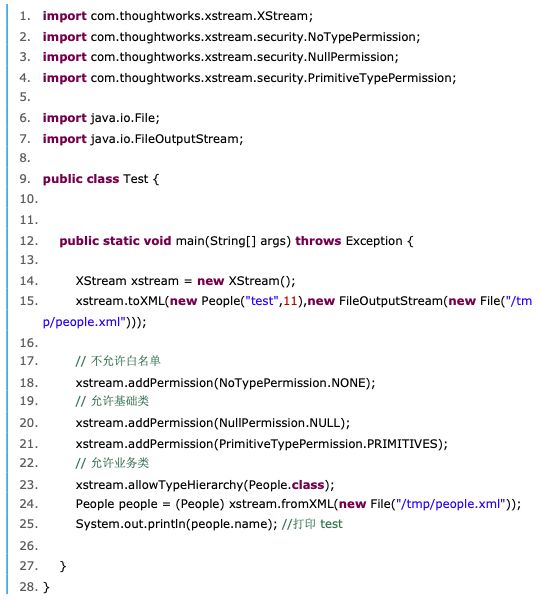

2、使用安全api

https://x-stream.github.io/security.html#example

修复代码案例:

历史上XStream多次被报告严重漏洞,仅依赖jdk库绕过黑名单就有多例,依赖第三方库进行绕过黑名单的方法更多,而且新的反序列化攻击链不断被挖掘出来, 黑名单不断被绕过,建议务必使用XStream安全api设置反序列类的白名单。

目前腾讯的流量、主机、扫描器等安全系统已具备检测防护能力。

5. TSRC通用软件安全漏洞奖励计划

(1) 通用软件漏洞奖励计划适用于各种常见通用软件

软件列表:

a)常用库:OpenSSL、Fastjson、Gson、XStream等

b)框架:Shiro、Struts2、CAS、Spring Boot、Thinkphp、YII、CI等

c)组件:ActiveMQ、Solr、Hadoop、Prometheus、ELK Stack、Grafana、Eureka等

d) 办公协同产品:Jira、Confulence等

e) 邮件:Exchange、Coremail等

f) 门户论坛CMS:WordPress等

g) 远程设备:Citrix、CISCO SSL VPN等

h) 浏览器:Chrome等

i) 日常软件:Visual Studio Code等

特别关注以下列表:

a) 操作系统:Linux 、iOS 、Android、Windows、MacOS

b) Web服务器:Apache、Nginx、Tomcat

c) 存储计算系统:MySQL、Memcache、Redis、Spark、Hadoop

d) 开发语言:PHP、Java、Python、Golang、C++

e) 云、虚拟化:QEMU、K8S、Docker

f) 网络设备:Cisco、H3C、sonic

(2) 漏洞危害级别为严重或高(一般是无条件可远程利用且危害较大),需要通过TSRC平台提交,定级标准按照业务漏洞评分标准执行。

(3) 漏洞未在外部公开、未报告给其他机构或组织且适用于最新版本,需要提供可用的EXP 。

(4) 对于影响巨大的漏洞会给予额外的现金奖励,最高额度100万。

TSRC 漏洞处理和评分标准:

https://security.tencent.com/uploadimg_dir/other/TSRC.pdf

我们是TSRC

互联网安全的守护者

用户数据安全的保卫者

我们找漏洞、查入侵、防攻击

与安全行业精英携手共建互联网生态安全

期待正能量的你与我们结盟!

微信号:tsrc_team