生命在于学习——BurpSuite工具的学习与使用

一、软件简介

1、简介

Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

2、工作原理

Burp Suite代理工具是以拦截代理的方式,拦截所有通过代理的网络流量,如客户端的请求数据、服务端的返回信息等。Burp Suite主要拦截http和https协议的流量,通过拦截,Burp Suite以中间人的方式,可以对客户端请求数据、服务端返回做各种处理,以达到安全评估测试的目的。

二、软件界面

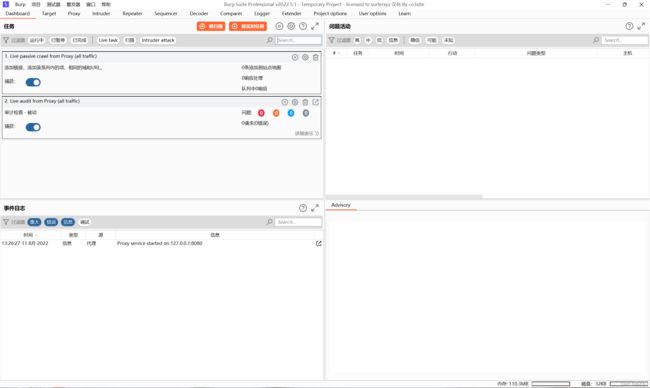

1、主视图

2、Dashboard(仪表盘)

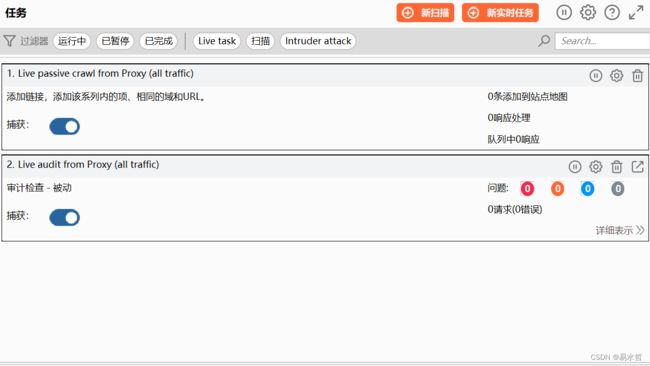

(1)任务

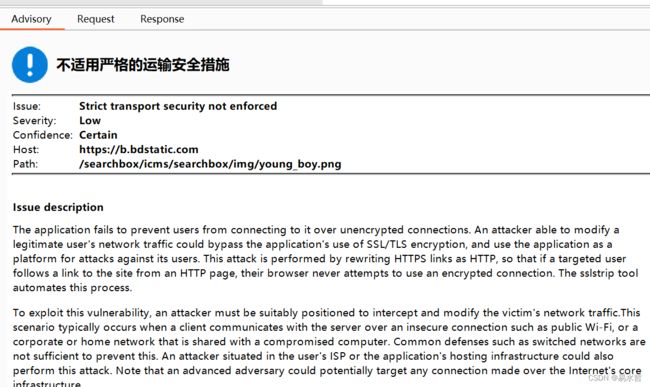

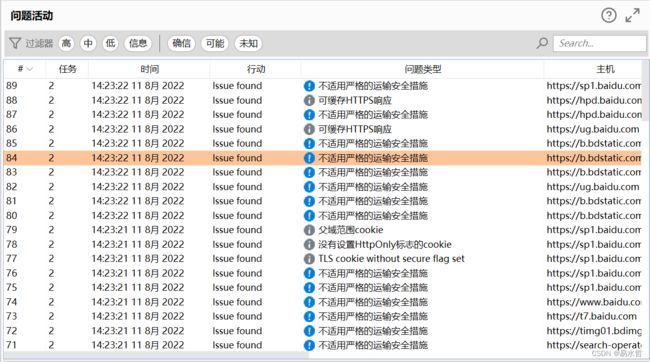

(2)问题活动

此处是经过扫描后出现的问题活动,包括ID、任务、时间、行动、问题类型以及主机。

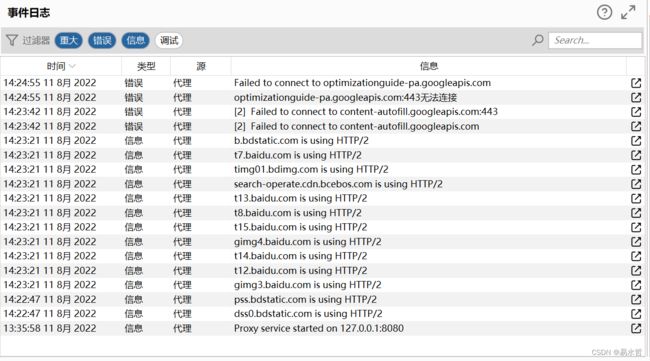

(3)事件日志

(4)详细信息

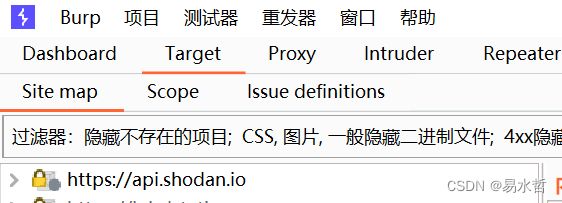

2、Target(目标)

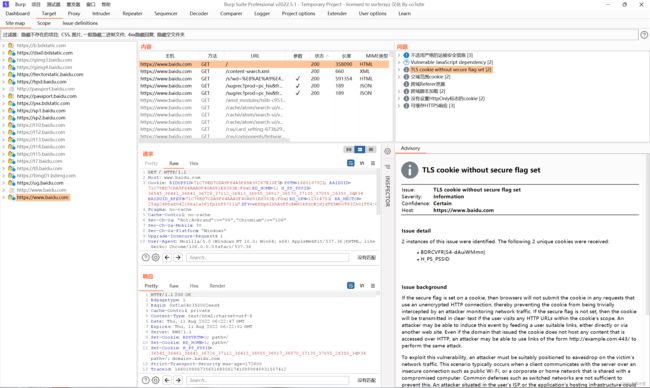

(1)Site map

此页面显示所有经过软件的流量,左侧为列表,以列表形式返回,返回目录,灰色为软件未请求。选中黑色的右侧即可显示详细信息,中间可以看到请求包和响应包、内容,右侧是问题。

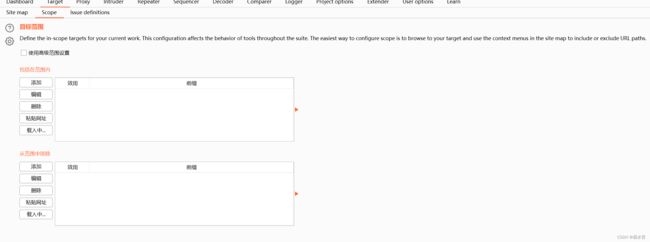

(2)Scope

目标范围,可以设置你想看到的一些信息,比如只看一个网站的信息。

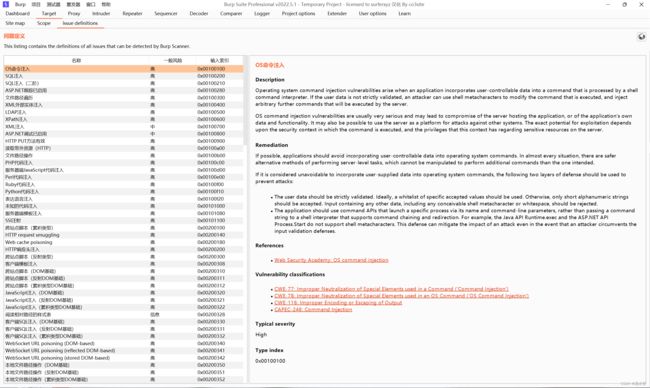

(3)Issue definitions

这里是一些问题定义,单击左侧列表可以在右侧看到详细信息,这里是软件可以扫描到的漏洞。

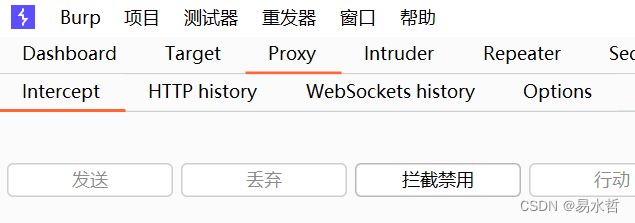

3、Proxy(代理)

(1)Intercept

注意:需要提前配置浏览器(挂代理和安装证书)。这里开启拦截即可拦截到浏览器的请求包和响应包,右边是详细信息,右键可以发送到其他模块以及其他设置,发送丢弃行动可以进行相关操作,open browser可以打开内置浏览器,内置浏览器可以直接拦截不需要设置代理和证书。

(2)HTTP history

(3)WebSockets history

这个一般都是空的,抓的是原始请求信息。

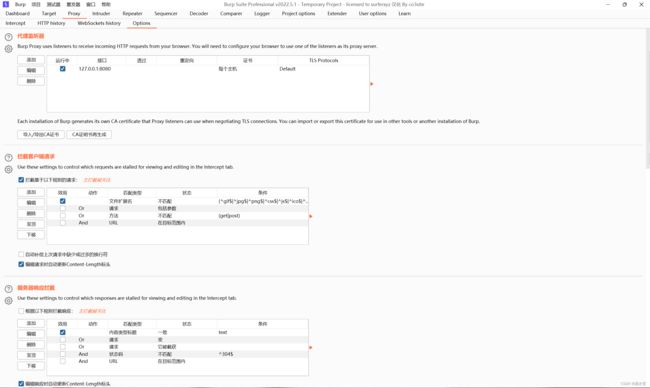

(4)Options

可以设置代理监听器(可以设置端口),拦截客户端请求(可以添加规则),服务器响应拦截等相关设置,注意和浏览器代理配合。

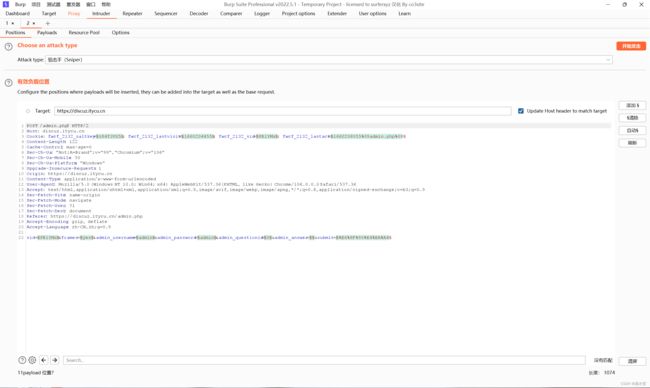

4、Intruder(入侵)

代理拦截到的网址后台可以发送到此页面,选中账号密码添加变量,选择四种方式的一种,在payloads中可以配置字典,然后可以开始爆破。

在资源池(Resource Pool)中,可以设置并发数,注意并发数不要太大。

Option中,有请求标头,网络重试次数,攻击结果等设置。

5、Repeater(重放)

在这里是让我们进行手工操作的,不需要一直去抓包改包发包,这里可以实时显示,可以节省操作时间,在前面抓到包后右键发送到这里。

6、Sequencer(序列器)

这是一种用于分析数据样本随机性质量的工具。可以用它测试程序的会话令牌,密码重置令牌是否可预测等场景,通过它的数据样本分析,能够很好的降低这些关键数据被伪造的风险。

7、Decoder(解码器)

解码器是一个进行手动执行或对应用程序数据者智能解码编码的工具,此功能可用于解码数据找回原来的数据形式,或者进行编码和数据加密。

8、Comparper(对比)

在这里可以在前面抓取的包右键发送到这里,也可以直接粘贴,可以对比字节,对比数据内有什么不同,去比较,可以选择任意比较,相同或者不同的地方一目了然。

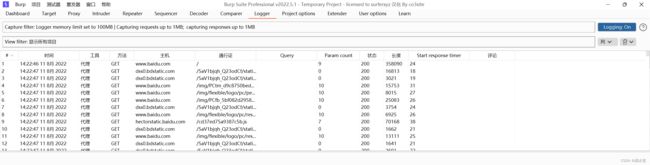

9、Logger(日志)

在这里,顾名思义,这里面会显示抓取到的所有请求,包括爆破的包。

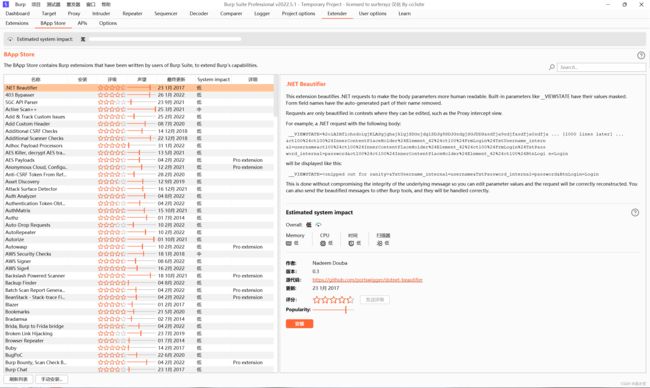

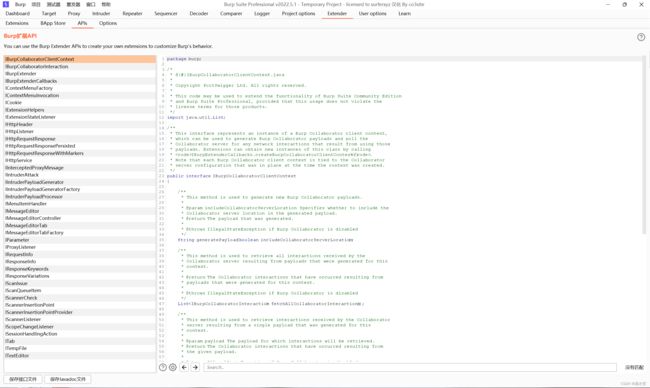

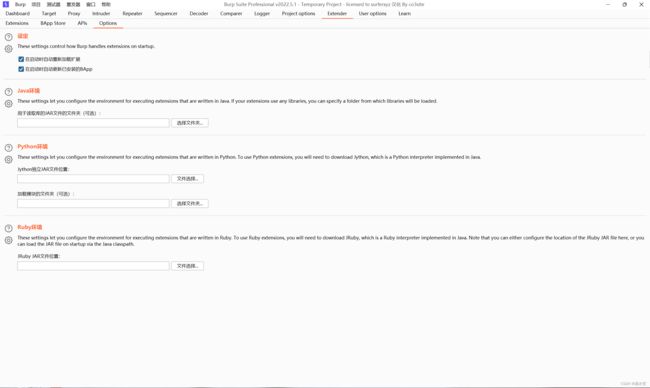

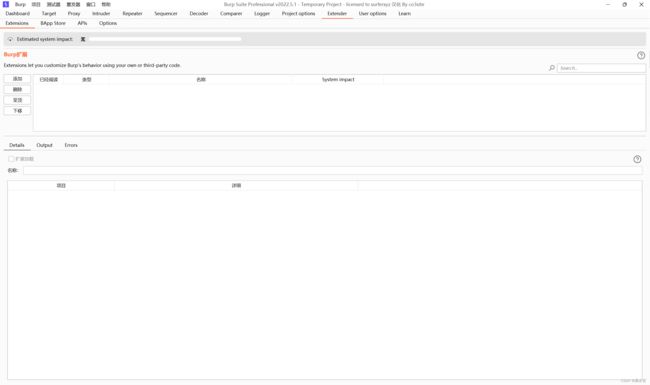

10、Extender(扩展)

(1)Extensions

在这里可以添加很多插件,武装我们的软件,随心所欲加第三方插件,支持java,python和ruby。

(2)BApp Store

(3)APIs

(4)Options

11、Project options(全局设置)

整个软件的所有设置都会改掉,不推荐更改,建议在用户设置更改。

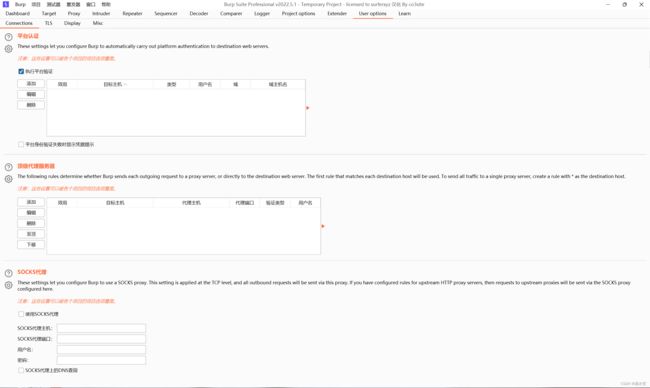

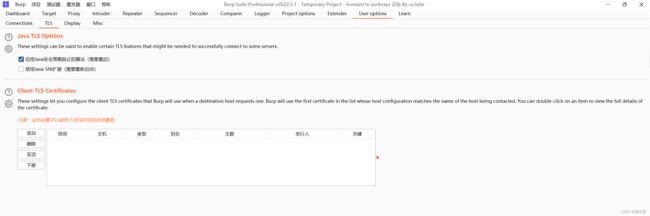

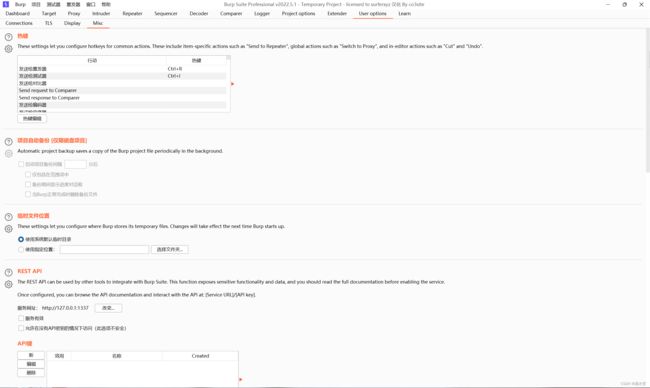

12、User options(用户设置)

(1)Connections

(2)TLS

(3)Display

如果遇到鼠标光标不对或者乱码,可以在这里更改。可以改字体大小,主题,字体。

(4)Misc

三、相关扩展

| 有关burpsuite的插件 | https://github.com/Mr-xn/BurpSuite-collections | BurpSuite-collections |

|---|---|---|

| 一款基于BurpSuite的被动式shiro检测插件 | https://github.com/pmiaowu/BurpShiroPassiveScan | BurpShiroPassiveScan |

| 一款基于BurpSuite的被动式FastJson检测插件 | https://github.com/pmiaowu/BurpFastJsonScan | BurpFastJsonScan |

| APIKit是基于BurpSuite提供的JavaAPI开发的插件 | https://github.com/API-Security/APIKit | APIKit |

| domain_hunter_pro 一个资产管理类的Burp插件 | https://github.com/bit4woo/domain_hunter_pro | domain_hunter_pro |

| 新一代子域名主/被动收集工具 | https://github.com/Acmesec/Sylas | Sylas |

| GadgetProbe Burp插件 用来爆破远程类查找Java反序列化 | https://github.com/BishopFox/GadgetProbe | GadgetProbe |

| HopLa 自动补全 Payload 的 BurpSuite插件 | https://github.com/synacktiv/HopLa | HopLa |

| 验证码识别 | https://github.com/f0ng/captcha-killer-modified | captcha-killer-modified |

| 一款支持多种加密算法、或直接执行浏览器JS代码的BurpSuite插件。 | https://github.com/whwlsfb/BurpCrypto | BurpCrypto |

| 根据自定义来达到对数据包的处理(适用于加解密、爆破等),类似mitmproxy,不同点在于经过了burp中转 | https://github.com/f0ng/autoDecoder | autoDecoder |

| 伪造ip地址 | https://github.com/TheKingOfDuck/burpFakeIP | burpFakeIP |

| 自动发送请求 | https://github.com/nccgroup/AutoRepeater | AutoRepeater |

| 自动探测请求走私漏洞 | https://github.com/portswigger/http-request-smuggler | http-request-smuggler |

| Unicode 转中⽂ | https://github.com/bit4woo/U2C | U2C |

| 用来标记请求包中的一些敏感信息、JS接口和一些特殊字段,防止我们疏忽了一些数据包 | https://github.com/ScriptKid-Beta/Unexpected_information | Unexpected_information |

| bypass403⻚⾯的,举个例⼦,⽐如我们有时候看到很多⽹站限制外部访问,访问的话直接显示403,我们可能改⼀个IP头为本地127.0.0.1我们就能绕过这个限制,这个插件可以全⾃动的来帮我们验证。 | https://github.com/sting8k/BurpSuite_403Bypasser | 403Bypasser |

四、总结与后记

可以看得出我学的东西比较杂,当然大部分东西都是感兴趣而学,有什么意见和建议请评论,感谢。