如何做好nodejs服务在服务器上的安全防护?

Web服务器安全问题仍然是IT部门最关心的问题之一,因为频发的网络攻击已被证明。由于存在托管敏感数据,Web服务器是一个组织中最容易被黑客针对攻击的地方。因此,本篇文章结合nodejs服务对如何提高Web服务器安全性给出了下面几条提示。

一、合理运用helmet

Helmet是一个能够帮助增强Node.JS之Express/Connect等Javascript Web应用安全的中间件。使用Helmet能帮助你的应用避免对Web攻击有XSS跨站脚本, 脚本注入 clickjacking 以及各种非安全的请求等对Node.js的Web应用构成各种威胁。

安装Helmet:

npm install helmet --save;在Express使用Helmet:

const express = require('express')

const helmet = require('helmet')

const app = express()

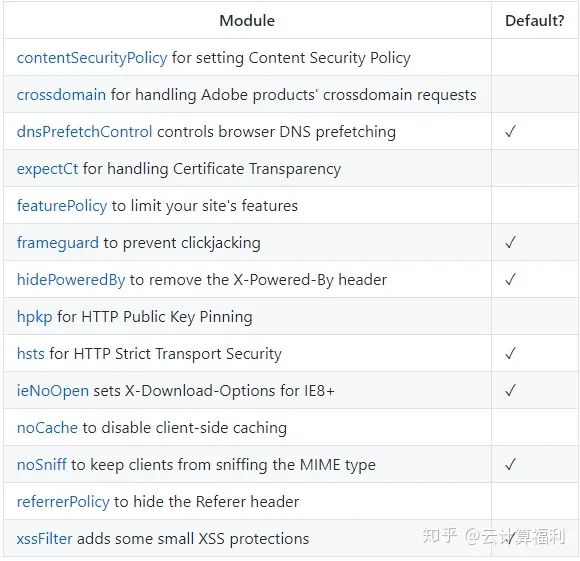

app.use(helmet())helmet是14个较小的中间件函数的集合,这些函数设置http响应头;各模块具体如下:

二、避免使用字符串拼接的sql查询语句

SQL注入攻击是黑客对数据库进行攻击的常用手段之一,它通过用户输入注入部分或完整的SQL查询,由于程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。用户可以提交一段数据库查询代码,根据程序返回的结果,获得某些他想得知的数据,这就是所谓的SQL Injection,即SQL注入;

下面是一些例子:

select title, author from books where id=$id如果$id来源于用户的输入,如果用户输入了2 or 1=1会怎么样?查询语句会变成这样:

select title, author from books where id=2 or 1=1就可以直接随心所欲的查询所有的数据。

如何避免sql攻击:

1、参数检查:验证用户的输入再将其并入SQL语句

简单来说就是见用户的输入进行检查,避免用户输入中含有sql语句,是一种非常常见、高效的方法,但不是绝对安全的,假如你的验证做的不够彻底,那么就可能留出被攻击的窗口,不过因为其简便性,也是很多开发者选择的防范方法。

2、将用户输入作为参数传给处理程序处理成单纯的字符串。

像nodejs的mysql模块中,为了防止SQL注入,可以传入参数进行编码。参数编码方法有:mysql.escape()/connection.escape()/pool.escape(),这三个方法可以在你需要的时候调用:

var userId = 'some user provided value';

var sql = 'SELECT * FROM users WHERE id = ' + connection.escape(userId);

connection.query(sql, function(err, results) {

// ...

});同样的,也可以使用?做为查询参数占位符,这与查询值编码效果是一样的:

connection.query('SELECT * FROM users WHERE id = ?', [userId], function(err, results) {

// ...

});在使用查询参数占位符时,在其内部自动调用connection.escape()方法对传入参数进行编码。

三、预防CSRF

CSRF跨站点请求伪造(Cross—Site Request Forgery),跟XSS攻击一样,存在巨大的危害性,你可以这样来理解:

攻击者盗用了你的身份,以你的名义发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻击者所期望的一个操作,比如以你的名义发送邮件、发消息,盗取你的账号,添加系统管理员,甚至于购买商品、虚拟货币转账等。 如下:其中Web A为存在CSRF漏洞的网站,Web B为攻击者构建的恶意网站,User C为Web A网站的合法用户。

CSRF 的防御,可以从以下两个方面入手:

1、合理使用Token原理(WEB令牌),避免利用session, 避免攻击者利用csrf进行攻击

2、在一些重要的地方加入一些强验证机制,例如:短信验证、邮箱验证等等。

四、部署具备应用层威胁防御能力的安全产品

建议使用提供web应用防火墙的云服务器:结合人工智能机器学习技术,通过灵活的部署方式,持续的机器学习,构建积极防御安全模型( AI SecurityTM )。能识别信任流量与不可信流量,实时拦截包括0-day和已知攻击在内的不可信流量,保护关键业务的Web应用。如果业务量到达了一定的高度,可以考虑一下类似的安全防护产品,能够有效帮助你避免很多一些攻击。