iphone抓取移动网络报文的方法

iphone抓取移动网络报文的方法

对iPhone进行越狱,网上有很多教程,这里不做说明。越狱后会有cydia这个app,首先对用户身份进行设置,选用开发者身份。打开这个应用,搜索openssh,找到并安装。Openssh是用来开启ssh服务,以便电脑可以通过ssh客户端进行远程连接。Ssh客户端有很多,这里用的secureCRT。

在cydia中搜索tcpdump,找到并安装。Tcpdump是用来抓包的。在cydia中搜索network-cmds,找到并安装,network-cmds对iphone命令进行了扩展,添加了ifconfig , netstat, arp之类的网络管理命令。

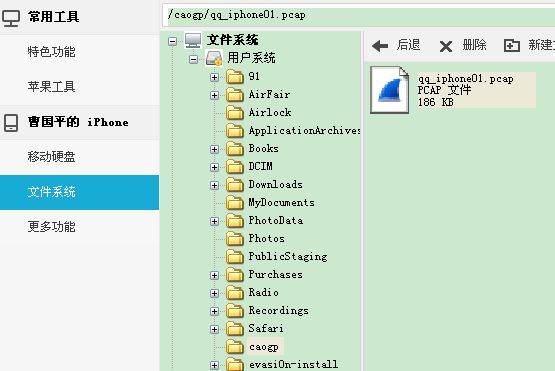

在电脑上安装iTools工具,这个工具可以查看iphone的文件系统,可以将文件从iphone拖到电脑,或者相反,并提供了一些实用功能。点击更多功能->ssh,会虚拟出一个ssh连接,如图,使用ssh客户端远程连接iphone, ip为127.0.0.1,端口22,用户名root, 密码alpine。

iphone可见的文件在/User/Media目录下,在该目录下新建一个文件夹caogp,以存放抓取的报文。/User/Media/caogp在itools下的显示是/caogp。

caoguopingde-iPhone:/User/Media/caogp root# pwd

/User/Media/caogp

使用ifconfig命令,

caoguopingde-iPhone:/User/Media/caogp root# ifconfig

lo0: flags=8049<UP,LOOPBACK,RUNNING,MULTICAST> mtu 16384

inet 127.0.0.1 netmask 0xff000000

pdp_ip0: flags=8010<POINTOPOINT,MULTICAST> mtu 1450

pdp_ip1: flags=8010<POINTOPOINT,MULTICAST> mtu 1500

pdp_ip2: flags=8010<POINTOPOINT,MULTICAST> mtu 1500

pdp_ip3: flags=8010<POINTOPOINT,MULTICAST> mtu 1500

pdp_ip4: flags=8010<POINTOPOINT,MULTICAST> mtu 1500

en1: flags=8863<UP,BROADCAST,SMART,RUNNING,SIMPLEX,MULTICAST> mtu 1500

ether 56:72:4f:60:12:e9

ap1: flags=8802<BROADCAST,SIMPLEX,MULTICAST> mtu 1500

ether 76:72:4f:60:12:e7

en0: flags=8863<UP,BROADCAST,SMART,RUNNING,SIMPLEX,MULTICAST> mtu 1500

inet 192.168.0.2 netmask 0xffffff00 broadcast 192.168.0.255

ether 54:72:4f:60:12:e7

awdl0: flags=8843<UP,BROADCAST,RUNNING,SIMPLEX,MULTICAST> mtu 1452

ether 52:ad:81:23:74:57

caoguopingde-iPhone:/User/Media/caogp root#

pdp_ip0就是3g网络使用的网口,他的ip是动态分配的,在iphone上开启蜂窝移动通信后,就会生成,关闭网络后几秒钟消失。如图10.101.39.166.

caoguopingde-iPhone:/sbin root# ifconfig

lo0: flags=8049<UP,LOOPBACK,RUNNING,MULTICAST> mtu 16384

inet 127.0.0.1 netmask 0xff000000

pdp_ip0: flags=8051<UP,POINTOPOINT,RUNNING,MULTICAST> mtu 1450

inet 10.101.39.166 --> 10.101.39.166 netmask 0xffffffff

pdp_ip1: flags=8010<POINTOPOINT,MULTICAST> mtu 1500

手机开启蜂窝移动通信。ssh进入要保存报文的目录,使用下面的命令, -i 后跟接口名,-w 后接保存文件的名字。

caoguopingde-iPhone:/User/Media/caogp root# tcpdump -s0 -i pdp_ip0 -w qq_iphone01.pcap 。

结果如下:

caoguopingde-iPhone:/User/Media/caogp root# tcpdump -s0 -i pdp_ip0 -w qq_iphone01.pcap

tcpdump: listening on pdp_ip0, link-type NULL (BSD loopback), capture size 65535 bytes

当不想再抓时,使用ctrl+c结束。

^C907 packets captured

907 packets received by filter

0 packets dropped by kernel

然后通过itools将抓取的报文拖到电脑上,使用wireshark等分析工具进行分析。