信息安全(Cyber Security)之TARA分析(一)

01、基于R155的CSMS

WP.29论坛于2019年正式公布了一项强制法规- UN Regulation on uniform provisions concerning the approval of vehicles with regard to cyber security and of their syber security management systems R155(又称R155)。其中R155已经于2021年生效。

WP29发布R155法令,要求OEMs落地实施CSMS。

02、CSMS各阶段具体要求

TARA的主要目标:识别当前对象的网络安全风险。TARA的结果,决定着后续(设计、开发、测试、上线)所有网络安全活动。

1)概念阶段:

TARA是概念阶段的最主要工作,关键活动包括:

1)信息安全计划

2)信息安全关联性评估

3)信息安全相关项定义

4)信息安全目标设定

5)信息安全概念开发

6)概念阶段评估及确认

2)设计开发阶段:

该阶段最重要的目标是:

1)零部件网络安全需求差异识别

2)零部件网络安全实施方案制定

3)零部件网络安全开发

关键活动包括:

1)信息安全计划更新

2)信息安全需求细化

3)开发后期信息安全需求

4)信息安全需求验证

5)信息安全脆弱性分析

6)模型、设计和编程语言,代码指南文件

7)软件单元设计和软件单元实施

3)验证阶段:

该阶段在零部件供应商端,重点关注:零部件网络安全测试。

1)零部件信息安全验证

2)系统级信息安全验证

3)整车级信息安全验证

4)生产阶段:

关键活动包括:

1)产线系统安全

2)生产过程安全

3)密钥更新

5)运营阶段:

关键活动包括:

1)应急响应

2)安全更新

6)报废阶段:

关键活动包括:

1)敏感信息处理

2)证书撤销

03、网络安全计划

一般来说,制定零部件的网络安全计划步骤如下:

1)开展零部件TARA分析: 根据零部件支撑的整车功能场景,开展零部件TARA分析,从业务影响(IL)与威胁水平(TL)两个维度考量,评估零部件的网络安全风险,并生成零部件网络安全目标与需求。

产出物则包括: a) 零部件DFD图

b) 零部件TARA分析报告,含风险评估结果、网络安全目标及网络安全需求

2)零部件网络安全需求差异识别: 将TARA分析得出的网络安全需求与整车下发的需求进行对比和匹配,识别差异关系,待整车进行需求确认 将整车确认后的需求与目前产品实际情况进行对比,识别需额外进行变更的需求点产出物包括: a)零部件需求与整车需求匹配清单

b)零部件需求变更清单

3)零部件网络安全实施方案制定: 根据确认后的整车网络安全需求,制定网络安全实施方案,其中应包含开发计划、实施方式以及识别的开发后阶段网络安全需求。 产出物包括: a)零部件网络安全实施方案

b)开发后阶段网络安全需求清单

4)零部件网络安全开发: 根据网络安全实施方案,落地开展网络安全开发。 产出物包括: a)零部件样件

5)零部件网络安全测试: 针对整车确认后的零部件网络安全需求,编制网络安全测试用例,并开展网络安全测试。 产出物包括: a)零部件网络安全测试用例 b)零部件网络安全测试报告

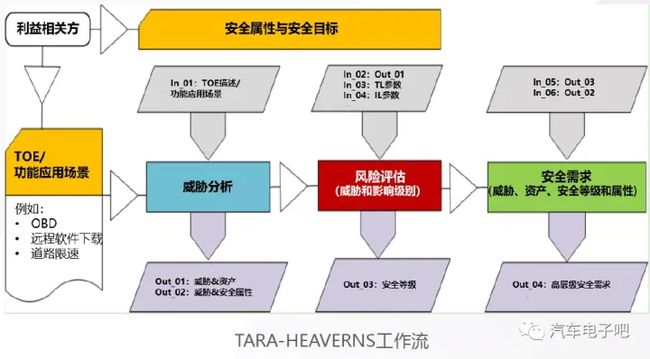

04、TARA分析实施方法论(基于HEAVENS方法)

TARA是一套方法论,即把信息安全分析成两大流程:威胁分析和风险评估。每一流程选用不同参数,最终获得分析结论(Critical High Medium Low or QM)。

TARA分析的实施方案,分为系统级和零部件级两个层级。其过程如下:

05、整车TARA分析

整车TARA评估成果是根据TARA分析结果,梳理不同资产不同场景下网络安全需求。1)针对不同场景,开展TARA分析,识别场景中不同资产受到的网络威胁等级

2)针对资产,梳理其承载的不同功能场景,对不同场景下的网络安全需求进行归纳和汇总,明确资产整体网络安全需求

06、整车TARA与零部件TARA的关系

整车TARA分析结果是零部件TARA分析的输入:

1)整车层面TARA分析结果,包括网络安全属性场景梳理结果、风险评级结果、网络安全需求等,应作为零部件层级TARA分析的输入。

2)在零部件层面,应基于整车TARA分析结果进一步向下展开,分析场景应覆盖整车层级已梳理的网络安全属性场景;此外,最终零部件层的网络细化需求应能够覆盖整车所提出的网络安全需求。

整车级与零部件级TARA分析视角维度不同:

1)在整车岑概念,TARA分析以整车功能视角展开,分析不同整车功能受到的网络安全风险,并针对不同功能的敏感程度,为功能中涉及的不同资产提出网络安全需求。

2)在零部件层面,以零部件自身为视角,需分析零部件自身可能面临的网络安全风险,并进一步分析这些零部件的风险可能会对整车功能造成哪些影响,最终提出的网络安全需求将对应至零部件自身。

整车级与零部件级TARA分析提出的网络安全需求落地程度不同:

1)在整车层面,基于整车TARA分析结果,提出了对于零部件整体的网络安全需求。这些需求较为宽泛和通用,需要进步一步拆解和分配。

2)在零部件层面,基于零部件TARA分析结果,需要对不同零部件制定详细可落地的网络安全需求。并且应将这些需求与整车提出的需求相匹配,保障已经充分覆盖整车所提出的全部要求。对于无法覆盖的部分,应给出无法覆盖的原因说明。