CTFShow-WEB入门篇--信息搜集详细Wp

CTFShow-WEB入门篇详细Wp

- 信息收集:

-

- web1:

- web2:

- web3:

- web4:

- web5:

- web6:

- web7:

- web8:

- web9:

- web10:

- web11:

- web12:

- web13:

- web14:

- web15:

- web16:

- web17:

- web18:

- web19:

- web20:

CTFShow 平台:https://ctf.show/

信息收集:

web1:

直接F12查看源代码

ctfshow{54295faf-6444-41fa-8052-cc2d527f0c66}

web2:

js前台拦截 === 无效操作

一般查看源码有三种方法 1:url前面+view-source 2:ctrl+u 3. F12 (记得点赞收藏~)

ctfshow{61b250a7-9c88-443c-9ec4-677e6f8e5131}

web3:

没思路的时候抓个包看看,可能会有意外收获

ctfshow{4439a6c9-64b2-436e-8a2e-d59c493ff52d}

web4:

web5:

phps源码泄露有时候能帮上忙

根据提示访问index.phps下载文件打开即可。

ctfshow{cdf3d8c5-c401-4e5e-a3b2-7a126415c95a}

web6:

解压源码到当前目录,测试正常,收工

根据提示 源码 想到信息泄露 可能有.git www.zip/rar 或者backups等文件。

www.zip源码中告诉我们有个fl000g.txt进行访问即可。

ctfshow{f8006bfd-e180-49c4-8353-6d213bbeabe2}

web7:

版本控制很重要,但不要部署到生产环境更重要。

dirsearch 扫到.git文件信息泄露了 上面刚说完这就考到了 可以可以 访问即可。

ctfshow{33e94efb-0d93-4bb9-be57-9c5a5e070fb0}

web8:

版本控制很重要,但不要部署到生产环境更重要。

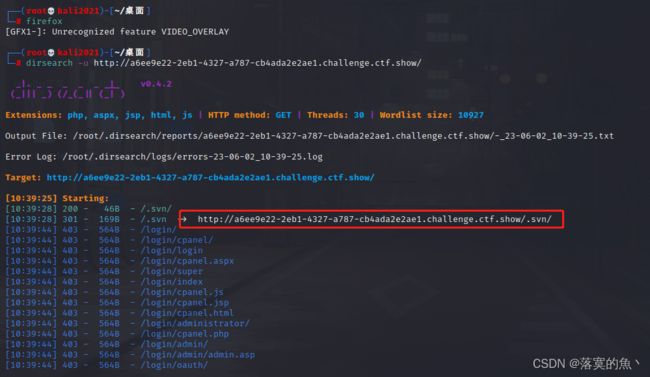

怎么又是这个提示 不会又是git 泄露吧 在dirsearch 扫一下看看 这回是svn信息泄露!

SVN是subversion的缩写,是一个开放源代码的版本控制系统

使用svn checkout后,项目目录下会生成隐藏的.svn文件夹 里面包含备份文件 swp和这个也是一样的。

ctfshow{ae7cc39a-88da-40ad-9cbe-095be6a0c9ba}

web9:

发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

上一题刚说这一题提示就来了vim 就是swp 直接访问 index.php.swp即可。

ctfshow{20d57e07-813f-4133-9fc2-1b3d7999f890}

web10:

cookie 只是一块饼干,不能存放任何隐私数据

F12去网络里面找cookie值 url编码解码即可。

ctfshow{7b73f5ee-48b5-4f4e-9a17-a1482c3380a1}

web11:

域名其实也可以隐藏信息,比如flag.ctfshow.com 就隐藏了一条信息

flag{just_seesee}

web12:

ctfshow{d5c1e33e-783d-43e4-a38c-c5c60398870a}

web13:

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

F12查看源代码找到了一个pdf下载下来得到账号密码登入即可。

ctfshow{afe09a55-9452-4373-9583-074b1f441d1b}

web14:

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

根据提示直接在url后面加editor 上传flag000g.txt文件然后访问即可(这题挺好玩的)

ctfshow{065c5b31-c650-405f-b946-792ebb342e36}

web15:

ctfshow{bf660ad3-6a42-4db7-9470-0e0b9805e314}

web16:

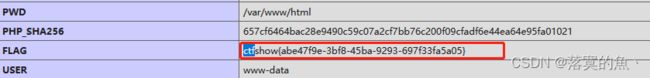

ctfshow{abe47f9e-3bf8-45ba-9293-697f33fa5a05}

web17:

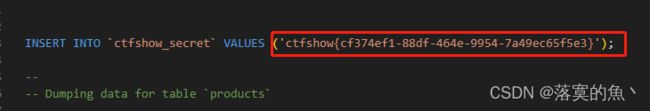

备份的sql文件会泄露敏感信息

直接访问backup.sql 下载后打开即可。

ctfshow{cf374ef1-88df-464e-9954-7a49ec65f5e3}

web18:

不要着急,休息,休息一会儿,玩101分给你flag

玩不了一点,直接看js文件 Unicon编码解码即可。

ctfshow{54ff1707-3248-4863-b3ba-b8b96d67cd6f}

web19:

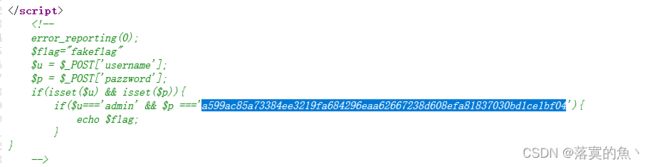

密钥什么的,就不要放在前端了

ctrl+u 看源码 登入发现失败了 抓个包发现不是这个密钥 然后把刚刚那个复制进去即可。

ctfshow{b44f0842-b40a-46e4-b8f1-a895a022f153}

web20:

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

flag{ctfshow_old_database}