小白也能看懂:最全无线渗透测试与攻防+Fluxison钓鱼教程+路由器安全设置指南 2021.3.31

小白也能看懂:最全无线渗透测试与攻防+Fluxison钓鱼教程+路由器安全设置指南 2021.3.31

- 一、 无线AP的加密方式

-

- WEP加密

- WPA-PSK/WPA2-PSK加密

- WPS加密

- 二、 无线密码破解

-

- WEP加密的破解

-

- 工具介绍

- 复现

- WPA-PSK/WPA2-PSK加密的破解

-

- 工具介绍

- 复现

- 使用Reaver穷举pin码破解

- 三、用Fluxion社工钓鱼获取WiFi密码

- WIFI安全防御

第一次写博客,总结一下自己对无线安全的学习。有不对的地方欢迎指出呀!废话不多说,直接开始。大部分内容参考自其他博客,自己只是做了一下整合,便于自己忘了的时候看看。

声明:一切通过不正当途径连入他人无线网络的行为均为违法行为,请勿用于非法用途,一切后果与本人无关,本文仅供参考,所涉及设备都是自己的测试所用。

一、 无线AP的加密方式

由于在无线网络环境中,数据是以广播包的形式传输的,所以数据可能被恶意攻击者捕获或拦截。为了加强数据的安全性,一般AP都自带了加密方式。

WEP加密

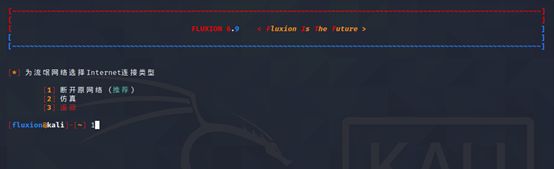

WEP是Wired Equivalent Privacy的简称,有线等效保密(WEP)协议是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。密码分析学家已经找出了几个WEP的弱点,因此这一协议在2003年被Wi-Fi Protected Access(WPA)替代。又在2004年由完整的IEEE 802.11i标准(又称WPA2)所取代。但由于WEP算法已被破解,WEP已在先进大多数路由器中消失。从下图的扫描结果中也可以看出,几乎没有路由器还在使用WEP加密,大部分路由器甚至已经移除了WEP加密设置,禁止用户使用此加密方式

WPA-PSK/WPA2-PSK加密

WPA-PSK/WPA2-PSK是WPA/WPA2的简化版。WPA全称Wi-Fi Protected Access,包括WPA和WPA2两个标准,是一种包含无线网络安全的系统。WPA加密方式是为了改进WEP密钥的安全性协议和算法,WPA2比WPA安全性更高。WPA算法改变了密钥生成方式,通过更频繁的变换密钥来获得安全。它还增加了消息完整性检查功能来防止数据包伪装。

该加密方式一直被使用至今

WPS加密

WPS(Wi-Fi Protected Setup,Wi-FI保护设置),它由Wi-Fi联盟组织实施认证项目,主要用来解决无线网络加密的设置步骤过于繁杂的问题。一般情况下,用户在新建一个无线网络时,为了保证无线网络的安全,都会对无线网络名称(SSID)和无线加密方式进行设置,即“隐藏SSID”和设置“无线网络连接密码”。

当这些设置完成,客户端需要连入此无线网络时,就必须手动添加网络名称(SSID)及输入冗长的无线加密密码,这对很多用户来说都是一个繁琐的过程。二有了WPS“一键加密”,这个过程就变得非常简单了。用户只需按一下无线路由器上的WPS键,就能轻松快速的完成无线网络连接,并且获得WPA2级加密的无线网络。实现WPS"一键加密"的方法非常简单,用户可以有两种选择,即输入PIN码法和PBC按钮配置法。

以下为某无线路由器WPS加密功能的PBC模式和PIN模式的截图:

但是这种加密方式在带来方便的同时也存在着风险,因为某一品牌的路由器的pin码往往都是由固定位数的数字组成,对攻击者来说,相较于用字典暴力破解WPA-PSK/WPA2-PSK加密的握手包,暴力穷举pin码地方式显然是更好的选择,前者的不确定性太大,后者几乎能百分之百地成功连接目标路由器。

二、 无线密码破解

WEP加密的破解

由于WEP的解密相对较简单,且实际应用意义不大,本文主要讲述的是无线渗透测试,所以加密和解密原理这里便不再做详细介绍。

工具介绍

1、WINDOWS系统软件

WinAirCrack

WINDOWS下的破解软件,更新很慢,支持的网卡型号少,不推荐使用,具体的破解步骤可以参考网上相关WINDOWS下破解的相关文章。

下载地址:http://www.heibai.net/download/Soft/Soft_5930.htm

2、Linux系统软件

很大黑客工具都在Linux系统下有很好支持,破解无线网络的Linux系统有BackTrack、wifiway等Linux LIVE CD。

BackTrack是基于Slackware和SLAX的自启动运行光盘,它包含了一套安全及计算机取证工具。它其实是依靠融合Auditor Security Linux和WHAX(先前的Whoppix)而创建成的。其中包含AirCrack等无线网络破解工具,当然无线网络破解只是这个CD的一小部份功能。现在最新版本为BT5 R2。

下载地址:http://www.backtrack-linux.org/

3、第三款CDLinux(本次实验使用),一款专门用来做无线破解的工具,因为所有的功能都能通过图形化界面实现,所以对新手较为友好,但由于很久没有更新了,里面自带的某些工具可能实际用处不大。

复现

WPA-PSK/WPA2-PSK加密的破解

工具介绍

-

Aircrack-ng

Aircrack-ng是一款用于破解无线802.11WEP及WPA-PSK加密的工具,该工具在2005年11月之前名字是Aircrack,在其2.41版本之后才改名为Aircrack-ng。Aircrack-ng主要使用了两种攻击方式进行WEP破解:一种是FMS攻击,该攻击方式是以发现该WEP漏洞的研究人员名字(Scott Fluhrer、Itsik Mantin及Adi Shamir)所命名;另一种是KoreK攻击,经统计,该攻击方式的攻击效率要远高于FMS攻击。当然,最新的版本又集成了更多种类型的攻击方式。

对于无线黑客而言,Aircrack-ng是一款必不可缺的无线攻击工具,可以说很大一部分无线攻击都依赖于它来完成;而对于无线安全人员而言,Aircrack-ng也是一款必备的无线安全检测工具,它可以帮助管理员进行无线网络密码的脆弱性检查及了解无线网络信号的分布情况,非常适合对企业进行无线安全审计时使用。

Aircrack-ng(注意大小写)是一个包含了多款工具的无线攻击审计套装,这里面很多工具在后面的内容中都会用到。 -

Hashcat

Hashcat号称世界上最快的密码破解,世界上第一个和唯一的基于GPU规则引擎,免费多GPU(高达128个GPU),多哈希,多操作系统(Linux和Windows本地二进制文件),多平台(OpenCL和CUDA支持),多算法,资源利用率低,基于字典攻击,支持分布式破解等等,hashcat目前支持各类公开算法高达247类,市面上面公开的密码加密算法基本都支持!

复现

-

监听目标网络的握手包

命令:airodump-ng -c 1 –-bssid 00:50:BA:CE:5F:60 -w /root/Data/ wlan0mon

参数解释:

-c指定信道

–bssid指定路由器的bssid

-w指定抓取的数据包保存位置

注意:握手包需要有设备正常连接路由器时才能抓到,这里因为我使用的是自己的测试wifi,所以用自己的设备断开再重新连接就行了。如果在真实情况下抓不到握手包,可以使用:aireplay-ng -0 50 -a 00:50:BA:CE:5F:60 -c 92:C1:35:98:4D:00 wlan0mon命令进行断网攻击

(使用此攻击模式的前提是必须有通过认证的合法的客户端连接到路由器)

参数解释:

-0 冲突模式,后面跟发送次数(设置为0,则为循环攻击,不停的断开连接,客户端无法正常上网)强制使对方连接断开,不得不重新连接

-a 指定路由器的BSSID

-c 指定强制断开的设备 -

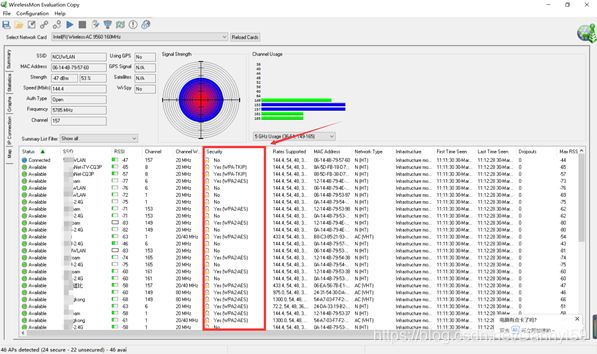

破解抓取的握手包

使用aircrack内置工具破解:

命令:aircrack-ng -w /usr/share/wordlists/1.txt /root/Data/-01.cap

参数解释:

-w指定字典文件

最后是抓取的握手包路径

注:用字典暴力破解的成功率很大程度上取决于字典的强度,并且速度也很慢,接下来再介绍一种破解方式,就是使用hashcat破解,因为hashcat需要用到GPU资源,所以只有在真实机上才能使用,速度也会快好几倍,结合彩虹表的话效果更佳。

使用hashcat破解(可使用字典也可不使用字典):

a) 将握手包转换成hccap格式

aircrack-ng *.cap -J wpahashcat

b) 使用掩码破解

命令:hashcat -m 2500 -a 3 wpahash.hccap ?d?d?d?d?d?d?d?d

参数解释:

-m 2500:代表破解WPA/WPA2

-a 3:使用掩码暴力破解

?d?d?d?d?d?d?d?d: 表示密码是八位数字组成(正确的掩码使用往往可以大大提高破解速度)

注:Hashcat有多达五种破解方式,其他的方式请读者自行探索

| Mode

=+====

0 | Straight

1 | Combination

3 | Brute-force

6 | Hybrid Wordlist + Mask

7 | Hybrid Mask + Wordlist

5.关闭监听模式

命令:airmon-ng stop wlan0mon

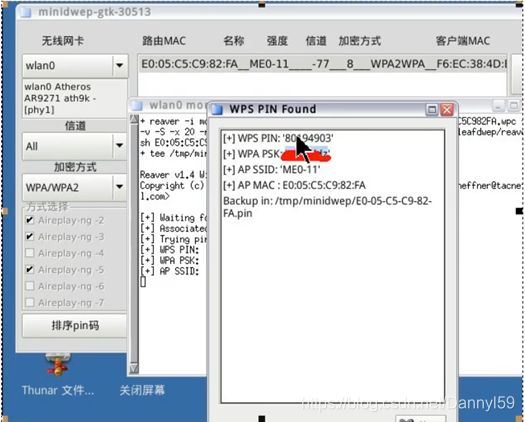

使用Reaver穷举pin码破解

pin码穷举可以无视密码的复杂度,理论上讲,只要开了WPS功能的路由器,都有被pin码穷举破解的风险,因为大多数pin码都是由八位数字组成的,而且有些厂商的pin码甚至还有规律可循。这也大大增加了无线安全的风险。

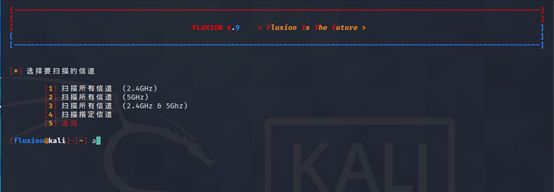

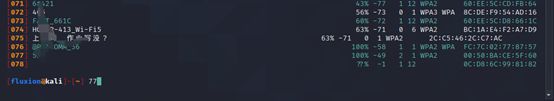

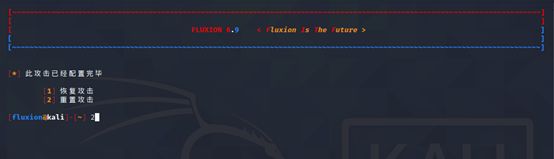

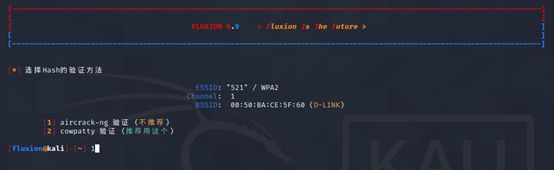

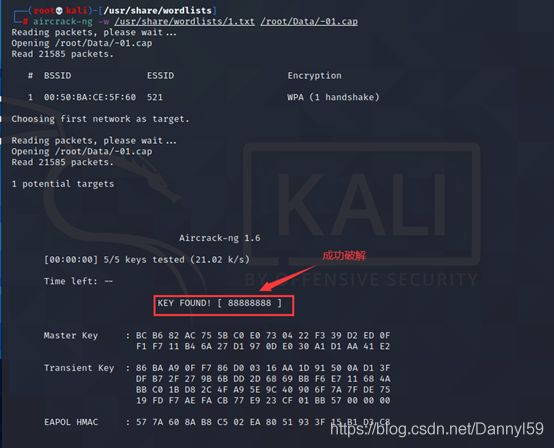

三、用Fluxion社工钓鱼获取WiFi密码

- 选择完攻击方式之后会出现如下界面

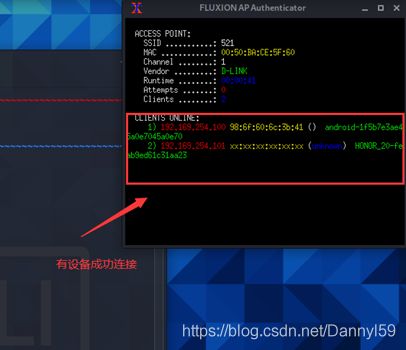

当有用户成功连接时,界面右上角会出现用户设备名称:

这个时候我们的设备会被强制断开连接,还会提示原密码错误,并且还会出现一个同名且开放的WiFi,如下图所示:

当一些安全意识不太强的用户看到之后可能会点击那个开放的wifi,点击之后就会弹出我们设置的钓鱼窗口,提示用户输入密码,当然可以自己写一些更精致的钓鱼页面:

输入密码之后,fluxion会将获得的密码经过WPA加密之后与之前抓到的握手包进行匹配,匹配成功的话就会提示如下窗口:

不成功的话就会一直让用户输密码,直到密码正确为止,至此钓鱼攻击结束,路由器也恢复正常,用户输入的密码则被fluxion保存到下面路径:

访问该路径之后发现成功获取密码:

WIFI安全防御

本文参考链接:

https://blog.csdn.net/cpongo3/article/details/93995875

https://blog.csdn.net/weixin_44064908/article/details/103920329

https://blog.csdn.net/leiman1986/article/details/51030418