交换安全

交换安全分类:

1.MAC地址攻击

2.VLAN 攻击

3.欺骗攻击

4.针对硬件设备本身攻击

MAC地址攻击: 攻击者不断修改自己MAC地址,发送大量报文,使交换机学习,直至交换机 MAC地址表缓存溢出.此时交换机则成为一个hub,不能再学习任何Mac地址条目,所有其他设备通信Mac地址均为未知单播地址,全部泛红。则攻击者可以接受到别设备发出的信息

解决办法:

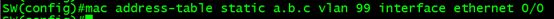

- 静态MAC地址写入

查看

- 针对某个Mac地址进行过滤 (真机上敲)

3.端口安全:在接口上设置接受MAC地址数量以及合法Mac

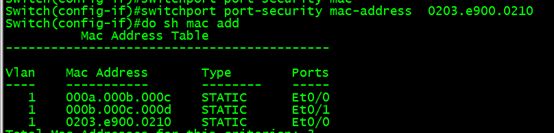

若触发了端口安全,惩罚动作:

1.shutdown(默认执行,不能自动恢复,收到shutdown,再no shutdown,err-disable接口,并向日志服务器发送trap报文)

2.protect(忽略未授权Mac地址,并向日志服务器发送SNMP-trap消息)

3.restricted–受限制的(忽略未授权Mac地址)

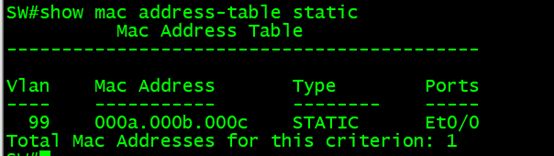

实验拓扑:

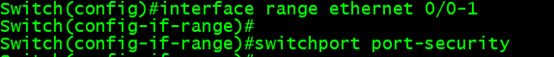

R1R2配置地址通信,让交换机学习Mac地址

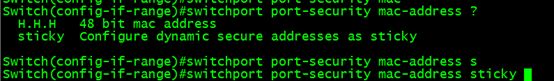

开启端口安全(默认授权一个地址)

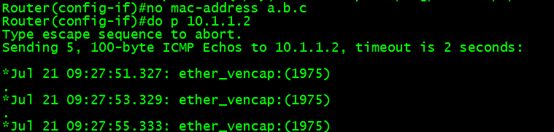

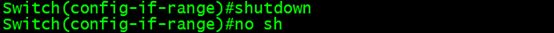

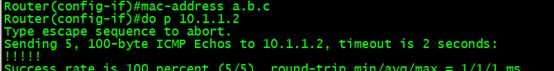

修改了R1的MAC地址,然后再次pingR2,发现通不了,这就是因为启用了端口安全,默认只能学习一个,执行惩罚err-disable,就算修改为之前的MAC地址也无法通信,必须手动shutdown,再no shutdown。

设置接口授权Mac地址数量–默认是1–默认是第一个学习到的MAC地址

![]()

开启Mac地址粘滞----授权几个粘几个–并且粘置到running-config中

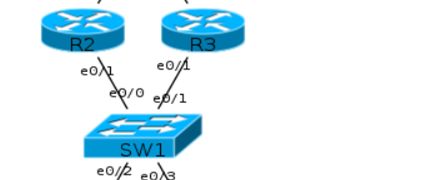

Show mac-address table中显示的是静态static —相当于静态授权

静态设置授权Mac地址

设置惩罚方式–默认为shutdown

当然也可以设置交换机自动恢复因端口安全而shutdown的接口

![]()

![]()

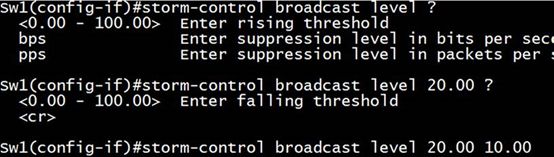

优化机制:block 阻止,也叫端口阻塞

默认交换机受到数据会查询MAC地址表,当发现MAC地址表中没有目标条目,会向同一VLAN所有接口广播处理,那么受端口保护的接口也会转发这些流量,可能出现安全问题。

1.在启用了端口安全接口上关闭未知单播/组播帧泛洪

![]()

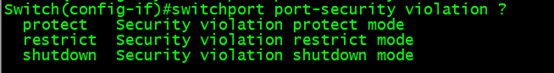

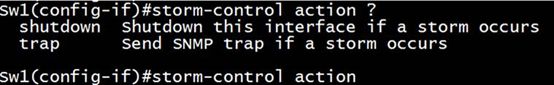

2.针对广播报文,上述方法无法限制,为了防止广播报文发送导致的广播风暴而消耗交换机资源,可以使用风暴控制

启用了风暴控制,可以限制广播报文的发送,若超过了某个阈值,则开始定义惩罚动作: shutdown和trap(trap仅仅丢弃超过了限制阈值带宽的报文,并发送trap消息,默认为 trap)

注意:

风暴控制,可以针对广播报文设置两个阈值,例如30,20,代表着当广播流量带宽百分比超过30%即不发送不接收广播报文,低于20%则恢复接收和发送。

若使用一个阈值, 例如50,则代表着高于50%既不发送也不接收,若低于50%则恢复.

启用风暴控制 storm----风暴

设置惩罚动作—shutdown—为errdisable—要恢复,两种办法

交换机的接口有管理模式和运行模式

管理模式:配置的模式----默认为desirable或auto

运行模式:trunk或access

VLAN 攻击:

1.VLAN hopping VLAN 跳跃攻击(交换机上的接口在配置时没有设置模式,则默认为desirable或auto模式,则攻击者连接交换机接口设置为desirable,则协商成为trunk)

2.Vlan双层tag攻击(发送携带双层tag标记。内层为攻击的VLAN 例如20,外层为自己所属VLAN 10—也是native vlan)

这种攻击有以下3个前提:

1).Trunk链路必须为802.1Q封装,不能是ISL封装

2).攻击者所处VLAN必须与Trunk链路本征(Native)VLAN相同

3).无法攻击处于不同VLAN但在同一交换机上的目标主机

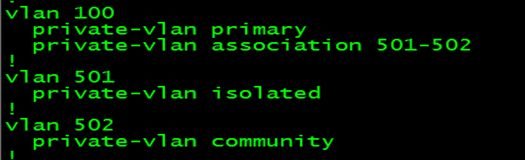

3.增加VLAN中的安全性,使用PVLAN—私有VLAN 技术

解决方案:

1.将连接用户的接口设置为 access 接口 ;在trunk 链路中针对

Native 打标记.

2.Private VLAN :私有

Primary VLAN :主VLAN

Secondary VLAN :辅助VLAN 辅助VLAN分为两种:1.团体VLAN 2.孤立VLAN

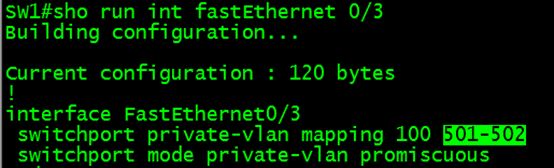

主VLAN : 混杂接口

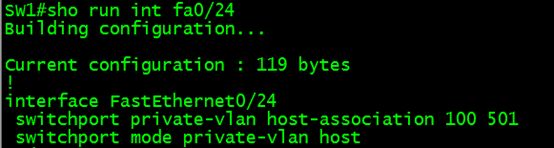

团体VLAN :团体主机接口

孤立VLAN:孤立主机接口

主VLAN之间,主VLAN可以与辅助VLAN通信,但是辅助VLAN之间不能通信,辅助内的孤立VLAN之间不能通信,团体VLAN之间可以通信

使用私有VLAN , VTP模式必须为透明模式。

![]()

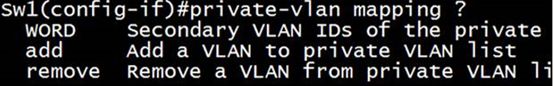

创建主、辅助VLAN ,并在主VLAN 中映射包含辅助VLAN

将接口划入主VLAN

将接口划入辅助VLAN

查看

默认情况下,主VLAN创建的SVI接口不能被辅助VLAN所访问,可以修改(前提多层交换机开启IP路由功能)

欺骗攻击:

1.DHCP欺骗攻击 —防止攻击者模拟DHCP server发送错误的DHCP信息

客户端发送DHCP的discover报文—然后DHCP服务器发送offer报文—客户默认接受第一个过来的offer----所以说DHCP欺骗需要看运气的

DHCP服务器(如路由器)会分配一个IP地址给计算机。在分配的时候,会提供DNS服务器地址。攻击者可以通过伪造大量的IP请求包,而消耗掉现有DHCP服务器的IP资源。当有计算机请求IP的时候,DHCP服务器就无法分配IP。这时,攻击者可以伪造一个DHCP服务器给计算机分配IP,并指定一个虚假的DNS服务器地址。这时,当用户访问网站的时候,就被虚假DNS服务器引导到错误的网站。

解决方案:DHCP snooping

在交换机上启用,定义信任接口和非信任接口.

信任端口:可以接收和发送所有的DHCP报文

非信任接口:只能接收DHCP discover 和 DHCP request ,只能发送DHCP offer 和 DHCP ACK

开启DHCP snooping

![]()

针对某个VLAN 开启DHCP Snooping

![]()

默认所有接口均为非信任接口,设置某接口为信任接口

![]()

在DHCP server上开启DHCP 中继的 信任

![]()

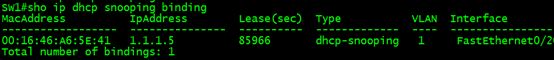

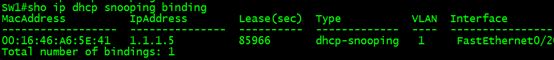

查看:DHCP server 为这个接口下放的地址----DHCP binding表含有DHCP服务器为这个接口下放的地址

针对非信任接口设置DHCP接收的频率----超出该阈值,接口则errdisable----两种恢复办法

Configures the number of DHCP packets per second (pps) that an interface can receive.

![]()

查看:

DHCP 欺骗:

DHCP 服务基于UDP的 67(服务器) 68(客户端)

C—>S 请求 discover

S—>C 提议(所要下放的地址信息) offer

C—>S 应答 (确认最先收到的提议) reply request

S---->C 确认 ack

C 之后还要再发一次ARP最终确认该地址可以使用

DHCP 中继:统一分发管理DHCP server

如果DHCP客户机与DHCP服务器在同一个物理网段,则客户机可以正确地获得动态分配的ip地址。如果不在同一个物理网段,则需要DHCP Relay Agent(中继代理)。

1.中继点的ip地址需要手工配置 (中继点相当于网关)

2.中继器和DHCP serve间必须路由可达

r2(config)#int f0/0

r2(config-if)#ip helper-address 23.1.1.2 告知中继点dhcpserver地址

使用DHCP snooping来解决DHCP欺骗:

非信任接口 信任接口

接收DHCP请求、应答 收发所有DHCP信息

其他DHCP信息不能接收

默认所有的接口状态

sw(config)#ip dhcp snooping 先开启服(将不会信任任何一个接口 即不会获取dhcp的地址)

sw(config)#ip dhcp snooping vlan 1 再定义所工作的vlan

sw(config)#int e0/1

sw(config-if)#ip dhcp snooping trust 定义DHCP serve所在接口为信任接口;中间的trunk干道接口也必须信任

pc2(config)#ip dhcp relay information trust-all

在合法的DHCP serve处配置该语法;使交换机产生记录,记录针对某个接口的某MAC所下放的ip地址;该表格对DHCP snooping无意义;但强制要求开启,若不开启信任接口也无法进行DHCP下放。—该列表用于帮助解决ARP欺骗;

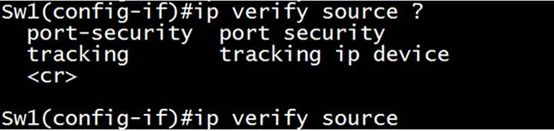

2.IP源防护—防止用户使用静态方式配置IP地址进行通信

启用了IP源防护仅仅授权的DHCP分配的正确地址才是授权的 ,否则丢弃(但是注意IP源防护 是基于3层,只能判断3层IP地址时候与自己的DHCP binding表一致)

发送数据的IP地址要与DHCP binding表值的地址进行比对 verify—核实

使用参数port-security 是同时查看3层和2层是否合法、匹配

手工增加某个IP地址的源防护信息.

![]()

查看:

switch#show ip source binding

3.ARP欺骗攻击—攻击者通过发送无故ARP或错误的ARP应答报文,使交换机以及其他主机学习到错误的Mac地址映射表象

解决办法:

1.临时解决方案—针对请求通信的IP地址与真实的Mac地址形成静态映射

![]()

2.DAI—动态ARP截取(配合DHCP snooping)—启用了DAI,则定义了信任和非信任接口, 信任接口可以发送接接收任何的ARP报文;非信任接口发送的所有ARP报文检测Mac地址与请求IP地址或被请求者IP地址是否出现在DHCP binding表中,若出现则成功否则丢弃

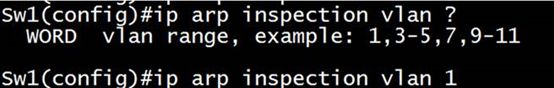

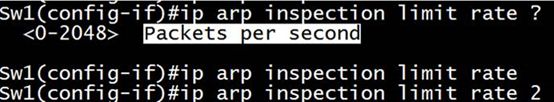

针对某个VLAN 启用DAI inspecting–检查

定义信任接口

![]()

设置非信任接口的接收ARP的速率

若设置了速率限制,超过该阈值,交换机则err-disable 该接口

交换机设备安全防护

1.关闭CDP等报文

2.使用SSH代替Telnet

3.防止TCP 半开链接攻击使用TCP intercept 截取

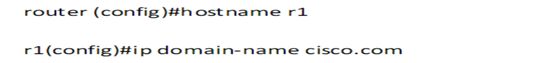

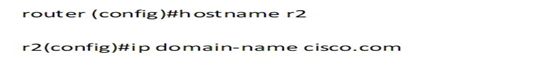

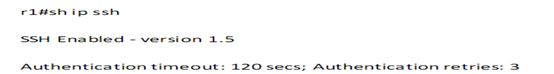

SSH: Secure Shell—是一种更加高级的登录设备方式,将传输的数据进行加密后再传输

SSH 分为V1 V2 两个版本,Cisco设备上模式启用V1,1.99–也是版本1,要支持SSH,设备必须支持IPsec(Des或3Des)加密的IOS。

必须设置主机名和域名.否则会报错,必须配置RSA-----加密算法–RSA

SSH会话没有数据传输时,默认超时时间为120s(手工配置不能超过该值),并且SSH支持最 大连接数量就是VTY所允许的-----VTY链路

VTY:(Virtual Teletype Terminal)虚拟终端,一种网络设备的连接方式

https://baike.baidu.com/item/vty/6895751

No login 登陆是不要密码 login local 登陆时要本地的用户名和密码 username xxx priviliage x secret xxx

SSH V2 使用RSA至少768位

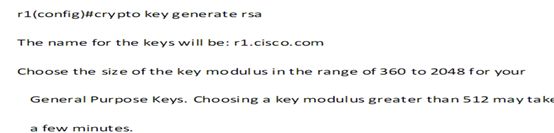

1.配置客户端和服务器端主机名和域名----可以不一样----域名是用来加密的

2.配置RSA key

crypto key generate rsa general-keys modulus 1024

注意:双方RSA key 位数必须一致------modulus-必须一样

3.Server上创建用户名和密码

username ccna privilege 15 secret cisco123

4.在VTY下开启认证,并指定SSH可以登录

R1(config)#line vty 0 4

login local

transport input ssh

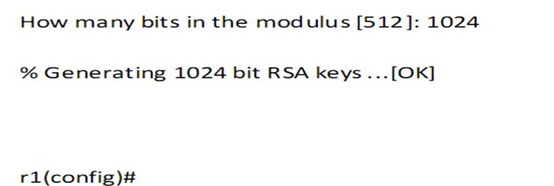

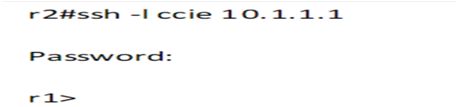

5.测试

6.查看版本

TCP intercept: TCP 截取—防止TCP半开链接攻击----大量的客户端向服务器发送TCP 同步request—然后服务器回复ack+同步请求–但客户端不再回复ACK----然后服务端会重传----最后导致服务器接收到任何消息都不会回复

通过路由器检测server上半开链接数量,防止大量的半开链接导致server停止工作

通过路由器检测server上TCP半开链接数量或TCP三次握手速率,随时终止该TCP会话

模式: watch(当超过了规定时间依然没有建立完成的TCP回话则终止) 和 intercept(路 由器充当server与client建立TCP回话,能够建立则将会话交给server,否则清除会话)

1.配置需要检测的TCP流量—使用ACL

access-list 100 permit tcp any any

2.应用ACL至TCP intercept

ip tcp intercept list 100

3.配置TCP intercept 模式

ip tcp intercept mode watch|intercept

4.配置半开链接最长等待时间(默认为30s)

ip tcp intercept watch-time 60

5.配置连接超时—该TCP会话最大多久没有传递数据则断开TCP会话(默认24小时)

ip tcp intercept connection-timeout 3600

6.定义总的未完成数

默认存在两个阈值,低阈值为900 ,高阈值为1100

ip tcp intercept max-imcomplete low 800-----高于则丢弃一些

ip tcp intercept max-imcomplete high 1000----高于则断开

7.定义每分钟的未完成数,存在两个阈值,低阈值为900,高阈值为1100

ip tcp intercept one-minute low 800

ip tcp intercept one-minute high 1000

8.定义丢弃模式

当会话到达最大数量后,默认清除最老会话,也可以随机清除

ip tcp intercept drop-mode oldest|random