SUNSET_DECOY靶机详解

SUNSET_DECOY靶机复盘

这个靶机还是有点难度的,尤其在提权时候,毫无思路。

下载地址:https://download.vulnhub.com/sunset/decoy.ova

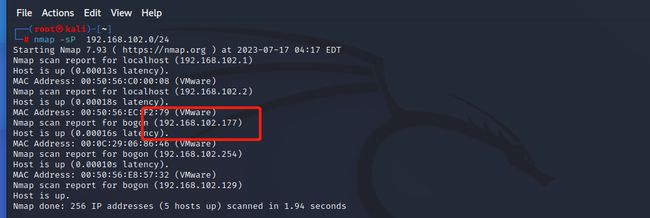

首先扫描IP,打开网站,这个靶机我是没有扫描目录的,因为没给我机会扫描,一步一步就登进shell了。

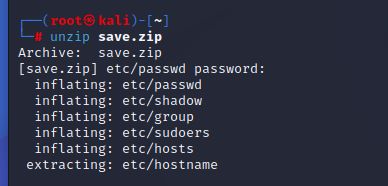

主页面就是一个压缩包,这个有点类似CTF,猜谜语走下一步。

下载到kali中后,我尝试解压,但是发现有密码。

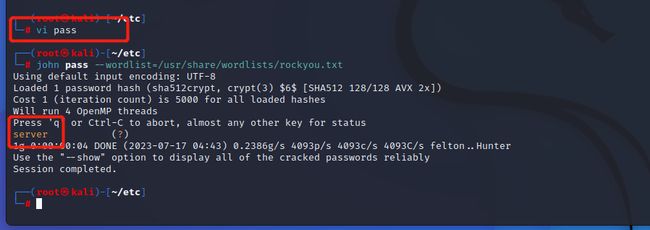

就提取了一下hash,放到了tmp文件中。

这样就可以直接用john工具破解密码了,我指定了一个自定,不指定应该也是可以的

直接john tmp就可以了

密码:manuel

解压出一个etc文件,其实当看到这的时候我就知道shell要到手了。

在这里面有两个文件一个是passwd是存放用户账户信息的地方,但是这个地方不真正存放用户的密码。

还有一个文件是shadow文件,这个文件是真正存放用户密码的文件,但是密码是密文,我们可以暴力破解的。

这里面有同一个普通用户,用户名很长。。。。。。

cat passwd

cat shadow

我们把用户名单独保存到一个pass文件中去,然后hohn暴力破解一下,密码很快就出来了。

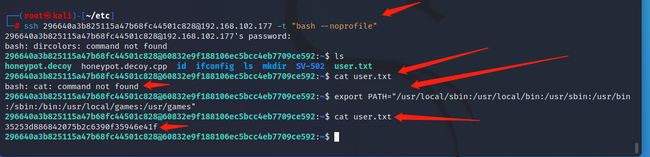

这里我研究了很久,最后还是看的题解,如果不加-t选项进入的bash是一个只读的bash,很多功能都不能用,-t后面可以运行一个新的,纯净的bash。

进去以后环境变量只有当前目录,我们把应该有的目录加进去,就可以用别的命令了。

ssh [email protected] -t "bash --noprofile"

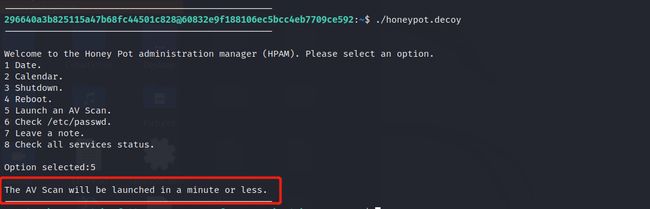

在家目录下有一个honeypot.decoy的执行文件,我们执行以下,发现除了第五个都没啥特殊的,并且第五个在扫描的时候我们不知道它运行了什么。

并且不是马上运行,是一分钟内运行,这就给了我们监测它的机会。

pspy64可以监测和记录系统中正在运行的进程的活动。

pspy64下载:https://github.com/DominicBreuker/pspy/releases/download/v1.2.1/pspy64

./pspy64

发现检测到系统在执行一个chkrootkit的文件,我就去百度搜了以下这个文件,百度上说这个文件有本地提权漏洞了。

来kali中搜索一下有没有poc,发现一个对应版本的txt文件,我就下载来看了看,这个txt中对这个漏洞有一个说明。

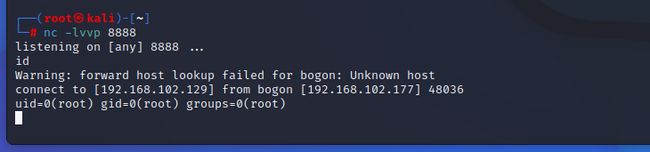

就是这个文件在运行的时候会自动运行/tmp下的update文件,检测是否需要升级,这时候我们就可以自己在/tmp下新建一个update文件来提权。

这时候我们自己创建一个update文件,并赋予权限。

kali上监听一下再运行第五个扫描就可以拿到root权限了。