Sentinel授权规则与规则持久化

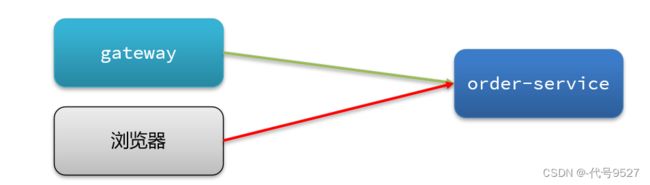

学习授权规则前,先想想SpringCloud Gateway的黑白名单,请求过网关,gateway会去鉴权。但如果有人把微服务信息泄露出去了呢?此时微服务直接暴露在外,绕过网关直接访问微服务,又该如何解决?

文章目录

- 1、授权规则

- 2、授权规则的代码实现逻辑

- 3、自定义异常结果

- 4、规则持久化

- 5、push方式的实现

1、授权规则

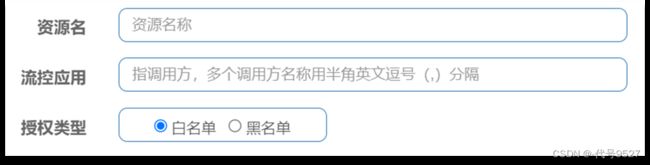

授权规则可以对调用方的来源做控制,有白名单和黑名单两种方式。

- 白名单:来源(origin)在白名单内的调用者允许访问

- 黑名单:来源(origin)在黑名单内的调用者不允许访问

例如,我们限定只允许从网关来的请求访问order-service,那么流控应用中就填写网关的名称。

2、授权规则的代码实现逻辑

Sentinel是通过RequestOriginParser这个接口的parseOrigin来获取请求的来源的。

public interface RequestOriginParser {

/**

* 从请求request对象中获取origin,获取方式自定义

*/

String parseOrigin(HttpServletRequest request);

}

但默认情况下,该方法都返回default,即不能分辨是来自网关的请求还是直接调用的请求。在微服务order中重写下这个方法的逻辑:

@Component

public class HeaderOriginParser implements RequestOriginParser {

@Override

public String parseOrigin(HttpServletRequest request) {

String origin = request.getHeader("origin");

if(StringUtils.isEmpty(origin)){

return "blank"; //origin为空,则返回blank

}

return origin; //否则返回origin

}

}

现在从网关和直接访问的请求头中都不带origin,无法分辨,但如果我让网关过来的请求头中带上origin,就可以分辨了。想加请求头,当然是网关的AddRequestHeader过滤器。

在gateway服务中,利用网关的过滤器添加名为gateway的origin头:

spring:

cloud:

gateway:

default-filters:

- AddRequestHeader=origin,gateway # 添加名为origin的请求头,值为gateway

重启order和gateway。在Sentinel配置授权规则:

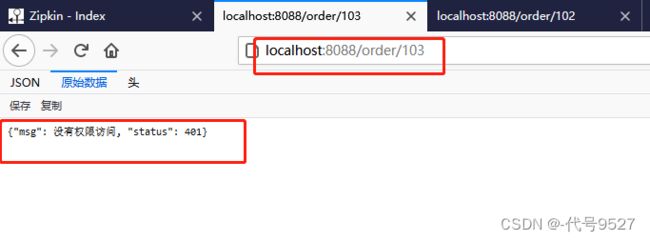

此时我用8088端口直接访问order服务,绕过网关:

再通过网关访问:

总结:Sentinel授权规则就是对请求的来源做一个限制。实现逻辑是请求头,而请求头可以用SpringCloud Gateway的过滤器来添加。

3、自定义异常结果

默认情况下,发生限流、降级、授权拦截时,都会抛出异常到调用方,而直接抛出异常信息,对用户很不友好,因此需要自定义异常的返回结果。

如果要自定义异常时的返回结果,需要实现BlockExceptionHandler接口:

public interface BlockExceptionHandler {

/**

* 处理请求被限流、降级、授权拦截时抛出的异常:BlockException

*/

void handle(HttpServletRequest request, HttpServletResponse response, BlockException e) throws Exception;

}

而BlockException包含很多个子类,分别对应不同的场景:

接下来在调用方order-service中定义类,实现BlockExceptionHandler接口,并借助instanceof来

@Component

public class SentinelBlockHandler implements BlockExceptionHandler {

@Override

public void handle(

HttpServletRequest httpServletRequest,

HttpServletResponse httpServletResponse, BlockException e) throws Exception {

String msg = "未知异常";

int status = 429;

if (e instanceof FlowException) {

msg = "请求被限流了!";

} else if (e instanceof DegradeException) {

msg = "请求被降级了!";

} else if (e instanceof ParamFlowException) {

msg = "热点参数限流!";

} else if (e instanceof AuthorityException) {

msg = "请求没有权限!";

status = 401;

}

httpServletResponse.setContentType("application/json;charset=utf-8");

httpServletResponse.setStatus(status);

httpServletResponse.getWriter().println("{\"message\": \"" + msg + "\", \"status\": " + status + "}");

}

}

添加一个流控规则,看下异常是否是自定义的:

4、规则持久化

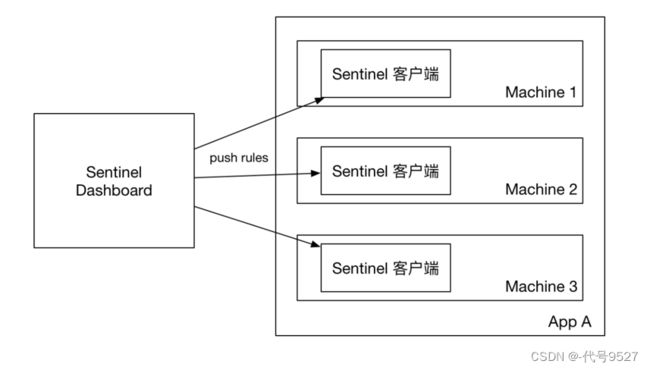

之前定义的限流规则,在服务重启后就被清空了,这是因为这些规则存于内存中。Sentinel的控制台规则管理有三种模式:

- 原始模式

- pull模式

- push模式

原始模式: 控制台配置的规则直接推送到Sentinel客户端,也就是我们的应用服务。然后保存在内存中,微服务重启则规则丢失

pull模式:控制台将配置的规则推送到Sentinel客户端,而客户端会将配置规则保存在本地文件或数据库中。以后会定时去本地文件或数据库中查询,更新本地规则。

很明显,这种方式有时效性问题,数据持久化到本地文件,当规则更新,定时轮询到新规则前,规则缓存里还是旧的。

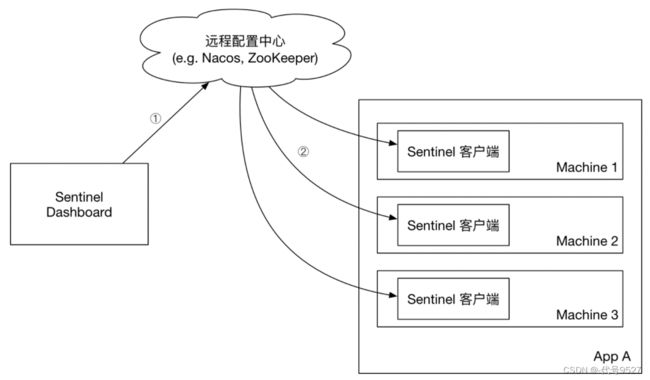

push模式:控制台将配置规则推送到远程配置中心,例如Nacos。Sentinel客户端去监听Nacos,获取配置变更的推送消息后完成本地配置更新。

- 原始模式:保存在内存

- pull模式:保存在本地文件或数据库,定时去读取

- push模式:保存在nacos,监听变更实时更新

三种方式的对比:

5、push方式的实现

接下来实现修改OrderService,让其监听Nacos中的sentinel规则配置。

- 在order-service中引入sentinel监听nacos的依赖

<dependency>

<groupId>com.alibaba.cspgroupId>

<artifactId>sentinel-datasource-nacosartifactId>

dependency>

- 在order-service中的application.yml文件配置nacos地址及监听的配置信息:

spring:

cloud:

sentinel:

datasource:

flow:

nacos:

server-addr: localhost:8848 # nacos地址

dataId: orderservice-flow-rules

groupId: SENTINEL_GROUP

rule-type: flow # 还可以是:degrade、authority、param-flow

#如果还有其他类型的限流,下面继续和flow同级写

degrade:

nacos:

server-addr: localhost:8848 # nacos地址

dataId: orderservice-degrade-rules

groupId: SENTINEL_GROUP

rule-type: degrade

SentinelDashboard默认不支持nacos的持久化,需要修改源码。关于这个操作,跳另一篇【Sentinel规则持久化到nacos的实现(源码修改)】