勒索软件赎金暴涨、持续活跃!「诺亚」零信任守护无惧洪流!

2023年上半年,勒索软件势头依旧强劲,网络犯罪团伙以令人瞠目结舌的量级快速掠夺着全球企业组织的财富,开年以来,从美国一警局被迫支付110万美元赎金到台积电遭7000万美元勒索威胁等等,动辄数百万乃至上千万美元的勒索赎金频频出现。

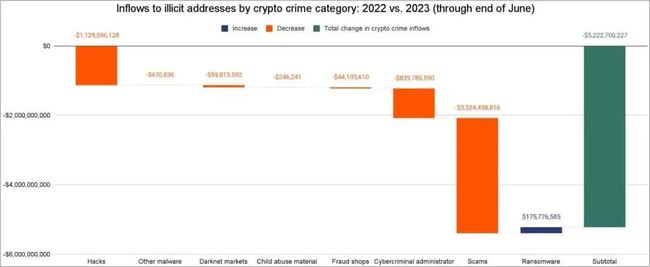

近日,国外加密货币追踪公司Chainalysiss发布的一份新的数据调查报告称:

2023年上半年,勒索软件攻击成为唯一增长的基于加密货币的网络犯罪行为,获利已至少4.491亿美元,比去年上半年暴涨64%,相当于2022年全年勒索赎金的90%。

报告指出,一方面这与勒索病毒集团所采取“狩猎大型目标”的策略息息相关。像Clop、BlackCat、LockBit和Black Basta等大型成熟勒索软件组织,常常瞄准关基领域、高价值企业。

以利用GoAnywhere和MOVEit零日漏洞发起两次大规模攻击事件的幕后黑手——Clop组织为例,上半年,其平均赎金规模为170万美元,中位付款金额高达190万美元。

此外,小额勒索软件同样保持增长态势,最为代表的包括Dharma、Phobos和STOP/DJVU等家族,凭着广撒网方式,赚得盆满钵满

Chainalysiss认为,2023年勒索赎金极有可能迎来有史以来的第二高峰,勒索软件攻击恐更加频繁,刷新记录。

Veeam最近发布的《2023年勒索软件趋势报告》同样反映了这一趋势。

这份报告调查了14个国家/地区的1,200名IT领导者,发觉勒索软件攻击在过去一年中增加了12%以上,76%的受访组织报告至少发生过一次攻击,而一旦受到勒索软件的攻击,其中有85%的会去支付赎金。

国内勒索态势同样不容乐观。

据CNCERT国家工程研究中心披露,2023年1-4月发生128次公开披露的勒索软件攻击,其中1月和4月攻击次数均超过往年同期水平。

美创科技59号安全实验室威胁平台监测,教育、互联网、医疗、制造业等行业依然是重灾区,Phobos、TellYouThePass、Mallox等勒索病毒家族活跃,且病毒变种不断涌现,给中招企业带来了极高的经济损失。( 点击此处,了解美创科技勒索威胁月报)

种种迹象表明,赎金“水涨船高”带来的高利润、勒索软件即服务(RaaS)下的低技术门槛和低成本、数据泄露结合加密勒索的方式、以及今年爆出的几起重大软件漏洞事件,正叠加推动着勒索团队的贪婪和野心更加膨胀,攻击正在愈发“常态化”。

对于如今拥有大量数字资产的企业而言,遭受勒索攻击的代价是任何组织都不愿意承受的,与其“亡羊补牢”,不如“未雨绸缪”、“严阵以待”,组织需要建立更完备的数据安全策略,抛弃一切遭遇不可能发生在自己身上的幻想,才能在防不胜防的风险中确保组织的数据安全。

“诺亚”守护

主动抵御勒索洪流

探测—入侵—植入—加密,是大多数勒索软件攻击链。经过多年的演进,勒索软件攻击无论是隐匿性、传播性、还是破坏性都在不断进化,对组织而言更难检测、更难防范,基于病毒特征库的传统杀毒软件在应对海量新型勒索变种时,毫无用武之地。但勒索软件无论如何变化,最终都需要修改文件来达到加密的目的,这其中包括读取文件、写入文件、删除文件、复制文件等操作。

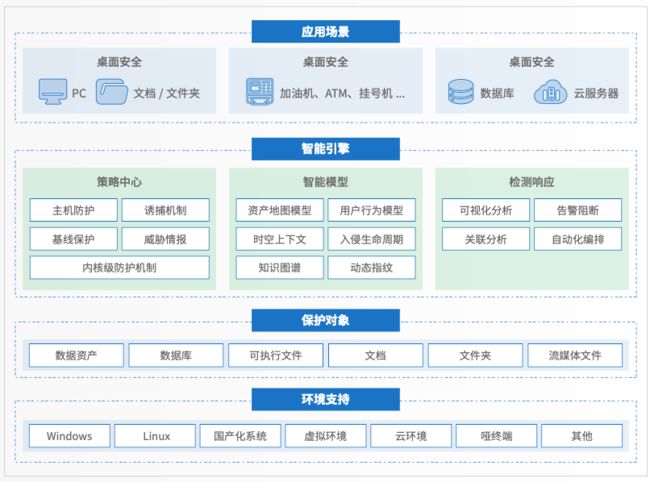

通过全方位剖析勒索软件行为链,聚焦数据资产防护,以零信任为基础,以知白守黑、不阻断无安全为理念,集内核级别防护机制、主机防护、基线防护、威胁情报、诱捕机制、智能学习模型等技术,实时监控各类进程对数据文件的读写操作,快速识别、阻断非法入侵行为,主动抵御各类已知、未知勒索病毒的侵袭。

丰富安全策略,全方位保护终端资产

诺亚防勒索内置如文档保护、信任应用、应用保护、运行保护、堡垒防护、落地加密等安全策略,有效保护应用服务器、数据库服务器、哑终端、PC等终端的数据库文件、文档、文件夹等各类资产,实时监控各类进程对数据资产的读写控制,当发生非法入侵行为时,进行快速识别、阻断。

精准身份识别,快速阻断非授权行为

基于灵活定义的各类业务行为模型,对进程的哈希值、签名等做唯一性校验,精准识别已授权的真实身份及其来访行为,快速阻断非授权行为攻击。

多种安全能力,入侵生命周期层层布防

针对勒索病毒攻击流程,引入RDP远程暴力破解、威胁情报、主机防护、病毒诱捕等检测技术,实现勒索病毒防护能力持续升级。

应用实时地图,攻击可视化精准溯源

应用实时地图直观展示可疑病毒行为轨迹,帮助安全运维人员更加直观地分析恶意进程运行操作路径,提供一键策略配置能力,快速应对风险。

“一体化”方案

提高勒索防护韧性

应对无孔不入的勒索攻击。目前,美创科技已形成“针对勒索的应急响应服务、诺亚防勒索、容灾备份、勒索防护保险”一体化方案,以有效的勒索威胁韧性防御体系,帮助用户捍卫数据长城,实现最全面的保护及最小化的损失。