集权设施攻防兵法:实战攻防之AD篇

黑客眼中的AD

AD域是攻击者经常攻击的目标,因为AD域作为企业的核心身份验证和授权系统,攻击AD域可以使攻击者获得系统内所有计算机和用户的权限,从而轻松获取敏感信息和控制企业系统。

另外,AD域内存在众多的计算机资产,如果某一台计算机失陷,攻击者往往会利用这台计算机作为跳板机横向渗透到其他计算机,直到拿到域管权限,最终控制整个AD域。

域控存在很多漏洞,并且大多都是高危,这也是AD域经常遭受攻击的原因。因此,漏洞在很大程度上给了攻击者攻击AD域的契机,同时也提升了攻击的效率。

域内漏洞CVE-2020-1472、CVE-2021-42287&42278、CVE-2021-1675/CVE-2021-34527、CVE-2019-1040、CVE-2022–26923、ms14-068等被攻击者经常利用,攻击者原本只有一个普通域用户权限,但是通过利用漏洞,往往能够快速地获得一个高权限,进行接下来的攻击流程。

一般地,如果攻击者从外网通过web系统漏洞或钓鱼进入内网之后,首先会进行信息收集,看是否存在域环境:

**1)信息收集,获取域环境相关信息:**内网环境是否存在AD域当前所拥有的权限是什么域控在哪里域控存在哪些漏洞…

**2)漏洞利用,获取权限:**通过对漏洞进行利用,将一个普通域成员权限账户,提升至更高权限甚至域管权限。

**3)横向移动,获取资产:**攻击的目的是为了获取敏感数据,通过横向移动能够建立更多的据点,获得更多的资产。

**4)权限维持,对AD域持久控制:**利用黄金票据、委派攻击、万能密码等技术手段进行权限维持,为下一次攻击AD域提供便利。

##攻击AD域有N条路径

攻击AD域的技术多种多样,但是它们大致可以分为以下六个类别:*暴力破解通常针对用户账户、密码进行,攻击者尝试使用自动化脚本或工具通过持续尝试不同的用户名和密码组合来获取合法的访问凭证。比如有密码爆破、密码喷洒等。*凭据窃取攻击者通过各种手段获取用户的认证凭据,从而可以冒充合法用户访问系统、应用程序或网络资源。比如域内的dcsync攻击。*钓鱼攻击钓鱼攻击是一种常见的社会工程学攻击方式,攻击者通过发送伪装成合法机构或个人的电子邮件、短信或其他形式的信息来欺骗用户,以获取他们的敏感信息、凭据或诱使他们执行恶意操作。*特权滥用拥有高权限账户的攻击者滥用其权限来执行未经授权的操作,访问敏感信息或操纵系统和资源。这种攻击通常针对具有管理员或特权访问权限的账户,因为这些账户具有对整个AD环境和相关资源的广泛控制权。*CVE漏洞利用这是攻击AD域的核心支撑,正因为AD域内有很多漏洞可供利用,攻击者才能够迅速获取目标控制权。*不安全配置项在AD环境中,存在一些可能导致安全风险的不安全配置项。这些配置项可能是由于默认设置、错误配置或疏忽而导致的,攻击者可以利用这些配置来攻击AD域。

AD结构复杂、可利用漏洞多,这就造成了攻击AD可能具有多条路径,最终都能拿到域管权限,进而控制AD域。以下基于现实场景列举四条典型攻击路径:

路径一:

1.攻击者通过Web漏洞利用拿到内网Web服务器权限。2.通过进一步信息收集,发现目标环境有AD,并且定位到域控,域控存在CVE-2020-1472漏洞。3.利用CVE-2020-1472执行攻击,拿到域管权限,控制AD域。

1.攻击者通过Web漏洞利用拿到内网Web服务器权限。2.通过进一步信息收集,发现目标环境有AD,并且定位到域控,域控存在CVE-2020-1472漏洞。3.利用CVE-2020-1472执行攻击,拿到域管权限,控制AD域。

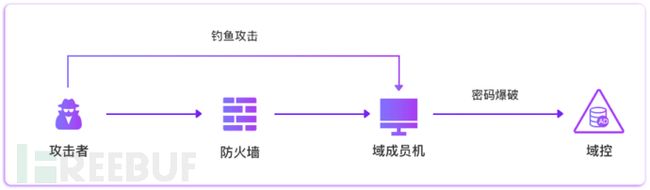

路径二:

1.攻击者通过钓鱼攻击,控制了一台域成员机。2.攻击者通过密码爆破,获得域管权限。

1.攻击者通过钓鱼攻击,控制了一台域成员机。2.攻击者通过密码爆破,获得域管权限。

路径三:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-q3zCUCPh-1689995561761)(https://image.3001.net/images/20230518/1684381546_64659f6aa51edb51ef415.png!small)]

1.攻击者通过目标组织泄漏的账号,进入目标内网。2.在内网中,通过信息收集,得到一个普通域账户的凭据。3.攻击者通过利用域内错误配置项获得域控权限。

路径四:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-aP6qHxDa-1689995561761)(https://image.3001.net/images/20230518/1684381552_64659f70e03743dbce1fa.png!small)]

1.攻击者通过钓鱼进入内网,控制了一台域成员机。2.建立隧道,直达内网。3.先通过petitpotam触发域控强制认证到攻击者所控制的域成员机。4.然后通过ntlm relay到ADCS服务器,申请证书。5.获得域管权限。

##AD域遭受攻击带来的损失

具体来说,企业的AD域被攻击可能会导致以下几方面的损失:*数据泄露: 攻击者可能通过访问AD域内的数据,窃取企业重要数据,如客户资料、财务信息、研发资料等。*系统瘫痪: 攻击者可能通过攻击AD域,使企业内部的计算机系统失效,导致企业无法正常运营。*网络感染和扩散: 某些攻击可能利用AD作为入口点,进一步感染和扩散到整个网络。例如,通过恶意软件或蠕虫攻击,攻击者可以远程控制受感染的系统,传播恶意软件或横向滥用攻击。*经济损失: 企业需要投入大量的时间、人力和财力来修复AD域被攻击的后果,维护企业的系统安全,这将给企业带来经济损失。

##AD攻击如何检测与防御?

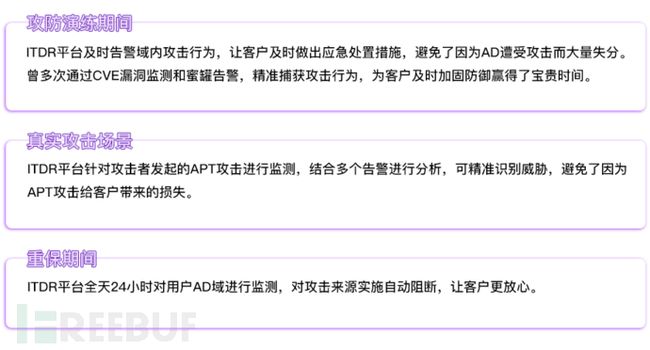

ITDR平台

ITDR(身份威胁检测与响应)平台是国内首家ITDR厂商中安网星推出的针对身份威胁检测与响应高级威胁分析平台。主要围绕Identity及Infrastructure为核心进行防护,涵盖主流身份基础设施及集权设施,围绕从攻击的事前加固、事中监测,事后阻断出发,产品的设计思路覆盖攻击者活动的全生命周期。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-xHkwojPt-1689995561762)(https://image.3001.net/images/20230518/1684381568_64659f80db4251d9ba2bb.png!small)]

ITDR平台能力

可以针对AD相关的CVE漏洞、基线、弱口令等风险进行主动地探测,发现AD是否存在历史漏洞及错误的风险配置项。

针对AD相关CVE漏洞的利用的实时监测,目前已经覆盖对AD的所有历史漏洞进行实时的攻击检测,确保在针对AD的任何漏洞攻击发生时可以看到攻击行为。

针对AD活动实时监测,如Kerberos票据加密降级、计划任务新增、Powershell脚本执行等,为取证调查攻击者的攻击路径提供依据。

通过设置AD蜜罐账户,对攻击者进行主动的诱捕,更主动地发现可疑的攻击行为。

脚本执行等,为取证调查攻击者的攻击路径提供依据。

通过设置AD蜜罐账户,对攻击者进行主动的诱捕,更主动地发现可疑的攻击行为。

网络安全工程师企业级学习路线

这时候你当然需要一份系统性的学习路线

如图片过大被平台压缩导致看不清的话,可以在文末下载(无偿的),大家也可以一起学习交流一下。

![]()

一些我收集的网络安全自学入门书籍

![]()

一些我白嫖到的不错的视频教程:

![]()

上述资料【扫下方二维码】就可以领取了,无偿分享

![]()