计算机网络 day13 TCP拥塞控制 - tcpdump - DHCP协议 - DHCP服务器搭建 - DNS域名解析系统 - DNS域名解析过程

目录

TCP的流控机制 -- 拥塞控制

参考文章:什么是TCP拥塞控制算法? - 知乎 (zhihu.com)

拥塞控制主要是四个算法:

主机如何知道数据在传输的过程中,知道中间的网络堵塞了?

TCP/IP协议栈

tcpdump抓包工具的学习使用:

tcpdump工具练习:

应用层(DHCP、DNS、HTTP、HTTPS等)

1、DHCP协议

为什么使用DHCP协议?

DHCP存在地址池:192.168.0.2~254 (表示可以分配IP地址的范围)

DHCP服务器是如何知道那些IP地址分配出去呢,哪些是没有分配呢?分配IP地址出去的时候,是否会检查IP地址冲突呢?如果IP地址的租约到期了,如何才能续期该IP地址呢?

DHCP服务器的原理:

其中客户机发送的包都是广播包,而服务器回应的包都是单播包。

DHCP工作原理详细步骤:

搭建DHCP服务器

步骤:

2、DNS域名解析系统

DNS解析的两种不同方向:

DNS两种不同的解析方式:

我们可以通过什么方式得到域名对应的IP地址呢?

下面我们来使用一下上面的方式来解析域名吧:

hosts文件:

域名空间结构:

如何获取域名呢?

DNS的工作原理:(DNS的解析过程)

编辑 我们能通过dig +trace www.baidu.com来查看完整的DNS域名解析过程:

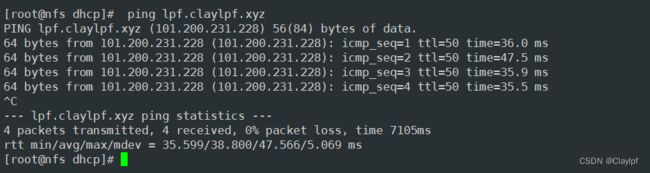

问题:当你自己购买了域名,并且有一台闲置的云服务器,你将如何将该域名绑定到你的云服务器上去呢。

步骤:

TCP的流控机制 -- 拥塞控制

参考文章:什么是TCP拥塞控制算法? - 知乎 (zhihu.com)

拥塞控制(Congestion Control)是计算机网络中的一种机制,用于管理网络中的拥塞情况并确保网络的可靠性和性能。拥塞指的是网络中的流量过大,导致网络设备或链路无法处理所有传入的数据包,从而引发延迟增加、丢包等问题。

拥塞窗口

拥塞控制主要是四个算法:

1)慢启动;

2)拥塞避免;

3)拥塞发生(快重传);

4)快速恢复

以下是一些常见的拥塞控制算法:

慢启动(Slow Start):发送方在开始发送数据时以较低的速率开始,并逐渐增加发送速率,直到网络出现拥塞为止。这个过程可以防止发送方过快地发送数据而导致网络拥塞。

拥塞避免(Congestion Avoidance):一旦慢启动阶段结束,发送方进入拥塞避免阶段。在这个阶段,发送方以较慢的速率增加发送窗口的大小,以便更好地控制流量并避免拥塞的发生。

快速重传(Fast Retransmit):当发送方接收到重复的确认信息(ACK)时,它可以推断某个数据包已经丢失,并立即重新发送该数据包,而不必等待超时重传的触发。

快速恢复(Fast Recovery):在快速重传后,发送方进入快速恢复阶段,它将窗口大小减半,并以拥塞避免的方式逐渐增加窗口大小,以重新建立流量控制。

这些算法是 TCP(传输控制协议)中常用的拥塞控制机制。它们通过监测网络的拥塞情况、调整发送速率和窗口大小等方式来实现拥塞控制。

主机如何知道数据在传输的过程中,知道中间的网络堵塞了?

主机可以通过以下方式来判断数据在传输过程中是否遇到了网络拥塞:

丢包检测:主机在发送数据时,会等待接收方发送确认信息(ACK)来确认数据已成功到达。如果发送方在合理的时间内没有收到确认信息,它会认为数据包已经丢失。丢包通常是网络拥塞的一个指示,因为网络设备或链路无法处理所有传入的数据包,导致一些数据包丢失。

延迟增加:当网络拥塞时,数据包在网络中的传输会受到延迟的影响。主机可以通过测量数据包的往返时间(Round-Trip Time,RTT)来检测延迟的增加。如果主机观察到数据包的往返时间明显增加,那么可能意味着网络中存在拥塞。

拥塞窗口减小:TCP 使用拥塞窗口来控制发送方发送数据的速率。当网络拥塞时,接收方可能无法及时处理所有的数据包,因此发送方会减小拥塞窗口的大小,限制发送速率。主机可以通过观察拥塞窗口的减小来判断网络是否发生了拥塞。

重传超时:当发送方发送数据包后,它会等待一段时间来接收确认信息。如果发送方在超时时间内没有收到确认信息,它会认为数据包丢失,并进行重传。如果发送方频繁地进行重传,可能意味着网络中存在拥塞。

TCP/IP协议栈

tcpdump抓包工具的学习使用:

条件:关键字

host: 主机

src: 源 source

dst: 目的地 destination

port: 端口

src: 源 source

dst: 目的地 destination

net: 网段

src: 源 source

dst: 目的地 destinationa):关于数据类型的关键字:

包括host、port、net,例如host 192.168.1.1表示这是一台主机,net 192.168.0.0表示这是一个网络地址,port 22指明端口号是22,如果没有指明类型,则默认的类型是host。

b):数据传输方向的关键字:

包括src、dst、dst or src、dst and src,这些关键字指明了传输的方向,比如src 192.168.1.1说明数据包源地址是192.168.1.1,dst net 192.168.0.0指明目的网络地址是192.168.0.0,默认是监控主机对主机的src和dst,即默认监听本机和目标主机的所有数据。

c):协议关键字:

包括ip、arp、rarp、tcp、udp、icmp等,

d):其他关键字:运算类型的:or、and、not、!

or 或 :满足一个条件

and 与: 都要满足

not 取反(非)

! 取反(非)

tcpdump工具练习:

1、抓取访问本机的icmp报文或者arp报文

[root@master nginx]# tcpdump -i ens33 icmp or arp -nn

2、.抓取源ip地址是192.168.2.1访问本机的tcp协议的80端口的数据包

[root@master nginx]# tcpdump -i ens33 src host 192.168.2.1 and tcp and src port 80

3、抓取源ip是192.168.0.123,目的ip地址是114.114.114.114的udp的53号端口的数据包

tcpdump -i ens33 src host 192.168.0.123 and dst host 114.114.114.114 and udp port 534.抓取源ip是本机ip,目的ip地址是114.114.114.114的udp的53号端口的数据包

tcpdump -i ens33 dst host 114.114.114.114 and udp dst port 535.抓取访问本机的22号端口或者80端口的数据包

tcpdump -i ens33 port 22 or port 80 6.抓取源ip是192.168.2.0网段来的,访问本机22号端口的数据包

tcpdump -i ens33 src net 192.168.2.0/24 and dst port 227.抓取访问本机的80端口或者22号端口的数据,源IP地址属于192.168.2.0网段

tcpdump -i ens33 src net 192.168.2.0/24 and dst port 22 and 80应用层(DHCP、DNS、HTTP、HTTPS等)

1、DHCP协议

DHCP(Dynamic Host Configuration Protocol)是一种网络协议,用于自动分配IP地址和其他网络配置信息给计算机或其他设备。它允许设备在加入网络时自动获取所需的网络配置,而无需手动配置每个设备的网络参数。

DHCP服务器:专门给局域网里的电脑分配IP地址

无线路由器:就是一个dhcp服务器

为什么使用DHCP协议?

DHCP存在地址池:192.168.0.2~254 (表示可以分配IP地址的范围)

DHCP服务器是如何知道那些IP地址分配出去呢,哪些是没有分配呢?分配IP地址出去的时候,是否会检查IP地址冲突呢?如果IP地址的租约到期了,如何才能续期该IP地址呢?

DHCP服务器通过维护一个IP地址池来管理可用的IP地址。当DHCP服务器分配IP地址给设备时,它会从地址池中选择一个可用的IP地址并记录下来,以便后续查询和管理。

DHCP服务器会记录哪些IP地址分配出去了,哪些没有分配出去 --》 有一个账本记录

分配准备给别人的IP地址之前先ping一下或者发送ARP请求,看是否有回应(防止有人静态配置IP地址,从而导致IP地址发生冲突)

DHCP服务器通常会在内部维护一个租约数据库,用于跟踪已分配的IP地址和相应设备的关联。这个数据库记录了每个IP地址的分配时间、到期时间和与之相关联的设备信息。

当设备发起DHCP请求时,DHCP服务器会检查它的IP地址池,查找一个可用的IP地址。如果找到一个可用的地址,DHCP服务器会将该地址分配给设备,并在租约数据库中记录下来。

在分配IP地址时,DHCP服务器通常会执行一些冲突检测机制,以确保分配的IP地址没有与

网络中的其他设备发生冲突。这可以通过发送ARP请求(Address Resolution Protocol)来检查IP地址是否已被其他设备使用。如果收到ARP响应,表明IP地址已经被使用,DHCP服务器将选择另一个可用的IP地址进行分配。

如果我们的客户端获得了ip地址以后,会保存曾经使用的ip地址,下次去续约的时候,客户机直接发DHCPRequest(广播)包申请以前使用过的ip地址,然后DHCP服务器就会回应DHCPAck包给客户机,该IP地址就会得到续约啦。

DHCP服务器的原理:

其中客户机发送的包都是广播包,而服务器回应的包都是单播包。

DHCP工作原理详细步骤:

首先我们的客户机接入到某个局域网中,因为需要IP地址,因此他会发送广播包(DHCPDiscover)到局域网中,而局域网中的DHCP服务器就会接收到这个广播包,并给客户机发出回应,发送单播(DHCPOffer)给客户机,其中包括了可以给客户机申请的IP地址(如192.168.2.200),然后客户机就会向DHCP服务器发送请求IP广播(DHCPRequest)到局域网中,请求DHCP授予给客户机这个IP地址,DHCP服务器接收到后就会同意授予该IP给客户机,并发送单播(DHCPAck)给客户机,并将该申请的IP地址存入租约数据库中。

我们可以通过抓包软件科莱来查看效果:

DHCPRequest包的部分抓包

一个局域网里存在一个DHCP服务器就可以了,如果出现多个,可能会导致IP地址混乱,从而导致局域网无法上网。

DHCP服务使用的是UDP协议,其中客户机的端口是68,而服务器的端口是67

搭建DHCP服务器

步骤:

1、安装dhcp相关的软件包

[root@nfs ~]# yum install dhcp -y

2、修改配置文件、配置dhcp服务器

dhcp的配置文件:

[root@nfs ~]# cd /etc/dhcp

[root@nfs dhcp]# ls

dhclient.d dhclient-exit-hooks.d dhcpd6.conf dhcpd.conf scripts

[root@nfs dhcp]#

dhcpd.conf 是我们的主要的配置文件--》ipv4

dhcpd6.conf 是ipv6的配置文件因为配置文件中什么信息都没有,因此我们需要拷贝样本文件到/etc/dhcp目录下

[root@nfs dhcp]# cp /usr/share/doc/dhcp-4.2.5/dhcpd.conf.example /etc/dhcp/dhcpd.conf

cp:是否覆盖"/etc/dhcp/dhcpd.conf"? y

[root@nfs dhcp]#

编辑配置文件

[root@nfs dhcp]# vim /etc/dhcp/dhcpd.conf

[root@nfs dhcp]# cat dhcpd.conf

#have to hack syslog.conf to complete the redirection).

log-facility local7; #指定日志类型

# A slightly different configuration for an internal subnet.

subnet 192.168.2.0 netmask 255.255.255.0 { #指定分配ip地址的网段号和子网掩码

range 192.168.2.210 192.168.2.240; #指定地址池的范围,必须是上面的网段里的ip

option domain-name-servers 114.114.114.114; #指定dns服务器地址

option routers 192.168.2.1; #指定网关

default-lease-time 600; #最短租约时间600秒

max-lease-time 7200; #最长租约时间7200秒

}

[root@nfs dhcp]#

#dhcp服务器里的网关或者dns服务器配置错误,就会误导客户机上不了网

启动DHCP服务:

[root@nfs dhcp]# service dhcpd start

Redirecting to /bin/systemctl start dhcpd.service

[root@nfs dhcp]#

查看效果:

测试使用

4.测试使用

再开一台linux服务器做客户机,网卡类型选择nat/hostonly模式,前面的linux dhcp服务器网卡也是nat/hostonly模式

web3 这台linux服务器

要把VMware 在hostonly 网卡类型上的dhcp功能关闭,因为一个局域网里最好只有一个dhcp服务器,不然会抢生意的

需要在测试的客户机上使用dhcp动态获得ip地址

[root@web3 ~]# cd /etc/sysconfig/network-scripts/

[root@web3 network-scripts]# ls

ifcfg-ens33 ifdown-eth ifdown-post ifdown-Team ifup-aliases ifup-ipv6 ifup-post ifup-Team init.ipv6-global

ifcfg-lo ifdown-ippp ifdown-ppp ifdown-TeamPort ifup-bnep ifup-isdn ifup-ppp ifup-TeamPort network-functions

ifdown ifdown-ipv6 ifdown-routes ifdown-tunnel ifup-eth ifup-plip ifup-routes ifup-tunnel network-functions-ipv6

ifdown-bnep ifdown-isdn ifdown-sit ifup ifup-ippp ifup-plusb ifup-sit ifup-wireless

[root@web3 network-scripts]# cat ifcfg-ens33

BOOTPROTO="dhcp" #指定动态获得ip地址 dhcp表示动态获得 none表示静态配置

NAME="ens33"

DEVICE="ens33" #网卡的名字

ONBOOT="yes" #开机激活网卡

[root@web3 network-scripts]#

[root@web3 network-scripts]# service network restart 刷新网卡服务,重新去获得ip地址

[root@web3 network-scripts]# ifdown ens33;ifup ens33 刷新网卡服务,重新去获得ip地址

正在确定 ens33 的 IP 信息... 完成。

[root@web3 network-scripts]#

在dhcp客户机上操作

dhclient -lf /var/lib/dhclient/dhclient.leases 保存租约信息到文件dhclient.leases

启动网卡从新获得ip地址的方法

service network restart

ifdown ens33;ifup ens33

dhclient

在dhcp服务器上看给哪些客户机分配的ip地址

记录到文件里/var/lib/dhcpd/dhcpd.leases

cat /var/lib/dhcpd/dhcpd.leases2、DNS域名解析系统

DNS(Domain Name System)域名解析系统是互联网上的一种分布式命名系统,用于将域名(例如example.com)转换为与之关联的IP地址。它充当了互联网的“电话簿”,提供了域名和IP地址之间的映射关系。

DNS解析过程涉及多个层级的DNS服务器。当用户输入一个域名时,本地计算机上的DNS解析器会首先查询本地缓存,如果缓存中没有找到对应的解析结果,解析器会向互联网上的根域名服务器发送查询请求。根域名服务器将指示解析器查询顶级域名服务器,然后逐级向下查询,直到找到负责该域名的权威域名服务器。最终,解析器会从权威域名服务器获取域名对应的IP地址,并将结果返回给用户的计算机,使其能够与服务器建立连接。

DNS解析的两种不同方向:

正向解析: 域名--》ip

反向解析: ip--》域名

DNS两种不同的解析方式:

递归解析(Recursive Resolution):递归解析是最常见的DNS解析方式。当用户的设备(如计算机或手机)需要解析一个域名时,它会向本地DNS解析器发送一个查询请求。本地DNS解析器会负责完成整个解析过程。如果本地解析器的缓存中没有对应的解析结果,它会从根域名服务器开始,逐级向下查询,直到找到负责该域名的权威域名服务器,并将解析结果返回给用户。

迭代解析(Iterative Resolution):迭代解析是DNS解析的另一种方式。当本地DNS解析器收到查询请求时,它会向根域名服务器发送一个查询请求。根域名服务器会返回一个指向顶级域名服务器的引导信息,然后本地解析器会向顶级域名服务器发送查询请求。顶级域名服务器也会返回一个指向下一级域名服务器的引导信息,本地解析器会继续向下进行查询,直到找到负责该域名的权威域名服务器,并将解析结果返回给用户。迭代解析方式要求本地解析器主动参与解析过程,并且需要进行多次查询。

我们可以通过什么方式得到域名对应的IP地址呢?

ping

nslookup

host

dig下面我们来使用一下上面的方式来解析域名吧:

#host方式

[root@router ~]# host www.baidu.com

www.baidu.com is an alias for www.a.shifen.com.

www.a.shifen.com has address 14.119.104.254

www.a.shifen.com has address 14.119.104.189

#dig方式

#下载dig命令:

yum install bind-utils -y

[root@router ~]# dig www.baidu.com

; <<>> DiG 9.11.4-P2-RedHat-9.11.4-26.P2.el7_9.10 <<>> www.baidu.com

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 42536

;; flags: qr rd ra; QUERY: 1, ANSWER: 3, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 512

;; QUESTION SECTION:

;www.baidu.com. IN A

;; ANSWER SECTION:

www.baidu.com. 376 IN CNAME www.a.shifen.com.

www.a.shifen.com. 127 IN A 14.119.104.254

www.a.shifen.com. 127 IN A 14.119.104.189

;; Query time: 20 msec

;; SERVER: 114.114.114.114#53(114.114.114.114)

;; WHEN: 四 7月 27 16:13:43 CST 2023

;; MSG SIZE rcvd: 101

[root@router ~]#

#nslookup方式

[root@router ~]# nslookup www.baidu.com

Server: 114.114.114.114

Address: 114.114.114.114#53

Non-authoritative answer:

www.baidu.com canonical name = www.a.shifen.com.

Name: www.a.shifen.com

Address: 14.119.104.254

Name: www.a.shifen.com

Address: 14.119.104.189

[root@router ~]# rpm -qf /usr/bin/nslookup

bind-utils-9.11.4-26.P2.el7_9.10.x86_64

hosts文件:

我们早期使用的是hosts文件来进行域名解析的

linux中的host文件:

[root@nfs dhcp]# cat /etc/hosts

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

[root@nfs dhcp]#

Windows中的host文件:

C:\Windows\System32\drivers\etc\hosts

域名解析的过程: 先看本地的hosts文件,然后去找dns服务器,如果hosts文件里的有某个域名对应的ip,就直接使用,不找dns进行域名解析了

域名空间结构:

. 根域名

.com. 根域名下的com域名 commercial 商业的

.edu. 根域名下的edu域名 education 教育

.org. 根域名下的org域名 organization 非盈利组织

.gov. 政府 government

.mil 军队

.net 组织 network例如:

https://www.kernel.org/

======

.cn. china

.hk. hongkong 香港

.ko korea

.jp Japan

.us 美国

.uk 英国

.au 澳大利亚

.tw 台湾FQDN:完全符合要求的域名 (Fully Qualified Domain Name)

--》 主机名+域名

我们拿百度网站解析一下、

www.baidu.com

.com 商业

baidu 是一个商业公司

www 是baidu这个公司里的一台服务器的名字

world wide web 万维网--》网站

如何获取域名呢?

我们可以通过云厂商购买域名,如阿里云、百度云、腾讯云等

DNS的工作原理:(DNS的解析过程)

DNS的解析过程

www.baidu.com为例:

1.浏览器有缓存,查看浏览器缓存里是否有对应的dns域名解析或者本机里是否有dns缓存 --》浏览器缓存和客户机系统缓存,都可以缓存dns域名解析

2.查看操作系统缓存的缓存,看看操作系统中是否有对应的dns域名解析。

3.然后客户机查看本机的hosts文件是否有对应的域名

到底是先看缓存还是先看本机的hosts文件?

3.如果缓存里都没有,hosts文件里也没有对应的域名解析记录,那么就向本地dns服务器(本地的路由器)发起域名解析的请求,本地路由器会在缓存里查找。

4.本地域名服务器先查看缓存,如果缓存里有直接给用户,如果没有就会问根域名服务器要(或者向ISP DNS 服务器请求域名,

如果ISP DNS 服务器里也没有域名,然后会向域名根域名服务器发起请求)

5.根域名服务器获得了本地dns服务器需要查询的域名 www.baidu.com后,再告诉本地dns域名服务器下一级的域名服务器.com.的域名服务器的ip地址,然后我们的本地dns服务器就会问.com服务器,查询 www.baidu.com域名,.com服务器然后查询出 baidu.com这个域名对应的dns服务器,然后告诉本地dns服务器,本地dns服务器又去访问 baidu.com.域名服务器,查询www对应的ip,然后本机dns服务器获取到 www.baidu.com对应的ip后,马上添加到缓存里,接着告诉客户机 www.baidu.com域名的ip地址

6.客户机然后去访问 www.baidu.com域名对应的ip地址的服务器

浏览器缓存--》操作系统缓存--》hosts文件---》本地的路由器缓存---》ISP DNS服务器--》根服务器

我们能通过dig +trace www.baidu.com来查看完整的DNS域名解析过程:

我们能通过dig +trace www.baidu.com来查看完整的DNS域名解析过程:

[root@nfs dhcp]# dig +trace www.baidu.com

; <<>> DiG 9.11.4-P2-RedHat-9.11.4-26.P2.el7_9.13 <<>> +trace www.baidu.com

;; global options: +cmd

. 67410 IN NS i.root-servers.net.

. 67410 IN NS j.root-servers.net.

. 67410 IN NS k.root-servers.net.

. 67410 IN NS l.root-servers.net.

. 67410 IN NS m.root-servers.net.

. 67410 IN NS a.root-servers.net.

. 67410 IN NS b.root-servers.net.

. 67410 IN NS c.root-servers.net.

. 67410 IN NS d.root-servers.net.

. 67410 IN NS e.root-servers.net.

. 67410 IN NS f.root-servers.net.

. 67410 IN NS g.root-servers.net.

. 67410 IN NS h.root-servers.net.

;; Received 239 bytes from 114.114.114.114#53(114.114.114.114) in 23 ms

com. 172800 IN NS j.gtld-servers.net.

com. 172800 IN NS m.gtld-servers.net.

com. 172800 IN NS f.gtld-servers.net.

com. 172800 IN NS i.gtld-servers.net.

com. 172800 IN NS g.gtld-servers.net.

com. 172800 IN NS b.gtld-servers.net.

com. 172800 IN NS e.gtld-servers.net.

com. 172800 IN NS c.gtld-servers.net.

com. 172800 IN NS d.gtld-servers.net.

com. 172800 IN NS h.gtld-servers.net.

com. 172800 IN NS a.gtld-servers.net.

com. 172800 IN NS k.gtld-servers.net.

com. 172800 IN NS l.gtld-servers.net.

com. 86400 IN DS 30909 8 2 E2D3C916F6DEEAC73294E8268FB5885044A833FC5459588F4A9184CF C41A5766

com. 86400 IN RRSIG DS 8 1 86400 20230809050000 20230727040000 11019 . fz/KMJTfzUAbAi+zZgbBdZgvXsg0S/WREI/kdzBMAz/jml8dycdeXI+I LslXc9IaHtAkJmZuFjW0hzl+8viLGTjryBNUHXvRrCSsDBI71ntBR2eg hjltcYRJ2yKSFmJYuX25KC6OSxxVmXME50IdY63gnO2UB40oXHEMudtW 47J9I0sE9ekl5FvnPNn6BDlErV5VhI6bsDnUo6VjdKKkmTEtnhY+uAJK 1/sxgXpSvXvrLmFo2i+QOkzrV5ZLZhv/QVqX12SshB3ItKYy1TUASrmx DgZAb91ya2HQqboejibWbQs66/Jf1iTWq4NuMGA+hpqmx3TOG1udHeDC /I7HUQ==

;; Received 1176 bytes from 202.12.27.33#53(m.root-servers.net) in 106 ms

baidu.com. 172800 IN NS ns2.baidu.com.

baidu.com. 172800 IN NS ns3.baidu.com.

baidu.com. 172800 IN NS ns4.baidu.com.

baidu.com. 172800 IN NS ns1.baidu.com.

baidu.com. 172800 IN NS ns7.baidu.com.

CK0POJMG874LJREF7EFN8430QVIT8BSM.com. 86400 IN NSEC3 1 1 0 - CK0Q2D6NI4I7EQH8NA30NS61O48UL8G5 NS SOA RRSIG DNSKEY NSEC3PARAM

CK0POJMG874LJREF7EFN8430QVIT8BSM.com. 86400 IN RRSIG NSEC3 8 2 86400 20230802042347 20230726031347 4459 com. TQo8cNBQzpUrRY5zycCGkruueR+2zr8P4EhiCIQE37AS2Z1G2fS3YfPT +iaSvYUh6qoGPrA5wS4evnw0JHBnk9uJzQyImSVOX6H6ZDL5md3ZYTY9 MWFlqTyQvQrMjbRcGrpr7EshwDcblpyY9+KleAEYz/EcQBuEbz1erSeM wvkOMuLv0FvduWQGBH8jQB0lz1lXV0FgXdmmhU2BefHKmg==

HPVV0C47Q7CQMTAJM90K1FBFJBRP4B4D.com. 86400 IN NSEC3 1 1 0 - HPVVAN8CFKHHHMEIDVJHFNQEOI5G6C89 NS DS RRSIG

HPVV0C47Q7CQMTAJM90K1FBFJBRP4B4D.com. 86400 IN RRSIG NSEC3 8 2 86400 20230801060304 20230725045304 4459 com. YQSOLLh7mvusRsF+/Yq4Ke4omP3xtB4+bL7D7LxIRYzxZBniguZuYyZB DNQSEQirmUEwG3aNoJ8W00RC5hPYJQOMppy3AwlwjCdxgskFH4izGlCN GGzdv/daw2v5Rn21/e4rYy6fp4fwgOFKbJ3Ddb4RoZdPXW0lv7k5+n+T jK4kzmTUF8o0FAI+mqt7BAHqvJ0Y1XiehsXHPiG8+vmXJQ==

;; Received 849 bytes from 192.41.162.30#53(l.gtld-servers.net) in 211 ms

www.baidu.com. 1200 IN CNAME www.a.shifen.com.

;; Received 72 bytes from 112.80.248.64#53(ns3.baidu.com) in 32 ms

[root@nfs dhcp]#

问题:当你自己购买了域名,并且有一台闲置的云服务器,你将如何将该域名绑定到你的云服务器上去呢。

步骤:

我以我阿里云上的域名和云服务器做例子

1、首先登陆阿里云官网,打开域名控制台

2、进入域名解析,并点击添加记录

3、我们进入我们的云服务器控制台,查看我们云服务器对于的公网IP

4、设置主机名(如我的lpf),并设置公网IP(注意不能乱设置,必须是你的云服务器的公网IP)

4、设置主机名(如我的lpf),并设置公网IP(注意不能乱设置,必须是你的云服务器的公网IP)

5、添加记录,查看记录

7、如果你需要使用该域名创建网站,你就必须要进行备案!!(遵纪守法)