网络安全学习篇

提示:学习网络安全,了解网络知识

文章目录

- (一)虚拟机环境搭建

-

- 01虚拟机概述

-

- 传统运行模式

- 虚拟机运行架构

-

- 1.寄生架构 (实验环境、测试环境)

- 2.原生架构(生产环境)

- 虚拟机平台产品

- FTP服务器

- 02虚拟机管理

-

- 2.1关闭更新服务

-

- 1.第一步

- 2.第二步

- 2.2win2003安装位置

- 2.3准备winxp安装位置

- 2.4准备win7安装位置

- 2.5准备win2008安装位置

- (二)IP地址

-

- 1.IP

- 2.子网掩码

- 3.IP地址详解

- 4. 特殊地址

- 5.网关

- 6.DNS

- 7.测试网络连通性

- 8.手工域名解析

- 9.查看IP地址

- (三)进制转换

-

- 数制类型

-

- 位权(转十进制)

- 十进制转二进制

- 十六进制转十进制

- 十六进制转二进制

- (四)DOS命令与批处理

-

- 01.DOS命令

-

- 1.1基本命令

- 1.2.目录相关的命令

- 1.3.文件相关命令

- 1.4.隐藏文件

- 1.5.复制,移动,重命名

- 1.6.定时重启和关机

- 1.7.强制杀死进程

- 02批处理编写

-

- 2.1.批处理作用

- 2.2.如何创建批处理

- 2.3.批处理基本用法

-

- 2.3.1@echo off

- 2.3.2pause

- 2.3.3title

- 2.3.4echo.

- 2.3.5set

- 2.3.6 : 和 goto

- (五)用户与组管理

-

- 01.服务器系统版本介绍

- 02.用户管理

-

- 2.1用户概述

- 2.2内置账户

- 2.3配置文件

- 2.4用户管理命令

- 03.组管理

-

- 3.1组概述:

- 3.2内置组

- 3.3组管理命令

- 04服务管理

- (六)服务器远程管理

-

- 1.远程管理类型

- 2.远程桌面

- 3.telnet

- (七)破解windows系统密码

-

- 01利用5次shift漏洞破解win7密码

-

- 1.1 漏洞

- 1.2 破解过程相关知识

- 1.3 洞利用过程

- 02利用PE系统破解XP密码

-

- 2.1 漏洞

- 2.2 破解过程相关知识

- 2.3 漏洞利用过程

- (八)NTFS安全权限

-

- 01.NTFS权限概述

- 02.文件系统概述

- 03.NTFS文件系统特点

- 04.修改NTFS权限

-

- 4.1取消权限继承

- 4.2文件及文件夹权限

- 4.3权限累加

- 4.4 拒绝最大

- 4.5取得所有权

- 4.6强制继承

- 4.7文件复制对权限的影响

- (九)文件共享服务器

-

- 01共享服务器概述

- 02创建共享

- 03访问共享

- 04创建隐藏的共享

- 05访问隐藏共享的方法

- 06共享相关命令

- 07屏蔽系统隐藏共享自动产生

-

- 7.1打开注册表

- 7.2定位共享注册表位置

- 08查看本地网络连接状态

- 09关闭445服务

- (十)DNS部署与安全

-

- 01DNS

- 02域名组成

-

- 2.1域名组成概述

- 2.2域名组成

- 03监听端口

- 04DNS解析种类

-

- 4.1按照查询方式类型

- 4.2按照查询内容分类:

- 05DNS服务器搭建过程

- 06DNS客户机如何解析

- 07DNS服务器处理域名请求的顺序

- 08辅助DNS服务器

- 09清除DNS服务器

-

- 9.1客户机上清除缓存

- 9.2服务器上清除缓存

- 10域名解析记录类型

- 11反向DNS

- 12DNS服务器分类

- 13客户机域名请求解析顺序

- 14服务器对域名请求的处理顺序

- 15练习

- (十一)DHCP部署与安全

-

- 01、DHCP作用

- 02、DHCP相关概念

- 03、DHCP优点

- 04、DHCP原理

- 05、DHCP续约

- 06、部署DHCP服务器

- 07、地址保留

- 08、选项优先级

- 09、DHCP备份与还原

- 10、练习

- 11、DHCP攻击与防御

- 11、常见小问题

- (十二)IIS之WEB服务器和FTP服务器

-

- 01web服务器

- 02ftp服务器

- (十三)域

-

- 1Domain

- 02内网环境

- 03.域的特点

- 04.域的组成

- 05.域的部署

- 06.活动目录(重点)

- 07.部署安装活动目录

- 08.PC加入域

-

- 实验测试:

- 09.常见小问题

- 10.OU组织单位

-

- 实验测试

- 11.组策略

-

- GPO练习

-

- 测试1

- 测试2

- 测试3

- 测试4

- 测试5

- 测试6

- 12综合实训

- (十四)PKI

-

- 01、PKI概述

- 02、信息安全三要素

- 03、哪些IT领域用到PKI

- 04、公钥加密技术

- 05、证书

- 06、实验测试

码云笔记地址

(一)虚拟机环境搭建

01虚拟机概述

传统运行模式

一台计算机同时只能运行一个操作系统

虚拟机运行架构

vmware公司

1.寄生架构 (实验环境、测试环境)

• 虚拟机作为应用软件安装在操作系统上

• 可以在此应用软件上安装多个操作系统

• 直接安装在硬件上的系统为宿主

2.原生架构(生产环境)

• 虚拟机软件直接安装在计算机硬件上

• 虚拟机本身就是一个操作系统

• 在这个虚拟机中可以同时运行多个操作系统

虚拟机平台产品

Vmware

– VMware Workstation(寄居架构)

– VMware vSphere (原生架构)

微软

– Hyper-V (寄居架构 )

FTP服务器

打开我的电脑,地址栏输入:

ftp://10.0.105.223

02虚拟机管理

2.1关闭更新服务

1.第一步

win +R ==》 输入services.msc (服务管理窗口) ==》

停止 windows update服务。并禁用,同时在恢复里,改为无操作

双击 windowns Update

点击恢复

2.第二步

win +R == 》 输入gpedit.msc(本地组策略编辑器)

管理模板下的Windows组件有个Windows更新

往右看,找配置自动更新,双击禁用就行了

2.2win2003安装位置

安装win2003虚拟机

优化虚拟机

• 调出桌面图标

– 桌面右键属性,点击桌面选项卡,自定义桌面

• 安装 vmware tools (安装驱动),重启操作(与真实机互动)

• 磁盘管理(创建D盘分区)

– 我的电脑,右键管理,点击磁盘管理

• 关闭系统自动更新,关闭防火墙(2003默认关闭防火墙)

• 做快照(建议关机在做快照)

克隆虚拟机链接克隆修改计算机名快照

2.3准备winxp安装位置

安装winxp虚拟机

优化虚拟机

• 调出桌面图标

– 桌面右键属性,点击桌面选项卡,自定义桌面

• 安装 vmware tools (安装驱动),重启操作(与真实机互动)

• 磁盘管理(创建D盘分区)

– 我的电脑,右键管理,点击磁盘管理

• 做快照(建议关机在做快照)

克隆虚拟机链接克隆修改计算机名快照

http://msdn.itellyou.cn/

2.4准备win7安装位置

2.5准备win2008安装位置

企业 enterprise

专业 professional

服务器 server

客户端 client

C/S ---------- B/S

(二)IP地址

IP地址介绍bilibili

- 局域网:一般称为内网

- 简单内网的构成:交换机,网线,PC

- 交换机:用来组建内网的局域网的设备

1.IP

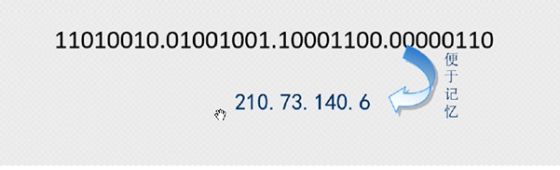

ip地址:是一个唯一的标识,是一段网络编码(二进制),由32位组成。

点分十进制

ip地址的形式 :x.x.x.x x的范围:0-255

2.子网掩码

局域网的通信规则 :在同一个局域网中,所有IP必须在同一网段才能通信

IP地址构成 :网络位 + 主机位( 网络位相同的IP地址,为同一网段 )

子网掩码 :用来确定IP地址的网络位

子网掩码如何确定网络位 :与255对应的是数字为网络位,与0对应的数字为主机位

主机位,不能全为0,也不能全为255

195.168.1.255 255.255.0.0 这个IP地址是可以用的

• 255.255.255.0

192.168.0.103 #192.168.0是网段,名字叫.103*

255.255.0.0

10.1.1.1 #10.1是网段 ,名字是.1.1

注意: 1个IP地址,必须配套一个子网掩码

IP和子网掩码必需成对出现

3.IP地址详解

国家标准组织ISO定义地址分类:五大类(是 以IP地址的第一位进行区分的 )

A类:1-126默认子网掩码:255.0.0.0

B类:128-191默认子网掩码:255.255.0.0

C类:192-223默认子网掩码:255.255.255

D类:244-239组播地址

E类:240-254科研使用

10.1.1.1 A类

192.168.0.100 C类

A类,B类,C类 是 单播地址:一个地址只能代表一个人

组播地址:一个地址代表一组人

注:1. 目前我们可以使用的就是A,B,C 三类

- ABC三类的子网掩码可以修改!

10.1.1.1

255.255.255.0.

10.1.1.1属于10.1.1.0网段

10.1.1.0网段可用的IP范围:10.1.1.1-10.1.1.254

10.1.1.0网段的广播地址:10.1.1.255

10.1.1.1

255.255.0.0

10.1.1.1属于10.1.0.0网段

10.1.0.0网段可用的IP地址范围:10.1.0.1-10.1.255.254 (65534个)

10.1.0.0网段的广播地址 10.1.255.255

总结:当主机位全部置0代表网段,主机位全部置255代表该网段的广播地址

4. 特殊地址

127.0.0.1 回环地址,代表自己,

5.网关

网关的主机位一般都是1,或者254

网关:一个网络的出口,Gateway=Gw,一般网关是在路由器上

路由器:可用连接内外网的设备

PC向外发包

1.首先判断目标IP地址与自己是否在同一网段

2.如果在同一网段,则直接发出去,而不找网关

3.如果不在同一网关,则直接发包给网关

6.DNS

(Domain Name Service) 域名服务

IP是网络通信的第一标准

域名解析服务器

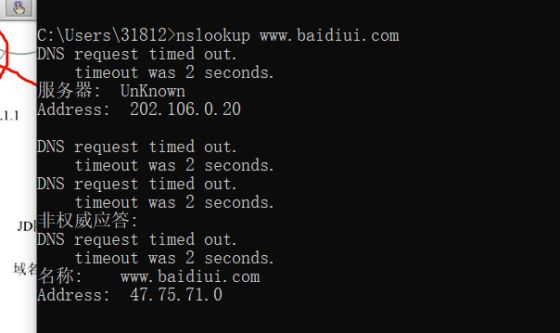

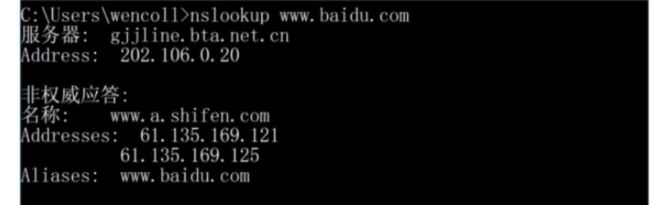

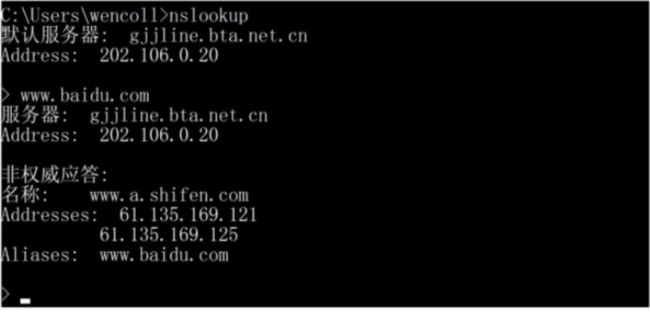

nslookup + 地址 解析查找

7.测试网络连通性

| ping指令 | |

|---|---|

| ping 目标IP地址 | 测试网络连通性,有去有回即为可以成功通信! |

| ping -t 目标IP地址 | 一直ping |

| ping -n 数字 目标IP地址 | 修改ping的数量 |

| ping -l 数字 目标IP地址 | 修改ping包的大小 |

注:如ping 不通,可能对方不在线,或者对方开着防火墙

8.手工域名解析

| - | - |

|---|---|

| nslookup www.jd.com | 手工解析IP地址 |

9.查看IP地址

| - | - |

|---|---|

| ipconfig | 查看IP地址的基本信息 |

| ipconfig /all | 查看IP地址的详细信息 |

(三)进制转换

进制转换在线工具

进制转换及原理他人博客

进制说到底就是位值原理,即:同一个数字,放在不同的数位上,代表不同大小的数。

数制类型

二进制特点:2种符号(0-1),逢二进一

0

1

10** = 2

11 = 3

100 = 4

101 = 5

110 = 6

111 = 7

1000 = 8

1001 = 9

1010 = **10

位权(转十进制)

十进制转十进制

** 8 8 8 #十进制

100 10 1 **#位权

#个位的位权永远为1,

#位权的规则:是几进制就乘以几

#十进制转十进制:每一位 乘以自己的位权

8100 + 810** + 8*1 = **888

二进制转十进制

** 1 1 1 1 #二进制

8 4 2 1 #位权

81* + 41 + 21 +11* = **15

1 0 1 0 #二进制

8** 4 2 1 #位权

81 + 40 + 21 + 10 = **10

** 1 0 1 1 0 1 **

32 16 8 4 2 1

321 + 160** + 81 + 41 + 20 +11** = 45

** 1 1 1 1 1 1 1 1 **

128 64 32 16 8 4 2 1

128 + 64 32 + 16 + 8 + 4 + 2 + 1 = 255

第九位位权是256

IP 地址是由32位二进制组成的,8位为一组转换成 十进制

IP地址的每一个 x 的范围 是 0-255 因为它是由8位二进制组成的 ,8个0是0,8个1是255

十进制转二进制

十进制:(0-9)

减法凑数法

| 十进制数 | 转换成二进制数 |

|---|---|

| 128 64 32 16 8 4 2 1 | |

| 190 | 1 0 1 1 1 1 1 0 |

| 250 | 1 1 1 1 1 0 1 0 |

190 先凑128,还剩62,就不能凑64,只能凑32了,还剩30,凑16,8,4,2,刚好30,就不凑0了

250 全加起来就是255,减去 4 ,1 就是250的二进制

十六进制转十进制

十六进制(0-9 A-F)

0

1

…

9

A 10

…

F 15

任何进制转十进制都是位权相加 ,任何进制的第一位都是 1

| 十六进制数 | 转换成十进制数 |

|---|---|

| 16**1 + 1*A A=10 16+10=26 | |

| 1A | 26 |

(1A)16 = (26)10

十六进制转二进制

(BC)16 四位四位一组 十六和二的比例是 1:4

B是11 转换二进制是 1011

C是12 转换二进制是 1100

最后在组合起来(10111100)2

(FE)16

F 是 15 转换二进制是 1111

E是14 转换二进制是 1110

合起来就是 (11111110)2

(四)DOS命令与批处理

01.DOS命令

1.1基本命令

1.命令:color 0a

帮助:color ?

作用:改变背景及字体颜色

2.命令:cls

作用:清屏

1.2.目录相关的命令

3.命令:dir

作用:浏览当前文件夹的内容够(带<dir>标识的为文件夹,否则为文件)

其他用法:

dir 指定路径

dir d:

dir d:\pic

dir /a # 浏览所哟内容,包括隐藏内容

4.命令:盘符:

作用:切换分区,如:**c: d: e:**

5.命令:cd ..

作用:退出一级目录

6.命令:cd 文件夹名

作用:进入文件夹啊

7.Tab键:补全路径功能

8.命令:cd

作用:直接退到根目录

9.命令: md 文件夹 [文件夹 文件夹...]

10.命令:rd 文件夹 [文件夹 文件夹...]

作用:删除空文件夹

命令:rd 文件夹 /s /q

作用:无提示删除非空文件夹

11 路径:

相对路径:针对当前路径有效如:**..\456**

绝对路径:从根目录开始写路径如:**\123\345**

1.3.文件相关命令

12. 创建文件方法:

1.1 echo 字符串 >[路径\]文件名.扩展名

注释:>> 和 > 都可以将命令的输出内容输入到某个文件中,若不存在,则同时床架你该文件

>> 为追加

>> 为覆盖

>> 案例:修改host文件

>> echo 1.1.1.1 www.baidu.com >>c:\windows\system32\drivers\etc\host

>>

1.2 copy con 文件名.扩展名

回车就开始编辑,Ctrl +Z回车结束编写

13. 命令:type 文件名.扩展名

命令:type 文件名.扩展名 | more 分页显示

作用:浏览文件

14. 命令:del 文件名.扩展名

作用:删除文件

del *.txt #删除所有.txt结尾的文件

del *.* #删除所有文件(有提示)

del *.* /s/q #无提示删除所有文件,一般直接/q就行,/s有风险

注释:*****为通配符,代表任意字符串,任意长度

15. 命令:rd 文件夹

作用:删除文件夹

dir c:\windows 浏览C盘下windows目录下的内容

只要内容多,都可以使用分页显示

dir c:\windows | more

1.4.隐藏文件

16. 修改文件或文件夹隐藏属性

命令

attrlib +h 文件夹或者文件 隐藏文件夹或文件

attrlib -h 文件夹或者文件 显示文件夹或文件

arrtlib +h +s +a 文件夹或者文件

+h隐藏 +s将文件夹提升为受保护的系统级的文件夹,+a只读属性

dir /a 浏览所有文件,包括隐藏的

快速生成一个空文件,(内容空,但是大小不空)

1. fsutil file createnew d:\system.ini 29000000000**

2. attrib +h +a +s systrm.ini

#创建一个系统文件,然后隐藏

1.5.复制,移动,重命名

命令:

复制文件:copy [路径]源文件全名 目标路径[\新文件名]

移动文件:move [路径]源文件全名 目标路径[\新文件名]

重命名文件:ren 旧名 新名

修改关联

1. assoc .txt=exefile

#修改后.txt文件就不能用

2. assoc .txt=txtfile

#改回来就可以用了

1.6.定时重启和关机

命令:定时关机重启

1. **shutdown -s -t 100 **# s是关机 t是定时关机,单位是秒

2. shutdown -s -r 100# s是关机 r是定时重启,单位是秒

3. shutdown -a# a是取消一切定时

4. shutdown -s -f -t 100

#f 是强制

5. shutdown -s -r 100 -c "任命吧"

#关机是时显示注释

6. shutdown -l / logoff 两个命令都是注销

#注销电脑

1.7.强制杀死进程

#针对xp 或2003的蓝屏命令

1. ntsd -c q -pn winlogon.exe

2. taskkill /im explorer.exe -f >nul 2>nul

其他的DOS命令

02批处理编写

2.1.批处理作用

自上而下成批的处理每一条命令,直到执行最后一条!!!

2.2.如何创建批处理

扩展名: .bat

创建方法:新建一个记事本文件,然后将扩展名改为 .bat

注意:修改扩展名时,需要将文件的扩展名显示出来后在进行修改!!!

案例: 新建一个记事本文件,将扩展名改为.bat,内容如下“

d:

cd \

cd tmp

del ./s/q

2.3.批处理基本用法

2.3.1@echo off

作用:关闭回显功能,也就是屏蔽过程,建议放置在批处理的首行

2.3.2pause

作用:暂停批处理运行

案例:

@echo off

pause

显示结果:

2.3.3title

作用:为批处理脚本设置标题

案例:

@echo off

title 史密斯小程序

2.3.4echo.

作用:在执行批处理脚本时,可以空一行

案例:

@echo off

title 小程序

echo ==============

echo.

echo 欢迎使用小程序

echo.

echo ==============

pause

2.3.5set

作用:设置变量,常用于在脚本中的互赋值

/p参数:让用户输入

互动赋值: set /p time=请输入时间:

引用变量: %time%

案例:

@echo off

title 小程序

echo ==============

echo.

echo 欢迎使用小程序

echo.

echo ==============

set /p time=请输入时间:

shutdown -s -f -t %time%

echo 定时关机设置完毕,谢谢使用!

pause

2.3.6 : 和 goto

: 定义标签名

goto 实现跳转

为什么要把他们两个命令联合起来呢?

因为它们是分不开的,无论少了哪个或者多了哪个都会出错,当程序运行到goto时,会跳转到 : 定义的标签部分去执行命令块了,所有和goto 联合起来可以实现批处理执行始进行跳转功能。

@echo off

title 程序

color 0a

:menu

cls

echo ========================

echo 菜单

echo 1.定时关机

echo 2.取消定时

echo 3.推出

echo ========================

set /p num=请输入选择:

if "%num%"=="1" goto a

if "%num%"=="2" goto b

if "%num%"=="3" goto c

echo 请输入正确的(1,2,3),按任意键继续!

pause

goto menu

:a

set /p time=请输入时间(单位/秒):

shutdown -s -f -t %time%

echo 定时关机设置完毕,按任意键返回菜单

pause

goto menu

:b

echo :a >> "%userprofile%\「开始」菜单\程序\启动\haha.bat"

echo start >> "%userprofile%\「开始」菜单\程序\启动\haha.bat"

echo goto a >> "%userprofile%\「开始」菜单\程序\启动\haha.bat"

goto menu

:c

exit

案例:

案例:

@echo off

color 0a

#杀死进程

taskkill /im explorer.exe -f >nul 2>nul

echo 傻了吧

#卡5秒,不输出

ping -n 5 127.0.0.1 >nul 2>nul

#开启

start c:\windows\explorer.exe

echo 吓唬你呢,是不是尿裤子了

(五)用户与组管理

01.服务器系统版本介绍

windows 服务器系统 win2000 win2003 win2008 win2012

linux服务器系统 Redhat CentOS

02.用户管理

2.1用户概述

-

每一个用户登录系统后,拥有不同的操作权限

-

每个用户有自己唯一的SID(安全标识符)

SID (类似于身份证号)

不同的账户拥有不同的权限,为不同账户赋权限,也就是为不同账户的SID赋权限!!命令 含义 whoami /user 查看SID值 - 用户 UID:500

- Windows系统管理员administrator

- **账户密码的存储位置:**c:\windows\system32\config\SAM #暴力破解/撞库

-

windows系统上,默认密码最长有效期42天

2.2内置账户

-

给人使用的账户:

administrator #管理员账户

guest #来宾账户

-

计算机服务组件相关的系统帐号

system #系统账户 == 权限至高无上

local services #本地服务账户 == 权限等于普通账户

network services #网络服务账户 == 权限等于普通账户

2.3配置文件

相当于Linux中的家 home

每个用户都有自己的配置文件(家目录),在用户第一次登录时自动产生,路径是: win7/win2008 c:\用户\

xp/win2003 c:\Documents and Setting\

2.4用户管理命令

net user #查看用户列表

net user 用户名 密码 #修改密码

net user 用户名 密码 /add #创建一个用户

net user 用户名 密码 /del #删除一个用户

net user 用户名 /active:yes #激活用户

net user 用户名 /active:no #禁用用户

03.组管理

3.1组概述:

组的作用:简化权限的赋予

赋权限的方式:

- 用户—组—赋权限

- 用户----赋权限

3.2内置组

内置组的权限默认已经被系统赋予,

administrators #管理员组

guests #来宾组

users #普通用户组,默认新建用户都属于改组

network #网络配置组

print #打印机组

Remote Desktop #远程桌面组

3.3组管理命令

net localgroup #查看组列表

net localgroup 组名 #查看改组的成员

net localgroup 组名 /add #创建一个新的组

net localgroup 组名 用户名 /add #把用户添加到组

net localgroup 组名 用户名 /del #从组中删除用户

net localgroup 组名 /del #删除组

04服务管理

开始—运行----services.msc

(六)服务器远程管理

1.远程管理类型

windows远程管理有两种类型:

- 远程桌面(图形)

- telnet(命令行)

2.远程桌面

步骤:

1. 首先将配置网络,并实现客户机与服务器可以互通

2. 服务器开启允许被远程控制:桌面右键属性-----远程设置-----选择允许---确定

3. 客户机上:开始 ---运行 ---输入mstsc打开远程连接工具

4. 在mstsc工具上输入服务器的IP并点击运行

5. 输入服务器的帐号及密码

注意:如果使用非管理员账户登录远程,需要在服务器上将用户加入到远程桌面内置组Remote Desktop Users中

3.telnet

netstat -an #查看所有打开的端口号

步骤:

1. 服务器上,点击开始运行,输入services.msc,进入服务管理窗口

2. 服务器上,选中任何一个服务,按下T,就快速定位到T开头的服务了

3. 服务器上,双击Telnet服务,启动类型换成自动,点击应用,点击启动

4. 服务器上,我的电脑右键属性---管理---本地用户和组---组---双击打开TelnetClient组---点击添加---输入对象名称---添加要访问的用户名,点击确定

5. 客户机上:cmd---telnet 服务器IP---输入添加的用户名和密码

(七)破解windows系统密码

01利用5次shift漏洞破解win7密码

1.1 漏洞

1、在未登录系统时,连续按5次shift键,弹出程序c:\windows\system32\sethc.exe

2、部分win7及win10系统在未进入系统时,可以通过系统修复漏洞篡改系统文件名! 注:如win7或win10系统已修补漏洞2,则无法利用

1.2 破解过程相关知识

1、cmd工具路径

c:\windows\system32\cmd

2、用户/账户密码存储位置c:\windows\system32\config\SAM

3、修改账户密码:

net user 用 户 名 新 密 码

1.3 洞利用过程

案例:破解win7系统密码实验步骤:

1、开启win7虚拟机,开机,并设置一个复杂密码;

2、关机,并开机,在出现windows启动界面时强制关机;

3、再开机,出现“启动修复(推荐)”及选择该项; # 如为出现,多尝试几次第2步,如还不行,请换其他方法

4、出现系统还原提示,点击取消,等待几分钟后,会出现问题原因,点击查看详细信息;

5、打开最后一个链接即一个记事本;

6、记事本中点打开,并选择显示所有文件;

7、找到sethc并改名sethc-bak,再找到cmd,复制一份cmd改名为sethc

8、全部关闭,重启。

9、系统启动完毕后,连续按5次shift键,将弹出cmd工具,使用命令net user 用户名 新密码,将当前用户密码修改掉即可,或者另外建立1个用户,并提升为管理员,注销后,可再删除新建的用户,这样的好处为不修改当前用户的密 码即可登录系统。

02利用PE系统破解XP密码

2.1 漏洞

PE系统,独立于硬盘系统的微型系统,通过PE系统启动可以对系统的SAM文件做修改

2.2 破解过程相关知识

账户密码存储文件:c:\windows\system32\config\SAM

U盘引导系统:开机修改启动顺序,并将U盘设置为第一启动顺序!(一般电脑是开机马上按F2键,进入BIOS,修改启动 顺序,不同品牌电脑设置方法不一样,可咨询售后)

2.3 漏洞利用过程

1. 下载PE制作工具(如老毛桃,大白菜,深度等),插入空U盘或光盘,一键制作PE系统到U盘

2. 为XP系统设置一个复杂密码,并关机。

3. 插入带有PE系统的U盘或光盘,开机,马上按F2,进入BIOS,设置启动顺序为U盘或光盘为第一位,保存

4. 重启,进入PE菜单或PE系统,使用破解密码程序进行破解。(不同的PE系统菜单不一样,但一般都有破解密码选项)

(八)NTFS安全权限

01.NTFS权限概述

02.文件系统概述

文件系统即在外部存储设备上组织文件的方法

常见的文件系统:

FAT windows

NTFS windows

EXT linux常见

FAT转换为NTFS,convert 盘符: /fs:ntfs #数据不丢失,但不可逆

03.NTFS文件系统特点

压缩

磁盘配额

- 支持单个文件大于4个G

04.修改NTFS权限

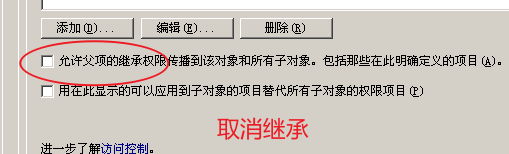

4.1取消权限继承

作用:取消后,可以任意修改权限列表

方法:文件夹右键属性 --安全–高级–去掉第一个对号–选择复制即可

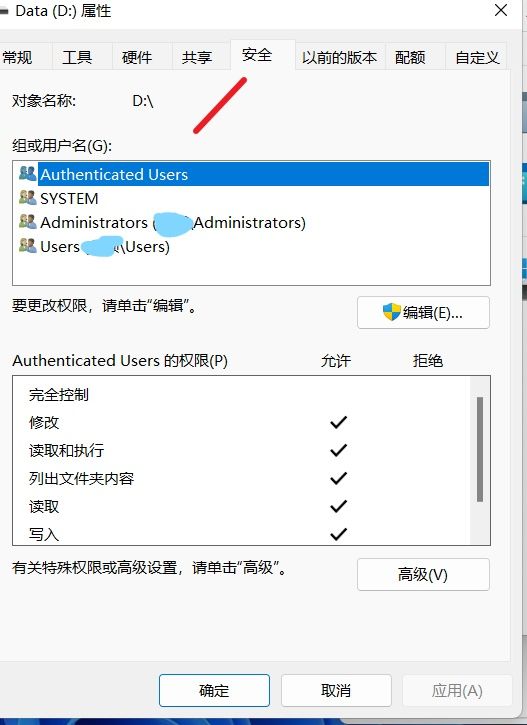

4.2文件及文件夹权限

- 文件

| 文件权限 | 权限内容 |

|---|---|

| 完全控制 | 拥有读取、写入、修改、删除文件、及特殊的权限 |

| 修改 | 拥有读取、写入、修改、删除文件的权限 |

| 读取和执行 | 拥有读取、及执行文件的权限 |

| 读取 | 拥有读取文件的权限 |

| 写入 | 拥有修改文件内容的权限 |

| 特殊权限 | 控制文件权限列表的权限 |

- 文件夹

| 文件夹权限 | 权限内容 |

|---|---|

| 完全控制 | 拥有对文件及文件夹读取、写入、修改、删除文件、及特殊的权限 |

| 修改 | 拥有对文件及文件夹读取、写入、修改、删除文件的权限 |

| 读取和执行 | 拥有对文件夹中的文件下载、读取、及执行的权限 |

| 列出文件夹内容 | 可以列出文件夹的内容 |

| 读取 | 拥有对文件夹中的文件下载、读取的权限 |

| 写入 | 拥有在文件夹中创建新的文件的权限 |

| 特殊权限 | 控制文件夹权限列表的权限 |

- 案例

建立jimi文件夹,并设置NTFS权限,要求a用户只能读取文件夹中的文件,不能在jimi文件夹中创建新的文件,b用户只 能在jimi文件夹中创建新的文件,不能读取文件。

4.3权限累加

当用户同时属于多个组时,权限是累加的!

案例:

用户a同时属于IT组与HR组,IT组对文件夹jimi可以读取,HR组可以对jimi文件夹写入,则a用户最终的权限为读取和写入。

4.4 拒绝最大

案例:

用户a属于财务部组,财务部组成员为10个用户,财务部组拥有对文件夹xxx访问权限,现要求a用户不能脱离财务部组, 同时要求a没有访问文件夹xxx的权限。

4.5取得所有权

默认只有administrator有这个权限!

作用:可以将任何文件夹的所有者改为administrator

案例:

用户a已离职,但xxx文件夹的属主是a,由于a用户对xxx文件夹做过权限修改,导致其他用户对xxx文件夹没有任何权 限,现需要管理员administrator用户将xxx文件夹重新修改权限。

4.6强制继承

作用:对下强制继承父子关系!

方法:文件夹右键属性–安全–高级–勾上第二个对号,即可!

案例:

xxx文件夹下有多个子文件夹及文件,由于长时间的权限管理,多个子文件夹的权限都做过不同的权限修改,现需要xxx

下的所有子文件及文件夹的权限全部统一

4.7文件复制对权限的影响

文件复制后,文件的权限会被目标文件夹的权限覆盖。

本章练习:

1. 创建一个文件夹,实现tom用户只能创建新的文件,jack用户只能读取及下载文件

2. 将用户a加入到ceo组,且不能从该组中剔除,为文件夹jimi赋权限,要求ceo组可以完全控制jimi文件夹,但a不能访 问该文件夹。

3. 普通用户创建文件,并设置权限,且未给管理员任何权限,管理员登录系统后,能够成功删除该文件

4. 练习强制继承,并验证成功性。

(九)文件共享服务器

01共享服务器概述

- 通过网络提供文件共享服务,提供文件下载和上传服务(类似于FTP服务器)

cifs服务器

ftp服务器

02创建共享

方法:文件夹右键属性--共享--开启共享--设置共享名--设置共享权限

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Q0DVQs38-1660485066701)(file:///C:/Users/31812/AppData/Local/Temp/msohtmlclip1/01/clip_image001.gif)]注:

- 在本地登录时,只受NTFS权限的影响

- 在远程登录时,将受共享及NTFS权限的共同影响,且取交集!

所以建议设置共享权限为everyone完全控制,然后具体的权限需求在NTFS权限中设置即可。

03访问共享

在开始运行/或我的电脑地址栏中,输入UNC地址:

\\文件共享服务器IP

\\文件共享服务器IP\共享名

判断题:

服务器上有某文件夹:d:\feifei 服务器IP:10.1.1.1

共享名: f

以下哪种方式可以正常访问该共享?

\10.1.1.1\d\feifei

\10.1.1.1\feifei

\10.1.1.1\d\f

\10.1.1.1\f 正确

- 案例

案例:

1. 开2台虚拟机,并互相ping通

2. 设置2003为共享服务器,并在客户机上可以访问共享,要求aa账户只能下载,bb账户只能上传,cc账户可以上传下载 及删除

04创建隐藏的共享

- 方法:共享名$

05访问隐藏共享的方法

\服务器IP\共享名$

06共享相关命令

net share #列出共享列表

net share 共享名 /del #删除共享

07屏蔽系统隐藏共享自动产生

7.1打开注册表

打开注册表编辑器:regedit

7.2定位共享注册表位置

HKEY_Local_MACHINE\System\CurrentControlSet\Services\LanmanServer\Parameters\

右键新建REG_DWORD类型的AutoShareServer 键,值为 0

08查看本地网络连接状态

netstat -an

09关闭445服务

- 可以通过关闭445端口来屏蔽病毒传入(如勒索病毒等)

- 方法1:打开services.msc,并停止及禁用server服务

- 方法2:禁止被访问445,配置高级安全防火墙-入站规则(在win7及以上系统,win2008及以上系统)

(十)DNS部署与安全

DNS域名解析

01DNS

- Domain Name Service域名服务

- 作用:为客户机提供域名解析服务器

02域名组成

2.1域名组成概述

如"www.sina.com.cn"是一个域名,从严格意义上讲,"sina.com.cn"才被称为域名(全球唯一),而"www"是主机 名。

"主机名.域名"称为完全限定域名(FQDN)。一个域名下可以有多个主机,域名全球唯一,那么"主机名.域名"肯定也 是全球唯一的。

以"sina.com.cn"域名为例,一般管理员在命名其主机的时候会根据其主机的功能而命名,比如网站的是www,博 客的是blog,论坛的是bbs,那么对应的FQDN为www.sina.com.cn,blog.sina.com.cn,bbs.sina.com.cn。这么多个FQDN,然而我们只需要申请一个域名即"sina.com.cn"即可。

2.2域名组成

树形结构

- 根域 .

- 顶级域

- 国家顶级域 cn jp hk uk

- 商业顶级域

com 商业机构

gov 政府机构

mil 军事机构

edu 教育机构

org 民间组织架构

net 互联网

一级域名

二级域名

。。。。

如:www.baidu.com.

.为根域

.com为顶级域

baidu为一级域名

www为主机名

FQDN=主机名.DNS后缀

FQDN(完整合格的域名)

03监听端口

TCP53

UDP53

04DNS解析种类

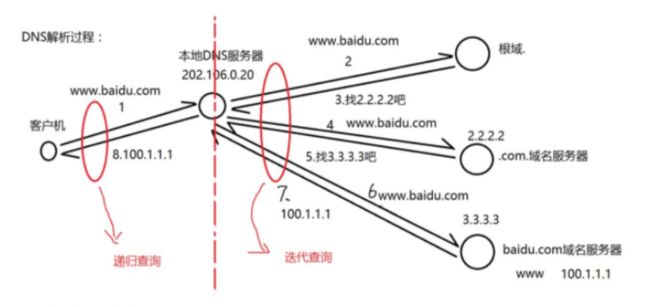

4.1按照查询方式类型

1) 递归查询:客户机与本地DNS服务器之间

2) 迭代查询:本地DNS服务器与根等其他DNS服务器的解析过程

4.2按照查询内容分类:

1)正向解析:已知域名,解析IP地址

2) 反向解析:已知IP地址,解析域名

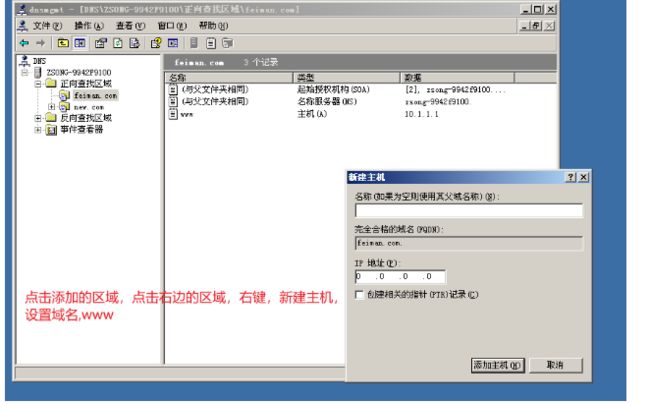

05DNS服务器搭建过程

- 要求网卡IP是静态IP地址

- 安装DNS服务器插件(也就是安装并开启TCP及UDP53端口

- 创建区域文件(负责一个域名后缀的解析,如baidu.com为域名后缀,一台DNS服务器内可存放多个区域文 件)

- 新建A记录

06DNS客户机如何解析

- 指向DNS

- 手工解析域名:

nslookup 域名

nslookup

域名

07DNS服务器处理域名请求的顺序

- DNS高速缓存(必须学会如何查看及清空)

- DNS区域配置文件

- DNS转发器

- 根提示

08辅助DNS服务器

09清除DNS服务器

9.1客户机上清除缓存

ipconfig /flushdns

9.2服务器上清除缓存

windows服务器:dns工具--查看--高级,调出缓存来,然后右键清除缓存

10域名解析记录类型

11反向DNS

nslookup手工解析时,会进行一个反向解析

12DNS服务器分类

主要名称服务器

辅助名称服务器

根名称服务器

高速缓存名称服务器

13客户机域名请求解析顺序

1.DNS缓存----2.本地hosts文件–3.找本地DNS服务器

14服务器对域名请求的处理顺序

1.DNS高速缓存–2.本地区域解析文件–3.转发器–4.根

15练习

1.主要DNS服务器: 员工要指向DNS,练习清空DNS缓存,练习nslookup手工解析

2、反向解析

3、辅助DNS服务器:成功更新区域解析记录1

4、.转发器/根

5、(选做)将xp与2003桥接能上网,部署2003位DNS服务器,xp指向2003,并能实现XP正常上网

6、别名

指向DNS

(十一)DHCP部署与安全

DHCP 动态主机配置协议

01、DHCP作用

(Dynamic Host Configure Protocol)自动分配IP地址

02、DHCP相关概念

地址池/作用域:(IP、子网掩码、网关、DNS、租期),DHCP协议端口是UDP 67/68

03、DHCP优点

减少工作量、避免IP冲突、提高地址利用率

04、DHCP原理

也成为DHCP租约过程,分为4个步骤:

(1)客户机发送DHCP Discovery广播包

客户机广播请求IP地址(包含客户机的MAC地址)表明自己是谁

(2)服务器响应DHCP Offer广播包

服务器响应提供的IP地址(但无子网掩码、网关等参数)

(3)客户机发送DHCP Request广播包

客户机选择IP(也可认为确认使用哪个IP)

(4) 服务器发送DHCP ACK广播包

服务器确定了租约,并提供网卡详细参数IP、掩码、网关、DNS、租期等

05、DHCP续约

当50%过后,客户机会再次发送DHCP Request包,进行续约,如服务器无响应,则继续使用并在87.5%再次DHCP Request包,进行续约,如仍然无响应,并释放IP地址,及重新发送DHCP Discovery广播包来获取IP地址,当无任何服务器响应时,自动给自己分配一个**169.254.x.x/16,**属于全球统一无效地址,用于临时内网通信!

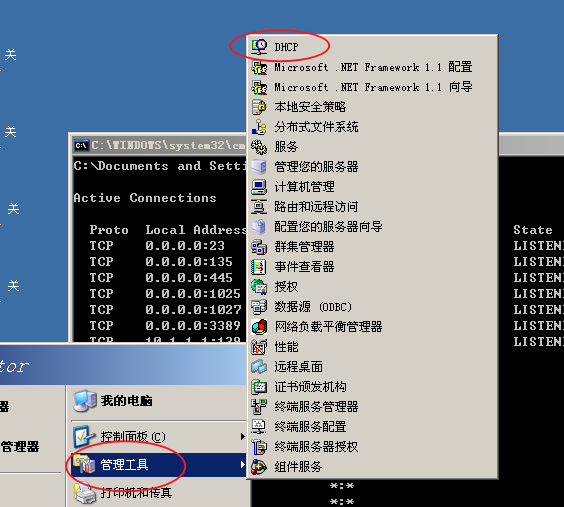

06、部署DHCP服务器

1)IP地址固定(服务器必须固定IP地址)

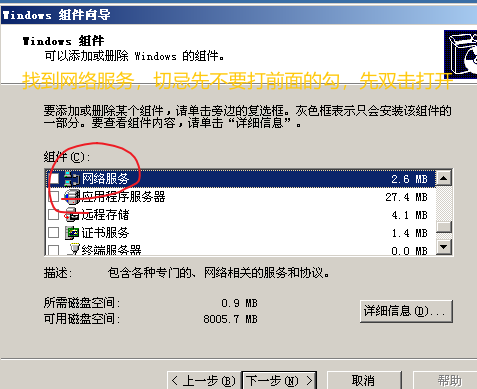

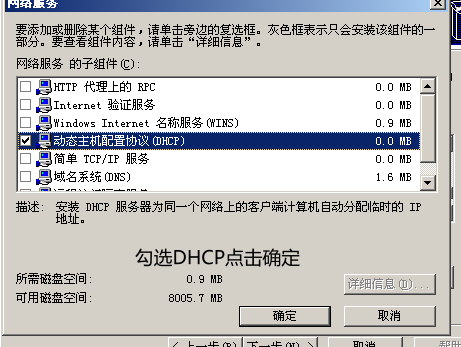

2)安装DHCP服务插件

步骤一

步骤二

步骤三

然后点击下一步,完成

3)新建作用域及作用域选项

步骤一

步骤二

我这个是已经创建好了的

步骤三

点击新建作用域后先添加作用域名称,然后设置IP范围

添加排除IP地址,就是在自动分配的时候不会选此IP地址

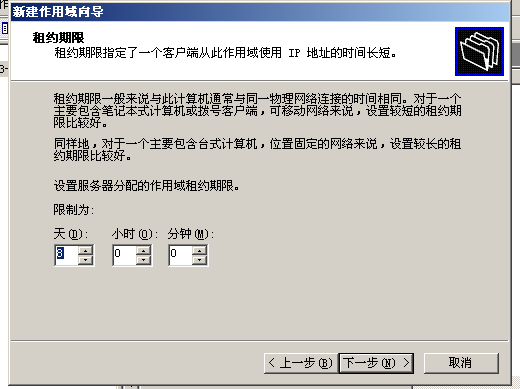

设置租约期限

上面点击下一步之后,点击是,前面我们已经配置了IP地址,子网掩码,

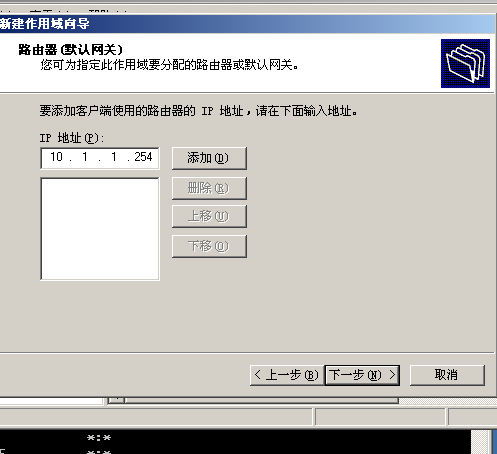

还有网关和DNS没有配置

设置网关,一般都是254,点击添加

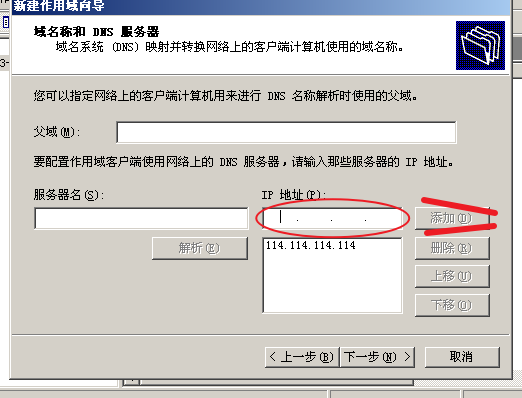

设置DNS服务器,我们直接在IP地址上写入DNS的IP,点击添加

点击下一步后将会遇到这个服务器,我们可以不用管,直接下一步,这个服务器比较老,现在都不用,都用DNS服务器,所以我们直接下一步,

激活作用域

4)激活

5)客户机验证:

ipconfig /release 释放IP(取消租约,或者改为手动配置IP,也可以释放租约)

ipconfig /renew 重新获取IP(有IP时,发送request续约,无IP时发送Discovery重新获取IP)

07、地址保留

这对指定的MAC地址,固定动态分配IP地址

取得客户机的物理地址(MAC地址)

这样每次自动获取就会获取到指定的ip地址

08、选项优先级

作用域选项>服务器选项

**当服务器上有多个作用域时,可以在服务器选项上设置DNS服务器

09、DHCP备份与还原

备份服务器的所有作用域,当服务器宕机后,可以使用备份文件在其他DHCP服务器上进行还原所有配置

备份

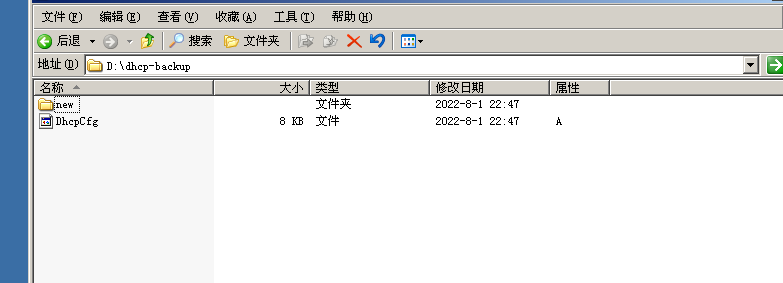

我的d盘下已经备份好了一个叫dhcp-backup的文件夹

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-w0ltCuvx-1688805597858)(https://gitee.com/zh_sng/cartographic-bed/raw/master/img/d96e604b3cb5acd067fb0bfb1d375a76-1665381371502-1.png)]

还原

做个测试,先删除作用域,删除的话67 68端口就关闭了,还原的话右键点还原,找到备份的文件夹就可以

如果删错了,把服务器删了,它只是在控制台中删除,并没有删除,只是不再我们的视野中而已

10、练习

1)部署DHCP服务器,并在客户机上验证,并练习ipconfig/release 与ipconfig/renew

2)设置DHCP地址保留

3)练习备份和还原

11、DHCP攻击与防御

- 攻击DHCP服务器:频繁的发送伪装DHCP请求,直到将DHCP地址池资源耗尽

防御:在交换机(管理型)的端口上做动态MAC地址绑定

- 伪装DHCP服务器攻击:hack通过将自己部署为DHCP服务器,为客户机提供非法ip地址

防御:在交换机上(管理型),除合法的DHCP服务器所在接口外,全部设置为禁止发送dhcp offer包

11、常见小问题

(十二)IIS之WEB服务器和FTP服务器

01web服务器

-

web服务器也成为网页服务器或者HTTP服务器

-

web服务器使用的协议是HTTP或者HTTPS

-

HTTP协议端口号:TCP 80

-

HTTPS协议端口号:TCP 443

-

WEb服务器发布软件:

- 微软:IIS(Internet information service 互联网信息服务),可以发布web网站和FTP 站点

- Linux:Apache、LAMP、Tomcat、nginx …

- 第三方:phpstudy、XAMPP(仅限做实验测试使用)

-

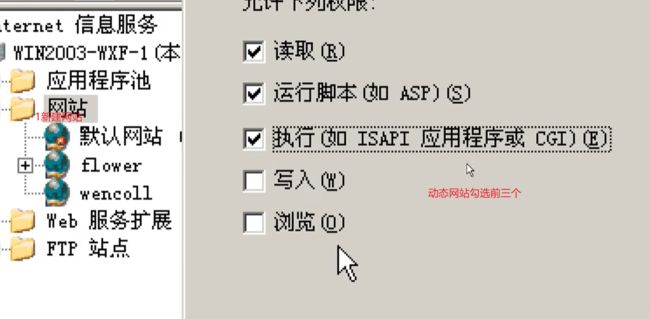

部署web服务器:

- 配置静态IP地址

- 安装IIS-WEB 插件

- 停用默认站点

- 新建网站-地址端绑定-指定站点路径-设置权限

- 设置默认文档(设置首页)

-

网站发布

- 步骤4选择网站存放的路径,

- 步骤5这一步不用变,直接下一步,直到点击完成

- 步骤6点击添加好的站点,右键属性

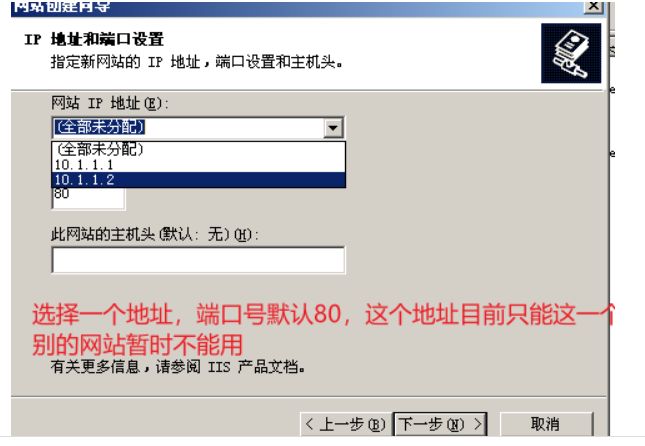

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-SYBujhgy-1688805597859)(https://gitee.com/zh_sng/cartographic-bed/raw/master/img/ba3b36e8f6c0e738f8a1837ddc837fb2-1665381371505-75.png)]

添加好后,一定要把添加的float.html点击上移,移动到最上面,然后点击确定

- 步骤7:打开客户端,打开浏览器,地址栏输入

http://10.1.1.2/回车就可以访问到服务器发布的网站

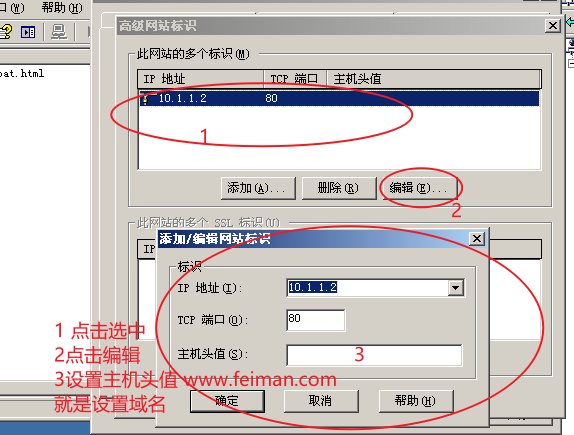

8.一台服务器同时发布多个web站点:

1)不同的IP,相同的端口

2)相同的IP,不同的端口

3)相同的IP,相同的端口,不同的域名(主机头)

案例1不同IP,相同端口

然后跟上面网站发布的步骤一样,就是IP换成添加的这个新IP,就可以,客户端访问的时候,也用新IP地址就可以。

案例2:相同的IP,不同的端口

再发布网页的时候,把端口号改成 8000,或者改成其他,一般都是改成上千的端口号,端口号小的一般都被用了。

案例3相同的IP,相同的端口,不同的域名(主机头)

这个就涉及到DNS,设置不同的域名,直接用域名访问,就不用IP访问了

一路下一步,点击完成就可以

注意一定要配IP地址,跟新建网站的IP地址一样

然后点击添加 的网站

点击确定,就可以在客户端以域名的方式访问网站

其实可以在每次新建网站的时候把设置好的域名加进去,就可以

-

网站类型:

- 静态网站:一般扩展名为.html或.htm

无后台数据库 - 动态网站:一般扩展名为.asp或.php

有后台数据库,asp或php可以连接前台页面与后台数据库

DNS上一个站点可以添加多个域名

- 静态网站:一般扩展名为.html或.htm

添加动态网站要开启这个扩展服务

-

常见小问题:

- 用域名可以,用IP不行

- 所有IIS配置都没错,但是用域名访问不了

不要忘记指DNS,清空DNS缓存 - 检查一遍,发现所有配置都没问题!

但一直弹“用户登录”对话框,要检查站点文件夹是否赋予IUSR来宾用户权限

02ftp服务器

File Transfor Protocol

文件传输协议

端口号: TCP 20/21

1. FTP工作方式:

- 主动模式

21端口:控制端口

20端口:数据端口 - 被动模式

21端口+随机端口作为数据传输端口

注意:

主被动模式,阐述的是数据传输过程

主被动模式,选择权在客户机上!

主被动模式,所谓主或被是站在服务器的角度

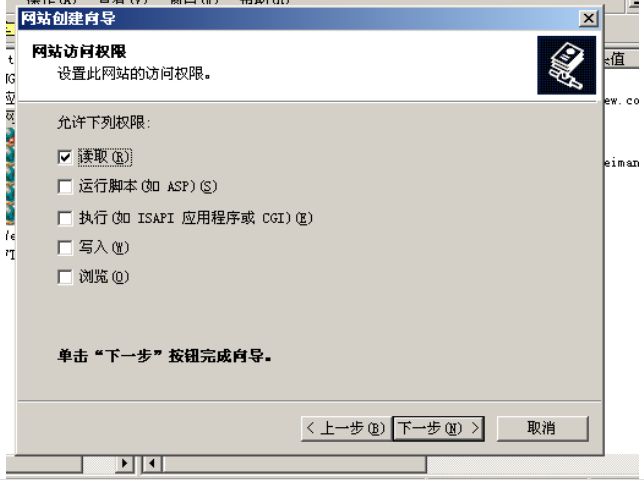

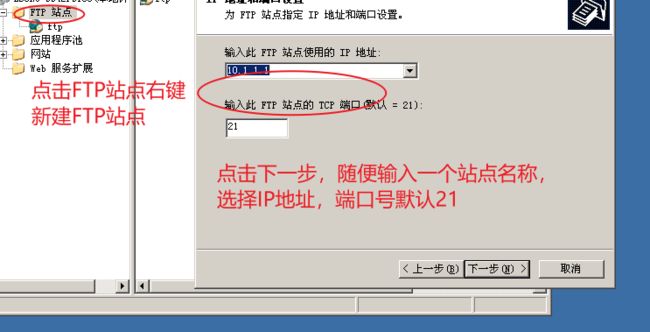

2. 部署FTP服务器

- 配置静态IP

- 安装IIS-ftp软件

- 使用默认站点或创建新的站点

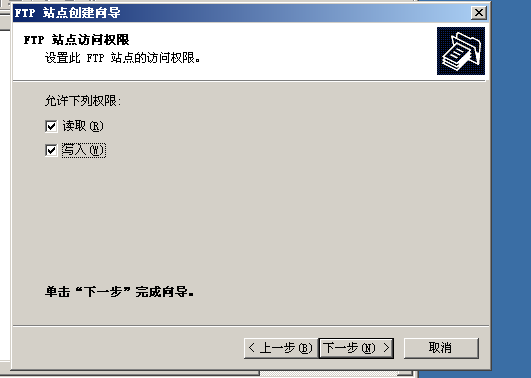

注意:用户最终权限为FTP权限与NTFS权限取交集

建议:FTP权限全部勾选,然后具体的在NTFS里做! - 去掉匿名访问对勾

点击下一步,选择文件夹路径,点击下一步

注意:这两个都勾选,然后点击下一步,点击完成就OK了,

有需要可以在NTFS权限设置,因为:用户最终权限为FTP权限与NTFS权限取交集,

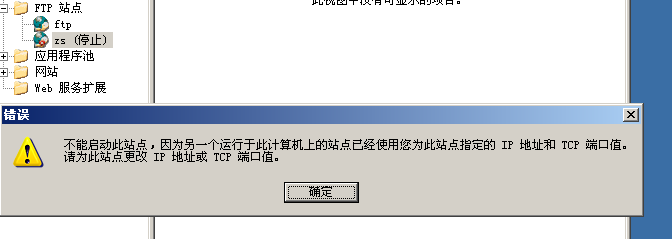

如果之前已经创建了一个站点,那我么新创建的这个 站点就不会正常启动,因为他们用的都是同一个IP,同一个 端口号

取消匿名链接,不能随便被访问

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-PNt0tR49-1688805597863)(https://gitee.com/zh_sng/cartographic-bed/raw/master/img/c5c957ea0a0bb5b6c54c17cb2d3175b1-1665381371506-109.png)]

现在就来设置NTFDS权限,这个是我的FTP路径,已经创建了两个文件,作为测试使用,跟之前学习的NTFS权限一样,右键属性,点击安全,可以设置个别用户的访问权限,记得要点击高级,取消继承哦!!!!

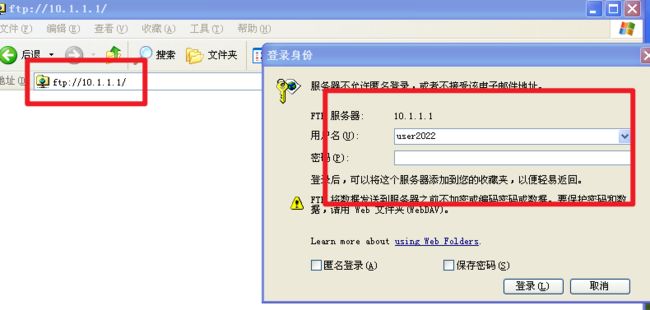

设置好了之后就可以去客户机,打开我的电脑,地址栏输入ftp://10.1.1.1,这里这个地址是在服务器上设置的IP地址,一定要保持一致,回车后,会提示要登陆用户,我创建了两个用户,admin完全控制权限,user2022只有可以读的权限,

(十三)域

1Domain

02内网环境

- 工作组:默认模式,人人平等,不方面管理

- 域:人人不平等,集中管理,统一管理

03.域的特点

集中/统一管理

04.域的组成

- 域控制器: DC(Domain Controller)

- 成员机 (域的普通成员)

05.域的部署

- 安装域控制器–就生成了域环境

- 安装了活动目录–就生成了域控制器

- 活动目录:Active Directory = AD

06.活动目录(重点)

- AD

- 特点:集中管理/统一管理

07.部署安装活动目录

步骤:

* 开启2008虚拟机,并桥接到vmnet2

* 配置静态IP地址10.1.1.1/24

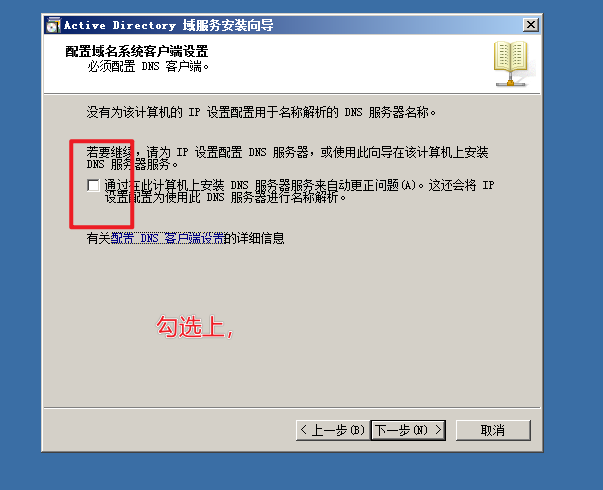

* 开始-运行-输入 `dcpromo`,安装活动目录。

* 弹出向导:

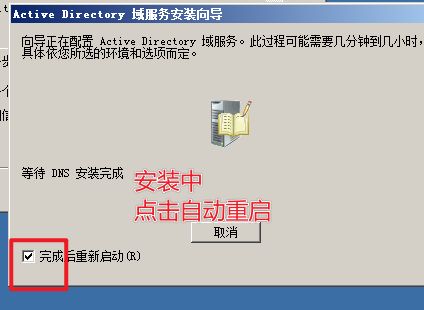

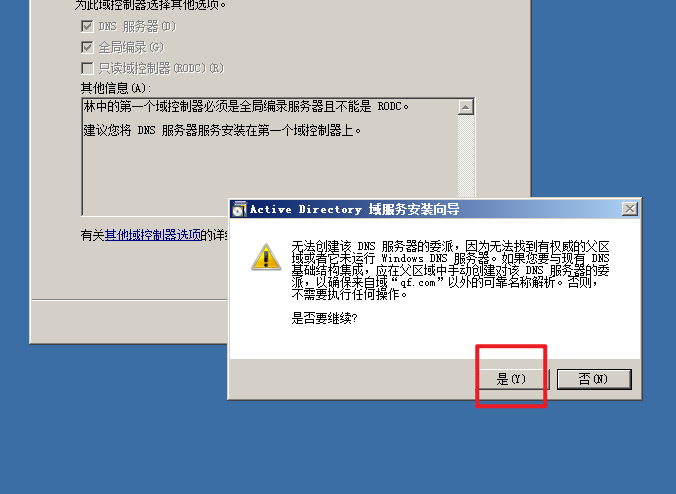

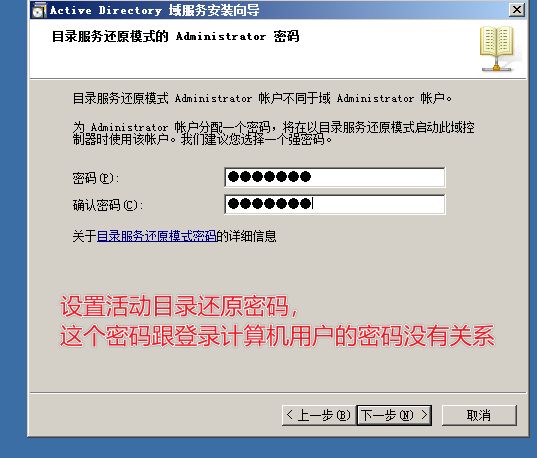

勾选DNS--在新林中新建域--功能级别都设置为2003--域的FQDN(qf.com)--设置目录服务还原密码666.com--勾选安装后重启

* 在DC上**登录域** qf\administrator

DC的本地管理员升级为域管理员

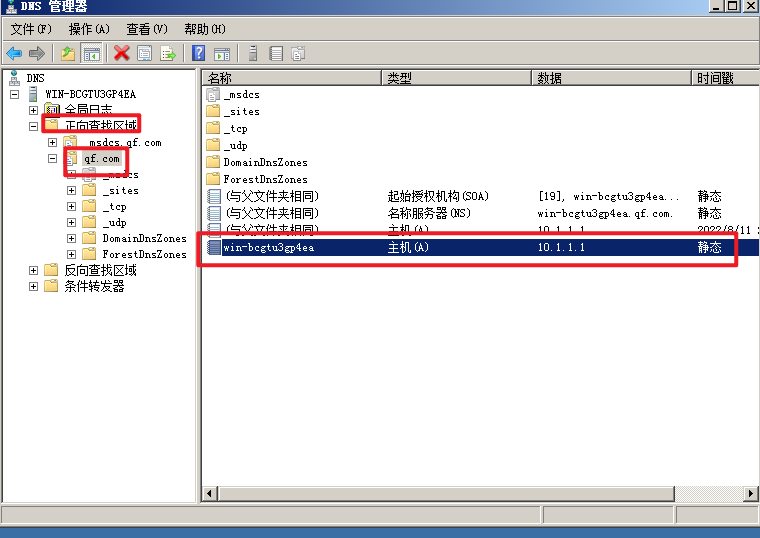

* 验证AD是否安装成功:

* 1.计算机右键属性-所属域

* 2.DNS服务器中是否自动创建qf.com区域文件及

* 3.自动注册DC的域名解析记录

* 4.开始--管理工具--**AD用户和计算机**

computer:普通域成员机列表

Domain Controller:DC列表

users:域账号

步骤1:安装AD

一路点击下一步,

win2008安装好AD后,就成为了DC,那么本地用户和cesh就不再本地,已经偷偷迁移到活动目录这张表里了,以前的本地管理员现在变成了域的管理员

重启后就变成了以域身份登录

步骤2:检查验证是否安装成功

打开活动目录,DomainAdmin 域管理员组

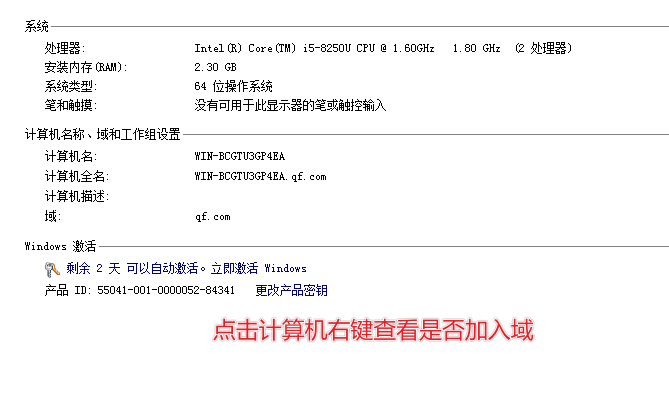

08.PC加入域

-

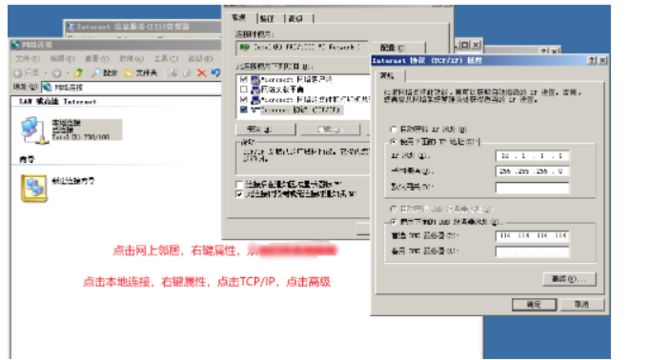

手动配置IP,DNS指向10.1.1.1,也就是指向了DC

-

修改计算机名

-

计算机右键属性–计算机名–更改–加入qf.com域

步骤:手动配IP,设置DNS指向DC,要做域名解析

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-eiDivx4f-1688805597876)(https://gitee.com/zh_sng/cartographic-bed/raw/master/img/da1dcd34eeb02f10076c0d9ed02f1f79-1665381371507-137.png)]

点击确定,会弹出登陆页面

y用户名也可以这样:[email protected] -

重启加入域后,成功使用域用户登录成员机

实验测试:

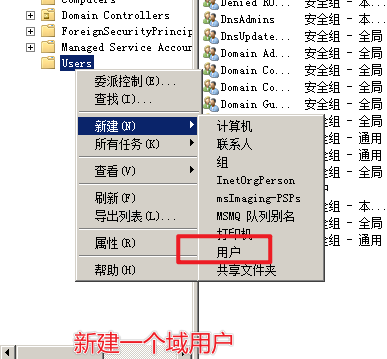

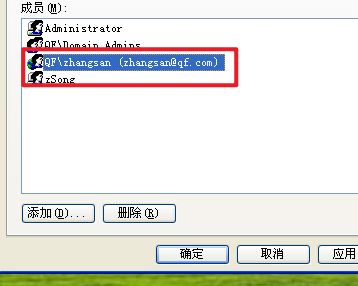

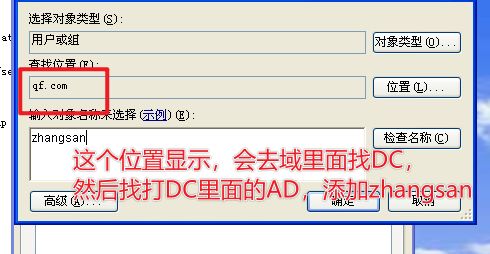

添加一个域用户,设置域用户权限为本地管理员

点击下一步,点击完成就可以看到Users里新加了一个用户

重启后,以域用户登录,qf.com\zhangsan然后输入密码,就可以

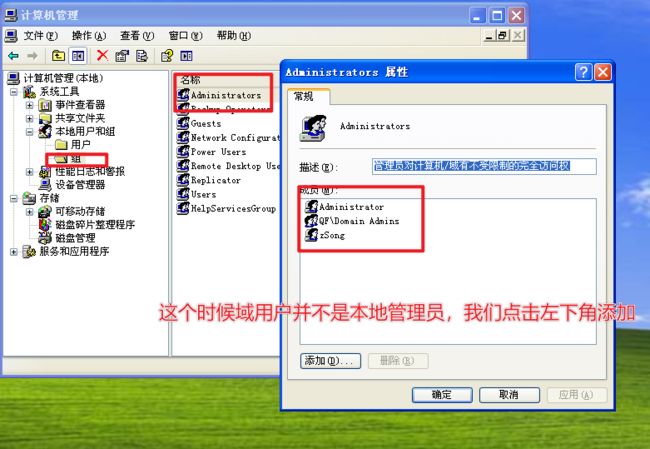

添加的域用户虽然在域里面不是管理员,没有完全控制权限,但是可以在本地把域用户添加到本地管理员组

先在成员机注销以本地管理员身份登录,然后把域用户添加到本地管理员组,注意:要添加的是域用户为管理员,

如果点击确定弹出登录的话,以要添加的域用户登录

09.常见小问题

-

加入域不成功

网络是不是不通!

解析是否能成功解析!

是否为DNS缓存问题 ipconfig /flushdns清空缓存 -

登入域不成功

如XP,已勾选登录域QF,不用再写qf\xiaofei.wen

-

域用户的权限

建议将域用户加入到普通成员机的本地管理员组中

本地管理员组:administrators

域管理员组:Domain Admins

10.OU组织单位

作用:用于归类域资源(域用户、域计算机、域组)

打开方式:

- 打开左下角计算机–管理工具–Active Directory 用户和计算机

- 对准创建的域,右键点击新建,点击组单位

实验测试

把域用户移动 到相应的组织单元,再把用户电脑也移动响应组织单元,

移动域用户和电脑到相应组织单元,在users和Computer里找到要移动的,右键移动就可以

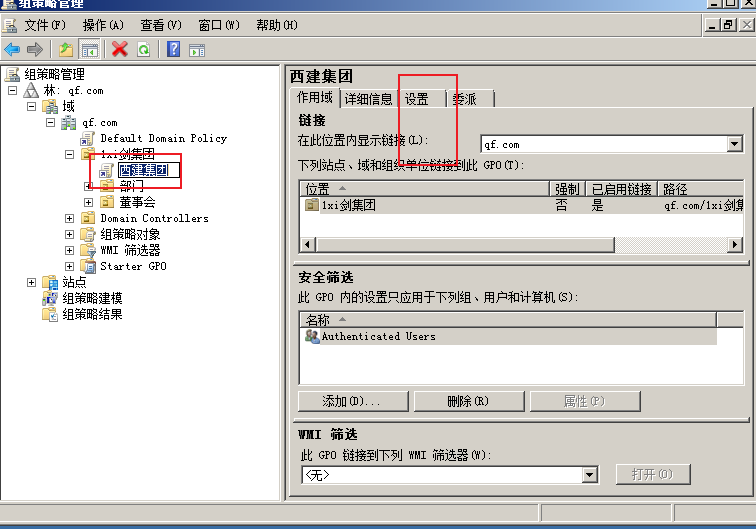

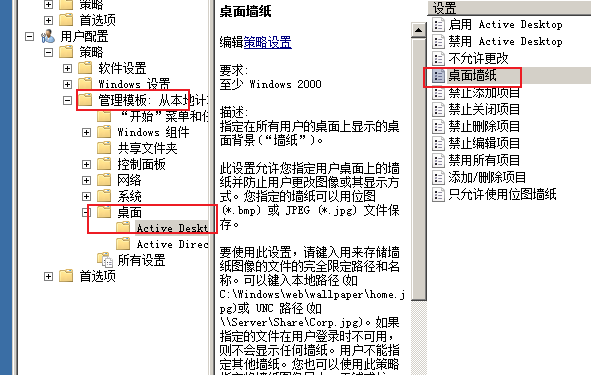

11.组策略

Group Policy = GPO

- 作用:通过组策略可以修改计算机的各种属性,如开始菜单、桌面背景、网络参数等。

- 重点:组策略在域中,是基于OU来下发的!!

- 组策略在域中下发后,用户的应用顺序是:LSDOU

- 在应用过程中,如果出现冲突,后应用的生效!

LSDOU:Local本地 Station站点 Domain域 OU

测试题1:正常情况下:LSDOU顺序

上级OU: 桌面:aa 运行:删除

下级OU: 桌面:未配置 运行:不删除

下级OU用户结果:桌面:aa 运行:不删除

测试题2:下级OU设置了阻止继承:

上级OU: 桌面:aa 运行:删除

下级OU: 桌面:未配置 运行:不删除

下级OU用户结果: 桌面:未配置 运行:不删除

测试题3 :上级设置了强制:

上级OU: 桌面:aa 运行:删除

下级OU: 桌面:未配置 运行:不删除

下级OU的用户结果: 桌面:aa 运行:删除

注意:当上级强制和下级阻止继承同时设置,强制生效!

组策略位置:

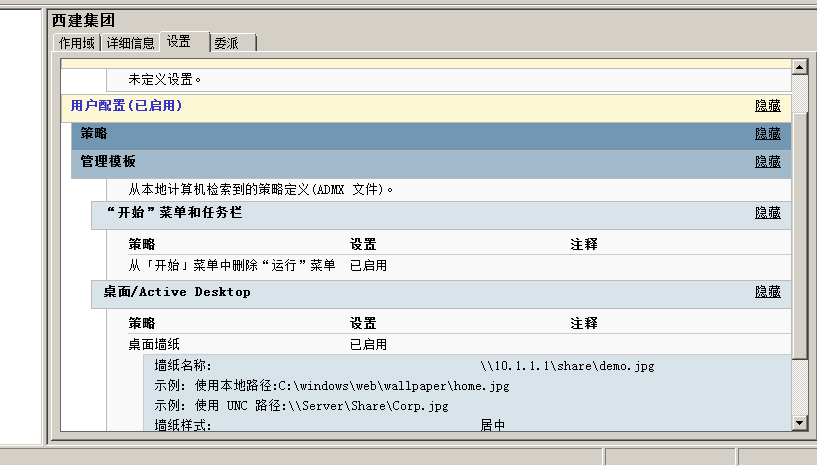

查看组策略都做了哪些配置

点击要查看的组策略

弹出的窗口点击添加

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-27esJso9-1688805597879)(https://gitee.com/zh_sng/cartographic-bed/raw/master/img/f8f1e6b2eb57726f9ce639ce64a20ea2-1665381371508-163.png)]

点击添加,点击关闭就OK

GPO练习

1.在董事会部门设置GPO,并要求强制桌面背景,并验证

2.在董事会部门上级的ou上设置GPO,也进行强制桌面背景,并验证

3.在董事会部门上级的ou上设置GPO,强制删除运行菜单,并验证

4.练习阻止继承,并验证

5.练习向下强制,并验证

6.实现董事会的计算机无须按ctrl+alt+delete,并验证

测试1

- 创建一个共享文件夹

- 右键属性,高级共享

![]()

新建好组策略后,右键点击编辑,弹出,在用户配置下,点击

虚拟机反应慢,多注销两次,就可以显示

测试2

跟上面测试1一样,只是共享的桌面图片不一样,共享路径不一样

测试3

测试4

阻止继承后就有了一个感叹号!!

测试5

强制后就上了一把锁

当上级OU强制之后,就算下级OU阻止继承也不管用,下级OU的组策略就失效了

测试6

12综合实训

(十四)PKI

01、PKI概述

名称:Public Key Infra…公钥基础设施

作用:通过加密技术和数字签名保证信息的安全

组成:公钥加密技术、数字证书、CA、RA

02、信息安全三要素

机密性

完整性

身份验证/操作的不可否认性

03、哪些IT领域用到PKI

1)SSL/HTTPS

2)IPsecVPN

3)部分远程访问VPN

04、公钥加密技术

作用:实现对信息加密、数字签名等安全保障

加密算法:

-

对称加密算法

加解密的密钥一致! DES 3DES AES -

非对称加密算法

*通信双方各自产生一对公私钥。

*双方各自交换公钥

*公钥和私钥为互相加解密关系!

*公私钥不可互相逆推!

RSA DH

x+5=y(对称加密算法)

x是原数据/原文

y是密文

5是key/密钥

HASH算法:MD5 SHA (验证完整性)

HASH值可逆么?不可逆!

HASH值=摘要

- 公钥加密以后只有私钥能解密,作用是传递秘密信息

- 私钥加密以后只有公钥能解密,作用是验证加密者的身份是真的

数字签名:用自己的私钥对摘要加密得出的密文就是数字签名

05、证书

证书用于保证公钥的合法性

证书格式遵循X.509标准

数字证书包含信息:

- 使用者的公钥值

- 使用者标识信息(如名称和电子邮件地址)

- 有效期(证书的有效时间)

- 颁发者标识信息

- 颁发者的数字签名

CA是权威证书颁发机构,为了公正“公钥”的合法性!

机密性:使用对方的公钥加密!

身份验证/数字签名:使用自己的私钥!

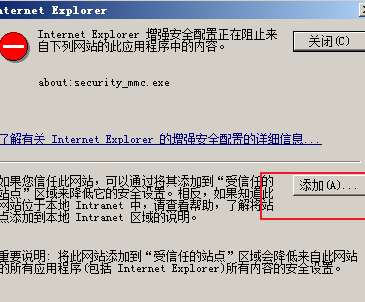

06、实验测试

实验名称:部署HTTPS服务器/部署SSL服务器

- 实验环境:

1)win2008作为https服务器:10.1.1.2/24

2)win7作为客户机:10.1.1.1/24

3)桥接到虚拟网络vmenet1 - 实验步骤:

1.配置服务器IP地址10.1.1.2/24。

2.安装IIS服务 并建立一个站点。(必须使用域名)并配置DNS服务器,并初步验证访问http://www.flower.com一下。

3.安装CA组件

4.打开IIS,先生成证书申请文件

5.向CA申请证书:

打开网页http://10.1.1.2/certsrv并向CA发送web服务器申请文件

6.CA颁发证书

7.在web服务器上下载并完成安装

8.在web服务器上启用SSL443

9.要求用户必须使用443访问,不能使用80访问!

```xxxxxxxxxx2 19.要求用户必须使用443访问,不能使用80访问!2```xxxxxxxxxx1 19.要求用户必须使用443访问,不能使用80访问!bash