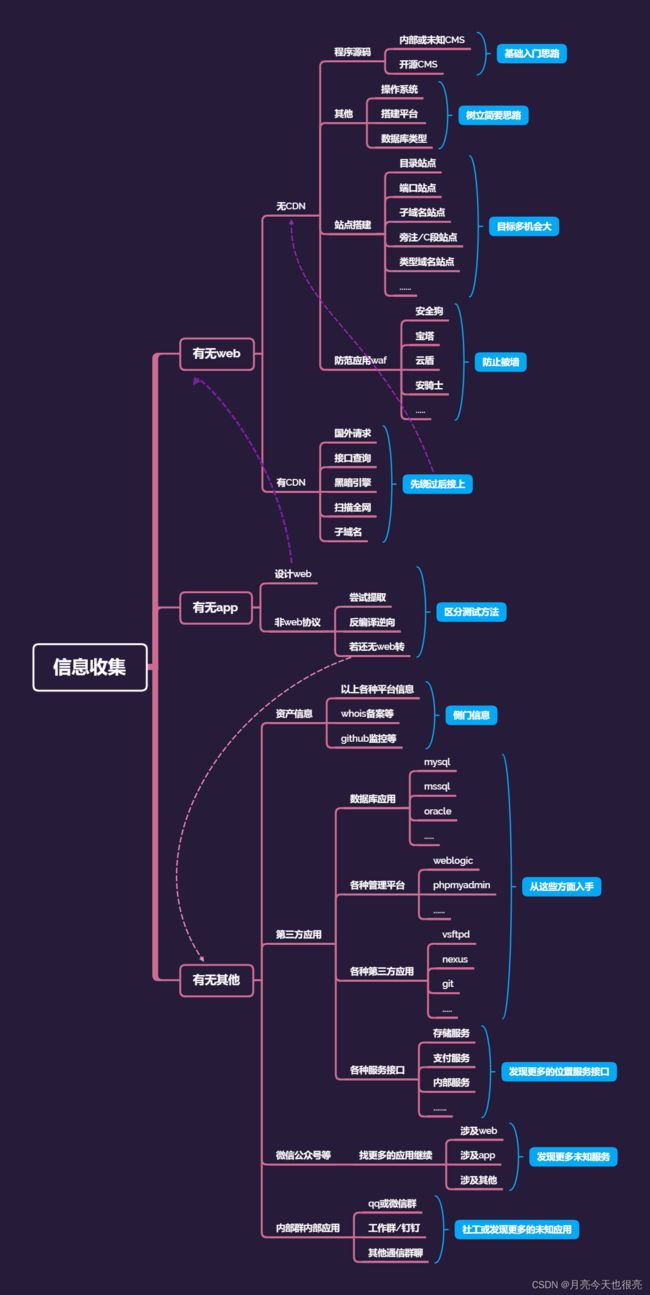

08-信息收集-架构、搭建、WAF等

信息收集-架构、搭建、WAF等

- 信息收集-架构、搭建、WAF等

-

- 一、前言说明

- 二、CMS识别技术

- 三、源码获取技术

- 四、架构信息获取技术

- 五、站点搭建分析

-

- 1、搭建习惯-目录型站点

- 2、搭建习惯-端口类站点

- 3、搭建习惯-子域名站点

- 4、搭建习惯-类似域名站点

- 5、搭建习惯-旁注,c段站点

- 6、搭建习惯-搭建软件特征站点

- 六、WAF防护分析

-

- 1、什么是wAF应用?

- 2、如何快速识别WAF?

- 3、识别wAF对于安全测试的意义?

- 七、涉及资源

信息收集-架构、搭建、WAF等

一、前言说明

在安全测试中,信息收集是非常重要的一个环节,此环节的信息将影响到后续的成功几率,掌握信息的多少将决定发现漏洞机会大小,换言之决定着是否能完成目标的测试任务。也可以很直接的跟大家说:渗透测试的思路就是从信息收集这里开始,你与大牛的差距也是从这里开始的!

二、CMS识别技术

-

网站下方的CMS图标。

-

搜索特定的ico文件 — hash值与CMS指纹识别库匹配。

-

查看网站的搭建平台。

-

查看网站的开发语言的脚本框架的漏洞—网站的文件路径。

-

分析目录的工作原理 — ip和域名的文件结构。

-

搜索特定的URL获取相似站点。

-

查看网站的响应包。

三、源码获取技术

-

搜索引擎搜索。

-

第三方源码站—站长之家,菜鸟源码。

-

淘宝咸鱼。

-

内部渠道。

四、架构信息获取技术

即怎么判断操作系统等。

1.Nmap扫描识别端口和OS的类型。

2.网站区分大小写判断系统。

3.脚本识别数据库 — asp+Access;PHP+MySQL;aspx+mssql;jsp+mssql/orcale;Python+mogodb。

4.os识别数据库 — windows才有Access+sqlserver。

5.端口扫描 — 端口号对应不同的数据库。

6.Nmap扫描第三方平台和软件—phpmyadmin。

五、站点搭建分析

1、搭建习惯-目录型站点

简单的理解就是主站上面存在其他的cms程序

例如:

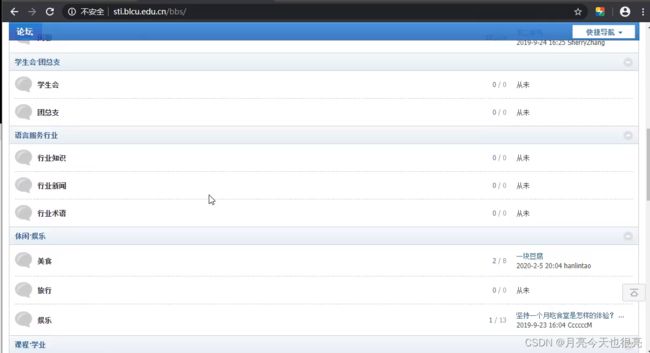

学生网站的上面通过后台扫描探针发现有一个bbs的目录一点击发现是一个bbs的论坛网站如:www.xxx.com/bbs

我们把这个成为目录型网站、可以有两种找到漏洞的思路一个是主站的漏洞,另外的一个是bbs上面的漏洞。

前提

迪师傅演示的两个网站:sti.blcu.cn和sti.blcu.cn/bbs(网站好像已经没有了)

前者是主站,后者是由discuz搭建的论坛

两个目录的相差:目录下边源码明显不同

结果

一方出现漏洞,另一方也能遭殃

等于给与两套漏洞方案

总结

找到这个会出现这种目录的方法:文件扫描(铸剑)

sti.blcu.edu.cn

sti.blcu.edu.cn/bbs

2、搭建习惯-端口类站点

案例

一个网站:http://www.0516jz.com/(默认80端口)和http://www.0516jz.com:8080/login

主站装载在80端口,论坛、微新闻等可以装载其他端口,归根结底都在一台服务器上。

1. 域名打开是一个网站

2. 域名后面+8080端口后,打开的是另外的一个网站

3. 8080端口出现漏洞,80端口也会受到影响

操作

对网站进行端口扫描,看开放的端口,全部访问一遍(用nmap扫描)

http://www.0516jz.com/

http://www.0516jz.com:8080/

有的站点不是使用的是默认的站点80而是其他的端口、可以使用shodan这种工具去收集端口。

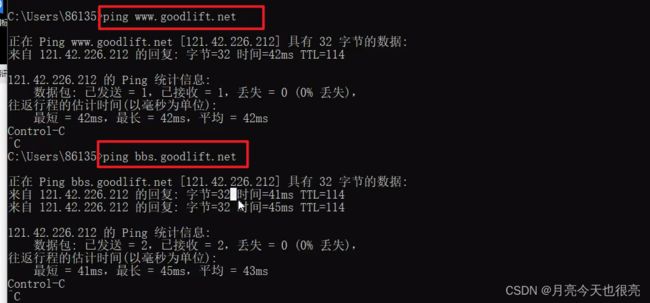

3、搭建习惯-子域名站点

子域名两套CMS

案例

www.goodlift.net和bbs.www.goodlift.net

操作

两个站点,由两套CMS程序搭建,这两套网站源码,可能不在同一服务器。

当申请“/robots.txt”时,能返回出默认的内部文件信息。

补充

inurl:xxx.com 可以查询子域名,必应不行。

这也是俩例子:

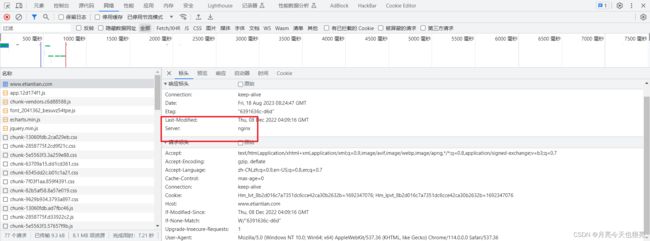

http://www.etiantian.com/

https://bhsf.lezhiyun.com/cms/

这个页面的源码是用 Discuz搭建的。

www.goodlift.net

这个页面的源码是:

**备注:**现在的主流网站都是采用的这种模式且子域名和网站之间很有可能是不在同一台的服务器上面。

-

分析 — 两个网站可能在,也可能不在同一个服务器上面。

- 相同ip。

- 不同ip — 但是是同一个网段。

#原理:

www.---设置一个ip。

子域名---设置一个ip(可以和主站相同,也可以不同)。

4、搭建习惯-类似域名站点

有些公司由于业务的发展将原来的域名弃用、选择了其他的域名但是我们访问他的旧的域名还是能够访问、有的是二级域名的更换而有的是顶级域名的更换。

网站经常换域名,特别是违法网站,正规网站也有换域名的时候(有些域名辨识度不高等)。

案例,多域名

http://www.jmlsd.com/

http://www.jmlsd.cn/

http://www.jmlsd.net/

结论

域名多,选择性多,不同的域名有着不一样的应用,看到的东西不一样,漏洞的可能性也大。

可以通过他的旧的域名找到一些突破口

http://www.jmlsd.com/

http://www.jmlsd.cn/

www.axgc168.com

例如:京东的网站是jd.com 那么他就有可能是采用了jd.net、 jd.cn等域名我们采用社工的方式去尝试获取他的相关域名信息。

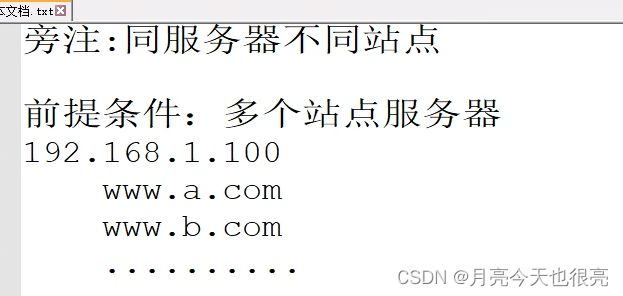

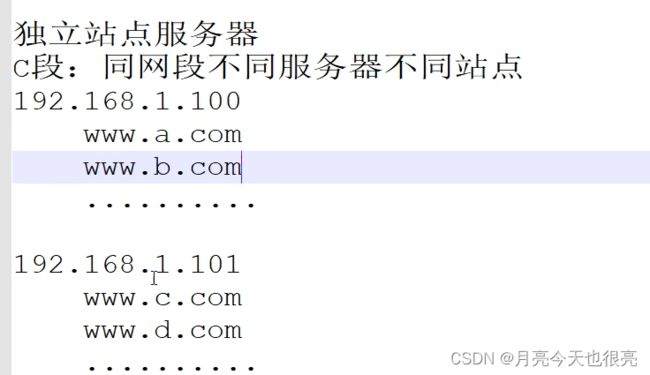

5、搭建习惯-旁注,c段站点

`旁注`:同一个服务器上面存在多个站点、但是你要攻击的是A网站由于各种原因不能完成安全测试。就通过测试B网站进入服务器然后在攻击A网站最终实现目的。

`C段`:不同的服务器上面存在不同的网站,通过扫描发现与你渗透测试的是同一个网段最终拿下服务器、然后通过内网渗透的方式拿下渗透服务器。

在线工具:https://www.webscan.cc/

- 假设这个网站搞不了。

- 进行旁注查询。

通过旁注查询可以发现同一个服务器上面有两个站点可以通过对另外的一个站点进行突破。

#不推荐使用C段

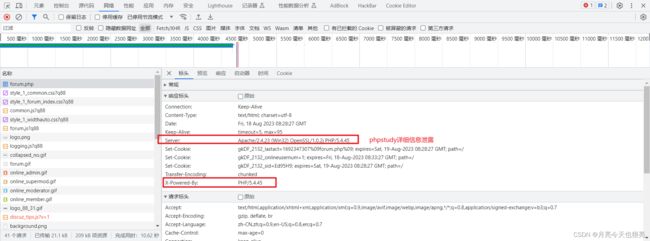

6、搭建习惯-搭建软件特征站点

有的网站是借助于第三方的集成搭建工具实现例如:PHPstudy、宝塔等环境这样的集成环境搭建的危害就是泄露了详细的版本信息。

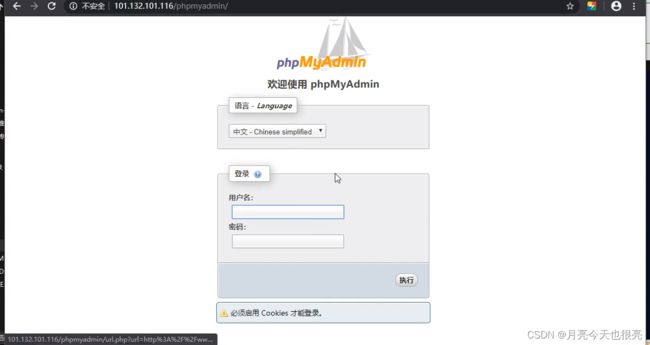

搭建平台—宝塔,phpStudy,inmap等等,具有安全隐患,如phpStudy上面会有PhpMyAdmin,账号默认登录。

http://www.etiantian.com/#/ :不是一键搭建的平台。

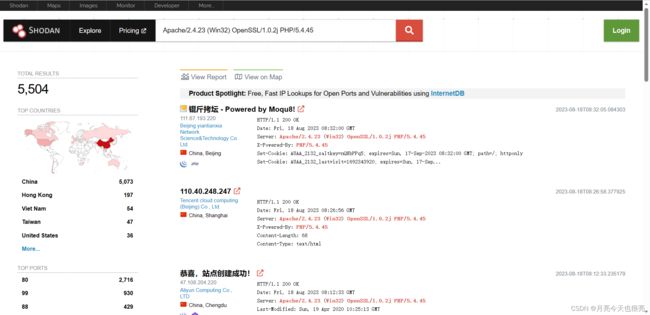

真实网站测试 — https://www.shodan.io — Apache/2.4.23 (Win32) OpenSSL/1.0.2j PHP/5.4.45

#通过ip/phpmyadmin登录测试—root登录,登录失败,说明可能修改过了。

六、WAF防护分析

1、什么是wAF应用?

Web应用防护系统(也称为:网站应用级入侵防御系统。英文:Web Application Firewall,简称: WAF)。

利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

2、如何快速识别WAF?

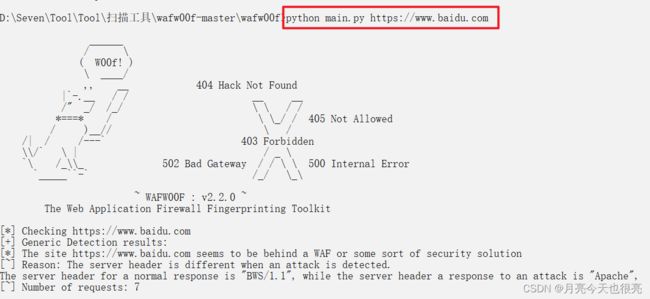

1、采用工具wafwoof

获取地址:https://codeload.github.com/EnableSecurity/wafw00f/zip/refs/heads/master

https://github.com/EnableSecurity/wafw00f

安装之前一定要有python的环境不然安装不上。

# unzip wafw00f-master.zip

# python3.8 setup.py install

# ls -ld wafw00f

drwxr-xr-x 6 root root 4096 6月 10 17:22 wafw00f

# cd wafw00f

#python main.py https://www.hlszsb.com/

[*] Checking https://www.hlszsb.com/

[+] Generic Detection results:

[-] No WAF detected by the generic detection

[~] Number of requests: 7

wafw00f的缺点判断的不是特别的准确存在误报或识别不出的情况。

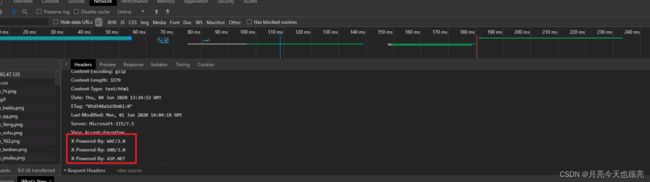

2、在有些网站的请求信息当中有的网站没有做安全信息上面留下了waf的相关信息

3、使用nmap指纹检测。

nmap --script==http-waf-fingerprint

nmap --script=http-waf-detec

4、identYwaf

参考地址:https://github.com/stamparm/identywaf

C:\Users\admin\Desktop\security\软件\identYwaf-master>python identYwaf.py https://www.manjaro.cn/

__ __

____ ___ ___ ____ ______ | T T __ __ ____ _____

l j| \ / _]| \ | T| | || T__T T / T| __|

| T | \ / [_ | _ Yl_j l_j| ~ || | | |Y o || l_

| | | D YY _]| | | | | |___ || | | || || _|

j l | || [_ | | | | | | ! \ / | | || ]

|____jl_____jl_____jl__j__j l__j l____/ \_/\_/ l__j__jl__j (1.0.134)

[o] initializing handlers...

[i] checking hostname 'www.manjaro.cn'...

[i] running basic heuristic test...

[i] rejected summary: 200 ('����ҳ�� ')

[-] non-blind match: -

[i] running payload tests... (45/45)

[=] results: '.xx.xxxxx..xxxxxxxx.xxx.x...x.xxx......x..xxx'

[=] hardness: hard (60%)

[=] blocked categories: SQLi, XSS, XPATHi, XXE, PHPi, PT

[=] signature: '90fa:RVZXu261OEhCWapBYKcPk4JzWOpohM4JiUcMr2RXg1uQJbX3uhdOnthtOj+hX7AA16FcPhJOdLoXo2tKaK99n+i7c4RmkgI2FZjxtDtAeq+c3qA4chW1XaTD'

[+] blind match: 'Safedog' (100%)

与wafwoof相比运行速度慢,比较稳定推荐还是使用这一款工具。

3、识别wAF对于安全测试的意义?

对于一个网站要是使用了waf而渗透人员没有识别直接使用工具进行扫描有可能会导致waf将你的ip地址拉入黑名单而不能访问。而识别waf在于有针对性行的绕过各个厂商的waf可能存在着不同的绕过思路。

七、涉及资源

https://www.shodan.io

https://www.webscan.cc

https://github.com/EnableSecurity/wafw00f