python实现——流量分析

前言

需要使用Scapy模块来编写流量嗅探工具,用到Scapy中的sniff()函数,该函数中比较重要的参数如下:

- iface:指定在哪个网络接口上抓包

- count:表示要捕获的数据包的数量。默认值是0,表示不限制数量

- filter:流量的过滤规则。使用伯格利包过滤的语法

- prn:定义回调函数,通常使用lambda表达式来写回调函数。当符合filter的流量被捕获时,就会执行回调函数

关于filter:

表达式常用的有以下三种限定词:

- Type:类型限定词。例如host、net、port等,如果不指定,默认是host

- Dir:方向限定词,指明数据包的传输方向。例如src、dst等

- Proto:协议限定词,限定要匹配的协议。例如tcp、udp、ip、arp等

表达式常用逻辑运算符:

- &&:连接运算符

- ||:选择运算符

- !:否定运算符

案例:

- 只捕获与网络中某一IP主机进行交互的流量:host 1.1.1.1

- 只捕获与网络中某以MAC地址的主机交互的流量:ether src host 9C-7B-EF-29-47-EC

- 只不过来源于网路中某一个IP的主机流量:src host 1.1.1.1

- 捕获某端口的流量:port 80

- 捕获除了某端口之外的流量:!port 80

- 捕获某协议的流量:ICMP

- 设置来源地址和目标端口:src host 1.1.1.1 && dst port 80

案例

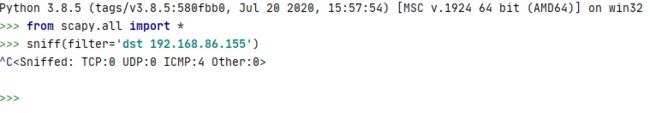

1:取消捕获时才显示结果

python终端中运行下面的命令,cmd中发出默认的4个ping包,python终端中按Ctrl+c取消捕获,终端中才会显示结果。

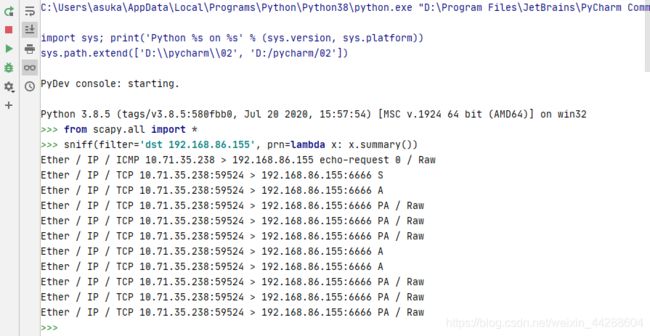

2:实时显示捕获结果

加上prn选项,来实时显示捕获到的数据包。

prn的内容用lambda(匿名函数)表达式来编写,具体内容为:prn=**lambda **x: x.summary()

python终端中按Ctrl+c取消捕获

优化显示结果:

改进之后的prn:prn=**lambda **x: x[IP].src + **"---->" **+ x[IP].dst

更详细的输出:

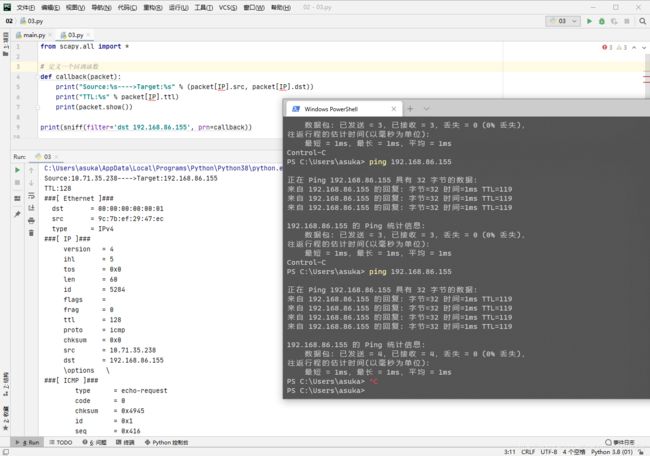

写一个回调函数,然后让prn调用即可。

截图中可以看到右上角有报错,因为[IP],这个不用管

from scapy.all import *

# 定义一个回调函数

def callback(packet):

print("Source:%s---->Target:%s" % (packet[IP].src, packet[IP].dst))

print("TTL:%s" % packet[IP].ttl)

print(packet.show())

print(sniff(filter='dst 192.168.86.155', prn=callback))

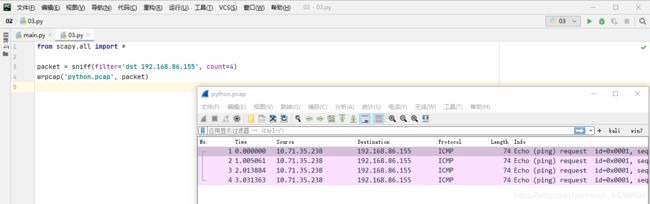

3:保存数据包

- 使用

wrpcap函数保存数据包,设置保存为pcap格式的 - sniff抓包的时候,可以通过count设置抓包的数量,一旦满足数量,程序就会自动停止

from scapy.all import *

packet = sniff(filter='dst 192.168.86.155', count=4)

wrpcap('python.pcap', packet)

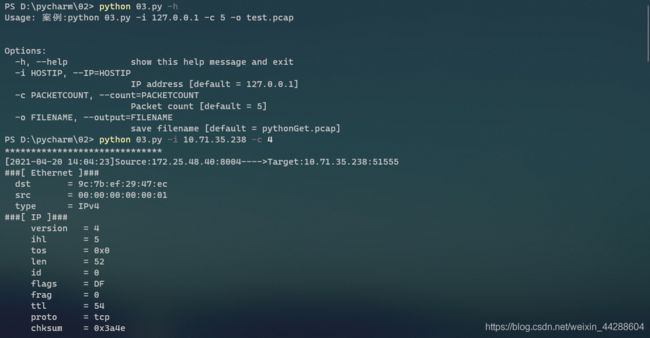

4:sniffer软件

第44行和51行那段注释的代码,主要是为了解释(options, args) = parser.parse_args()是什么,并进而得知传进去的参数是如何工作的。

from scapy.all import *

import time

import optparse

# 回调打印函数

def pack_call_back(packet):

print('*' * 30)

# 打印源IP、源端口、目睹IP、目的端口

print('[%s]Source:%s:%s---->Target:%s:%s' % (

time2time(packet.time), packet[IP].src, packet.sport, packet[IP].dst, packet.dport))

# 打印数据包

print(packet.show())

print('*' * 30)

# 时间戳转换

def time2time(packet_time):

localtime = time.strftime("%Y-%m-%d %H:%M:%S", time.localtime(packet_time))

return localtime

if __name__ == '__main__':

parser = optparse.OptionParser('案例:python %prog -i 127.0.0.1 -c 5 -o test.pcap\n')

# 添加IP参数-i

parser.add_option('-i', '--IP', dest='hostIP',

default='127.0.0.1', type='string',

help='IP address [default = 127.0.0.1]')

# 添加数据包总数参数 -c

parser.add_option('-c', '--count', dest='packetCount',

default=5, type='int',

help='Packet count [default = 5]')

# 添加保存文件名参数 -o

parser.add_option('-o', '--output', dest='fileName',

default='pythonGet.pcap', type='string',

help='save filename [default = pythonGet.pcap]')

(options, args) = parser.parse_args()

# print(type(parser.parse_args())) # , [])

#

# print(type(options)) #