window服务器加固(等保2级)

1、身份鉴别:

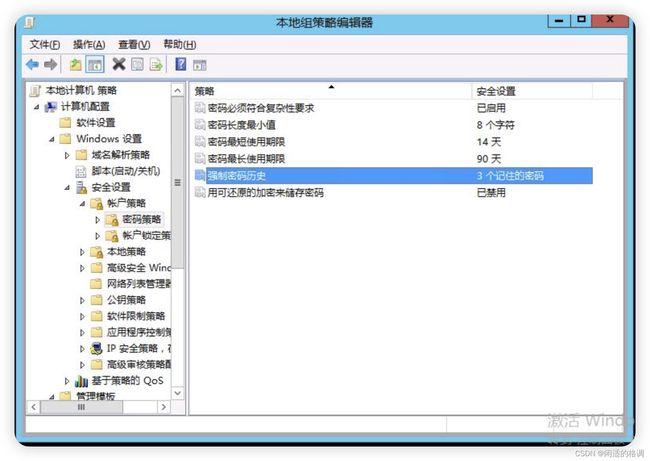

a)应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换

1)配置账号密码长度、复杂度、有效期策略。

运行-“secpol.msc”-账号策略-密码策略:根据下表进行设置

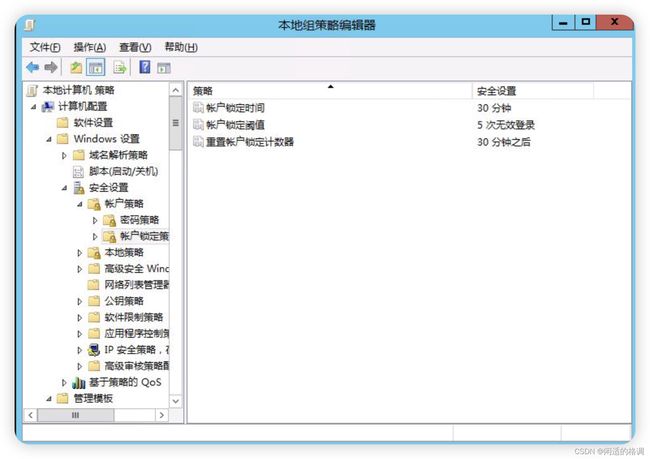

b)应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施

1)开启登录失败处理功能

运行-“secpol.msc”-账号策略-账号锁定策略:根据下表进行设置

2)设置远程空闲时间:

运行-gpedit.msc-计算机配置--管理模板--window组件--远程桌面服务--远程桌面会话主机--会话时间限制

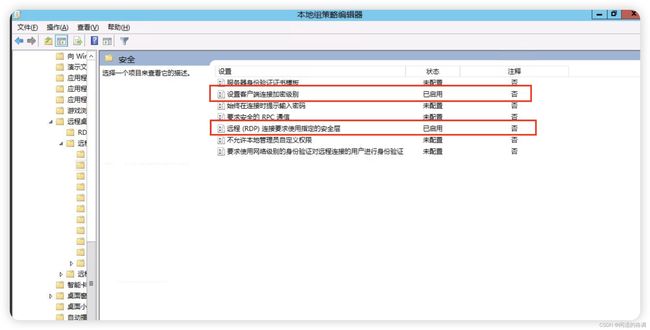

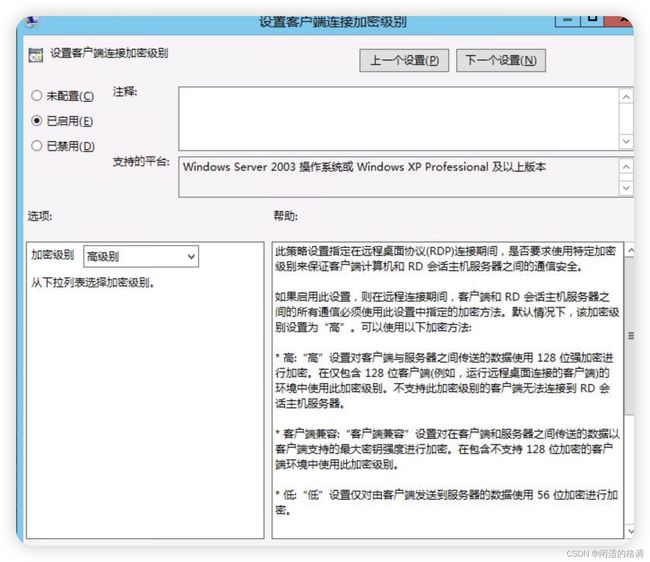

c)当进行远程管理时,应采取必要措施、防止鉴别信息在网络传输过程中被窃听

pgedit.msc““本地计算机策略一》计算机配置一>管理模板一>Windows组件一远程桌面服务>远程桌面会话主机-安全”中的相关项目

2、访问控制(根据业务实际情况进行填写即可)

a)应对登录的用户分配账户和权限

查看%systemdrive%\w indows \system、%systemroot %\system32\config等相应的文件夹,右键选择“属性”>“安全”,查看everyone组、users组和administrators组的权限设置

解释:各用户具备最小角色,分别登录;不存在匿名用户,默认用户只许可管理员可以登录

b)应重命名或删除默认账户,修改默认账户的默认口令

1)查看右侧列表中Window系统的认账Administrato,是否枝被禁用或重命名

2)询问是否已修改默认账户口令

3)查看是否已经禁用guest账户

c)应及时删除或停用多余的、过期的账户,避免共享账户的存在

不存在多余账户、测试过期账户。不存在多部门、多人共享账户情况

d)应授予管理用户所需的最小权限,实现管理用户的权限分离

设置系统管理员、安全员、审计员角色,根据管理用户的角色分配权限,实现管理用户的权限分离,仅授予管理用户所需的最小权限,角色的权限之间相互制约

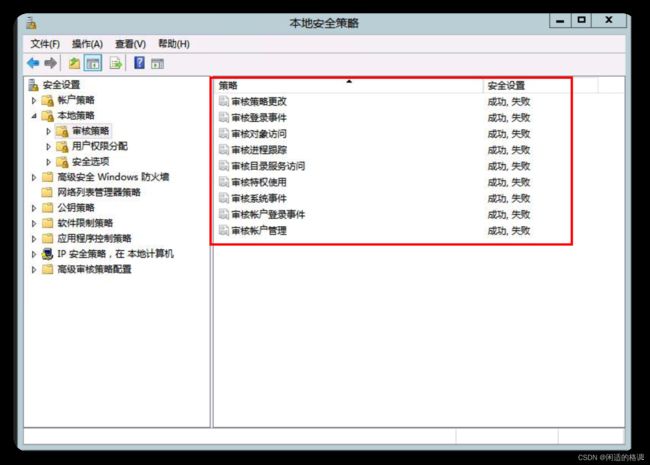

3、安全审计

a)应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计

运行-“secpol.msc”-本地策略->审计策略,全部设置为“成功”“失败”。

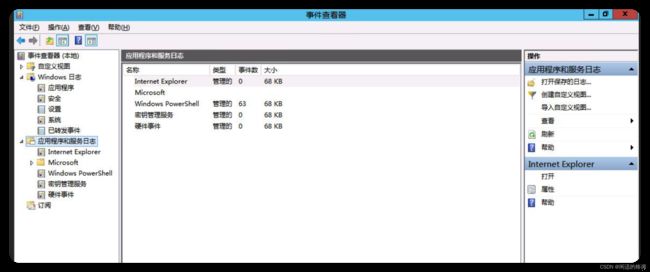

b)审计记录应包括事件的日期和时间,用户、事件类型,事件是否成功及其他与审计相关的信息

运行-“"eventvwr.msc"-即可打开事件查看器,能看到window日志、应用程序和服务日志。

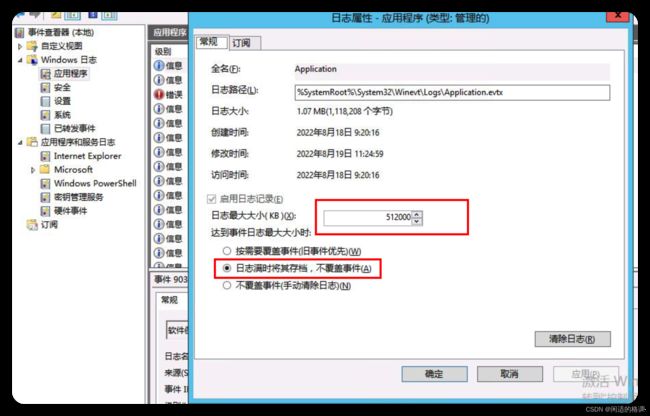

c)应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等

Windows 日志”下包括“应用程序” 、” 安全”、“设置”、“系统”几类记录事件类型,右键点击类型事件,选择下拉菜单中的“属性”,查看日志存储策略

应用程序举例:右键“应用程序”-属性

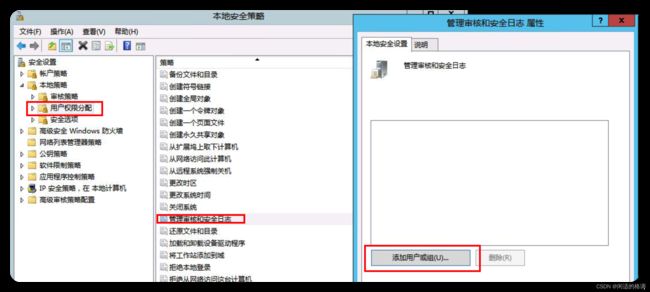

d)应对审计进程进行保护,防止未经授权的中断

运行-“secpol.msc”-本地策略-用户权限分配-“管理审核和安全日志” 增加审计用户,

备注:审计用户用于管理日志,在这里配置之前需创建一个审计账号。

4、入侵防范

a)应遵循最小安装的原则仅安装需要的组件和应用程序

系统安装遵循最小化安装原则,应用仅安装所需的应用和组件。

b)应关闭不需要的系统服务、默认共享和高危端口

系统服务-services. msc;默认共享:cmd输入net share。 监听端口:netstat -an

通过f-irewal1. cpl-主机防火墙设置入站/出站规则。

c)应通过设定终端接入方式或网络地址范围对通过网络进行管理的管理终端进行限制

参考:https://www.jb51.net/article/139528.htm

e) 应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞

定期对服务器进行漏洞扫描,对其发现的漏洞发现后进行评估修补。

5、恶意代码防范

1)应安装防恶意代码软件或配置具有相应功能的软件,并定期进行升级和更新防恶意代码库。

在服务器上安装杀毒软件,保证规则库在最近三周内。

可信验证(暂无技术可做到)

6、数据完整性

1)采用校验技术保证重要数据在传输过程中的完整性

身份鉴别c)做到,这里即可满足。

7、数据备份恢复

a) 应提供重要数据的本地数据备份与恢复功能;

1虚拟机:在重大变更配置前,是否有进行备份快照,保证当数据发生错误时,能及时恢复数据。

2真实服务器:将服务器上的安装的服务的配置文件是否有进行备份,保证当数据发生错误时,能及时恢复数据。

b) 应提供异地数据备份功能,利用通信网络将重要数据定时批量传送至备用场地。

1、提供异地数据备份功能,定时批量传送至备用场地。