OSCS开源安全周报第 57 期:Smartbi windowUnloading限制绕过导致远程代码执行

本周安全态势综述

OSCS 社区共收录安全漏洞 13 个,公开漏洞值得关注的是 WinRAR<6.23 远程代码执行漏洞【Poc公开】(CVE-2023-38831)、Spring Kafka 反序列化漏洞(CVE-2023-34040)、Smartbi windowUnloading限制绕过导致远程代码执行(MPS-e2z8-wdi6)、WPS Office 远程代码执行漏洞(WPSSRC-2023-0701绕过)(MPS-qjky-hw9x)、致远A8前台上传解压漏洞(MPS-6tdh-8qpu)。

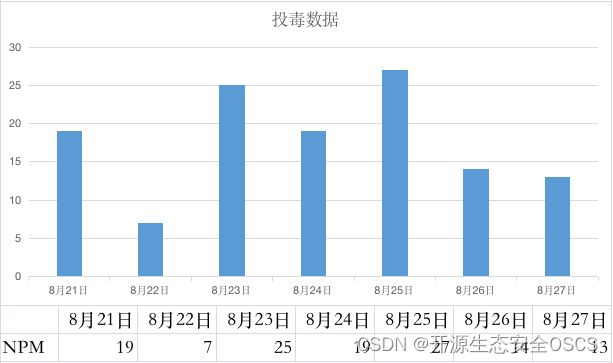

针对 NPM 仓库,共监测到 124 个不同版本的毒组件。

重要安全漏洞列表

1、WinRAR<6.23 远程代码执行漏洞【Poc公开】(CVE-2023-38831)

WinRAR 是一款适用于 Windows 系统的压缩包管理器。

WinRAR 6.2.3之前版本打开压缩文件时会调用 ShellExecute 函数匹配文件名,如果目标文件名与文件类型不匹配时则会执行目标文件中的批处理文件。攻击者可利用该漏洞构造恶意的压缩文件,其中包含具有恶意 payload 的文件和同名的文件夹,通过诱导用户打开压缩文件中的带有 payload 的恶意文件远程执行任意代码。

参考链接:https://www.oscs1024.com/hd/MPS-bw2s-d0rv

2、Spring Kafka 反序列化漏洞(CVE-2023-34040)

Spring Kafka 是 Spring Framework 生态系统中的一个模块,用于简化在 Spring 应用程序中集成 Apache Kafka 的过程,记录(record)指 Kafka 消息中的一条记录。

受影响版本中默认未对记录配置 ErrorHandlingDeserializer,当用户将容器属性 checkDeserExWhenKeyNull 或 checkDeserExWhenValueNull 设置为 true(默认未false),并且允许不受信任的源发布到 Kafka 主题中时,攻击者可将恶意 payload 注入到 Kafka 主题中,当反序列化记录头时远程执行任意代码。

参考链接:https://www.oscs1024.com/hd/MPS-fed8-ocuv

3、Smartbi windowUnloading限制绕过导致远程代码执行(MPS-e2z8-wdi6)

Smartbi 是思迈特软件旗下的一款商业智能应用,提供了数据集成、分析、可视化等功能,帮助用户理解和使用数据进行决策。

Smartbi V6及其以上版本的 /smartbi/vision/RMIServlet API存在验证不当问题,攻击者可向该接口发送恶意构造的POST请求,并将 url 编码后的恶意 className 和 methodName 参数传入 windowUnloading 参数中绕过权限验证,调用后端接口。

官方在7月3日发布的补丁中,通过校验了post请求参数与URL中参数的一致性进行修复,应用仍可接收content-type为multipart/form-data的请求参数,导致补丁绕过,从而获取系统用户凭据、执行远程代码。

参考链接:https://www.oscs1024.com/hd/MPS-e2z8-wdi6

4、WPS Office 远程代码执行漏洞(WPSSRC-2023-0701绕过)(MPS-qjky-hw9x)

WPS Office 软件是由金山办公软件股份有限公司自主研发的一款办公软件套装。

由于对 WPSSRC-2023-0701 的修复不充分,WPS Office Windows 版本仍受到远程代码执行的影响。攻击者通过诱导用户打开构造恶意的文档,无需其它操作即可远程执行任意代码,进而完全控制用户主机。

参考链接:https://www.oscs1024.com/hd/MPS-qjky-hw9x

5、致远A8前台上传解压漏洞(MPS-6tdh-8qpu)

致远A8是一款企业级的办公自动化软件,提供全方位的企业管理解决方案。

致远A8协同管理系统在前台上传解压时存在漏洞,攻击者可利用此漏洞直接写入任意文件,进而获取目标系统的控制权限。

上传:/seeyon/fileUpload.do?method=processUpload&maxSize=null

解压:/seeyon/content/content.do?method=invokingForm&extensions=zip&isNew=1&ofdFileld={ofdFileld}&subApp=2

参考链接:https://www.oscs1024.com/hd/MPS-6tdh-8qpu

*查看漏洞详情页,支持免费检测项目中使用了哪些有缺陷的第三方组件

投毒风险监测

OSCS 针对 NPM 仓库监测的恶意组件数量如下所示。

本周新发现 124 个不同版本的恶意组件:

-

70%的投毒组件为:获取主机敏感信息(获取了主机的用户名、IP 等敏感信息发送给恶意服务器)

-

20%的投毒组件为:获取用户敏感信息(如账户密码、钱包地址、浏览器Cookie等)

-

10%的投毒组件为:安装木马后门文件

其他资讯

Discord开始通知受三月数据泄露影响的用户

https://www.bleepingcomputer.com/news/security/discord-starts-notifying-users-affected-by-march-data-breach/

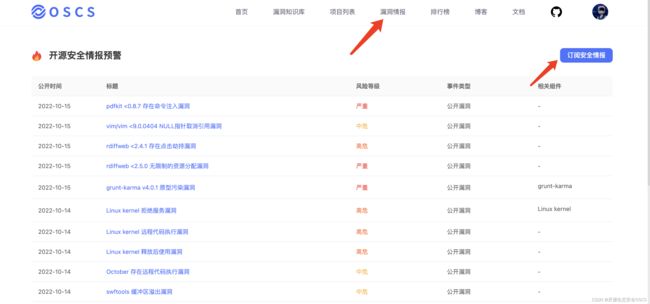

情报订阅

OSCS(开源软件供应链安全社区)通过最快、最全的方式,发布开源项目最新的安全风险动态,包括开源组件安全漏洞、事件等信息。同时提供漏洞、投毒情报的免费订阅服务,社区用户可通过配置飞书、钉钉、企业微信机器人,及时获得一手情报信息推送:

https://www.oscs1024.com/cm

具体订阅方式详见:

https://www.oscs1024.com/docs/vuln-warning/intro/#%E6%83%85%E6%8A%A5%E7%B1%BB%E5%9E%8B%E5%92%8C%E6%8E%A8%E9%80%81%E5%86%85%E5%AE%B9