攻防世界-MISC新手练习题集(二)

目录

攻防世界-MISC新手练习题集(二)

What-is-this

Hear-with-your-Eyes

reverseMe

misc_pic_again

Test-flag-please-ignore

János-the-Ripper

攻防世界-MISC新手练习题集(二)

What-is-this

下载文件后 放入winhex中 发现开头就提示jpg图片

尝试将后缀名改为.jpg 但是打不开

猜测可能是压缩包格式 并且压缩包中有jpg图片

后缀名改为.zip 保存 打开

发现有jpg图片存在 打开看了一下两张长得差不多 文件名也有相似之处

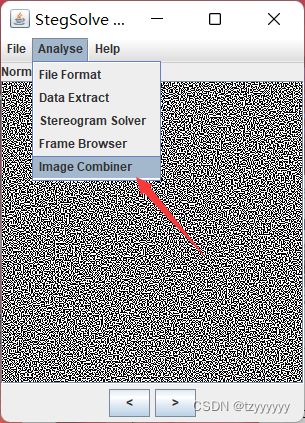

放入stegsolve进行与或操作

先导入pic1 再点击Analyse 导入pic2

flag出现

AZADI TOWERHear-with-your-Eyes

下载文件后 用记事本打开

提示我改成.wav 那这应该就是个音频文件了

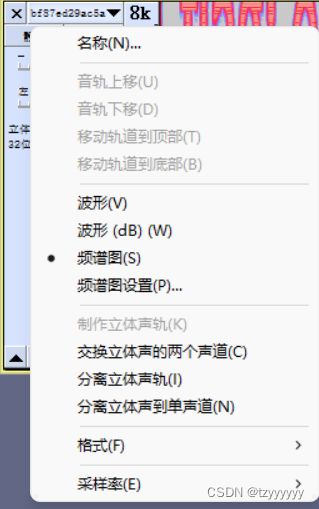

改成wav格式文件 放入Audacity

竟然报错了???

按他的提示用原始数据导入一下

ok没问题 成功导入了

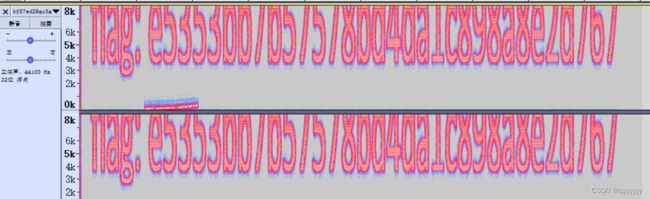

查看一下频谱图

flag出现

e5353bb7b57578bd4da1c898a8e2d767reverseMe

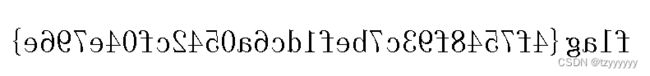

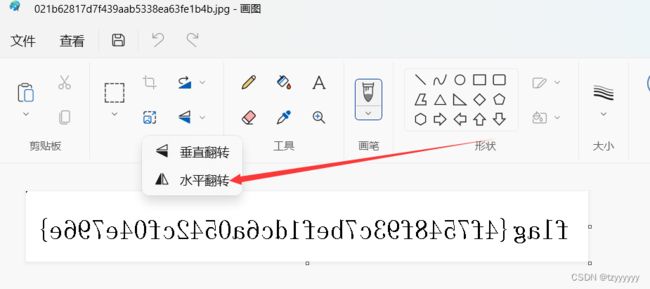

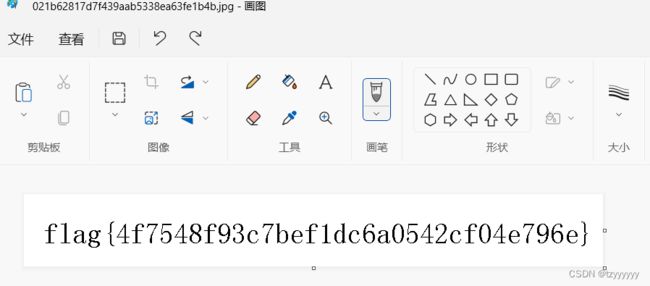

下载文件后打开看到一个颠倒的flag

给他放进画图工具里面翻转一下

flag出现

flag{4f7548f93c7bef1dc6a0542cf04e796e}misc_pic_again

下载文件后打开 winhex并没有发现关键信息

拖入stegsolve看看LSB隐写

发现有压缩包的数据

另存为zip文件 打开

有个叫1的文件

winhex打开

同步搜索 flag key ctf

flag出现

hctf{scxdc3tok3yb0ard4g41n~~~}Test-flag-please-ignore

下载文件之后用txt打开

这串字符串没有超过f的 猜测是十六进制数据

两个一组 手动分割一下

66,6c,61,67,7b,68,65,6c,6c,6f,5f,77,6f,72,6c,64,7d正好分割完 接下来的思路就是把这些数据转换为十进制 再转换为ASCII码

直接跑脚本了 脚本编写的详细过程可以参考文章

python小记--攻防世界Test-flag-please-ignore解题脚本编写_tzyyyyyy的博客-CSDN博客

脚本代码如下:

十六进制转换为十进制

hex="66,6c,61,67,7b,68,65,6c,6c,6f,5f,77,6f,72,6c,64,7d"

s=hex.split(",")

a=""

for i in s:

i = str(int(i, 16))

a = a+i+','

print(a)十进制转换为ASCII码

str="102,108,97,103,123,104,101,108,108,111,95,119,111,114,108,100,125"

s=str.split(",")

a=""

for i in s:

i = chr(int(i))

a = a+i

print(a)运行结果

flag出现

flag{hello_world}János-the-Ripper

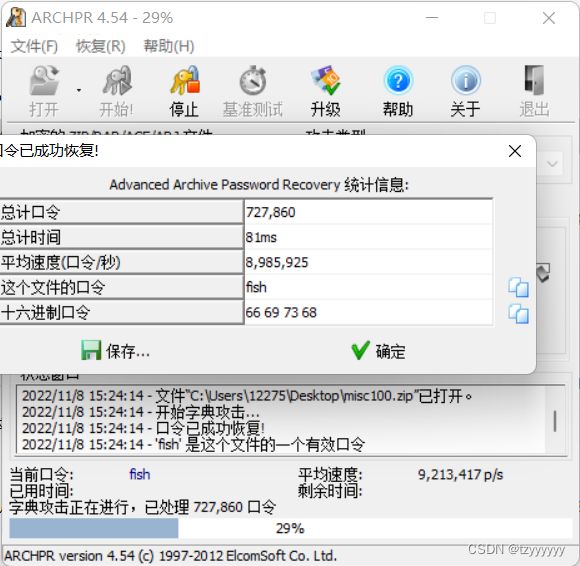

文件打开放入winhex中

观察到头部文件中有zip文件头: 50 4B 03 04

修改文件后缀名为zip后 打开压缩包

有一个flag.txt文件 打开需要输入密码

尝试一下压缩包密码爆破 上ARCHPR

刚放进去就爆出密码了 恁快

输入爆破出的密码 打开flag.txt

flag出现