攻防世界misc高手进阶区刷题记录

攻防世界misc高手进阶区刷题记录

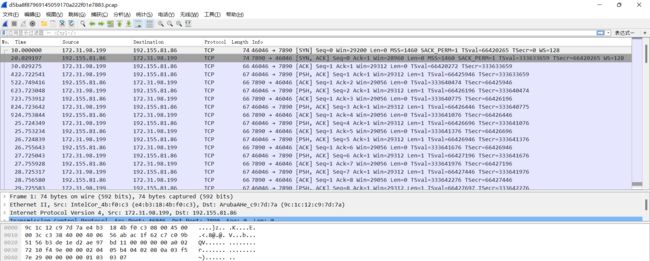

easycap

解压出来之后为一个pcap文件,使用wireshark打开

右键追踪TCP数据流即可获得flag

flag:385b87afc8671dee07550290d16a8071

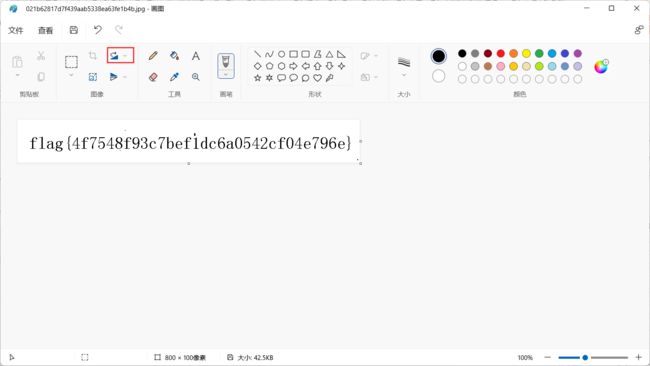

reverseMe

下载之后发现是一个图片,打开后发现其实就是倒着的flag,用画图软件将他旋转回来即可

flag:flag{4f7548f93c7bef1dc6a0542cf04e796e}

Hear-with-your-Eyes

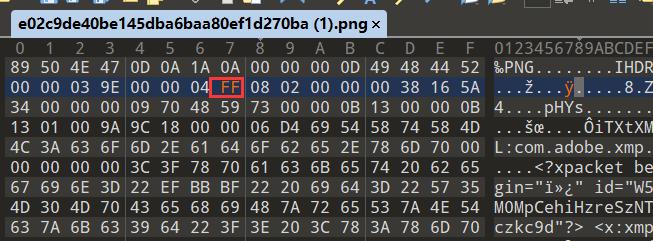

下载解压后不知道是个什么类型的文件,使用winhex打开

在文件内容里看到一个音频文件,猜测应该要将这个文件改为zip文件再进行解压

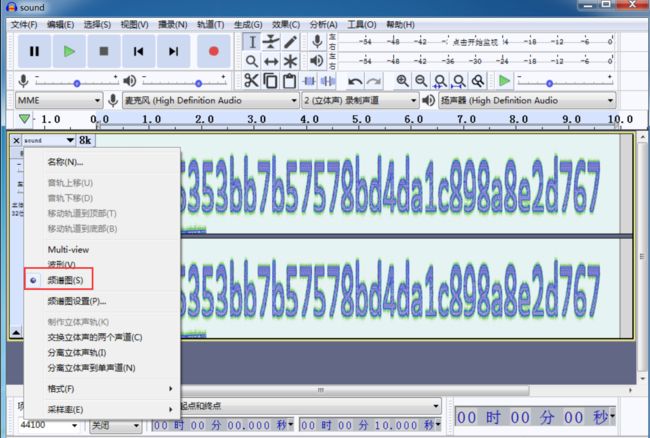

修改后发现sound.mav文件,解压出来使用Audacity打开

切换到曲谱图即可获得flag

![]()

flag:e5353bb7b57578bd4da1c898a8e2d767

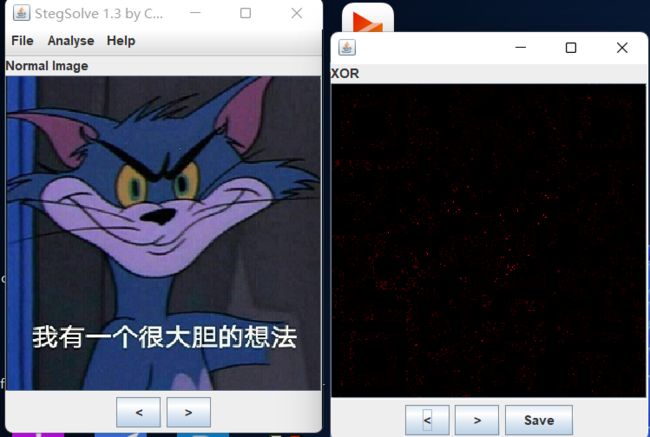

What-is-this

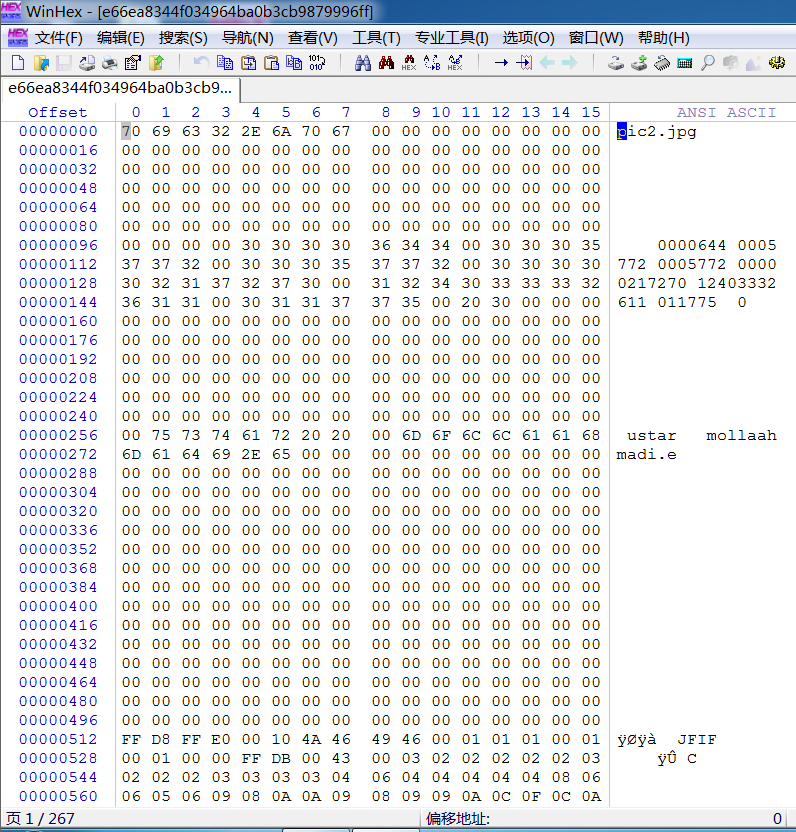

下载解压后不知道是什么类型的文件,使用winhex打开

看到pic2.jpg的字样,说明里面肯定有东西,使用binwalk进行分离

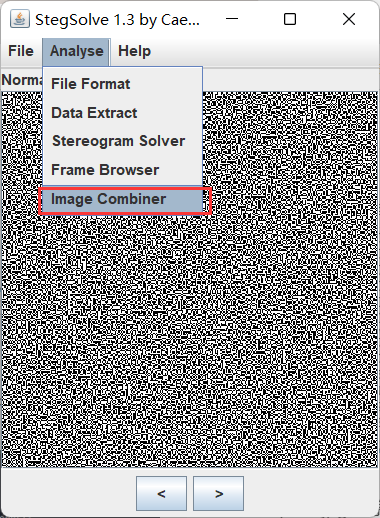

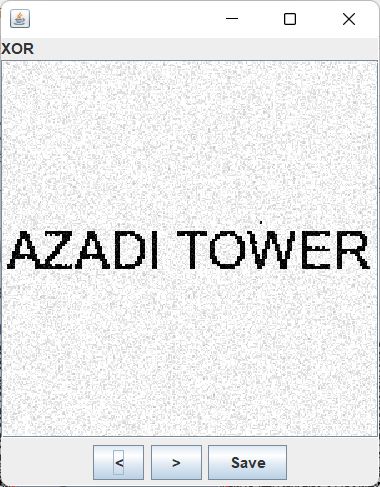

得到两张图片,但是没看出来有什么,想到Stegsolve可以合并图片

加入第二张图片成功得到flag

flag:AZADI TOWER

normal_png

下载后发现是一张图片,拖到kali里面发现显示图片CRC错误,猜测是图片的宽高被修改了

使用010editor打开图片,将图片的高度进行修改

再次打开图片得到flag

flag:flag{B8B68DD7007B1E406F3DF624440D31E0}

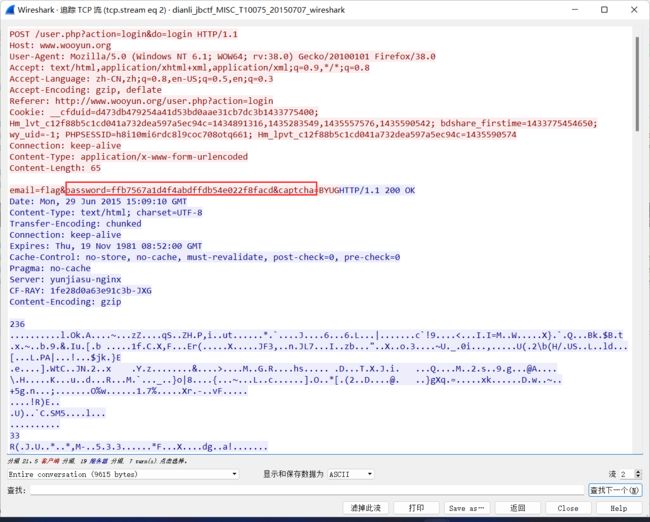

something_in_image

下载解压后也不知道是个什么类型文件,直接使用strings命令查看,成功获取flag

flag:Flag{yc4pl0fvjs2k1t7T}

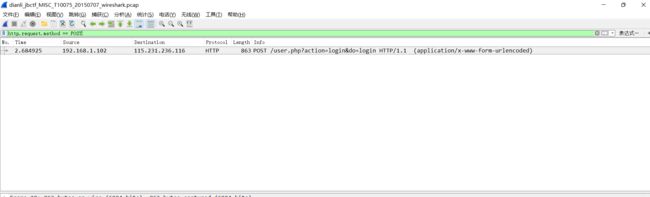

wireshark-1

下载解压后发现为pcap文件,使用wireshark打开,根据题目扫描说是要获取到管理员的密码,猜测是POST进行传输,直接过滤POST包

右键追踪TCP数据流成功获取到flag

flag:flag{ffb7567a1d4f4abdffdb54e022f8facd}

pure_color

下载后发现是第一张图片,但是打开发现是一片空白,使用Stegsolve打开调通道

在Bule plane 0通道发现flag

flag:flag{true_steganographers_doesnt_need_any_tools}

Aesop_secret

下载后发现是一张动态图片,里面好像有东西,但是不知道是什么东西,使用在线图片分解网站分解一下

动态图片分解网站:https://tu.sioe.cn/gj/fenjie/

得到一个字符串ISCC,去提交但是发现显示错误

使用010editor打开图片在底部发现一串密文

在根据题目名字猜测是AES加密

使用AES进行解密

貌似还是密文,再解密一次

成功获取到flag

flag:flag{DugUpADiamondADeepDarkMine}

a_good_idea

下载后解压得到一个文件夹,里面有一张图片,使用010editor打开发现肯定是不只一张图片的,使用binwalk进行分离

分离后又获得了两张新的图片,使用Stegsolve进行合并

合并后只发现一张黑黑的图片,保存下来使用Stegsolve调通道

在Red plane 0通道得到一张二维码,扫码即可获得flag

flag:NCTF{m1sc_1s_very_funny!!!}

2017_Dating_in_Singapore

下载解压后获得一个pdf文件,查看发现是一个日历表

然后题目还给了一串字符串,-应该是分隔

在给出的pdf中画出

一行对应一个月,每两位代表一个日期

flag:HITB{CTFFUN}

simple_transfer

下载解压后得到一个pcap文件,使用wireshark打开分析没有发现什么,尝试使用foremost进行分离

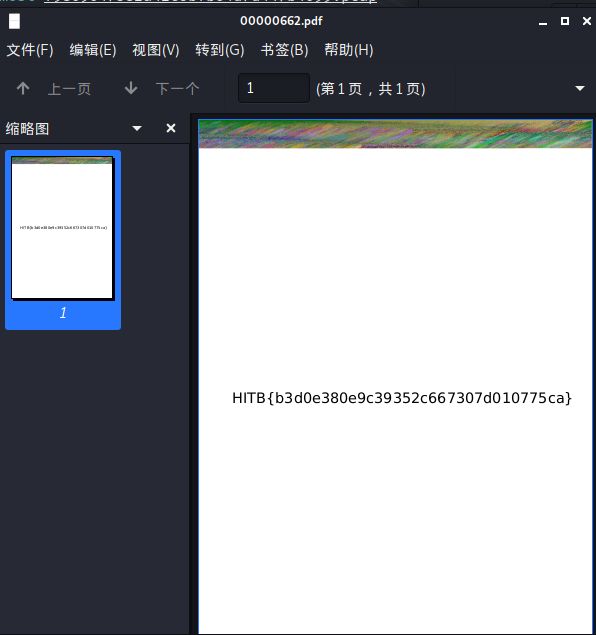

分离后得到一个pdf文件,打开即可获得flag

这里在kali里面打开是可以直接可以看到flag,如果是用windows打开的话会是一片黑的,也没事,直接ctrl+a全选然后复制粘贴即可

flag:HITB{b3d0e380e9c39352c667307d010775ca}

Training-Stegano-1

下载后得到一张图片,使用notepad++打开即可获得flag

flag:steganoI

can_has_stdio?

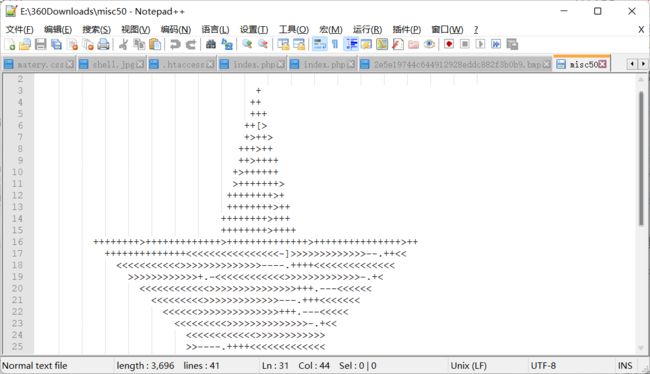

下载后解压不知道是个什么文件,使用notepad++打开发现一串密文

一眼看出来为Brainfuck加密,到解密网站进行解密

解密网站:https://www.splitbrain.org/services/ook

![]()

flag:flag{esolangs_for_fun_and_profit}

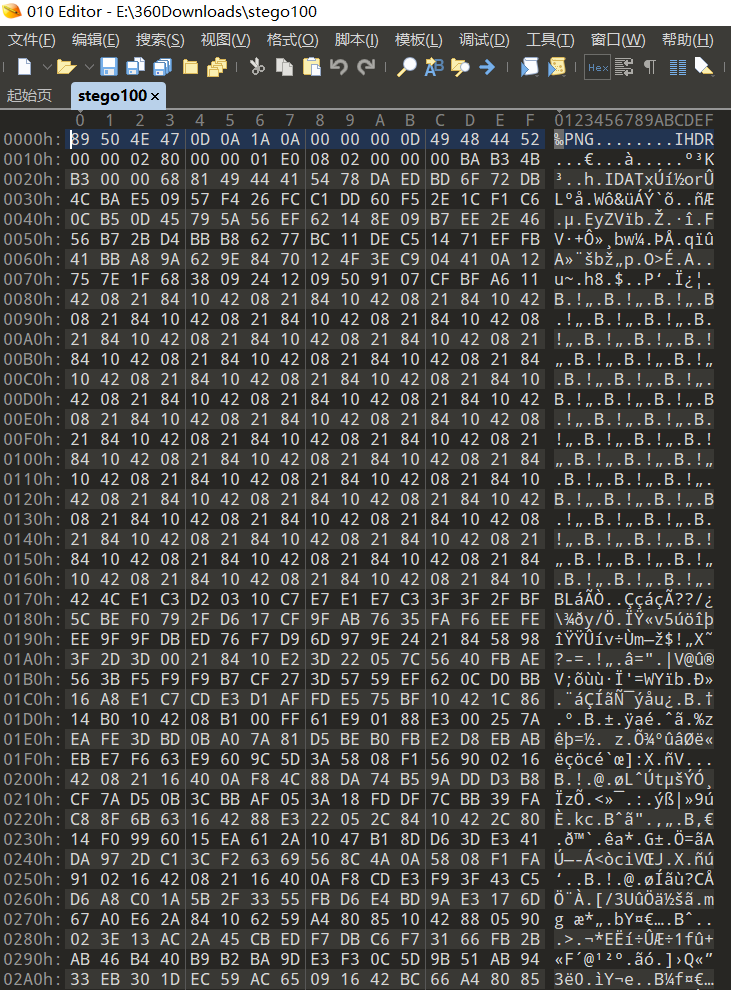

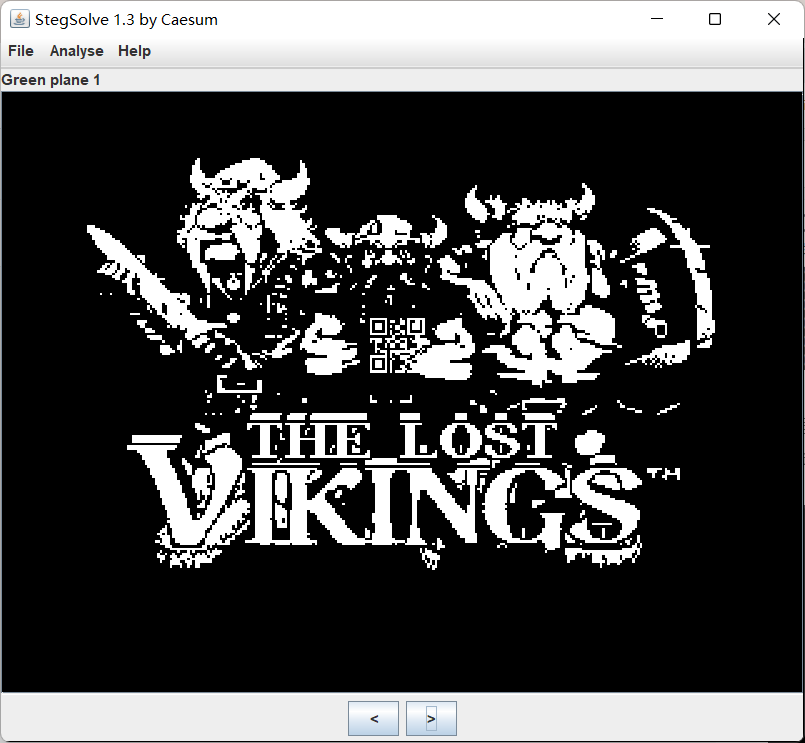

Erik-Baleog-and-Olaf

下载后解压不知道是个什么东西

使用010editor打开

根据文件头可以看到文件是一个png文件

重命名为png后打开

然后用Stegsolve打开调通道

在Green plane 1通道发现一个二维码

但是这里扫不出来,还需要ps进行自动补全,这里我也不是很会(手动狗头)

flag:flag{#justdiffit}

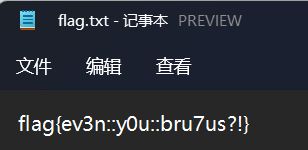

János-the-Ripper

下载后解压不知道是个什么文件,使用010editor打开

发现这个文件其实是个zip文件

重命名后进行解压发现需要密码

在010editor看着也不是zip伪加密,使用ARCHPR进行密码爆破

输入密码解压后得到flag.txt文件,打开即可获得flag

flag:flag{ev3n::y0u::bru7us?!}

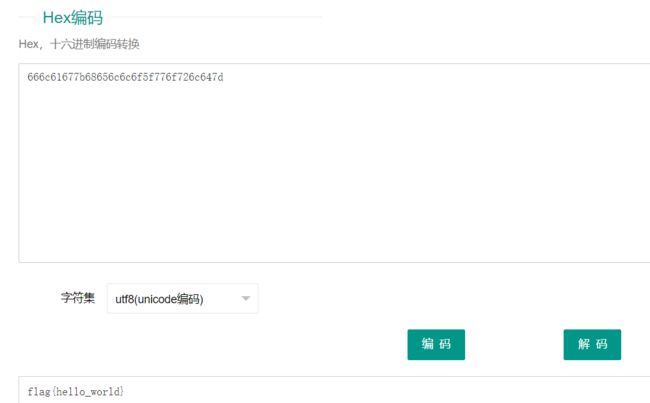

Test-flag-please-ignore

下载后解压不知道是个什么东西,使用notepad++打开发现一串密文

看着应该是十六进制字符串,使用十六进制进行解密

解密网站:http://www.hiencode.com/hex.html

flag:flag{hello_world}

hit-the-core

下载后解压不知道是什么东西,使用010editor打开也没有发现什么

使用strings命令进行查看

可以看到这里每隔四个小写字母就可以看到一个大写字母,刚好是ALEXCTF 照着这个规律找下去

使用用脚本实现

str='cvqAeqacLtqazEigwiXobxrCrtuiTzahfFreqc{bnjrKwgk83kgd43j85ePgb_e_rwqr7fvbmHjklo3tews_hmkogooyf0vbnk0ii87Drfgh_n kiwutfb0ghk9ro987k5tfb_hjiouo087ptfcv}'

a=''

for i in range(3,len(str),5):

a+=str[i]

print(a)

flag:ALEXCTF{K33P_7H3_g00D_w0rk_up}

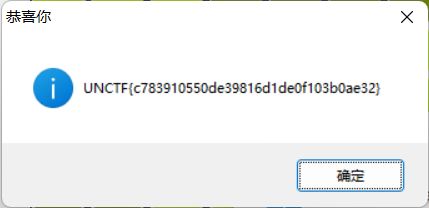

快乐游戏题

下载解压后为一个exe可执行文件,双击运行发现是一个游戏,慢慢玩过关即可得到flag

flag:UNCTF{c783910550de39816d1de0f103b0ae32}

glance-50

下载解压后发现是一张动态图片

在动态图片分解网站将动态图片分解即可得到flag

动态图片分解网站:https://tu.sioe.cn/gj/fenjie/

flag:TWCTF{Bliss by Charles O’Rear}

Ditf

下载后发现为一张图片,将图片拖到kali里面发现显示CRC错误,怀疑是图片的高度被修改了

使用010editor打开该图片将图片的高度进行修改

再次打开图片在底部看到一串字符串

直接提交发现会出错,再仔细在这张图片,竟然有5M,说明里面肯定不只一张图片,使用binwalk进行分离

分离获得一个压缩包,但是解压发现需要密码,那图片下面的字符串应该就是解压的密码

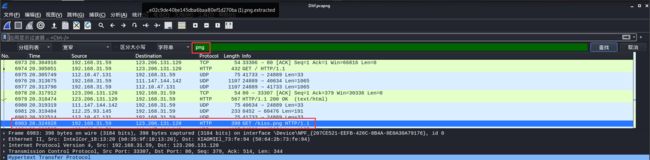

解压成功后获得一个pcap文件,使用wireshark打开

搜索一下png字符串

右键选择追踪HTTP流,发现一串密文

一眼看出来为base64解密,直接base64解密获得flag

flag:flag{Oz_4nd_Hir0_lov3_For3ver}

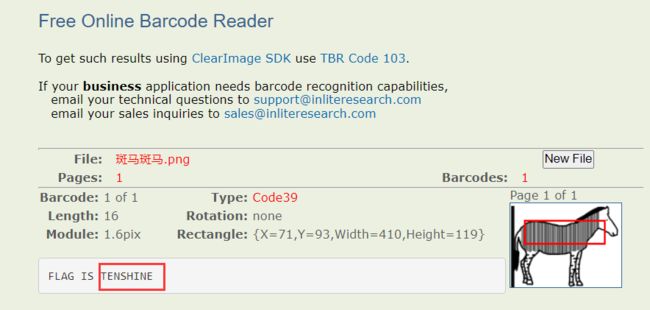

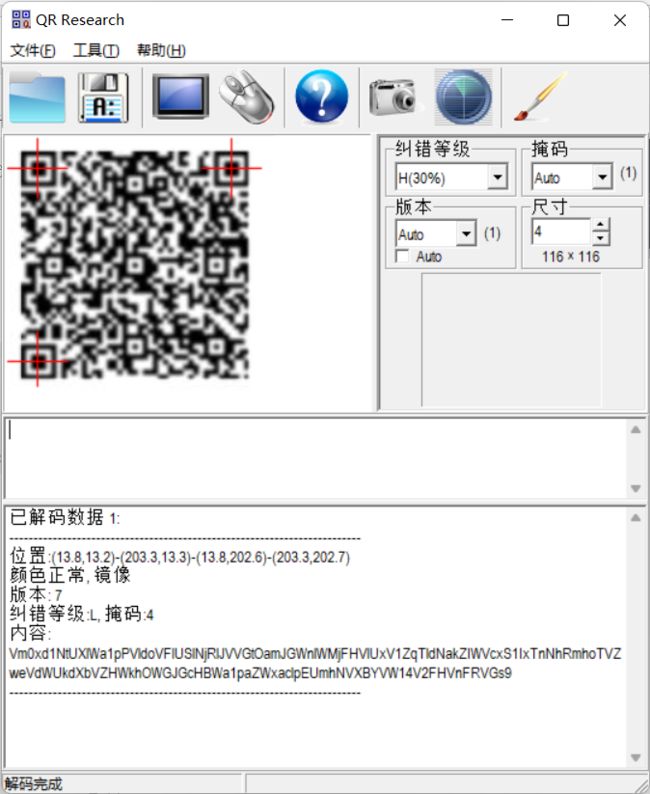

Banmabanma

下载后解压得到一张png类型的图片,打开发现好像是条形码

直接上在线条形码扫码网站进行解密

条形码扫描网站:https://online-barcode-reader.inliteresearch.com/

flag:TENSHINE

适合作为桌面

下载后解压得到一张png类型的图片,使用Stegsolve打开调通道

在Red plane 1通道左上角发现一张二维码

扫码

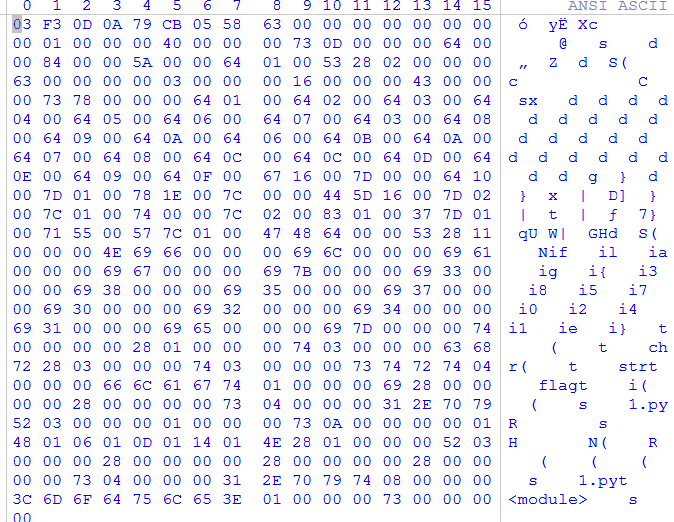

出来一堆不知道是什么的字符串,先放到winhex里面看看

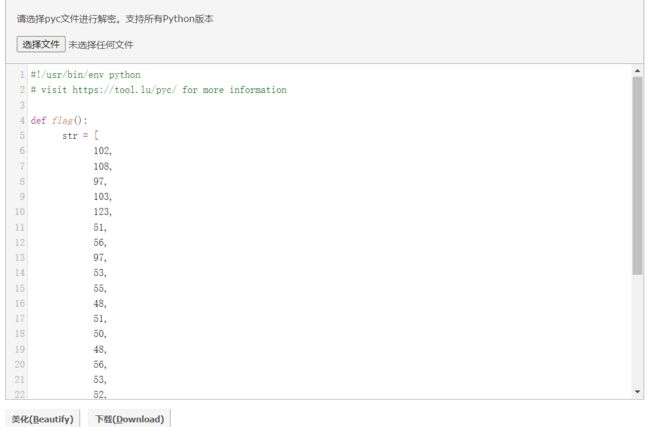

看着貌似是pyc文件,所以只需要将文件先保存在pyc文件,然后反编译为py文件即可

在线反编译网站:https://tool.lu/pyc/

将这个反编译后的代码保存为py文件运行即可

flag:flag{38a57032085441e7}

stage1

下载后发现为一张png文件

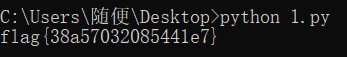

打开后发现跟“适合作为桌面”题目的图片一模一样,按照之前的套路一样,先使用Stegsolve调通道

在Green plane 1通道左上角发现一个二维码

扫码

也不知道是什么东西,按照之前的套路复制到winhex里面看看

看着也是pyc文件,去反编译为py文件运行即可

flag:AlphaLab

Miscellaneous-200

from ast import literal_eval as make_tuple

from PIL import Image

f = open('62f4ea780ecf4e6bbef5f40d674ec073.txt', 'r')

corl = [make_tuple(line) for line in f.readlines()]

f.close()

img0 = Image.new('RGB', (270, 270), '#ffffff')

k=0

for i in range(246):

for j in range(246):

img0.putpixel ([i , j], corl[k])

k=k+1

img0.save("result.png")

Hidden-Message

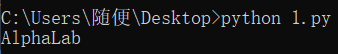

下载后得到一个pcap文件,使用wireshark打开进行分析,分析了半天也没有一点思路

这里发现只有端口01、10在一直变化,提取出来

10110111100110101001011010001100100110101001000110011101100110101000110110011000

但是是1开头,不像是ascii码

尝试将10位置互换,然后再ascii码解码

flag:Heisenberg

这关考的竟然是端口隐写

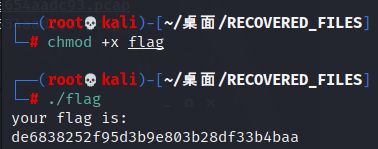

Recover-Deleted-File

下载解压后不知道是个什么类型的文件,题目提示要恢复磁盘

下载磁盘恢复工具

sudo apt-get install extundelete

进行恢复操作

extundelete disk-image --restore-all #disk-image为文件名

在生成的文件看到一个flag可执行文件

给予执行的权限,运行一下flag可执行文件即可获得flag

flag:de6838252f95d3b9e803b28df33b4baa

red_green

下载后得到一张png类型的图片,打开发现很杂乱无章

题目题目为red_green,那就丢进Stegsolve看看

![]()

在red的0通道发现了一点东西,根据文件头发现这不就是一张jpg类型的图片嘛,将他保存为jpg,打开即可获得flag

flag:flag{134699ac9d6ac98b}

base64÷4

下载后得到一个txt文件,打开得到一串密文

根据题目名字猜测是base16加密

使用base16进行解密

flag:flag{E33B7FD8A3B841CA9699EDDBA24B60AA}

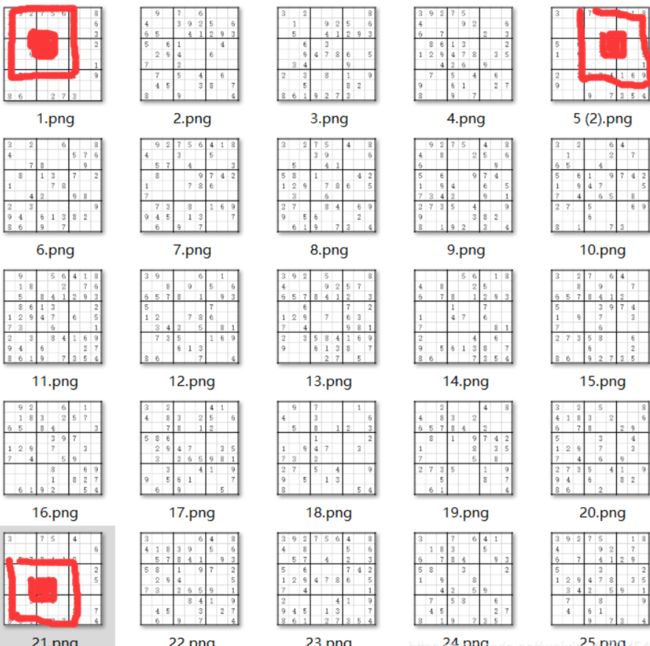

很普通的数独

111111101010101000101000001111110000101111111

100000101100111101010011101100011001001000001

101110101110011111010011111101000101001011101

101110101101100010001010000011110001101011101

101110100011100100001111101111111011101011101

100000101100100000011000100001110100001000001

111111101010101010101010101010101011101111111

000000000011001101001000110100110011100000000

110011100100100001111111100100101000000101111

101001001011111111101110101011110101101001100

100000111100100100000110001101001101010001010

001100010011010001010011000100000010110010000

010110101010001111110100011101001110101101111

100011000100011100111011101101100101101110001

001100110100000000010010000111100101101011010

101000001011010111110011011111101001110100011

110111110111011001101100010100001110000100000

110101000010101000011101101101110101101001100

010011111110001011111010001000011011101101100

011001011001010101100011110101001100001010010

010111111111101011111111101101101111111111100

011110001100000100001000101000100100100011110

111110101110011100111010110100110100101010010

110010001011101011101000111100000011100010000

101011111011100111101111111100001010111110010

110100011000111000100111101101111101000100010

111101111110001001000011010110001111110111110

011001010101000110010100010001000101101010001

011101110101101101100100001101101000111101001

110110001001101100010101101111110100101100110

000011100111000000000100001010101111100010010

111010010011110011101110010100001011111010010

101001100010111111110100000100001010101010100

000010011001001101110101001111100101111101101

000010111101110001101011000001000101110100110

011110011010100010100000011011000001110010000

100110100100001101111111101100101110111110011

000000001111110101101000101011100100100011010

111111100011111011011010101101110011101011110

100000101110101101101000111110010001100010001

101110101011100001111111101101001000111111011

101110100110111101101000001001101100011101101

101110100000011101100001101010110010010010001

100000101011001011111011001011000011010110000

111111101010101001111011110101101110000101101

使用脚本制作二维码

# -*- coding:utf-8 -*-

from PIL import Image

x = 45

y = 45

im = Image.new("RGB", (x, y)) # 创建图片

file = open('flag.txt', 'r') # 打开rbg值文件

for i in range(0, x):

line = file.readline() # 获取一行

for j in range(0, y):

if line[j] == '0':

im.putpixel((i, j), (255, 255, 255)) # rgb转化为像素

else:

im.putpixel((i, j), (0, 0, 0)) # rgb转化为像素

im.show()

扫码

经过六次base64解码成功获得flag

flag:flag{y0ud1any1s1}

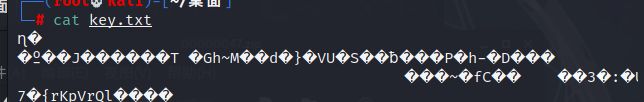

就在其中

下载后得到一个pcap类型的文件,使用wireshark打开

观察一下,好像是FTP协议,里面还有账号密码泄露了,但不知道有什么作用

继续追踪TCP流,在第二个流里发现一些东西pub.key引起重视,并且很有可能有私钥,推测会用到私钥加密。进一步坚定上面的猜测,继续追踪。

私钥一般都是使用rsa进行加密的

搜索RSA或者PRIVATE这些关键字

然后追踪tcp流可以得到私钥

然后将上面的东西复制到rsa.key文件里面

可以看面显示还有其他的东西,使用foremost提取出来

zip压缩包里面有一个key.txt,但是查看其内容发现是乱码,可能是被加密了

使用openssl和刚刚保存的私钥rsa.key进行解密

openssl rsautl -decrypt -in key.txt -inkey rsa.key -out flag.txt

-in 为要解密的加密文档 -inkey 为** -out 为输出文档

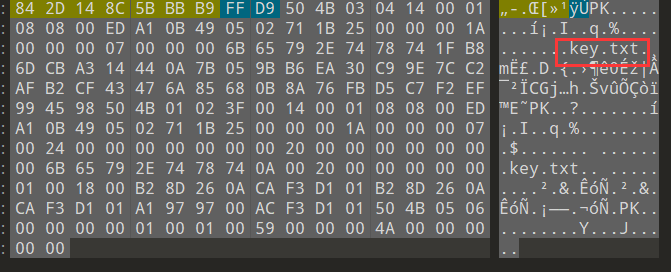

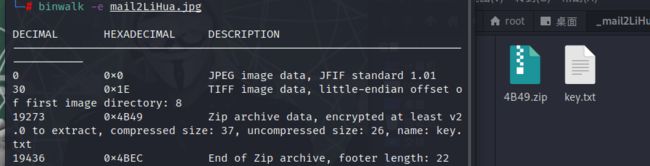

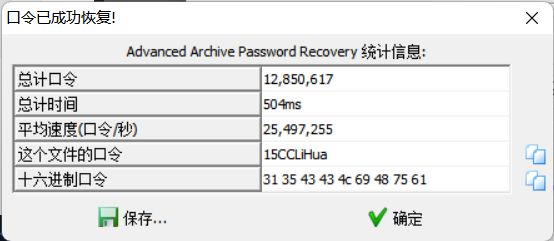

再见李华

下载解压后得到一张图片,打开图片获得看到一串md5值,尝试去解密

显然是不行的,后面貌似还有一些字符

使用010editor打开

发现这里面显然是不只一张图片,使用binwalk进行分离

分离之后获得一个压缩包,里面有一个key.txt文件,但是解压发现需要密码,放进010editor里面看也不是zip伪加密

再看看题目的提示

![]()

猜测密码里面应该包含LiHua,密码不小于1000字,将1000作为二进制的话就是8,猜测密码不少于8位,使用ARCHPR的掩码爆破

成功爆破出密码,拿到爆破出来的密码打开key.txt拿到flag

flag:Stay hungry, Stay foolish.

embarrass

下载解压后得到一个pcap文件,使用wireshark打开

搜索选择分组字节流和字符串,查找一下flag{即可得到flag

flag:flag{Good_b0y_W3ll_Done}

神奇的Modbus

下载后得到一个pcap文件,使用wireshark打开

既然题目说是modbus,那就搜索一个modbus

右键追踪TCP数据流即可获得flag

flag:ctf{Easy_Modbus}

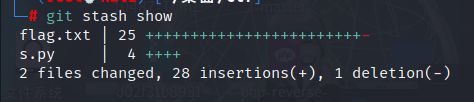

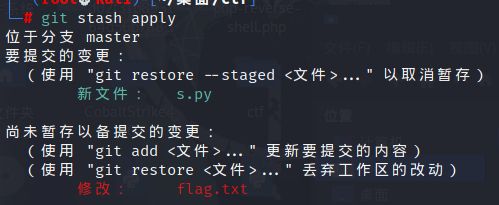

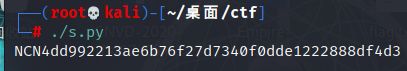

MISCall

下载后不知道是个什么类型的文件

先使用binwalk分离一下

分离后得到一个压缩包,里面有一个叫ctf的文件夹,里面有一个.git和flag.txt文件,打开flag.txt显然不是flag

这里是在考察 .git目录利用、git stash命令

git log

git stash list

git stash show

git stash apply

运行s.py成功获得flag

flag:NCN4dd992213ae6b76f27d7340f0dde1222888df4d3

这次先到这里,持续更新中~~~~~~~~