【网络】Wireshark对远程主机抓包|过滤|原理

目录

对远程Linux主机进行抓包

对Windows主机抓包

过滤

1.过滤IP,如来源IP或者目标IP等于某个IP

2.过滤端口

3.过滤协议

4.过滤MAC

5.包长度过滤

6.http模式过滤

7.TCP参数过滤|过滤标志 SYN|RST|ACK……

8.包内容过滤

9.dns模式过滤

10.DHCP

11.msn

12. wireshark字符串过虑语法字符

三、捕获过滤器表达式

四、显示过滤器表达示及其书写规律

4.1 基本过滤表达式

4.2 复合过滤表达示

4.3 常见用显示过滤需求及其对应表达式

查看当前正在应用的过滤条件

Wireshark 保存过滤后的报文

实用过滤表达式(针对ip、协议、端口、长度和内容)

五、抓的包太大,怎么拆分成多个文件?

wireshark 抓包原理

2.1 Wireshark协议分析器原理图

2.1.1 混杂模式与监视模式区别

报错记录

Wireshark是一款非常流行好用的抓包软件 ,那么我们能否在本地运行Wireshark来对远程主机进行抓包呢,Wireshark是为我们提供了这项服务的,只需要为远程主机安装好rpcapd服务(WinPcap的远程抓包服务)即可。

对远程Linux主机进行抓包

01 Linux rpcapd服务的安装

yum install glibc-static gcc flex byacc -y

wget http://www.winpcap.org/install/bin/WpcapSrc_4_1_2.zip

unzip WpcapSrc_4_1_2.zip

cd winpcap/wpcap/libpcap

chmod +x configure runlex.sh

CFLAGS=-static ./configure

make

cd rpcapd

makeyum install glibc-static

# 下载源码

wget http://www.winpcap.org/install/bin/WpcapSrc_4_1_2.zip unzip WpcapSrc_4_1_2.zip cd winpcap/wpcap/libpcap chmod +x configure runlex.sh #接下来的命令执行时可能报错,根据报错安装指定包就可以 CFLAGS=-static ./configure make cd rpcapd make # 启动rpcapd,参数n设置免登陆认证,其它参数使用可使用-h查看帮助 ./rpcapd -b 172.16.68.204 -p 2002 -n

02 启动 rpcapd 服务

./rpcapd -n

03 在本地Wireshark配置远程抓包接口

![]()

04 本地抓包远程主机

![]()

最终远程主机的所有网络接口都将显示出来,选择并启动监听

原文链接:https://blog.csdn.net/a610786189/article/details/80436582

对Windows主机抓包

1.被监控主机上,在安装目录下点击rpcapd.exe,运行server服务,并关闭防火墙

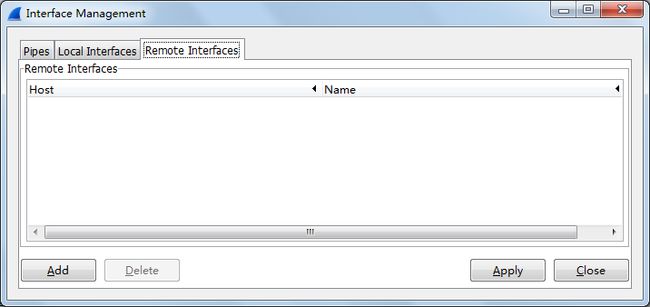

2.监控机器上,Capture Options,点击Manage Interfaces,弹出如下对话框

选择“Remote interfaces”,点击Add,在新弹出的对话框中,host填写被监控主机的ip,port填写2002(默认的设置是这样),选择padssowrd authentication,然后填写用户名和密码,点击ok,就将远程主机放在了监控的列表里。

3.在Capture中选择刚刚添加的地址,填写好抓包过滤条件,就可以监控远程主机的数据包了。

Wireshark远程抓包 - https://www.cnblogs.com/ttssrs/p/4204237.html

过滤

原文链接:https://blog.csdn.net/liuchaoxuan/article/details/81605257

首先要注意,如果你是使用localhost或者127.0.0.1进行测试的,流量是不经过电脑网卡的,所以WireShark无法抓包,如果想抓取本地的包,参考WireShark如何抓取本地localhost的包

Wireshark 基本语法,基本使用方法,及包过滤规则:

1.过滤IP,如来源IP或者目标IP等于某个IP

例子:

ip.src eq 192.168.1.107 or ip.dst eq 192.168.1.107

或者

ip.addr eq 192.168.1.107 // 都能显示来源IP和目标IP

Linux上运行的wireshark图形窗口截图示例,其他过虑规则操作类似,不再截图。

ip.src eq 10.175.168.182

截图示例:

提示: 在Filter编辑框中,收入过虑规则时,如果语法有误,框会显红色,如正确,会是绿色。

2.过滤端口

例子:

tcp.port eq 80 // 不管端口是来源的还是目标的都显示

tcp.port == 80

tcp.port eq 2722

tcp.port eq 80 or udp.port eq 80

tcp.dstport == 80 // 只显tcp协议的目标端口80

tcp.srcport == 80 // 只显tcp协议的来源端口80

udp.port eq 15000

过滤端口范围

tcp.port >= 1 and tcp.port <= 80

3.过滤协议

例子:

tcp

udp

arp

icmp

http

smtp

ftp

dns

msnms

ip

ssl

oicq

bootp

等等

排除arp包,如!arp 或者 not arp

4.过滤MAC

太以网头过滤

eth.dst == A0:00:00:04:C5:84 // 过滤目标mac

eth.src eq A0:00:00:04:C5:84 // 过滤来源mac

eth.dst==A0:00:00:04:C5:84

eth.dst==A0-00-00-04-C5-84

eth.addr eq A0:00:00:04:C5:84 // 过滤来源MAC和目标MAC都等于A0:00:00:04:C5:84的

less than 小于 < lt

小于等于 le

等于 eq

大于 gt

大于等于 ge

不等 ne

5.包长度过滤

例子:

udp.length == 26 这个长度是指udp本身固定长度8加上udp下面那块数据包之和

tcp.len >= 7 指的是ip数据包(tcp下面那块数据),不包括tcp本身

ip.len == 94 除了以太网头固定长度14,其它都算是ip.len,即从ip本身到最后

frame.len == 119 整个数据包长度,从eth开始到最后

eth —> ip or arp —> tcp or udp —> data

6.http模式过滤

例子:

http.request.method == “GET”

http.request.method == “POST”

http.request.uri == “/img/logo-edu.gif”

http contains “GET”

http contains “HTTP/1.”

// GET包

http.request.method == “GET” && http contains “Host: “

http.request.method == “GET” && http contains “User-Agent: “

// POST包

http.request.method == “POST” && http contains “Host: “

http.request.method == “POST” && http contains “User-Agent: “

// 响应包

http contains “HTTP/1.1 200 OK” && http contains “Content-Type: “

http contains “HTTP/1.0 200 OK” && http contains “Content-Type: “

一定包含如下

Content-Type:

7.TCP参数过滤|过滤标志 SYN|RST|ACK……

tcp.flags 显示包含TCP标志的封包。

tcp.flags.syn == 0x02 显示包含TCP SYN标志的封包。

tcp.window_size == 0 && tcp.flags.reset != 1

1.表达式1

(tcp.flags.reset == 1)&&(tcp.seq == 1)

2.表达式2

(tcp.flags.syn == 1)&&(tcp.analysis.retransmission)

每个flage对应bit位置1 就是它的值,如 syn bit2 = 0x02,RST bit3 = 0x04, 组合[SYN,ACK]=10010 =18

8.包内容过滤

-----------------------------------------------

tcp[20]表示从20开始,取1个字符

tcp[20:]表示从20开始,取1个字符以上

注: 些两虚线中的内容在我的wireshark(linux)上测试未通过。

--------------------------------------------------

tcp[20:8]表示从20开始,取8个字符

tcp[offset,n]

udp[8:3]==81:60:03 // 偏移8个bytes,再取3个数,是否与==后面的数据相等?

udp[8:1]==32 如果我猜的没有错的话,应该是udp[offset:截取个数]=nValue

eth.addr[0:3]==00:06:5B

例子:

判断upd下面那块数据包前三个是否等于0x20 0x21 0x22

我们都知道udp固定长度为8

udp[8:3]==20:21:22

判断tcp那块数据包前三个是否等于0x20 0x21 0x22

tcp一般情况下,长度为20,但也有不是20的时候

tcp[8:3]==20:21:22

如果想得到最准确的,应该先知道tcp长度

matches(匹配)和contains(包含某字符串)语法

ip.src==192.168.1.107 and udp[8:5] matches “\\x02\\x12\\x21\\x00\\x22″ ------???--------

ip.src==192.168.1.107 and udp contains 02:12:21:00:22

ip.src==192.168.1.107 and tcp contains “GET”

udp contains 7c:7c:7d:7d 匹配payload中含有0x7c7c7d7d的UDP数据包,不一定是从第一字节匹配。

--------------------------------------不理解Begin------------------------------------------------------------------------------------

例子:

得到本地qq登陆数据包(判断条件是第一个包==0x02,第四和第五个包等于0x00x22,最后一个包等于0x03)

0x02 xx xx 0x00 0x22 … 0x03

如何拼写过虑条件???

udp[11:2]==00:00 表示命令编号为00:00

udp[11:2]==00:80 表示命令编号为00:80

当命令编号为00:80时,QQ号码为00:00:00:00

得到msn登陆成功账号(判断条件是”USR 7 OK “,即前三个等于USR,再通过两个0x20,就到OK,OK后面是一个字符0x20,后面就是mail了)

USR xx OK [email protected]

正确

msnms and tcp and ip.addr==192.168.1.107 and tcp[20:] matches “^USR\\x20[\\x30-\\x39]+\\x20OK\\x20[\\x00-\\xff]+”

-------------------------------------不理解End---------------------------------------------------------------------------------------

9.dns模式过滤

10.DHCP

注意:DHCP协议的检索规则不是dhcp/DHCP, 而是bootp

以寻找伪造DHCP服务器为例,介绍Wireshark的用法。在显示过滤器中加入过滤规则,

显示所有非来自DHCP服务器并且bootp.type==0x02(Offer/Ack/NAK)的信息:

bootp.type==0x02 and not ip.src==192.168.1.1

11.msn

msnms && tcp[23:1] == 20 // 第四个是0x20的msn数据包msnms && tcp[20:1] >= 41 && tcp[20:1] <= 5A && tcp[21:1] >= 41 && tcp[21:1] <= 5A && tcp[22:1] >= 41 && tcp[22:1] <= 5A

msnms && tcp[20:3]==”USR” // 找到命令编码是USR的数据包

msnms && tcp[20:3]==”MSG” // 找到命令编码是MSG的数据包

tcp.port == 1863 || tcp.port == 80

如何判断数据包是含有命令编码的MSN数据包?

1)端口为1863或者80,如:tcp.port == 1863 || tcp.port == 80

2)数据这段前三个是大写字母,如:

tcp[20:1] >= 41 && tcp[20:1] <= 5A && tcp[21:1] >= 41 && tcp[21:1] <= 5A && tcp[22:1] >= 41 && tcp[22:1] <= 5A

3)第四个为0x20,如:tcp[23:1] == 20

4)msn是属于TCP协议的,如tcp

MSN Messenger 协议分析

http://blog.csdn.net/Hopping/archive/2008/11/13/3292257.aspx

MSN 协议分析

http://blog.csdn.net/lzyzuixin/archive/2009/03/13/3986597.aspx

更详细的说明

<

http://www.csna.cn/viewthread.php?tid=14614

Wireshark 主界面的操作菜单中英对比

http://www.csna.cn/viewthread.php?tid=9645&extra=page=1

12. wireshark字符串过虑语法字符

如下内容转自:http://www.csna.cn/viewthread.php?tid=14614

类似正则表达式的规则。

1、wireshark基本的语法字符

\d 0-9的数字

\D \d的补集(以所以字符为全集,下同),即所有非数字的字符

\w 单词字符,指大小写字母、0-9的数字、下划线

\W \w的补集

\s 空白字符,包括换行符\n、回车符\r、制表符\t、垂直制表符\v、换页符\f

\S \s的补集

. 除换行符\n外的任意字符。 在Perl中,“.”可以匹配新行符的模式被称作“单行模式”

.* 匹配任意文本,不包括回车(\n)? 。 而,[0x00-0xff]* 匹配任意文本,包括\n

[…] 匹配[]内所列出的所有字符

[^…] 匹配非[]内所列出的字符

—————————————————————————————-

2、定位字符 所代表的是一个虚的字符,它代表一个位置,你也可以直观地认为“定位字符”所代表的是某个字符与字符间的那个微小间隙。

^ 表示其后的字符必须位于字符串的开始处

$ 表示其前面的字符必须位于字符串的结束处

\b 匹配一个单词的边界

\B 匹配一个非单词的边界

—————————————————————————————-

3、重复描述字符

{n} 匹配前面的字符n次

{n,} 匹配前面的字符n次或多于n次

{n,m} 匹配前面的字符n到m次

? 匹配前面的字符0或1次

+ 匹配前面的字符1次或多于1次

* 匹配前面的字符0次或式于0次

————————————————————————————-

4、and or 匹配

and 符号 并

or 符号 或

例如:

tcp and tcp.port==80

tcp or udp

—————————————————————————————-

5、wireshark过滤匹配表达式实例

5.1、搜索按条件过滤udp的数据段payload(数字8是表示udp头部有8个字节,数据部分从第9个字节开始udp[8:])

udp[8]==14 (14是十六进制0x14)匹配payload第一个字节0x14的UDP数据包

udp[8:2]==14:05 可以udp[8:2]==1405,且只支持2个字节连续,三个以上须使用冒号:分隔表示十六进制。 (相当于 udp[8]==14 and udp[9]==05,1405是0x1405)

udp[8:3]==22:00:f7 但是不可以udp[8:3]==2200f7

udp[8:4]==00:04:00:2a,匹配payload的前4个字节0x0004002a

而udp contains 7c:7c:7d:7d 匹配payload中含有0x7c7c7d7d的UDP数据包,不一定是从第一字节匹配。

udp[8:4] matches “\\x14\\x05\\x07\\x18″

udp[8:] matches “^\\x14\\x05\\x07\\x18\\x14″

5.2、搜索按条件过滤tcp的数据段payload(数字20是表示tcp头部有20个字节,数据部分从第21个字节开始tcp[20:])

tcp[20:] matches “^GET [ -~]*HTTP/1.1\\x0d\\x0a”

等同http matches “^GET [ -~]*HTTP/1.1\\x0d\\x0a”

tcp[20:] matches “^GET (.*?)HTTP/1.1\\x0d\\x0a”

tcp[20:] matches “^GET (.*?)HTTP/1.1\\x0d\\x0a[\\x00-\\xff]*Host: (.*?)pplive(.*?)\\x0d\\x0a”

tcp[20:] matches “^GET (.*?)HTTP/1.1\\x0d\\x0a[\\x00-\\xff]*Host: “

tcp[20:] matches “^POST / HTTP/1.1\\x0d\\x0a[\\x00-\\xff]*\\x0d\\x0aConnection: Keep-Alive\\x0d\\x0a\\x0d\\x0a”

检测SMB头的smb标记,指明smb标记从tcp头部第24byte的位置开始匹配。

tcp[24:4] == ff:53:4d:42

检测SMB头的smb标记,tcp的数据包含十六进制ff:53:4d:42,从tcp头部开始搜索此数据。

tcp contains ff:53:4d:42

tcp matches “\\xff\\x53\\x4d\\x42″

检测tcp含有十六进制01:bd,从tcp头部开始搜索此数据。

tcp matches “\\x01\\xbd”

检测MS08067的RPC请求路径

tcp[179:13] == 00:5c:00:2e:00:2e:00:5c:00:2e:00:2e:00

\ . . \ . .

5.3、其他

http.request.uri matches “.gif$” 匹配过滤HTTP的请求URI中含有”.gif”字符串,并且以.gif结尾(4个字节)的http请求数据包($是正则表达式中的结尾表示符)

注意区别:http.request.uri contains “.gif$” 与此不同,contains是包含字符串”.gif$”(5个字节)。匹配过滤HTTP的请求URI中含有”.gif$”字符串的http请求数据包(这里$是字符,不是结尾符)

eth.addr[0:3]==00:1e:4f 搜索过滤MAC地址前3个字节是0x001e4f的数据包。

————————————————

原文链接:https://blog.csdn.net/liuchaoxuan/article/details/81605257

三、捕获过滤器表达式

捕获过滤器表达式作用在wireshark开始捕获数据包之前,只捕获符合条件的数据包,不记录不符合条件的数据包。

捕获过滤器表达式没有像显示过滤器表达式那样明显的规律,但写法不多所以也不难;而且除非全部捕获要占用的磁盘空间实现太大,且你非常明确过滤掉的数据包是你不需要的,不然一般都不用捕获过滤器表达式而用显示过滤器表达式。

在wireshark2.x版本,启动后欢迎界面即有捕获过滤器,在其中输入过滤表达式开始捕获数据包时即会生效:

点击图中“书签”标志,再点管理“捕获筛选器”,即可看到常用捕获过滤表达示的书写形式

四、显示过滤器表达示及其书写规律

显示过滤器表达式作用在在wireshark捕获数据包之后,从已捕获的所有数据包中显示出符合条件的数据包,隐藏不符合条件的数据包。

显示过滤表达示在工具栏下方的“显示过滤器”输入框输入即可生效

4.1 基本过滤表达式

一条基本的表达式由过滤项、过滤关系、过滤值三项组成。

比如ip.addr == 192.168.1.1,这条表达式中ip.addr是过滤项、==是过滤关系,192.168.1.1是过滤值(整条表达示的意思是找出所有ip协议中源或目标ip、等于、192.168.1.1的数据包)

4.1.1 过滤项

初学者感觉的“过滤表达式复杂”,最主要就是在这个过滤项上:一是不知道有哪些过滤项,二是不知道过滤项该怎么写。

这两个问题有一个共同的答案-----wireshark的过滤项是“协议“+”.“+”协议字段”的模式。以端口为例,端口出现于tcp协议中所以有端口这个过滤项且其写法就是tcp.port。

推广到其他协议,如eth、ip、udp、http、telnet、ftp、icmp、snmp等等其他协议都是这么个书写思路。当然wireshark出于缩减长度的原因有些字段没有使用协议规定的名称而是使用简写(比如Destination Port在wireshark中写为dstport)又出于简使用增加了一些协议中没有的字段(比如tcp协议只有源端口和目标端口字段,为了简便使用wireshark增加了tcp.port字段来同时代表这两个),但思路总的算是不变的。而且在实际使用时我们输入“协议”+“.”wireshark就会有支持的字段提示(特别是过滤表达式字段的首字母和wireshark在上边2窗口显示的字段名称首字母通常是一样的),看下名称就大概知道要用哪个字段了。wireshark支持的全部协议及协议字段可查看官方说明。

4.1.2 过滤关系

过滤关系就是大于、小于、等于等几种等式关系,我们可以直接看官方给出的表。注意其中有“English”和“C-like”两个字段,这个意思是说“English”和“C-like”这两种写法在wireshark中是等价的、都是可用的。

4.1.3 过滤值

过滤值就是设定的过滤项应该满足过滤关系的标准,比如500、5000、50000等等。过滤值的写法一般已经被过滤项和过滤关系设定好了,只是填下自己的期望值就可以了。

4.2 复合过滤表达示

所谓复合过滤表达示,就是指由多条基本过滤表达式组合而成的表达示。基本过滤表达式的写法还是不变的,复合过滤表达示多出来的东西就只是基本过滤表达示的“连接词”

我们依然直接参照官方给出的表,同样“English”和“C-like”这两个字段还是说明这两种写法在wireshark中是等价的、都是可用的。

4.3 常见用显示过滤需求及其对应表达式

数据链路层:

筛选mac地址为04:f9:38:ad:13:26的数据包----eth.src == 04:f9:38:ad:13:26

筛选源mac地址为04:f9:38:ad:13:26的数据包----eth.src == 04:f9:38:ad:13:26

网络层:

筛选ip地址为192.168.1.1的数据包----ip.addr == 192.168.1.1

筛选192.168.1.0网段的数据---- ip contains "192.168.1"

筛选192.168.1.1和192.168.1.2之间的数据包----ip.addr == 192.168.1.1 && ip.addr == 192.168.1.2

筛选从192.168.1.1到192.168.1.2的数据包----ip.src == 192.168.1.1 && ip.dst == 192.168.1.2

传输层:

筛选tcp协议的数据包----tcp

筛选除tcp协议以外的数据包----!tcp

筛选端口为80的数据包----tcp.port == 80

筛选12345端口和80端口之间的数据包----tcp.port == 12345 && tcp.port == 80

筛选从12345端口到80端口的数据包----tcp.srcport == 12345 && tcp.dstport == 80

应用层:

特别说明----http中http.request表示请求头中的第一行(如GET index.jsp HTTP/1.1),http.response表示响应头中的第一行(如HTTP/1.1 200 OK),其他头部都用http.header_name形式。

筛选url中包含.php的http数据包----http.request.uri contains ".php"

筛选内容包含username的http数据包----http contains "username"

Wireshark使用教程(界面说明、捕获过滤器表达式、显示过滤器表达式) - https://www.cnblogs.com/lsdb/p/9254544.html

参考:

官方文档:https://www.wireshark.org/docs/wsug_html_chunked/ChapterWork.html

Wireshark 抓取本地回环数据包_https://blog.csdn.net/readiay/article/details/53063932

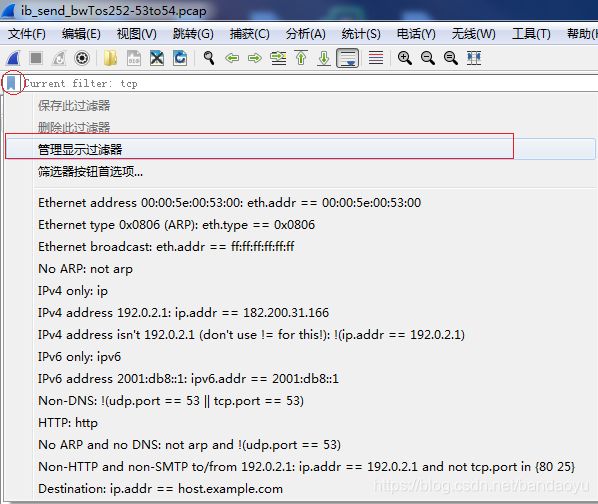

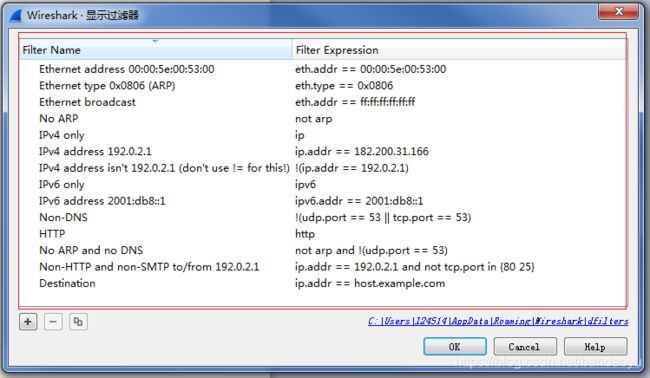

查看当前正在应用的过滤条件

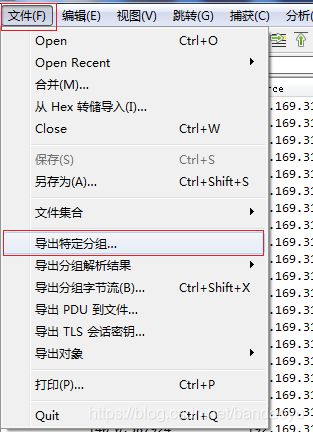

Wireshark 保存过滤后的报文

“Export Specified Packets” 保存过滤后的报文为单独的文件

File -> Export Specified Packets -> Displayed, 这样可以只保存过滤后报文

或者中文:

实用过滤表达式(针对ip、协议、端口、长度和内容)

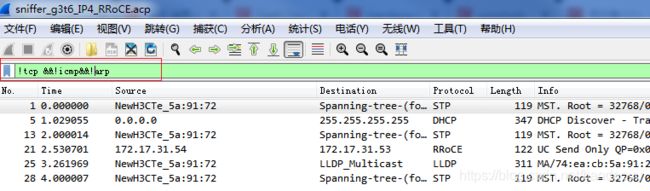

过滤掉tcp !tcp

过滤掉udp !udp

过滤掉ICMP !icmp #注意是小写

过滤掉ARP !arp #注意是小写

组合 !tcp &&!icmp&&!arp

首先说几个最常用的关键字,“eq” 和 “==”等同,可以使用 “and” 表示并且,“or”表示或者。“!" 和 "not” 都表示取反。

一、针对wireshark最常用的自然是针对IP地址的过滤。其中有几种情况:

(1)对源地址为192.168.0.1的包的过滤,即抓取源地址满足要求的包。

表达式为:ip.src == 192.168.0.1

(2)对目的地址为192.168.0.1的包的过滤,即抓取目的地址满足要求的包。

表达式为:ip.dst == 192.168.0.1

(3)对源或者目的地址为192.168.0.1的包的过滤,即抓取满足源或者目的地址的ip地址是192.168.0.1的包。

表达式为:ip.addr == 192.168.0.1,或者 ip.src == 192.168.0.1 or ip.dst == 192.168.0.1

(4)要排除以上的数据包,我们只需要将其用括号囊括,然后使用 "!" 即可。

表达式为:!(表达式)

二、针对协议的过滤

(1)仅仅需要捕获某种协议的数据包,表达式很简单仅仅需要把协议的名字输入即可。

表达式为:http

(2)需要捕获多种协议的数据包,也只需对协议进行逻辑组合即可。

表达式为:http or telnet (多种协议加上逻辑符号的组合即可)

(3)排除某种协议的数据包

表达式为:not arp !tcp

三、针对端口的过滤(视协议而定)

(1)捕获某一端口的数据包

表达式为:tcp.port == 80

(2)捕获多端口的数据包,可以使用and来连接,下面是捕获高端口的表达式

表达式为:udp.port >= 2048

四、针对长度和内容的过滤

(1)针对长度的过虑(这里的长度指定的是数据段的长度)

表达式为:udp.length < 30 http.content_length <=20

(2)针对数据包内容的过滤

表达式为:http.request.uri matches "vipscu" (匹配http请求中含有vipscu字段的请求信息)

通过以上的最基本的功能的学习,如果随意发挥,可以灵活应用,就基本上算是入门了。以下是比较复杂的实例(来自wireshark图解教程):

tcp dst port 3128

显示目的TCP端口为3128的封包。

ip src host 10.1.1.1

显示来源IP地址为10.1.1.1的封包。

host 10.1.2.3

显示目的或来源IP地址为10.1.2.3的封包。

src portrange 2000-2500

显示来源为UDP或TCP,并且端口号在2000至2500范围内的封包。

not imcp

显示除了icmp以外的所有封包。(icmp通常被ping工具使用)

src host 10.7.2.12 and not dst net 10.200.0.0/16

显示来源IP地址为10.7.2.12,但目的地不是10.200.0.0/16的封包。

(src host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8

显示来源IP为10.4.1.12或者来源网络为10.6.0.0/16,目的地TCP端口号在200至10000之间,并且目的位于网络10.0.0.0/8内的所有封包。

https://www.cnblogs.com/yuhuameng/p/5871443.html

五、抓的包太大,怎么拆分成多个文件?

用tcpdump就可以直接拆分抓到的数据包。

tcpdump -r ***.pcap -w newfile -C 1000

就是从已经捕获的文件读取,然后再另存成新文件,并且每个文件大小是1000M(不过不是1G,是1000M个字节)

http://t.csdn.cn/FBapi

wireshark 抓包原理

2.1 Wireshark协议分析器原理图

网络上传输的数据包通过网卡进入到网络协议分析器系统。协议分析器所使用的网卡和网卡 驱动程序必须能够支持“混杂模式操作(Promiscuous Mode Operation)”。因为只有运行在混杂模式下的网卡才能够捕获到网络中传输到其他设备的“广播数据包、多播数据包、单播数据包以及错误数据包等等”,两者一起协同工作。图7为分析器原理图。

图7 协议分析器原理图和要素

正如上面所描述,分析器所使用的网卡需要支持“混杂模式”,这样才能使用分析器抓取网卡上面的流通的数据包。如 Intel i325 网卡官方说明书中就有特别强调过该网卡支持:VF Promiscuous modes(VF 混杂模式),表明该Intel i325网卡处于“混杂模式”工作状态,支持 VLAN ,单播,多播等。如图8所示。

图8 Intel i325网卡支持VF混杂模式

2.1.1 混杂模式与监视模式区别

要弄清混杂模式和监视模式之间的区别:监视模式仅用于无线卡,混杂模式用于无线和有线。 监控模式使卡无需关联接入点即可侦听无线数据包。 混杂模式使卡可以侦听所有数据包,即使不是针对其的数据包。

报错记录

但是,运行./rpcapd -n报如下错误

[root@iZ23gx7o02aZ rpcapd]# ./rpcapd -n

Press CTRL + C to stop the server...

socket(): Address family not supported by protocol (code 97)

原因:在linux上,端口有可能没有开放,这时需要修改iptables服务的配置来开放2002端口。

解决办法:

1. CentOS下/etc/sysconfig/下找不到iptables文件 http://zhangyouzhi.me/2014/12/10/centos-cannot-find-iptables-in-etcsysconfig/

2. Linux中iptables配置详细(转)http://zhangyouzhi.me/2014/12/10/linux-iptables-configure/

参考Linux中iptables配置详细(转)修改iptables服务的配置来开放2002端口。

首先要做的是给咱的SSH进行ACCEPT配置,以免直接无法连接的情况发生:

1. 如果SSH端口是22(这里不建议用默认端口最好改掉SSH端口)

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

iptables -A OUTPUT -p tcp --sport 22 -j ACCEPT

注意要/etc/rc.d/init.d/iptables save,以下每一步都最好执行一遍此语句,以下不再累述。

[root@iZ23gx7o02aZ sysconfig]# iptables -A INPUT -p tcp --dport 22 -j ACCEPT

[root@iZ23gx7o02aZ sysconfig]# iptables -A OUTPUT -p tcp --sport 22 -j ACCEPT

[root@iZ23gx7o02aZ sysconfig]# /etc/rc.d/init.d/iptables save

iptables: Saving firewall rules to /etc/sysconfig/iptables:[ OK ]

[root@iZ23gx7o02aZ sysconfig]#

2. 修改iptables开放2002端口

iptables -A INPUT -p tcp --dport 2002 -j ACCEPT

iptables -A OUTPUT -p tcp --sport 2002 -j ACCEPT

最后注意需要再执行一下 /etc/init.d/iptables save,这样这两条语句就保存到刚才那个/etc/sysconfig/iptables 文件中了。

[root@iZ23gx7o02aZ sysconfig]# iptables -A INPUT -p tcp --dport 2002 -j ACCEPT

[root@iZ23gx7o02aZ sysconfig]# iptables -A OUTPUT -p tcp --sport 2002 -j ACCEPT

[root@iZ23gx7o02aZ sysconfig]# /etc/init.d/iptables save

iptables: Saving firewall rules to /etc/sysconfig/iptables:[ OK ]

[root@iZ23gx7o02aZ sysconfig]#

3. 查看iptables的内容

[root@iZ23gx7o02aZ sysconfig]# vi iptables

1 # Generated by iptables-save v1.4.7 on Wed Dec 10 21:20:39 2014

2 *filter

3 :INPUT ACCEPT [4602:266675]

4 :FORWARD ACCEPT [0:0]

5 :OUTPUT ACCEPT [5004:417513]

6 -A INPUT -p tcp -m tcp --dport 22 -j ACCEPT

7 -A INPUT -p tcp -m tcp --dport 2002 -j ACCEPT

8 -A OUTPUT -p tcp -m tcp --sport 22 -j ACCEPT

9 -A OUTPUT -p tcp -m tcp --sport 2002 -j ACCEPT

10 COMMIT

11 # Completed on Wed Dec 10 21:20:39 2014

4. 重启iptables

重启指令:

service iptables restart

[root@iZ23gx7o02aZ sysconfig]# service iptables restart

iptables: Setting chains to policy ACCEPT: filter [ OK ]

iptables: Flushing firewall rules: [ OK ]

iptables: Unloading modules: [ OK ]

iptables: Applying firewall rules: [ OK ]

[root@iZ23gx7o02aZ sysconfig]#

5. 运行./rpcapd -n

[root@iZ23gx7o02aZ rpcapd]# ./rpcapd -n

Press CTRL + C to stop the server...

socket(): Address family supported by protocol (code 98)

修改成功!

原文链接:https://blog.csdn.net/tony_vip/article/details/105075850