持安科技何艺:基于可信验证的应用访问安全模型 | CCS2023演讲分享

近日,2023CCS成都网络安全大会在成都举办,大会由四川省互联网信息办公室指导,成都市互联网信息办公室、成都高新技术产业开发区管理委员会联合主办,无糖信息技术有限公司承办。

持安科技创始人兼CEO何艺受邀参与2023CCS大会金融安全论坛,并分享《应用安全新范式:基于可信验证的应用访问安全模型》。

持安科技创始人兼CEO何艺在创业之前曾是完美世界的安全负责人,完美世界游戏出海业务,在早期就遇到了来自国际上的APT组织,在多年跟黑产对抗的过程中,何艺逐渐发现了零信任最佳实践的安全与业务价值,并长期看好零信任未来的发展。2015年开始在完美世界内部实施零信任最佳实践,并全面落地,2021年创业并成立了持安科技,主要做零信任领域。

以下是本次演讲实录:

#01

传统应用安全面临哪些挑战?

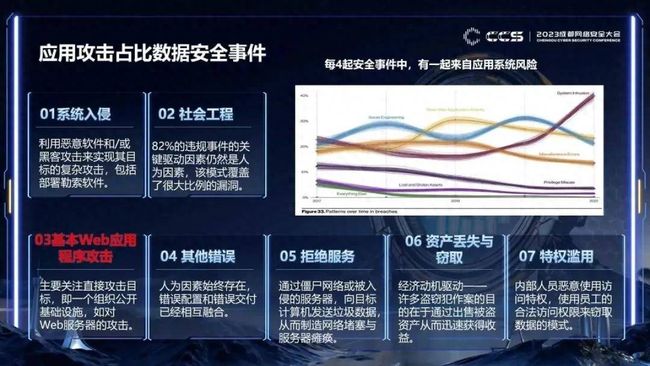

根据verizon出具的报告统计, Web应用安全排名是第三位,并且在其他攻击事件,例如系统入侵中也会大量用到针对Web应用攻击事件,可以说Web应用程序安全风险,占了安全事件里面一个极大的比重。

为什么这么多年来,Web安全问题始终存在,甚至是很多安全事件产生的源头?

我们认为,是因为企业做Web安全对抗时,一直处于被动防守的状态。

在传统的防护体系中,攻击者只要能够在访问中接触到业务系统,就可以利用业务系统中的漏洞和脆弱性展开攻击。随着AI的发展,现在甚至不需要攻击者有漏洞挖掘能力,就可能通过暗网或者chatgpt展开攻击,攻击成本极低。

但防守成本却很高,只要业务系统能够被访问到,防守方就需要提前发现系统存在的漏洞。需要基于接收到的流量来检测是否有攻击行为,工作量巨大。但是也只能检测到已知的漏洞与风险,一旦有未知风险,防守方会很快的被攻破。

传统的基于边界防护模型加上纵深防护的安全防护理念,已经不能防御现阶段的攻击手法了。

边界防护比较常见的方法是隔离,但是随着数字化转型的推进,企业业务的开放度和敏捷度逐渐提高,企业越来越难以用隔离的方式来保证自身的数据安全。

纵深防护模型最常见的就是特征对抗,但是永远有新的未知漏洞出现,企业无法穷尽所有特征。而且当攻击事件被发现,需要做溯源的时候,安全日志只能看到IP,和访问者的身份不是强相关的,所以溯源的时间周期非常长。

那么当业务系统存在一个未知的漏洞,安全系统又无法通过特征检测到这些风险,攻击者又可以访问到你的系统,系统就面临着很大的风险。

#02

基于可信验证的应用访问安全模型

2015年我们在甲方,那时我们发现用已有的安全产品,很难防御国际上的大型APT攻击,我们于是多方调研,使用了Google BeyondCorp 模型,在内部建立了基于可信验证的安全体系。

安全的本质是什么?我们认为是信任。

比如发生攻击事件的时候,带有黑客访问方式的数据包是不可信的。

对于攻击者来讲,最必要的条件是什么?是访问。

不管是通过网络来攻击别人的业务系统,还是用本地提权的方式。所有的行为都是输入或者输出。如果我们能把输入控制好,安全性就会提高很多。

如果访问来自可信的人、设备,是否可以消除了大部分风险?

除了一个可信的人,某一天突然因为心情原因或者是其他原因,突然要做一些危害公司的事情之外,其余的风险都基本上可以被消除掉。

用户连上了SDP,他的电脑已经和公司的网络打通,这时攻击者钓鱼成功,控制了这个设备,以此为跳板,对内部的系统进行扫描。这个设备有什么权限,攻击者具有相同的网络访问权限,黑客就可以进一步探测系统内的漏洞。就可以进行攻击了。

现在很多攻击者使用无痕码、免杀码,不显示IP和域名,防守方很难防护。

为什么我们已经有了SDP和VPN,还是防不住呢?

因为VPN和SDP控制的是网络通道,在TCP\IP的协议栈中,应用层可以看到网络层的所有数据,但是网络层看不到上层的数据,网络层管控能控制访问通道IP端口,但是无法判断IP和端口传输的数据是否安全。无法判断这到底是越权行为,还是正常访问。做流量分析或者特征检测,就回到传统安全的思路了。

把业务系统发布到零信任平台上接管访问请求,攻击者发起钓鱼,等员工上线然后做扫描。此时所有的信息都会被网关拦截,也会被审计检测到。因此即便攻击者有了网络访问的权限,但是发起请求的内容会被发送到应用层做解析。应用层会基于业务来做可信验证。如果可信验证没有通过,网关就会拦截这次访问,就算后面的业务系统有漏洞,也无法攻击者利用。

如果是更高级别对抗盗取身份凭据呢?

我们不关注访问是来自于企业内部、互联网或者VPN。收到的访问请求会先被发送到应用层网关,网关默认先把请求拦截住,把请求给到决策引擎。决策引擎首先通过多因素认证来判定访问者的业务系统身份,身份验证之后,决策引擎基于身份,判定这个访问的权限、设备、行为等上下文内容是否可信。只有以上多个因素都被判定可信后,访问请求才会通过。

而访问者发起的下一个请求后,还会重复以上的验证过程,不是只做一次验证。

可信验证机制改变了传统安全。

传统安全理念是先访问再验证,比如用户登录OA,会先接触到OA系统,再去做登录认证,或者从OA系统转到IAM再做认证。但是此时攻击者可以访问到OA,就可以展开攻击。

接入零信任系统之后,只有正常的员工可以通过,其他包括内鬼和非受信用户的访问都会被过滤掉,有行动权限的访问请求才能通过。如果这个员工没有这个系统的访问权限,他就看不到应用系统的页面,所以对于内鬼,这套系统也可以解决一定的越权访问风险。

信任链的第一步是确认业务身份,然后基于身份构建与其相关的设备、网络、应用、环境的信任链,信任链中任何一个环节不可信,整个访问就会被驳回.

零信任系统会持续验证访问者的每一次访问动作,并且基于其可信的程度做不同的处置。比如所有条件都合理即验证通过;中间出现了一些不确定因素,则需要加强验证或者说直接拒绝本次访问。

零信任带来的价值收益

1. 主动防御

防守方由被动防护转为了主动防护。系统接收到的所有访问请求默认被拒绝,只有经过了严格的可信验证的访问才能通过。意味着是攻击者需要去想办法来破解可信验证的机制。而不是防守方去发现漏洞和提高响应速度,有效提高ROI。

2. 未知威胁防护

基于零信任的“先验证,再访问”模型,只有经零信任验证可信的数据包才可以接触到业务系统,未知人员无法接触到业务系统,能够有效防范未知人员发起的未知攻击。

3. 人员安全可见性

所有的人员访问信息都需要经过零信任平台,数据的可见性非常高,可以精确地了解每个人正在进行的活动。通过实时监控和分析,可以构建一个安全上下文,从而提高整体的安全性。

4. 安全赋能业务

业务部门不再对安全有担忧。不需要业务给安全预留上线和测试的时间。不需要投入开发成本。

综合来讲,基于应用可信访问与SDP主要存在以下区别。

#03

基于可信验证最佳实践

持安零信任方案基于Google beyond crop架构逻辑、控制力度,站在甲方的视角解决企业安全问题。

数据安全风险主要来自于数据的获取与流转过程中。但是目前数据安全产品主要集中在数据库审计,流量分析,终端DLP等,而什么人该获取什么数据,他什么时候获取的,已经获取了什么数据做的人很少。

持安可信访问系统框架除了安全防护的能力,把数据安全跟应用层零信任关联到了一起。所有请求和返回的内容,都与业务身份、权限关联,基于可信验证的逻辑来知道什么人,通过什么接口,访问过什么应用,并综合评估用户对这些数据的访问权限与访问条件。

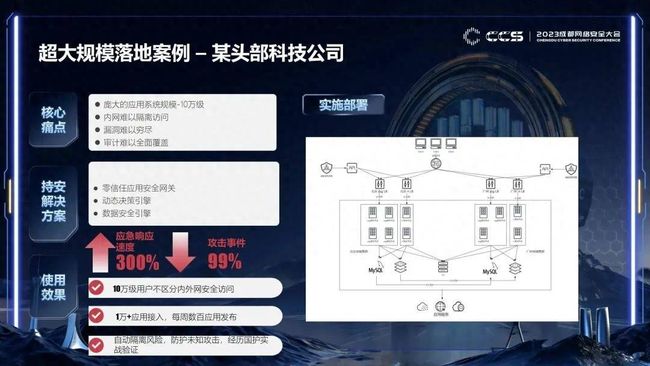

在某科技头部企业的落地案例中,持安帮助企业做到10万级用户不区分内外网安全访问1万+应用接入,每周数百个应用快速发布,且自动隔离风险,防护未知攻击,经历实战攻防演练的验证。

方案可以广泛应用于应用安全防护、移动办公安全访问、内网应用安全访问、数据安全管控、实网攻防等场景。

持安科技团队自2015年开始在甲方落地、实施零信任理念,至今已有八年时间,产品经受住了多应用、长时间、高并发的考验,覆盖头部科技、互联网、金融,传统企业客户,单体用户规模过20万+、单体用户应用接入规模1万+、总用户数近百万。