2023蓝帽杯初赛复现

1.【APK取证】涉案apk的包名是?[答题格式:com.baid.ccs]

2.【APK取证】涉案apk的签名序列号是?[答题格式:0x93829bd]

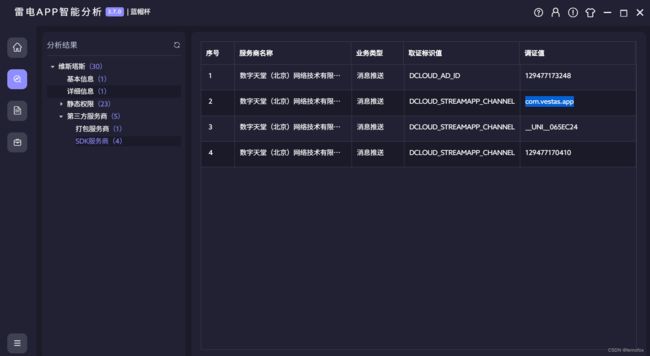

3.【APK取证】涉案apk中DCLOUD_AD_ID的值是?[答题格式:2354642]

在外面有一个值,但好像错误的

用雷电打开的AndroidManifest.xml也是错的,正确方法是用反编译后在资源里面打开AndroidManifest.xml

4.【APK取证】涉案apk的服务器域名是?[答题格式:http://sles.vips.com]

5.【APK取证】涉案apk的主入口是?[答题格式:com.bai.cc.initactivity]

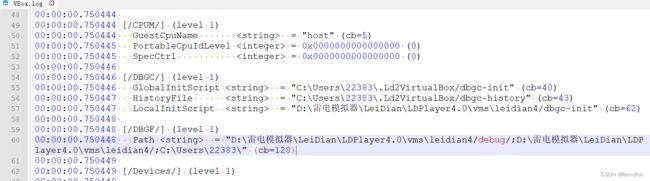

6.【手机取证】该镜像是用的什么模拟器?[答题格式:天天模拟器]

7.【手机取证】该镜像中用的聊天软件名称是什么?[答题格式:微信]

8.【手机取证】聊天软件的包名是?[答题格式:com.baidu.ces]

9.【手机取证】投资理财产品中,受害人最后投资的产品最低要求投资多少钱?[答题格式:1万]

10.【手机取证】受害人是经过谁介绍认识王哥?[答题格式:董慧]

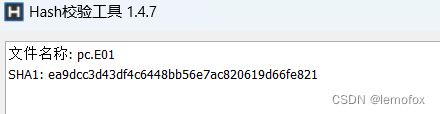

11.【计算机取证】请给出计算机镜像pc.e01的SHA-1值?[答案格式:字母小写]

12.【计算机取证】给出pc.e01在提取时候的检查员?[答案格式:admin]

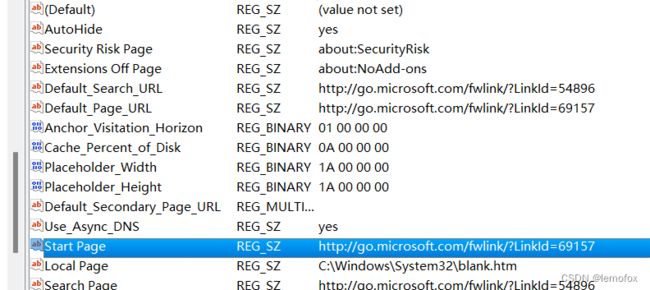

13.【计算机取证】请给出嫌疑人计算机内IE浏览器首页地址?[答案格式:http://www.baidu.com]

在注册表里面

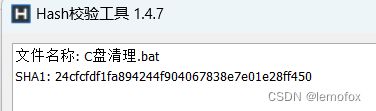

14.【计算机取证】请给出嫌疑人杨某登录理财网站前台所用账号密码?[答案格式:root/admin]

15.【计算机取证】请给出嫌疑人电脑内pdf文件默认打开程序的当前版本号?[答案格式:xxxx(xx)]

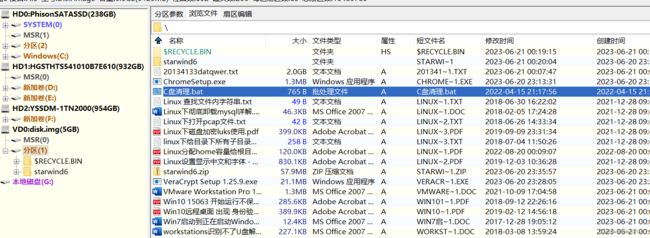

16.【计算机取证】请给出嫌疑人计算机内文件名为“C盘清理.bat”的SHA-1?[答案格式:字母小写]

装载d盘的disk.img

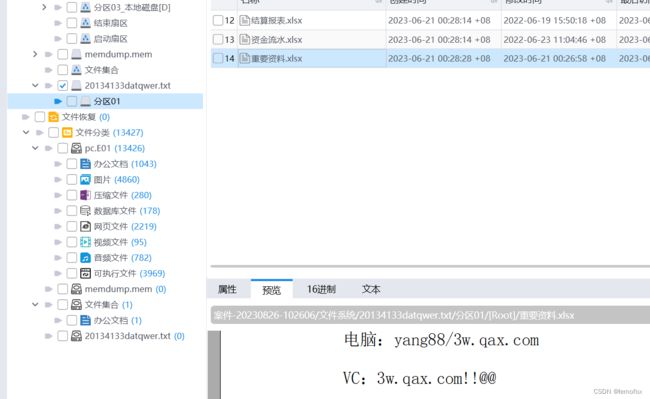

17.【计算机取证】请给出嫌疑人Vera Crypt加密容器的解密密码?[答案格式:admin!@#]

18.【计算机取证】请给出嫌疑人电脑内iSCSI服务器对外端口号?[答案格式:8080]

19.【计算机取证】请给出嫌疑人电脑内iSCSI服务器CHAP认证的账号密码?[答案格式:root/admin]

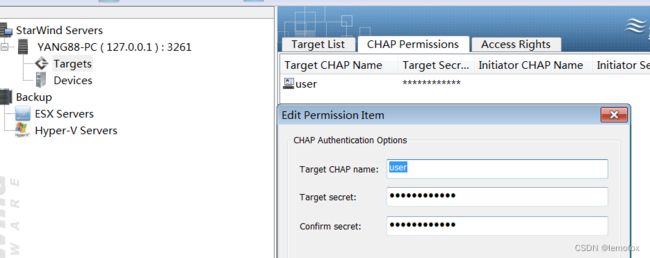

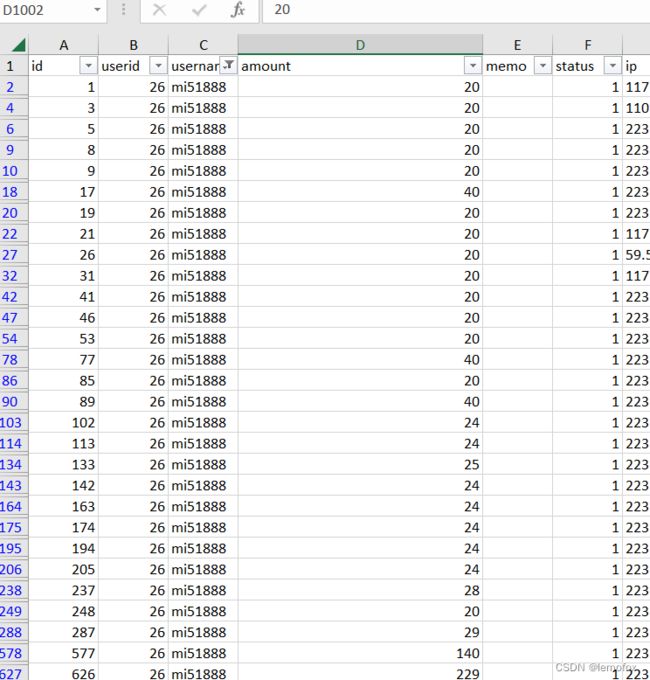

20.【计算机取证】分析嫌疑人电脑内提现记录表,用户“mi51888”提现总额为多少?[答案格式:10000]

总计得到金额1019

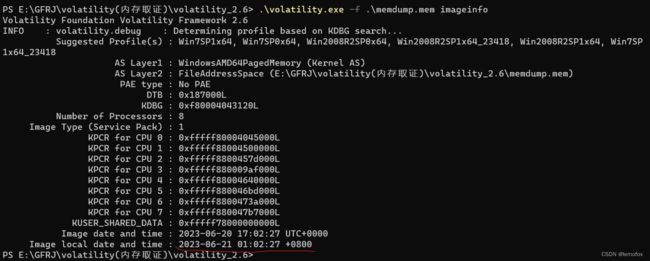

21.【内存取证】请给出计算机内存创建北京时间?[答案格式:2000-01-11 00:00:00]

用volatility打开文件,使用语句

.\volatility.exe -f .\memdump.mem imageinfo

即可得到内存信息

即2023-06-21 01:02:27

22.【内存取证】请给出计算机内用户yang88的开机密码?[答案格式:abc.123]

知道电脑系统后使用hashdump查看用户名和密码

.\volatility.exe -f .\memdump.mem --profile=Win7SP1x64 hashdump

得到

(这个解密好像是在cmd5上付费解出来的,直接硬解是解不出来的)

根据大佬的wp解出来密码为:3w.qax.com

也可以通过计算机取证得到答案

23.【内存取证】提取内存镜像中的USB设备信息,给出该USB设备的最后连接北京时间?[答案格式:2000-01-11 00:00:00]

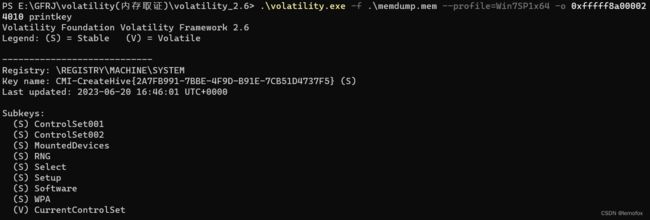

首先查询注册表

.\volatility.exe -f .\memdump.mem --profile=Win7SP1x64 hivelist

在注册表中找的system,用前面的虚拟地址使用printkey查询

.\volatility.exe -f .\memdump.mem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey

usb设备的注册表位置固定为SYSTEM/ControlSet001/Enum/USBSTOR,使用printkey层层推进

usb设备的注册表位置固定为SYSTEM/ControlSet001/Enum/USBSTOR,使用printkey层层推进

.\volatility.exe -f .\memdump.mem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K ControlSet001

.\volatility.exe -f .\memdump.mem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K ControlSet001\Enum

.\volatility.exe -f .\memdump.mem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K ControlSet001\Enum\USBSTOR

因为是北京时间,所以要在固定时间上加8小时

所以答案为:2023-06-21 01:01:25