数据加密算法之国密SM4、SM3、SM2研究及Java实现

一、国密简介

国密算法是指 SM2 SM3 SM4 这3套含数据对称加解密,数据签名,数据非对称加解密功能的数据加密算法。其中 SM4 算法用于数据对称加密和解密;SM3算法用于计算数据的摘要签名;SM2算法用于数据 非对称加密和解密。在政务行业的一些政务项目或产品中,会要求使用国密算法来替代 RSA,MD5,DES等算法。

我国国家密码管理局陆续发布了一系列国产加密算法,这其中就包括 SM1、SM2、SM3 、SM4、SM7、SM9、ZUC(祖冲之加密算法)等,SM 代表商密,即商业密码,是指用于商业的、不涉及国家秘密的密码技术。SM1 和 SM7 的算法不公开,其余算法都已成为 ISO/IEC 国际标准。

在这些国产加密算法中,SM2、SM3、SM4 三种加密算法是比较常见的。

国密即国家密码局认定的国产密码算法。主要有SM1,SM2,SM3,SM4。密钥长度和分组长度均为128位。

SM1 为对称加密。其加密强度与AES相当。该算法不公开,调用该算法时,需要通过加密芯片的接口进行调用。采用该算法已经研制了系列芯片、智能IC卡、智能密码钥匙、加密卡、加密机等安全产品,广泛应用于电子政务、电子商务及国民经济的各个应用领域(包括国家政务通、警务通等重要领域)。

SM2为非对称加密,基于ECC。该算法已公开。由于该算法基于ECC,故其签名速度与秘钥生成速度都快于RSA。ECC 256位(SM2采用的就是ECC 256位的一种)安全强度比RSA 2048位高,但运算速度快于RSA。

SM3 消息摘要。可以用MD5作为对比理解。该算法已公开。校验结果为256位。

SM4 无线局域网标准的分组数据算法。对称加密,密钥长度和分组长度均为128位。

由于SM1、SM4加解密的分组大小为128bit,故对消息进行加解密时,若消息长度过长,需要进行分组,要消息长度不足,则要进行填充。

国密算法的安全性

SM2算法:SM2椭圆曲线公钥密码算法是我国自主设计的公钥密码算法,包括SM2-1椭圆曲线数字签名算法,SM2-2椭圆曲线密钥交换协议,SM2-3椭圆曲线公钥加密算法,分别用于实现数字签名密钥协商和数据加密等功能。SM2算法与RSA算法不同的是,SM2算法是基于椭圆曲线上点群离散对数难题,相对于RSA算法,256位的SM2密码强度已经比2048位的RSA密码强度要高。

SM3算法:SM3杂凑算法是我国自主设计的密码杂凑算法,适用于商用密码应用中的数字签名和验证消息认证码的生成与验证以及随机数的生成,可满足多种密码应用的安全需求。为了保证杂凑算法的安全性,其产生的杂凑值的长度不应太短,例如MD5输出128比特杂凑值,输出长度太短,影响其安全性。SHA-1算法的输出长度为160比特,SM3算法的输出长度为256比特,因此SM3算法的安全性要高于MD5算法和SHA-1算法。

SM4算法:SM4分组密码算法是我国自主设计的分组对称密码算法,用于实现数据的加密/解密运算,以保证数据和信息的机密性。要保证一个对称密码算法的安全性的基本条件是其具备足够的密钥长度,SM4算法与AES算法具有相同的密钥长度分组长度128比特,因此在安全性上高于3DES算法。

二、Java代码实现国密SM4、SM3、SM2密码算法

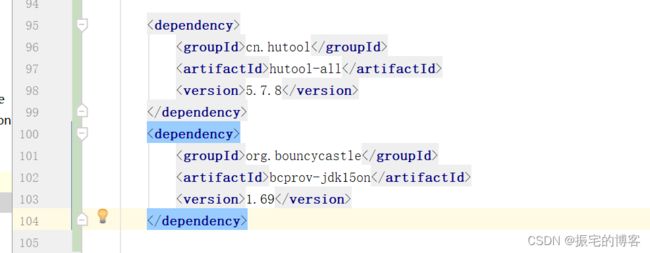

1. POM依赖

2.SM4算法-Java实现

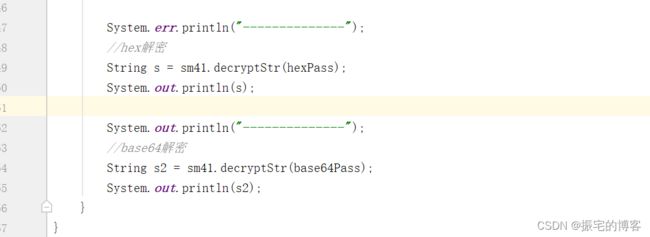

3. SM3算法-Java实现

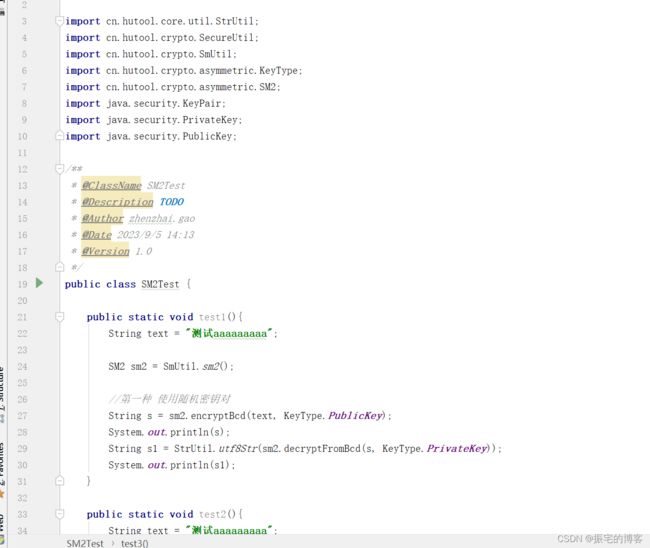

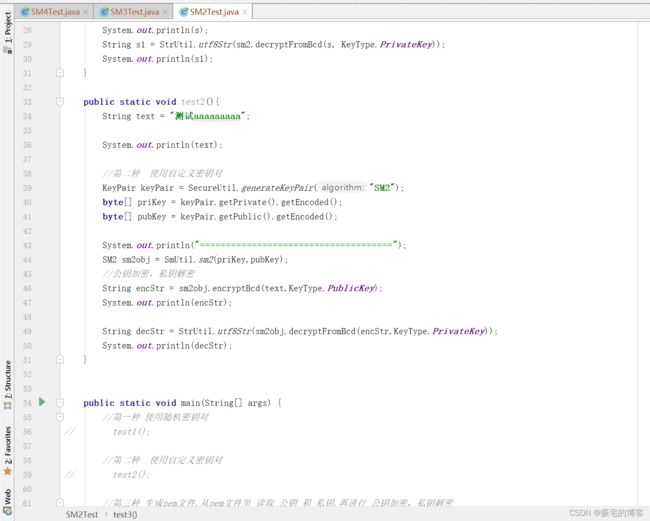

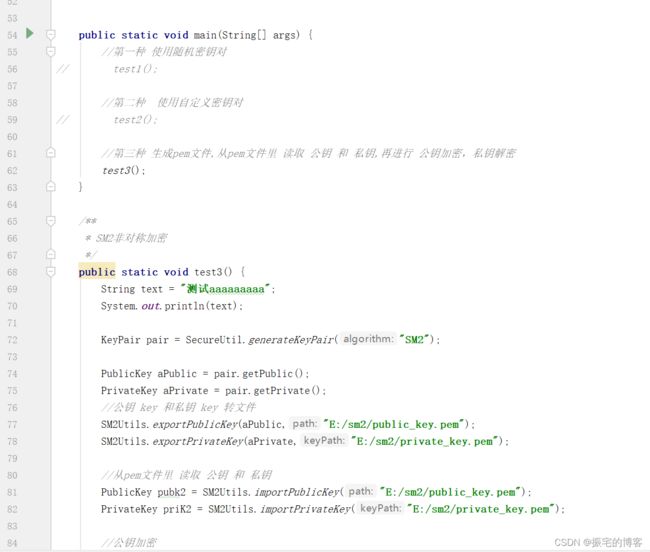

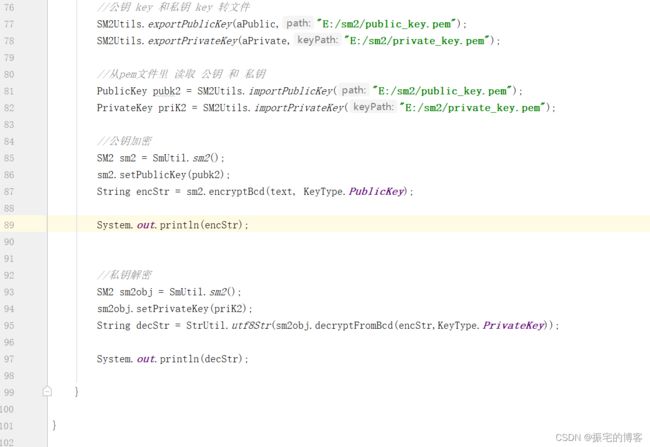

4.SM2算法-Java实现

5.SM4-另外一种实现

Sm4Util.java

import java.nio.charset.StandardCharsets;

import java.security.Key;

import java.security.NoSuchAlgorithmException;

import java.security.NoSuchProviderException;

import java.security.SecureRandom;

import java.security.Security;

import java.util.Arrays;

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.spec.SecretKeySpec;

import org.bouncycastle.jce.provider.BouncyCastleProvider;

import org.bouncycastle.pqc.math.linearalgebra.ByteUtils;

import org.apache.commons.codec.binary.Base64;

/**

* @ClassName Sm4Util

* @Description sm4加密算法工具类

* @Author zhenzhai.gao

* @Date 2023/9/5 15:00

* @Version 1.0

*/

public class Sm4Util {

static {

Security.addProvider(new BouncyCastleProvider());

}

private static final String ENCODING = "UTF-8";

public static final String ALGORITHM_NAME = "SM4";

// 加密算法/分组加密模式/分组填充方式

// PKCS5Padding-以8个字节为一组进行分组加密

// 定义分组加密模式使用:PKCS5Padding

public static final String ALGORITHM_NAME_ECB_PADDING7 = "SM4/ECB/PKCS5Padding";

public static final String ALGORITHM_NAME_ECB_PADDING = "SM4/ECB/PKCS7Padding";

// 64-16位16进制;128-32位16进制;256-64位16进制

public static final int DEFAULT_KEY_SIZE = 128;

/**

* 生成ECB暗号

*

* @param algorithmName 算法名称

* @param mode 模式

* @param key

* @return

* @throws Exception

* @explain ECB模式(电子密码本模式:Electronic codebook)

*/

private static Cipher generateEcbCipher(String algorithmName, int mode, byte[] key) throws Exception {

Cipher cipher = Cipher.getInstance(algorithmName, BouncyCastleProvider.PROVIDER_NAME);

Key sm4Key = new SecretKeySpec(key, ALGORITHM_NAME);

cipher.init(mode, sm4Key);

return cipher;

}

// 产生密钥

/**

* 自动生成密钥

*

* @return

* @throws NoSuchAlgorithmException

* @throws NoSuchProviderException

* @explain

*/

public static byte[] generateKey() throws Exception {

return generateKey(DEFAULT_KEY_SIZE);

}

/**

* @param keySize

* @return

* @throws Exception

* @explain

*/

public static byte[] generateKey(int keySize) throws Exception {

KeyGenerator kg = KeyGenerator.getInstance(ALGORITHM_NAME, BouncyCastleProvider.PROVIDER_NAME);

kg.init(keySize, new SecureRandom());

return kg.generateKey().getEncoded();

}

/**

* sm4加密

*

* @param hexKey 16进制密钥(忽略大小写)

* @param paramStr 待加密字符串

* @return 返回16进制的加密字符串

* @throws Exception

* @explain 加密模式:ECB

* 密文长度不固定,会随着被加密字符串长度的变化而变化

*/

public static String encryptEcb(String hexKey, String paramStr) throws Exception {

String cipherText = "";

// 16进制字符串-->byte[]

//byte[] keyData = ByteUtils.fromHexString(hexKey);

byte[] keyData = hexKey.getBytes(ENCODING);

// String-->byte[]

byte[] srcData = paramStr.getBytes(ENCODING);

// 加密后的数组

byte[] cipherArray = encrypt_Ecb_Padding(keyData, srcData);

// byte[]-->hexString

//cipherText = ByteUtils.toHexString(cipherArray);

cipherText = Base64.encodeBase64String(cipherArray);

return cipherText;

}

/**

* 加密模式之Ecb

*

* @param key

* @param data

* @return

* @throws Exception

* @explain

*/

public static byte[] encrypt_Ecb_Padding(byte[] key, byte[] data) throws Exception {

Cipher cipher = generateEcbCipher(ALGORITHM_NAME_ECB_PADDING, Cipher.ENCRYPT_MODE, key);

return cipher.doFinal(data);

}

/**

* sm4解密

*

* @param hexKey 16进制密钥

* @param cipherText 16进制的加密字符串(忽略大小写)

* @return 解密后的字符串

* @throws Exception

* @explain 解密模式:采用ECB

*/

public static String decryptEcb(String hexKey, String cipherText) throws Exception {

// 用于接收解密后的字符串

String decryptStr = "";

// hexString-->byte[]

//byte[] keyData = ByteUtils.fromHexString(hexKey);

byte[] keyData = hexKey.getBytes(ENCODING);

// hexString-->byte[]

//byte[] cipherData = ByteUtils.fromHexString(cipherText);

byte[] cipherData =Base64.decodeBase64(cipherText);

// 解密

byte[] srcData = decrypt_Ecb_Padding(keyData, cipherData);

// byte[]-->String

decryptStr = new String(srcData, ENCODING);

return decryptStr;

}

/**

* 解密

*

* @param key

* @param cipherText

* @return

* @throws Exception

* @explain

*/

public static byte[] decrypt_Ecb_Padding(byte[] key, byte[] cipherText) throws Exception {

Cipher cipher = generateEcbCipher(ALGORITHM_NAME_ECB_PADDING, Cipher.DECRYPT_MODE, key);

return cipher.doFinal(cipherText);

}

/**

* 校验加密前后的字符串是否为同一数据

*

* @param hexKey 16进制密钥(忽略大小写)

* @param cipherText 16进制加密后的字符串

* @param paramStr 加密前的字符串

* @return 是否为同一数据

* @throws Exception

* @explain

*/

public static boolean verifyEcb(String hexKey, String cipherText, String paramStr) throws Exception {

// 用于接收校验结果

boolean flag = false;

// hexString-->byte[]

//byte[] keyData = ByteUtils.fromHexString(hexKey);

byte[] keyData = hexKey.getBytes(ENCODING);

// 将16进制字符串转换成数组

//byte[] cipherData = ByteUtils.fromHexString(cipherText);

byte[] cipherData = Base64.decodeBase64(cipherText);

// 解密

byte[] decryptData = decrypt_Ecb_Padding(keyData, cipherData);

// 将原字符串转换成byte[]

byte[] srcData = paramStr.getBytes(ENCODING);

// 判断2个数组是否一致

flag = Arrays.equals(decryptData, srcData);

return flag;

}

}

Java调用:

/**

* @ClassName SM4Test2

* @Description TODO

* @Author zhenzhai.gao

* @Date 2023/9/5 15:02

* @Version 1.0

*/

import java.security.Key;

import java.security.NoSuchAlgorithmException;

import java.security.NoSuchProviderException;

import java.security.SecureRandom;

import java.security.Security;

import java.util.Arrays;

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.spec.SecretKeySpec;

import org.bouncycastle.jce.provider.BouncyCastleProvider;

import org.bouncycastle.pqc.math.linearalgebra.ByteUtils;

//import org.apache.commons.codec.binary.Hex;

//import org.apache.commons.codec.binary.Base64;

public class SM4Test2 {

public static void main(String[] args) {

try {

String json = "{\"name\":\"Marydon\",\"website\":\"http://www.xxx.com/Abc20170307\"}";

json = "1234567890abcdefghijklmnopqrstuvwxyz";

System.out.println("国密SM4加密解密:");

// 自定义的32位16进制密钥

// String key = "86C63180C2806ED1F47B859DE501215B";

String key = "1234567890123456";

String cipher = Sm4Util.encryptEcb(key, json);

System.out.println("国密SM4加密解密:\r\n密钥:" + key + " \n加密内容:" + json + " \n加密后v" + cipher);

//System.out.println(cipher);

//比对加密解密信息

System.out.println(Sm4Util.verifyEcb(key, cipher, json));// true

json = Sm4Util.decryptEcb(key, cipher);

System.out.println("国密SM4加密解密:\n密钥:" + key + " \n加密内容:" + cipher + " \n解密后:" + json);

//System.out.println(json);

} catch (Exception e) {

e.printStackTrace();

}

}

}