MD5加密算法

1、简介

MD5在90年代初由MIT的计算机科学实验室和RSA Data Security Inc发明,经MD2、MD3和MD4发展而来。

MD5将任意长度的“字节串”变换成一个128bit的大整数,并且它是一个不可逆的字符串变换算法,换句话说就是,即使你看到源程序和算法描述,也无法将一个MD5的值变换回原始的字符串,从数学原理上说,是因为原始的字符串有无穷多个。

MD5的典型应用是对一段信息串 (Message)产生所谓的指纹 (fingerprint),以防止被“篡改”。比方说,你将一段话写在一个文本文件中,并对这个文本文件产生一个MD5的值并记录在案,然后你可以传播这个文件给别人,别人如果修改了文件中的任何内容,你对这个文件重新计算MD5时就会发现。如果再有一个第三方的认证机构,用MD5还可以防止文件作者的“抵赖”,这就是所谓的数字签名应用。

MD5还广泛用于加密和解密技术上,在很多操作系统中,用户的密码是以MD5值(或类似的其它算法)的方式保存的,用户Login的时候,系统是把用户输入的密码计算成MD5值,然后再去和系统中保存的MD5值进行比较,而系统并不“知道”用户的密码是什么。

2、算法过程

第一步 :待加密信息处理 – 补位

显而易见,我们要对一个字符串进行MD5计算,那么肯定要从这个字符串的处理入手。我们知道一个字符的长度是一个字节,即8位(bit)的长度。MD5对待加密的字符串的处理是将一个字符串分割成每512位为一个分组,形如N*512+R,这里的R是余下的位数。这个R分为几种情况:

- R=0时,需要补位,单补上一个512位的分组,因为还要加入最后64个位的字符串长度。

- R<448时,则需要补位到448位,后面添加64位的字符串长度。

- R=448时,直接在后面添加64位的字符串长度。

- R>448时,除了补满这一分组外,还要再补上一个512位的分组后面添加64位的字符串长度。

补位的形式是先填充一个1,再接无数个0,直到补足512位。

第二步:四个幻数

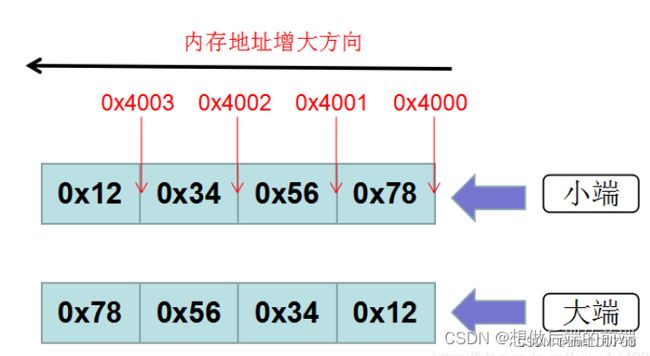

MD5有四个32位的被称作链接变量的整数参数,这是个参数我们定义为A、B、C、D其取值为:A=0x01234567,B=0x89abcdef,C=0xfedcba98,D=0x76543210。但考虑到内存数据存储大小端的问题我们将其赋值为:A=0x67452301,B=0xefcdab89,C=0x98badcfe,D=0x10325476。

同时MD5算法规定了四个非线性操作函数(&是与,|是或,~是非,^是异或):

- F(X,Y,Z) =(X&Y)|((~X)&Z)

- G(X,Y,Z) =(X&Z)|(Y&(~Z))

- H(X,Y,Z) =XYZ

- I(X,Y,Z)=Y^(X|(~Z))

这些函数是这样设计的:如果X、Y和Z的对应位是独立和均匀的,那么结果的每一位也应是独立和均匀的。

利用上面的四种操作,生成四个重要的计算函数。首先我们声明四个中间变量a,b,c,d,赋值:a = A, b = B, c = C, d = D。然后定义这四个计算函数为:

- FF(a, b, c, d, M[j], s, ti)表示 a = b + ((a + F(b, c, d) + Mj + ti) <<

- GG(a, b, c, d, M[j], s, ti)表示 a = b + ((a + G(b, c, d) + Mj + ti) <<

- HH(a, b, c, d, M[j], s, ti)表示 a = b + ((a + H(b, c, d) + Mj + ti) <<

- II(a, b, c, d, M[j], s, ti)表示 a = b + ((a + I(b, c, d) + Mj + ti) <<

- GG(a, b, c, d, M[j], s, ti)表示 a = b + ((a + G(b, c, d) + Mj + ti) <<

其中M[j]表示消息的第j个子分组(从0到15),<<表示循环左移s,常数ti是4294967296*abs(sin(i))的整数部分,i取值从1到64,单位是弧度

第三步:循环计算

定义好上述的四个计算函数后,就可以实现MD5的真正循环计算了。这个循环的循环次数为512位分组的个数,每次由类似的64次循环构成:分成4轮,每轮16次。每轮使用FF,GG,HH,II中的一种操作;具体如下:

| 第一轮 | 第二轮 | 第三轮 | 第四轮 |

|---|---|---|---|

| FF(a,b,c,d,M[0],7,0xd76aa478); | GG(a,b,c,d,M[1],5,0xf61e2562); | HH(a,b,c,d,M[5],4,0xfffa3942); | II(a,b,c,d,M[0],6,0xf4292244) ; |

| FF(d,a,b,c,M[1],12,0xe8c7b756); | GG(d,a,b,c,M[6],9,0xc040b340); | HH(d,a,b,c,M[8],11,0x8771f681); | II(d,a,b,c,M[7],10,0x432aff97) ; |

| FF(c,d,a,b,M[2],17,0x242070db); | GG(c,d,a,b,M[11],14,0x265e5a51); | HH(c,d,a,b,M[11],16,0x6d9d6122); | II(c,d,a,b,M[14],15,0xab9423a7); |

| FF(b,c,d,a,M[3],22,0xc1bdceee); | GG(b,c,d,a,M[0],20,0xe9b6c7aa) ; | HH(b,c,d,a,M[14],23,0xfde5380c) ; | II(b,c,d,a,M[5],21,0xfc93a039) ; |

| FF(a,b,c,d,M[4],7,0xf57c0faf); | GG(a,b,c,d,M[5],5,0xd62f105d) ; | HH(a,b,c,d,M[1],4,0xa4beea44) ; | II(a,b,c,d,M[12],6,0x655b59c3) ; |

| FF(d,a,b,c,M[5],12,0x4787c62a); | GG(d,a,b,c,M[10],9,0x02441453) ; | HH(d,a,b,c,M[4],11,0x4bdecfa9) ; | II(d,a,b,c,M[3],10,0x8f0ccc92) ; |

| FF(c,d,a,b,M[6],17,0xa8304613); | GG(c,d,a,b,M[15],14,0xd8a1e681); | HH(c,d,a,b,M[7],16,0xf6bb4b60) ; | II(c,d,a,b,M[10],15,0xffeff47d); |

| FF(b,c,d,a,M[7],22,0xfd469501) ; | GG(b,c,d,a,M[4],20,0xe7d3fbc8) ; | HH(b,c,d,a,M[10],23,0xbebfbc70); | II(b,c,d,a,M[1],21,0x85845dd1) ; |

| FF(a,b,c,d,M[8],7,0x698098d8) ; | GG(a,b,c,d,M[9],5,0x21e1cde6) ; | HH(a,b,c,d,M[13],4,0x289b7ec6); | II(a,b,c,d,M[8],6,0x6fa87e4f) ; |

| FF(d,a,b,c,M[9],12,0x8b44f7af) ; | GG(d,a,b,c,M[14],9,0xc33707d6) ; | HH(d,a,b,c,M[0],11,0xeaa127fa); | II(d,a,b,c,M[15],10,0xfe2ce6e0); |

| FF(c,d,a,b,M[10],17,0xffff5bb1) ; | GG(c,d,a,b,M[3],14,0xf4d50d87) ; | HH(c,d,a,b,M[3],16,0xd4ef3085); | II(c,d,a,b,M[6],15,0xa3014314) ; |

| FF(b,c,d,a,M[11],22,0x895cd7be) ; | GG(b,c,d,a,M[8],20,0x455a14ed); | HH(b,c,d,a,M[6],23,0x04881d05); | II(b,c,d,a,M[13],21,0x4e0811a1); |

| FF(a,b,c,d,M[12],7,0x6b901122) ; | GG(a,b,c,d,M[13],5,0xa9e3e905); | HH(a,b,c,d,M[9],4,0xd9d4d039); | II(a,b,c,d,M[4],6,0xf7537e82) ; |

| FF(d,a,b,c,M[13],12,0xfd987193) ; | GG(d,a,b,c,M[2],9,0xfcefa3f8) ; | HH(d,a,b,c,M[12],11,0xe6db99e5); | II(d,a,b,c,M[11],10,0xbd3af235); |

| FF(c,d,a,b,M[14],17,0xa679438e) ; | GG(c,d,a,b,M[7],14,0x676f02d9) ; | HH(c,d,a,b,M[15],16,0x1fa27cf8) ; | II(c,d,a,b,M[2],15,0x2ad7d2bb); |

| FF(b,c,d,a,M[15],22,0x49b40821); | GG(b,c,d,a,M[12],20,0x8d2a4c8a); | HH(b,c,d,a,M[2],23,0xc4ac5665); | II(b,c,d,a,M[9],21,0xeb86d391); |

第四步:结果输出

处理完所有的512位的分组后,得到一组新的A,B,C,D的值,将这些值按ABCD的顺序级联,就得到了想要的MD5散列值。当然,输出依然要考虑内存存储的大小端问题。

3、破解与加盐

3.1 破解

md5不能解密,那么如何破解呢?其实md5的弊端非常明显,那就是同一个明文每次加密得到的密文都是一样的,例如对123456加密的到的结果是e10adc3949ba59abbe56e057f20f883e,那么我们只要跑一次加密就可以知道密文对应的原文是什么了

如果密码单纯是10位以内的数字,那么跑10的10次方次MD5,就可以破解所有密码

考虑到查询的性能问题,可以把结果进行排序,通过二分查找就可以log(n)的复杂度查出结果

解决办法:

(1)一次md5加密容易被破解,那么我们进行多次md5加密呢?这种办法也是不太可行的,如果加密次数也知道了,那么也是容易被破解的

(2)加盐,可看以下详细解释

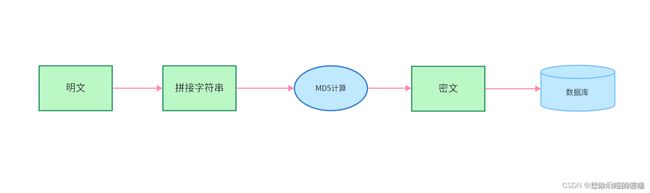

3.2 加固定盐值

对原来的明文拼接一个字符串,再进行加密,如果这个字符串不泄露,那么就密文就是安全的,因为即使你通过暴力打表的手段得到了原来的明文1afvr2ara34avf56bsrcafavtrt,你也不能知道原来的密码是123,还是246

但是:md5加固定盐值是多次加密的原理是一样的,只要固定盐值也泄露了,那么也就意味着被破解了

3.3 加随机盐值

固定盐值加密泄露了盐值,就可以被暴力计算出来,而且可以很快就破解全部的密码

那么可以考虑,如果每个用户加密使用的盐值都是不一样的,那么黑客就无法一下子破解全部的密码,每破解一个用户的密码,都需要按盐值暴力跑加密,直到密码被找到,这大大提高的破解的时间

这样,某个用户的盐值泄露了,不会影响其它用户,即使所有用户的盐值都泄露了,黑客也需要非常长的时间才可以全部破解

4、上代码(TS)

/*

* Configurable variables. You may need to tweak these to be compatible with

* the server-side, but the defaults work in most cases.

*/

var hexcase = 0; /* hex output format. 0 - lowercase; 1 - uppercase */

var b64pad = ""; /* base-64 pad character. "=" for strict RFC compliance */

var chrsz = 8; /* bits per input character. 8 - ASCII; 16 - Unicode */

/*

* These are the functions you'll usually want to call

* They take string arguments and return either hex or base-64 encoded strings

*/

export function hex_md5(s) { return binl2hex(core_md5(str2binl(s), s.length * chrsz)); }

function b64_md5(s) { return binl2b64(core_md5(str2binl(s), s.length * chrsz)); }

function str_md5(s) { return binl2str(core_md5(str2binl(s), s.length * chrsz)); }

function hex_hmac_md5(key, data) { return binl2hex(core_hmac_md5(key, data)); }

function b64_hmac_md5(key, data) { return binl2b64(core_hmac_md5(key, data)); }

function str_hmac_md5(key, data) { return binl2str(core_hmac_md5(key, data)); }

/*

* Perform a simple self-test to see if the VM is working

*/

function md5_vm_test() {

return hex_md5("abc") == "900150983cd24fb0d6963f7d28e17f72";

}

/*

* Calculate the MD5 of an array of little-endian words, and a bit length

*/

function core_md5(x, len) {

/* append padding */

x[len >> 5] |= 0x80 << ((len) % 32);

x[(((len + 64) >>> 9) << 4) + 14] = len;

var a = 1732584193;

var b = -271733879;

var c = -1732584194;

var d = 271733878;

for (var i = 0; i < x.length; i += 16) {

var olda = a;

var oldb = b;

var oldc = c;

var oldd = d;

a = md5_ff(a, b, c, d, x[i + 0], 7, -680876936);

d = md5_ff(d, a, b, c, x[i + 1], 12, -389564586);

c = md5_ff(c, d, a, b, x[i + 2], 17, 606105819);

b = md5_ff(b, c, d, a, x[i + 3], 22, -1044525330);

a = md5_ff(a, b, c, d, x[i + 4], 7, -176418897);

d = md5_ff(d, a, b, c, x[i + 5], 12, 1200080426);

c = md5_ff(c, d, a, b, x[i + 6], 17, -1473231341);

b = md5_ff(b, c, d, a, x[i + 7], 22, -45705983);

a = md5_ff(a, b, c, d, x[i + 8], 7, 1770035416);

d = md5_ff(d, a, b, c, x[i + 9], 12, -1958414417);

c = md5_ff(c, d, a, b, x[i + 10], 17, -42063);

b = md5_ff(b, c, d, a, x[i + 11], 22, -1990404162);

a = md5_ff(a, b, c, d, x[i + 12], 7, 1804603682);

d = md5_ff(d, a, b, c, x[i + 13], 12, -40341101);

c = md5_ff(c, d, a, b, x[i + 14], 17, -1502002290);

b = md5_ff(b, c, d, a, x[i + 15], 22, 1236535329);

a = md5_gg(a, b, c, d, x[i + 1], 5, -165796510);

d = md5_gg(d, a, b, c, x[i + 6], 9, -1069501632);

c = md5_gg(c, d, a, b, x[i + 11], 14, 643717713);

b = md5_gg(b, c, d, a, x[i + 0], 20, -373897302);

a = md5_gg(a, b, c, d, x[i + 5], 5, -701558691);

d = md5_gg(d, a, b, c, x[i + 10], 9, 38016083);

c = md5_gg(c, d, a, b, x[i + 15], 14, -660478335);

b = md5_gg(b, c, d, a, x[i + 4], 20, -405537848);

a = md5_gg(a, b, c, d, x[i + 9], 5, 568446438);

d = md5_gg(d, a, b, c, x[i + 14], 9, -1019803690);

c = md5_gg(c, d, a, b, x[i + 3], 14, -187363961);

b = md5_gg(b, c, d, a, x[i + 8], 20, 1163531501);

a = md5_gg(a, b, c, d, x[i + 13], 5, -1444681467);

d = md5_gg(d, a, b, c, x[i + 2], 9, -51403784);

c = md5_gg(c, d, a, b, x[i + 7], 14, 1735328473);

b = md5_gg(b, c, d, a, x[i + 12], 20, -1926607734);

a = md5_hh(a, b, c, d, x[i + 5], 4, -378558);

d = md5_hh(d, a, b, c, x[i + 8], 11, -2022574463);

c = md5_hh(c, d, a, b, x[i + 11], 16, 1839030562);

b = md5_hh(b, c, d, a, x[i + 14], 23, -35309556);

a = md5_hh(a, b, c, d, x[i + 1], 4, -1530992060);

d = md5_hh(d, a, b, c, x[i + 4], 11, 1272893353);

c = md5_hh(c, d, a, b, x[i + 7], 16, -155497632);

b = md5_hh(b, c, d, a, x[i + 10], 23, -1094730640);

a = md5_hh(a, b, c, d, x[i + 13], 4, 681279174);

d = md5_hh(d, a, b, c, x[i + 0], 11, -358537222);

c = md5_hh(c, d, a, b, x[i + 3], 16, -722521979);

b = md5_hh(b, c, d, a, x[i + 6], 23, 76029189);

a = md5_hh(a, b, c, d, x[i + 9], 4, -640364487);

d = md5_hh(d, a, b, c, x[i + 12], 11, -421815835);

c = md5_hh(c, d, a, b, x[i + 15], 16, 530742520);

b = md5_hh(b, c, d, a, x[i + 2], 23, -995338651);

a = md5_ii(a, b, c, d, x[i + 0], 6, -198630844);

d = md5_ii(d, a, b, c, x[i + 7], 10, 1126891415);

c = md5_ii(c, d, a, b, x[i + 14], 15, -1416354905);

b = md5_ii(b, c, d, a, x[i + 5], 21, -57434055);

a = md5_ii(a, b, c, d, x[i + 12], 6, 1700485571);

d = md5_ii(d, a, b, c, x[i + 3], 10, -1894986606);

c = md5_ii(c, d, a, b, x[i + 10], 15, -1051523);

b = md5_ii(b, c, d, a, x[i + 1], 21, -2054922799);

a = md5_ii(a, b, c, d, x[i + 8], 6, 1873313359);

d = md5_ii(d, a, b, c, x[i + 15], 10, -30611744);

c = md5_ii(c, d, a, b, x[i + 6], 15, -1560198380);

b = md5_ii(b, c, d, a, x[i + 13], 21, 1309151649);

a = md5_ii(a, b, c, d, x[i + 4], 6, -145523070);

d = md5_ii(d, a, b, c, x[i + 11], 10, -1120210379);

c = md5_ii(c, d, a, b, x[i + 2], 15, 718787259);

b = md5_ii(b, c, d, a, x[i + 9], 21, -343485551);

a = safe_add(a, olda);

b = safe_add(b, oldb);

c = safe_add(c, oldc);

d = safe_add(d, oldd);

}

return Array(a, b, c, d);

}

/*

* These functions implement the four basic operations the algorithm uses.

*/

function md5_cmn(q, a, b, x, s, t) {

return safe_add(bit_rol(safe_add(safe_add(a, q), safe_add(x, t)), s), b);

}

function md5_ff(a, b, c, d, x, s, t) {

return md5_cmn((b & c) | ((~b) & d), a, b, x, s, t);

}

function md5_gg(a, b, c, d, x, s, t) {

return md5_cmn((b & d) | (c & (~d)), a, b, x, s, t);

}

function md5_hh(a, b, c, d, x, s, t) {

return md5_cmn(b ^ c ^ d, a, b, x, s, t);

}

function md5_ii(a, b, c, d, x, s, t) {

return md5_cmn(c ^ (b | (~d)), a, b, x, s, t);

}

/*

* Calculate the HMAC-MD5, of a key and some data

*/

function core_hmac_md5(key, data) {

var bkey = str2binl(key);

if (bkey.length > 16) bkey = core_md5(bkey, key.length * chrsz);

var ipad = Array(16), opad = Array(16);

for (var i = 0; i < 16; i++) {

ipad[i] = bkey[i] ^ 0x36363636;

opad[i] = bkey[i] ^ 0x5C5C5C5C;

}

var hash = core_md5(ipad.concat(str2binl(data)), 512 + data.length * chrsz);

return core_md5(opad.concat(hash), 512 + 128);

}

/*

* Add integers, wrapping at 2^32. This uses 16-bit operations internally

* to work around bugs in some JS interpreters.

*/

function safe_add(x, y) {

var lsw = (x & 0xFFFF) + (y & 0xFFFF);

var msw = (x >> 16) + (y >> 16) + (lsw >> 16);

return (msw << 16) | (lsw & 0xFFFF);

}

/*

* Bitwise rotate a 32-bit number to the left.

*/

function bit_rol(num, cnt) {

return (num << cnt) | (num >>> (32 - cnt));

}

/*

* Convert a string to an array of little-endian words

* If chrsz is ASCII, characters >255 have their hi-byte silently ignored.

*/

function str2binl(str) {

var bin = Array();

var mask = (1 << chrsz) - 1;

for (var i = 0; i < str.length * chrsz; i += chrsz)

bin[i >> 5] |= (str.charCodeAt(i / chrsz) & mask) << (i % 32);

return bin;

}

/*

* Convert an array of little-endian words to a string

*/

function binl2str(bin) {

var str = "";

var mask = (1 << chrsz) - 1;

for (var i = 0; i < bin.length * 32; i += chrsz)

str += String.fromCharCode((bin[i >> 5] >>> (i % 32)) & mask);

return str;

}

/*

* Convert an array of little-endian words to a hex string.

*/

function binl2hex(binarray) {

var hex_tab = hexcase ? "0123456789ABCDEF" : "0123456789abcdef";

var str = "";

for (var i = 0; i < binarray.length * 4; i++) {

str += hex_tab.charAt((binarray[i >> 2] >> ((i % 4) * 8 + 4)) & 0xF) +

hex_tab.charAt((binarray[i >> 2] >> ((i % 4) * 8)) & 0xF);

}

return str;

}

/*

* Convert an array of little-endian words to a base-64 string

*/

function binl2b64(binarray) {

var tab = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/";

var str = "";

for (var i = 0; i < binarray.length * 4; i += 3) {

var triplet = (((binarray[i >> 2] >> 8 * (i % 4)) & 0xFF) << 16)

| (((binarray[i + 1 >> 2] >> 8 * ((i + 1) % 4)) & 0xFF) << 8)

| ((binarray[i + 2 >> 2] >> 8 * ((i + 2) % 4)) & 0xFF);

for (var j = 0; j < 4; j++) {

if (i * 8 + j * 6 > binarray.length * 32) str += b64pad;

else str += tab.charAt((triplet >> 6 * (3 - j)) & 0x3F);

}

}

return str;

}