找准边界,吃定安全 | 威胁情报加持,泛边界下的全局主动防御体系如何着手?

网络空间威胁常态化

如何变“未知”为“已知”,化“被动”为"主动“

山石网科构建新的主动防御体系

【找准边界,吃定安全】第一篇

从访问控制谈起,再看零信任模型

![]()

网络空间的安全对抗日趋激烈,其中以勒索病毒、挖矿木马、APT 攻击等为主的组织化、体系化的攻击已成为网络空间威胁常态。

随着越来越多的业务和数据上云,企业业务系统和数据的暴露面越来越大,移动办公、居家办公的常态化使得企业的网络更加碎片化,网络边界越来越模糊,传统的威胁防护手段已难以应对云上云下、随时随地数据访问的安全需求,更难以对抗快速演进、日趋复杂的攻击手法。如何做到变“未知”为“已知”,化“被动”为“主动”,是当前构建新的主动防御体系的关键。

一、威胁情报的生产和分析

威胁情报的来源主要包含几种途径:商业情报、开源情报和内生情报,几种来源的威胁情报相互补充,完善威胁情报的核心能力。

• 商业情报:商业情报主要依靠购买或者情报交换的方式获取,获取情报的方式包括基础的离线情报库、在线查询 API 等,这部分情报数据基本都经过服务商的验证,对于情报的质量是有保证的,可以直接用于生产环境。

• 开源情报:互联网上不定期公开的一些情报信息,比如 SSLBL、SBLAM 等持续更新的公开情报,以及 GitHub、Twitter 或一些公众号不定期发布的情报信息,这些统称为开源情报(OSINT),其中包括互联网上恶意的扫描攻击 IP,远控域名 / IP,恶意的样本,恶意家族威胁事件,新的漏洞等等。开源情报需要做进一步的校验及富化,确认有效后才可以用于生产环境。

• 内生情报:内生情报是安全厂商威胁情报核心能力和价值的体现,目前主要的情报内生的方式包括以下内容:

・ 通过安全设备的威胁数据进行情报分析和挖掘:安全厂商可以通过部署在客户侧的自研安全产品,发现网络流量中恶意的攻击,非法的外连(如防火墙、IPS、WAF 等),可以通过威胁事件去生产相应的恶意入站情报和 C2 情报等。通过产品侧的威胁事件以及事件相关的上下文信息(如漏洞、协议、工具等),为情报的判研和运营提供更多的证据支撑。结合威胁行为、样本、流量数据等信息,可以进一步关联追溯出攻击者的组织、画像等信息。

・ 通过动态沙箱进行情报生产:沙箱中包含了静态检测引擎以及动态分析引擎,可以通过虚拟化的技术模拟恶意样本运行,从而捕获恶意样本运行过程中的网络、注册表、进程、API调用等行为,通过行为进一步判定是否恶意。沙箱针对恶意样本的行为分析生成详细的分析报告,可以作为威胁情报生产的重要数据源之一。

・ 通过蜜罐诱捕捕获大量攻击数据:蜜罐通过模拟业务环境,并暴露高危的端口和服务来诱捕攻击。在云上不同节点部署大量的蜜罐,可以捕获网络上的自动化扫描攻击,或者新型漏洞的在野利用,也可以捕获大量的僵尸网络和蠕虫病毒。捕获的恶意数据经过安全分析人员或者情报生产算法的进一步研判,就可以作为有效情报在生产环境使用。

・ 通过主动探测收集情报信息:互联网资产的主动探测也是情报信息收集和生产的主要方法之一。通过对互联网上暴露资产的扫描,可以获取对应资产的操作系统、开放端口、服务等信息,一方面用来丰富 IOC 的上下文信息,一方面还可以通过访问行为、服务框架等信息进一步研判,发现恶意的远控服务等。

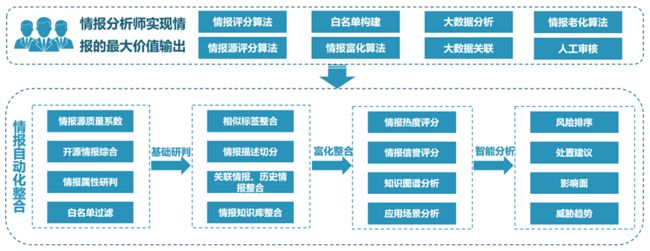

数据是情报的基础,只有结合情报分析师的安全经验,以及先进的技术手段,才能实现情报价值的输出,进而在威胁防御中应用。

从大量数据中进行情报分析是一个复杂的过程,包括数据的整合、上下文信息富化、大数据关联分析等多个步骤。数据整合将多源数据分类并统一结构,帮助分析人员从海量的信息中提取威胁特征,实现情报数据的横向和纵向关联分析;上下文信息富化可以为情报数据提供多个维度的关联信息,如域名解析、历史行为等,用于深度挖掘多维线索之间隐藏的内在联系;大数据关联分析利用机器学习、人工智能等技术实现威胁情报的智能研判和评分。最终生产的威胁情报数据进入情报生命周期管理流程,通过情报行为的监控、消费者反馈等手段,结合情报老化算法,实现情报的老化和更新。

二、基于威胁情报构建主动防御体系

以威胁情报为核心的主动防御,通过持续运营的情报体系,多维度全方位的情报感知,全域协同的情报共享,帮助安全管理人员对威胁进行及时的判断、响应和处置,进而做到“知己知彼”,化“被动”为“主动”。

基于威胁情报的主动防御的实现的关键在于情报信息的共享。通过威胁情报的基础数据的采集、分析、追踪、研判进行威胁情报的生产;通过威胁情报的交换、为安全产品赋能,利用情报实现威胁数据的检测和分析,实现情报价值的输出;通过情报消费者应用情报过程中的反馈,完善威胁情报的生命周期管理,进而形成一个威胁情报生态系统的闭环,实现基于威胁情报的主动防御体系。

三、基于威胁情报实现主动防御的典型场景

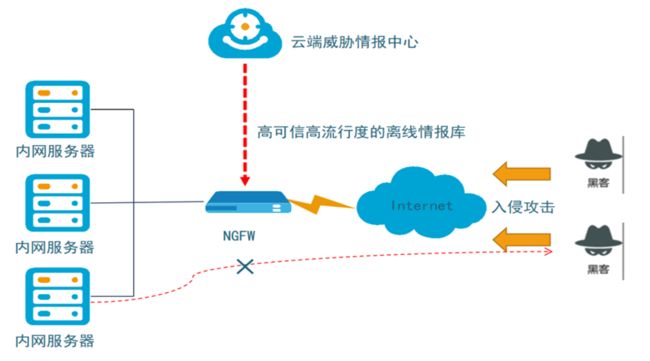

• 边界防护类产品中内置离线威胁情报库,直接阻断访问行为

边界安全设备是失陷主机检测的最好载体。将高可信、高流行度的 IOC 内置到边界安全设备,如 NGFW、IDPS 中,通过对 DNS、HTTP 等协议中访问的 DOMAIN、URL、IP 进行实时匹配,及时发现内网用户连接 C2 Server 以及矿池的风险行为并进行阻断,有效发现内网失陷主机,帮助用户及时排查威胁降低损失。

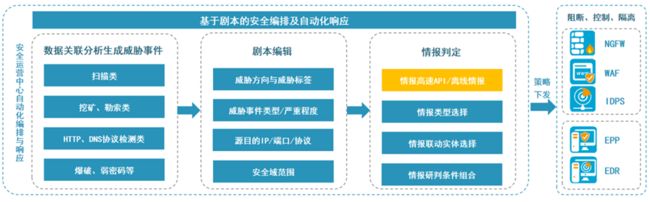

• 安全运营产品中结合威胁情报的 SOAR

各类安全设备每天会生成大量告警,如何消除误报,降低“告警噪音”,并进行自动化的处置和响应,是安全运营人员最大的痛点。结合在线 / 离线威胁情报,利用威胁情报对告警事件的关键 IOC 进行过滤、筛选,可以更精确的过滤出有效事件,解决大量告警误报的困扰,进而实现精准的策略下发和自动处置。

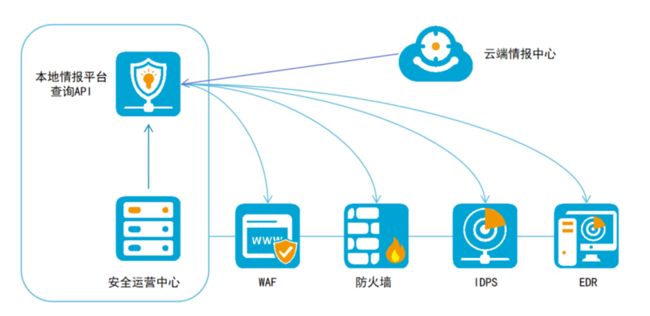

• 本地威胁情报中心

通过将有针对性的大数量级的 IOC 及上下文信息数据同步到本地威胁情报中心设备或集群,与态势感知、SOC、全流量分析、防火墙、IDPS、WAF 以及终端 EDR 等产品联动,可以实现快速感知内部失陷主机并阻断其存在风险的外联行为,及时通过 SOC、EDR 等产品进行溯源和处置。

本地情报中心会携带丰富事件上下文数据并对情报生命周期进行管理,同时可以对接第三方情报信息,进一步提升了安全设备的检测和分析能力,同时对于新的威胁情报数据,可以实现内网中关联安全设备的实时共享。

四、山石网科基于云端威胁情报中心的情报协同运营

山石云瞻威胁情报中心持续进行情报数据的监测、收集、分析和生产,输出高可信的威胁情报,为山石网科的安全产品赋能,实现威胁情报为核心的主动防御体系:

• 为 NGFW、IDPS 等本地安全产品提供离线威胁情报库,实现失陷主机和挖矿行为的精准检测和阻断,及时帮助企业发现并处置内部风险主机。

• 为山石智源安全运营中心赋能,通过离线情报库 + 在线 API 的方式与智源 SOAR 模块结合,实现威胁事件的筛选过滤和精准告警,去除误报,帮助安全运营人员完成自动的处置和响应。

• 山石云瞻提供了丰富的情报数据及上下文信息,为安全服务人员提供 IOC 分析溯源的平台,帮助安服人员快速确认风险,及时为客户进行威胁处置。

• 山石云瞻在云端持续进行热点情报的监测,同时结合产品侧反馈的数据进行威胁情情报的生产和更新,并及时将情报数据推送给全球用户,实现威胁情报共享闭环。