渗透测试——信息收集思路

文章目录

- 信息收集

-

- 域名与 IP

- OSINT

- CDN

-

- CDN的作用

- 如何检测是否存在CDN

- CDN 绕过

-

- 多地Ping

- 邮件服务器

- 子域名

- 真实IP寻找

- 国外地址请求

- 查找老域名

- 查找关联域名

- 信息泄露/配置文件

- 网站漏洞

- DNS记录,证书

- 域名历史

- 搜索引擎语法

- WHOIS

- 端口对外开放情况

-

- Nmap

- 网站的三种部署模式

- 网站架构/服务器指纹/CMS识别

- 备案信息资产收集

- 同 IP 网站

- 子域名

- 同样架构或源码的网站

- C 段收集

- 网页缓存

- 社交

- 注册过的网站

- 默认密码

- 注册

- 历史DNS解析记录

- 目录爆破

信息收集

IP地址比域名更容易做渗透测试

域名与 IP

通过域名获取IP

ping testfire.net

OSINT

OSINT即开源情报收集,是指从媒体、网络、官方渠道等平台,整理一些公开的数据资料,形成系统性情报信息的过程。

它分为主动和被动两种采集方式,被动采集即利用第三方平台进行收集信息,如shodan、fofa、censy3等,优点在于查询成本低、行为比较隐蔽:而主动扫描需要与目标进行交互,存在一定的风险,但可以获取到更新、更多样化的数据。

CDN

CDN(Content Delivery Network)是一个分布式网络系统,旨在通过将内容缓存到位于全球各地的多个服务器上,提供高效、可靠的内容传输和分发服务。

CDN 的工作原理是将网站、应用程序或其他在线内容复制到位于各个地理位置的服务器节点上。这些服务器节点被称为边缘节点,它们位于网络的边缘,靠近用户所在的地理位置。当用户请求访问某个内容时,CDN 系统会自动根据用户的地理位置选择最近的边缘节点来提供该内容,以降低延迟和提高加载速度。

CDN的作用

1、提高用户访问速率,优化用户使用体验。

2、隐藏真实服务器的IP。

3、防御功能,访问请求会先经过CDN节点的过滤,该过滤可对SQL注入、XSS、Webshell上传、命令注入、恶意归描等攻击行为进行有效检测和拦截。CDN节点将认为无害的数据提交给真实的主机服务器。

如何检测是否存在CDN

多地ping,是否存在多个IP

nslookup www.baidu.com

CDN 绕过

https://tools.ipip.net/cdn.php

多地Ping

如果多地ping的ip不一样,说明具有CDN

站长工具:

-

https://ping.chinaz.com/

-

https://www.itdog.cn/ping/

邮件服务器

邮件测试(一般的邮件系统都在内部,没有经过CDN的解析,通过目标网站用户注册或者RSS订阅功能,查看邮件,寻找邮件头中的邮件服务器域名IP,ping这个邮件服务器的域名,就可以获得目标的真实IP(必须是目标自己的邮件服务器,第三方或者公共邮件服务器是没有用的)。) ,总的来说就是通过获取邮件服务器的Ip,就相当于目标服务器的IP。

很多情况下邮件服务器和Web服务器在同一台主机上。

foxmall客户端 Foxmail for Windows

子域名

为什么要收集子域名?因为我们获取的第一个资产往往是一个主站,范围太小了,几乎很难找到漏洞,我们就需要通过他的子域名去挖掘,因为很多子域名也是属于这个厂商的,而且子域一般安全防范做的相对来说不高,所以需要进行子域名收集,扩大挖掘广度。

一般都是对主站进行使用CDN,子域名不需要,所以可以通过子域名来找到真实的IP

- 与主域名在同一台服务器上。

- 与主域名一个网段

子域名爆破,查询子域名IP地址

子域名查询网站

https://site.ip138.com/

真实IP寻找

域名查找IP:

-

https://get-site-ip.com/

-

http://crimeflare.org:82/cfs.html

如果更换了CDN,但是历史的DNS会被记录下来,除非服务器进行了更换。在电脑上的高速缓存上记录着域名和IP的对应关系。

国外地址请求

因为很多的企业没有在国外部署CDN,要是用国外的地址请求、就容易找到他的真实地址。

查找老域名

网站换了个新的域名,但是老域名的映射关系没有解除。

查找关联域名

.com

.cn

.org

信息泄露/配置文件

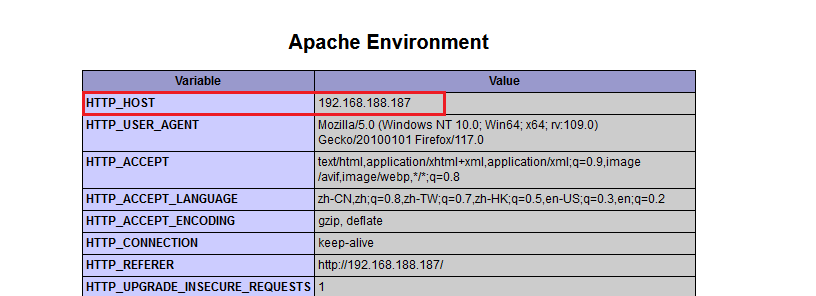

- phpinfo.php在源服务器上执行。

-

网页源码

- 有可能在代码中有链接地址

-

前端代码

- 有可能在代码中有链接地址

-

Shodan/fofa/zoomeye

- Shodan

- FOFA网络空间测绘系统

- ZoomEye

网站漏洞

SSRF

命令执行

SQL注入

DNS记录,证书

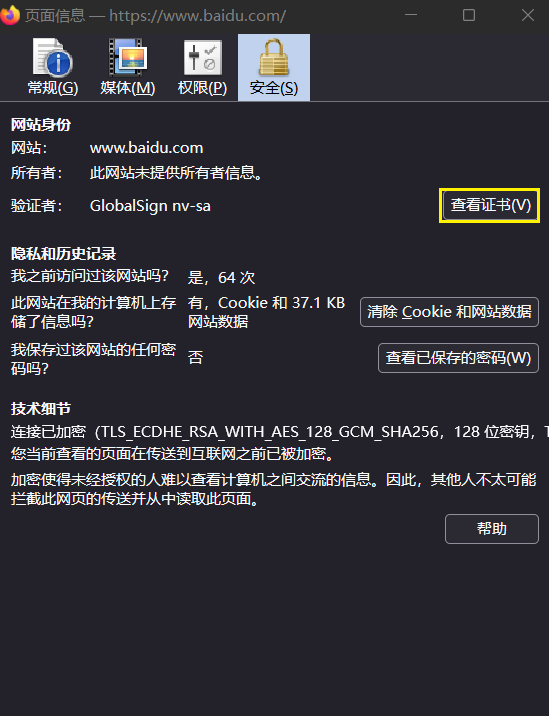

- 通过https网址旁边的url的锁,查看证书,可以发现相关的子域。

- https://crt.sh/

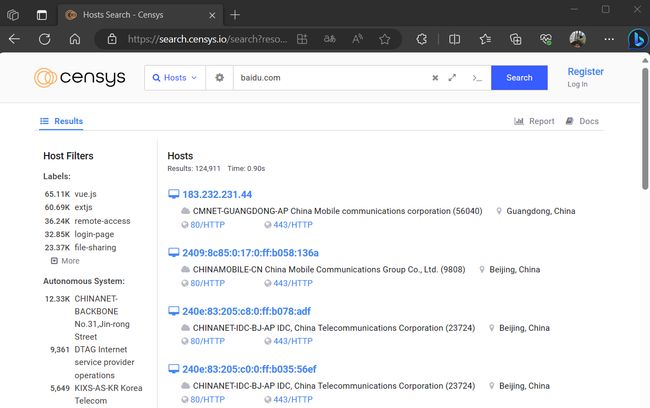

- Censys查询SSL证书找到真实IP

https://search.censys.io/

Censys 是一个互联网搜索引擎和安全分析平台,旨在帮助用户发现和理解网络上的设备、服务和漏洞。它通过主动扫描和收集全球范围内的互联网数据,并提供给用户进行搜索和分析。

域名历史

微步

m.baidu.com 这里的 m. 是面向手机的,只是域名上的不同

搜索引擎语法

Google hacking:可以找特殊的页面

site: # 限制搜索范围为某一网站,例如:site:baidu.com "admin" 可以搜索baidu.com网站上包含关键词“admin”的页面。

inurl: # 限制关键字出现在网址的某个部分,例如:inurl:php?id= 可以搜索网址中包含php?id=的页面。

intitle: # 限制关键字出现在页面标题中,例如:intitle:index of / 定位网站目录索引页面。

filetype: # 限制搜索特定文件类型,例如:filetype:pdf site:example.com 可以搜索example.com网站上的pdf文件。

cache: # 查看Google对某个页面的快照,例如:cache:example.com 查看Google对example.com的快照。

site

更多资料

-

https://ght.se7ensec.cn/#

-

https://github.com/KOrz3n/GoogleHacking-Page

WHOIS

域名Whois查询 - 站长之家 (chinaz.com)

域名的whois信息可以提供以下作用:

-

确认域名的所有者、注册商、注册日期和到期日期等基本信息。

-

了解域名的注册历史,对于判断一个域名的可信度和信誉程度有很大帮助。

-

判断一个域名是否正在被使用及其使用方式,是否涉及到滥用、欺诈等问题。

可以通过whois信息获得自己的域名信息,及时检查域名是否即将到期,避免域名失效带来的影响。

https://viewdns.info/

端口对外开放情况

Nmap

Nmap是一个网络连接端口扫描软件,用来扫描网上电脑开放的网络连接端口。确定哪些服务运行在哪些连接端口,并且推断计算机运行哪个操作系统。

-sS: # 进行TCP SYN(半开放式)扫描。这是一种常用的扫描方式,通过发送TCP SYN包,判断目标主机的端口是否开放。

-sT: # 进行TCP连接扫描。这种扫描方式也是基于TCP,通过建立TCP连接,判断目标主机的端口是否开放。

-sU: # 进行UDP扫描,UDP是一种无连接的协议,因此不能像TCP一样建立连接来确定目标主机的端口是否开放。这种扫描方式需要发送UDP数据包,通过响应的数据包判断端口是否开放。

-o: # 进行操作系统信息探测。通过使用不同的特征扫描目标主机,判断其使用的操作系统。

-p: # 指定瑞口扫描范围。可以指定端口范围、单个端口或多个离散的端口。

-A: # 激活“操作系统指纹识别”、“版本检测”、“脚本扫描”等高级扫描选项。

-sV: # 进行服务版本检测。这种扫描方式可以探测出目标主机运行的具体服务以及其版本号。

-T: # 设置扫描速度。可以设置不同的速度等级,以适应不同的扫描环境。速度级别从0到5,级别越高,扫描速度越快,但也越容易被防火墙拦截

网站的三种部署模式

主域名与子域名的方式

a.com 1.a.com:切换不同的域名切换不同的网站

目录

a.com/admin/:切换不同的目录实现网站之间的切换

端口

a.com:8080:域名加不同的端口号实现不同的页面显示

网站架构/服务器指纹/CMS识别

网页源代码

请求头响应头

网站底部,顶部,左上角右上角

网站报错信息

域名install

CMS漏洞

CMS网站模板

- https://github.com/s7ckTeam/Glass

- https://github.com/EdgeSecurityTeam/EHole

定位版本对应已知漏洞检查

CMS未知漏洞挖掘

显示网站使用的技术

-

Firefox插件 Wappalyzer

-

https://whatcms.org/

-

https://builtwith.com/

备案信息资产收集

备案信息资产收集

-

站长之家:https://icp.chinaz.com

-

天眼查:https://www.tianyancha.com/

-

企查查:企查查

-

爱企查:爱企查

-

ICP备案查询网:http://www.beianbeian.com/

-

爱站备案查询:https://icp.aizhan.com/

-

域名助手备案信息查询:http://cha.fute.com/index

同 IP 网站

IP反查

渗透测试时发现同一IP下装订了多个网站,而客户提供的资产形式就是这个IP,就证明所有的域名都在测试的范围之内。

如果说客户给的资产是域名,那么这个域名对应的IP下如果还有其他网站,这些网站都不在测试的范围之内。

子域名

gobuster

fofa:FOFA网络空间测绘系统

通过https网址旁边的url的锁,查看证书,可以发现相关的子域。

同样架构或源码的网站

如果A公司的网站很难攻破,但是发现该A公司网站是由B公司提供的,B公司的业务就是给其他公司写业务模板的,那么我们可以从B公司进行突破,找到B公司的网站的模板进行审计。

C 段收集

旁站:是和目标网站在同一台服务器上的其它的网站。

旁注:通过入侵安全性较差的旁站,之后可以通过提权跨目录等手段拿到目标服务器的权限。

工具:K8_C段旁注工具、WebRobot、御剑、明小子 …

C段:每个IP有ABCD四个段,也就是说是D段1-255中的一台服务器,然后利用工具嗅探拿下该服务。比如192.168.3.0-255的设备都处于同一个c段。

C段入侵:目标ip为192.168.1.128,可以入侵192.168.1.*的任意一台机器,然后利用一些黑客工具嗅探获取在网络上传输的各种信息。

工具:Cain、Sniffit 、Snoop、Tcpdump、Dsniff …

http://www.cz88.net/

webfinder

WebFinder 是一个用于在互联网上查找网站、域名和相关信息的工具或服务。它提供了一个简单的界面,让用户可以输入关键词、域名或其他查询条件,以快速搜索和发现与之相关的网站。

通过 WebFinder,你可以执行以下操作:

- 域名搜索:输入一个域名,WebFinder 将返回与该域名相关的信息,包括 DNS 记录、IP 地址、WHOIS 信息等。这对于了解一个网站的基本情况非常有帮助。

- 关键词搜索:输入一个关键词或短语,WebFinder 将搜索互联网上与该关键词相关的网站。它可以帮助你发现与特定主题或领域相关的网站,以便进行进一步的研究和信息收集。

- 网站分类:WebFinder 可以将网站按照不同的分类进行组织和展示。你可以选择特定的网站类别,例如新闻、商业、科技、艺术等,以查找你感兴趣的类型的网站。

- 相似网站推荐:当你访问一个特定的网站时,WebFinder 可以推荐与该网站类似或相关的其他网站。这可以帮助你扩展你的浏览范围,发现更多类似的资源和内容。

网页缓存

http://www.cachedpages.com/

社交

QQ、weibo、支付宝、脉脉、咸鱼、短视频、人人、贴吧、论坛

外网信息,推特、ins、fb等

注册过的网站

https://www.reg007.com/

默认密码

https://default-password.info/

http://routerpasswords.com

注册

http://24mail.chacuo.net/enus

历史DNS解析记录

● https://x.threatbook.cn/ 微步在线

● https://tools.ipip.net/cdn.php

● https://dnsdb.io/zh-cn/

目录爆破

一定要取得客户的同意,会对业务造成影响。

dirsearch -u 目标url

dirsearch -e php,html,js -u url

dirsearch -e php,html,js -u url -w 字典文件

dirsearch -e php,html,js -u url -r #递归扫描

dirsearch -e php,html,js -u url -r -R 3 #设置最大递归深度

dirsearch -e php,html,js,bak,zip,tgz,txt -u url -t 30 #设置线程

dirsearch -e asp,aspx,htm,js -u url -X php,jsp,jspx #排除扩展