Linux: tcpdump抓包示例

文章目录

- 1. 前言

- 2. TCP 状态机

- 3. tcpdump 抓包示例

-

- 3.1 抓连接握手包:三次握手

- 3.2 抓数据包示例

- 3.3 抓终结连接:四次挥手

- 4. 参考资料

1. 前言

限于作者能力水平,本文可能存在谬误,因此而给读者带来的损失,作者不做任何承诺。

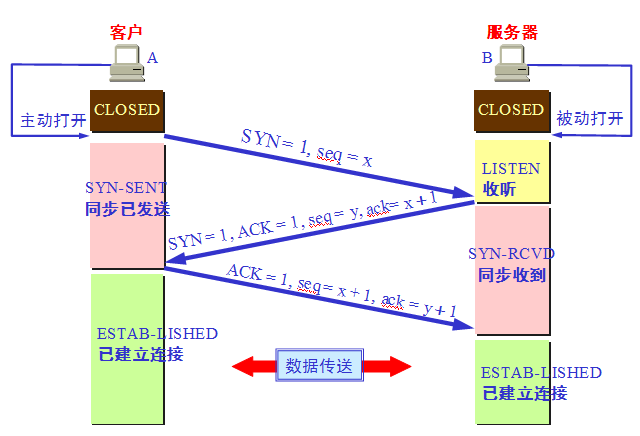

2. TCP 状态机

3. tcpdump 抓包示例

3.1 抓连接握手包:三次握手

1. 客户端 发送 序号为 x 的 SYN 请求给服务端;

2. 服务端 以 序号为 y 的 SYN 请求、确认号为 x+1 的 ACK 回应客户端的 SYN 请求;

3. 客户端 再回应 服务端 序号为 y 的 SYN 请求一个 ACK,ACK 的 序列号为 x+1, 确认号为 y+1 。

应该了解的是:包的序列号 seq 是 服务端 和 客户端 独自维护的,而回应给对端的 ack 的编号,是对端发送过来包的 seq + 1 。看实际 TCP连接建立过程 抓包例子(只截取了握手信息):

# tcpdump -xx -vvv -A -S tcp and host 192.168.10.211

[ 162.969323] device eth0 entered promiscuous mode

tcpdump: listening on eth0, link-type EN10MB (Ethernet), snapshot length 262144 bytes

192.168.10.211.56925 > 192.168.10.198.8000: Flags [S], cksum 0xe487 (correct), seq 2305192361, win 64240, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

192.168.10.198.8000 > 192.168.10.211.56925: Flags [S.], cksum 0x738b (correct), seq 3370362890, ack 2305192362, win 64240, options [mss 1460,nop,nop,sackOK,nop,wscale 5], length 0

192.168.10.211.56925 > 192.168.10.198.8000: Flags [.], cksum 0x8f38 (correct), seq 2305192362, ack 3370362891, win 8212, length 0

从上面看到,有两台机器,IP 分别为 192.168.10.211 和 192.168.10.198 ,192.168.10.198 为 服务端,192.168.10.211 为客户端。> 指示了数据通信方向,如 192.168.10.211.56925 > 192.168.10.198.8000 表示 192.168.10.211 向 192.168.10.198 发送数据。分析下抓包数据:

1. `Flags [S]` 标记 客户端 向服务端 发起连接 `SYN` 请求,即前面图中 TCP连接过程 中的 步骤1;

2. `[S.]` 标记 服务端 对 客户端 `SYN` 请求回应的 `ACK`,以及服务端发往客户端 SYN 请求,即前面

图中 TCP连接过程 中的 步骤2;

3. `[.]` 标记 客户端回应服务端的 SYN 请求一个ACK,即前面图中 TCP连接过程 中的 步骤3。

3.2 抓数据包示例

192.168.10.211.56925 > 192.168.10.198.8000: Flags [P.], cksum 0x7121 (correct), seq 2305192362:2305192531, ack 3370362891, win 8212, length 169

192.168.10.198.8000 > 192.168.10.211.56925: Flags [.], cksum 0xa6d0 (correct), seq 3370362891, ack 2305192531, win 2003, length 0

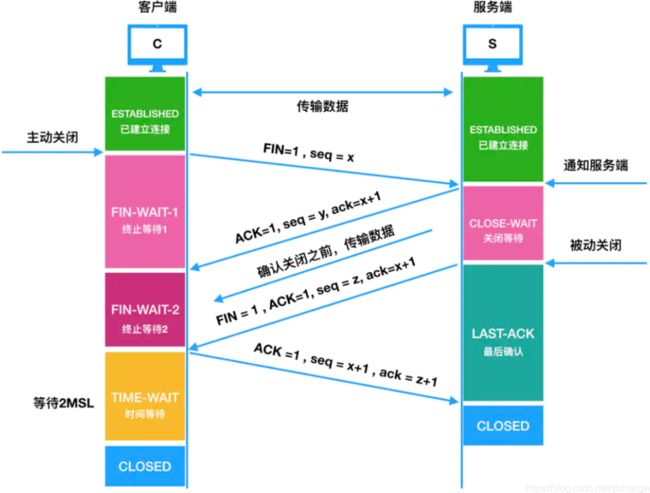

3.3 抓终结连接:四次挥手

1. 客户端 调用 close() 主动关闭连接,向服务端发送序列号为 x 的 FIN 包;

2. 服务端 回应 客户端 序列号为 y、确认号为 x+1 的 ACK 。

3. 服务端 调用 close() 向 客户端 发送 序列包为 z、确认号为 x+1 的 FIN 包;

4. 客服端 回应 服务端 序列号为 x+1、确认号为 z+1 的 ACK,然后进入 TIME-WAIT 等待,

超时后进入 CLOSED 终态。

数据抓包如下:

192.168.10.198.8000 > 192.168.10.211.57040: Flags [F.], cksum 0x941f (correct), seq 3223361884, ack 4164693292, win 2003, length 0

192.168.10.211.57040 > 192.168.10.198.8000: Flags [.], cksum 0x7bdf (correct), seq 4164693292, ack 3223361885, win 8211, length 0

192.168.10.211.57040 > 192.168.10.198.8000: Flags [F.], cksum 0x7bde (correct), seq 4164693292, ack 3223361885, win 8211, length 0

192.168.10.198.8000 > 192.168.10.211.57040: Flags [.], cksum 0x941e (correct), seq 3223361885, ack 4164693293, win 2003, length 0

其中,[F.] 标记带确认序号的 FIN 包,而 [.] 标记对 FIN 包的回应。

如果想了解 TCP 握手和挥手的内部细节,可参考博文 Linux:TCP三握四挥简析 。

4. 参考资料

https://www.rfc-editor.org/rfc/rfc793

https://blog.csdn.net/vnjohn/article/details/129245099