Windows下创建后门隐藏用户的常见方法

文章并没有什么技术含量,纯粹是我正好在做这个事情,同时想到自己之前没有写过,所以特意写一遍记录以下

windows 下的后门用户主要分为以下4种。

- 启用游客用户

- 创建普通用户

- 创建普通隐藏用户

- 创建影子用户

第一种启用游客用户

通过以下命令即可启用Guest用户,该用户是windows 系统自带的游客用户。

net user Guest /active:yes

关闭的方法,同样如此

net user Guest /active:no

第二种,通过创建普通用户

方法

#添加用户

net user 用户名 密码 /add

#将用户添加到管理员组

net localgroup administrators 用户名 /add

优点

没啥优点,就是普通创建用户的方法。

缺点

无论哪种方式都可以看到。除了在正常的使用过程中创建,几乎不会在渗透的过程中用到。

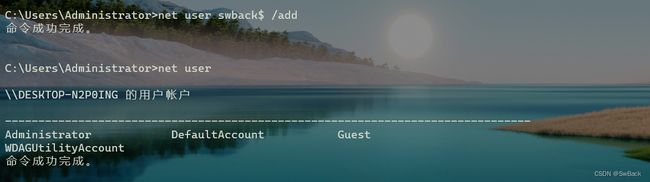

第三种,创建普通隐藏用户

方法:

#添加用户

net user 用户名$ 密码 /add

#将用户添加到管理员组

net localgroup administrators 用户名$ /add

优点:

net user 无法看到该用户

缺点:

通过lusrmgr.msc可以发现该用户,不够隐蔽。

当然,即使如此,也有很多电脑的使用者不会这样查看用户。但是当电脑开机之后,直接会显示该用户. 也就是该用户可以进行切换,这也就导致无论会不会使用电脑,只要不是盲人,都能看到电脑多了一个用户。

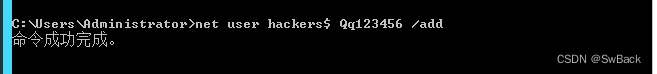

第四种,创建影子用户

方法:

我们直接在命令行下重复第三种用户的创建方法

net user hacker$ 123456 /add

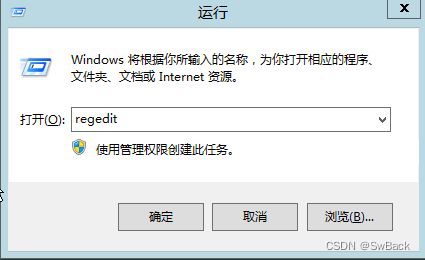

然后我们打开注册表,

通过win + r 打开运行窗口, 输入 regedit 回车,进入注册表。

打开SAM 目录,如下,但是默认没有权限访问

我们可以右键点击,选中Administrator ,给与完全控制权限

之后通过F5刷新即可发现已经可以访问到SAM项了

这里需要注意的是,图片最下面的红框是注册表的路径。

最上面和中间的方框内的内容是一一对应的,每个用户都有对应的内容。

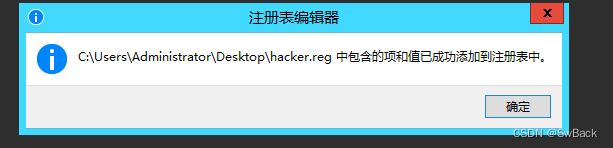

我们找到后门用户的注册表,和Administrator对应的注册表,分别导出。

注意的是,后门用户要导出Names 和Users 下对应的内容

分别打开,进行编辑,将Administrator的注册表内容的F 值,覆盖到 hacker 后门用户的注册表的内容的F 值。

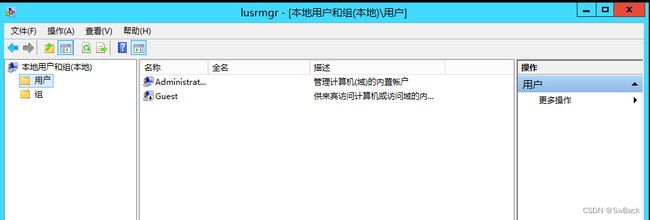

然后我们通过命令行将该用户删除。

net user hacker$ /del

然后双击之前导出并修改过的后门用户的注册表

然后我们再去查看注册表,发现该用户又被加入进去了

我们通过lusrmgr.msc同样也发现没有该用户

当我们注销用户,想要切换用户的时候,也是看不到该用户的。

利用方法,是通过远程的方式进行登录,以创建后门用户的用户名以及密码登录,在上面的操作过程中,我们并没有将其添加到管理员组的操作。但是在我们登录之后,可以发现该用户是Administrator的管理员权限.这个就是影子用户,又被称作为克隆用户。

这里我们查看下IP地址,并进行远程连接验证。

**优点:**只能通过注册表才可以看到,隐蔽性大

**缺点:**容易被查杀